Содержание

- 2. 2

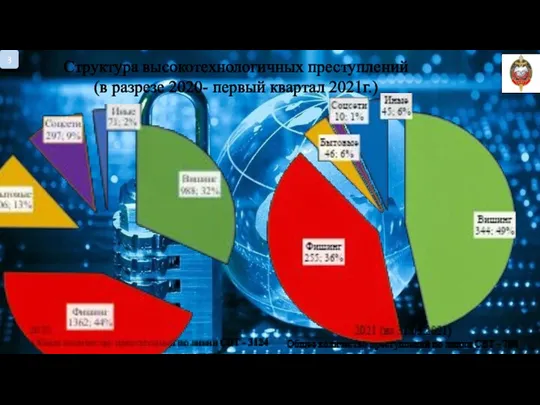

- 3. Структура высокотехнологичных преступлений (в разрезе 2020- первый квартал 2021г.) 3

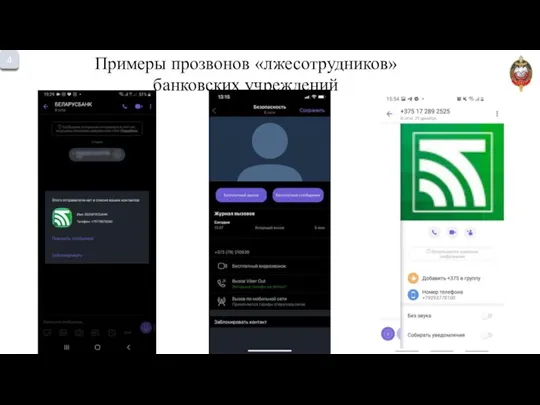

- 4. Примеры прозвонов «лжесотрудников» банковских учреждений 4

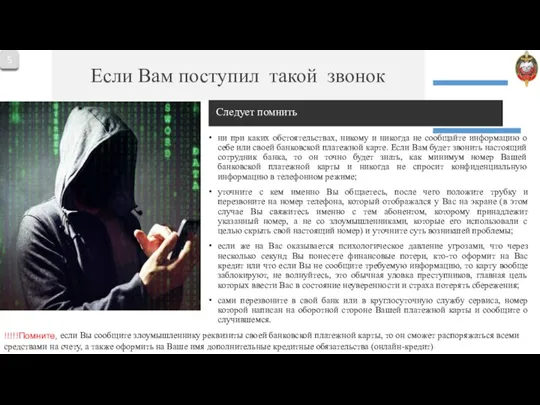

- 5. Если Вам поступил такой звонок Следует помнить ни при каких обстоятельствах, никому и никогда не сообщайте

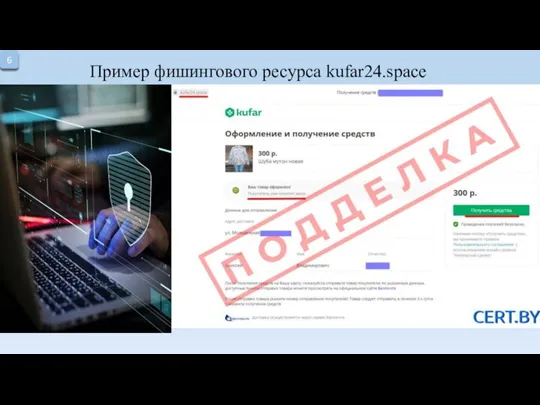

- 6. Пример фишингового ресурса kufar24.space 6

- 7. Пример «фишингового» ресурса bel-post.by 7

- 8. вести общение с потенциальными покупателями или продавцами только во внутреннем чате торговой площадки (зачастую торговые площадки

- 9. 9

- 10. Как не стать жертвой киберпреступника 10

- 11. Типичные действия злоумышленника после несанкционированного доступа к чужим аккаунтам рассылка всем виртуальным «друзьям» потерпевшего просьбы под

- 12. Преступления против информационной безопасности: ст.349 УК РБ. Несанкционированный доступ к компьютерной информации ст.350 УК РБ. Модификация

- 14. Скачать презентацию

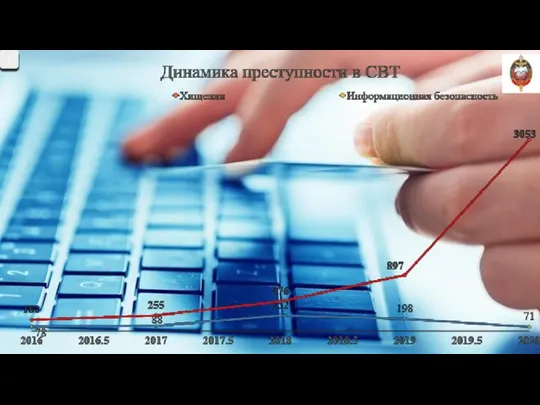

Слайд 3Структура высокотехнологичных преступлений

(в разрезе 2020- первый квартал 2021г.)

3

Структура высокотехнологичных преступлений

(в разрезе 2020- первый квартал 2021г.)

3

Слайд 4Примеры прозвонов «лжесотрудников»

банковских учреждений

4

Примеры прозвонов «лжесотрудников»

банковских учреждений

4

Слайд 5Если Вам поступил такой звонок

Следует помнить

ни при каких обстоятельствах, никому и никогда

Если Вам поступил такой звонок

Следует помнить

ни при каких обстоятельствах, никому и никогда

уточните с кем именно Вы общаетесь, после чего положите трубку и перезвоните на номер телефона, который отображался у Вас на экране (в этом случае Вы свяжитесь именно с тем абонентом, которому принадлежит указанный номер, а не со злоумышленниками, которые его использовали с целью скрыть свой настоящий номер) и уточните суть возникшей проблемы;

если же на Вас оказывается психологическое давление угрозами, что через несколько секунд Вы понесете финансовые потери, кто-то оформит на Вас кредит или что если Вы не сообщите требуемую информацию, то карту вообще заблокируют, не волнуйтесь, это обычная уловка преступников, главная цель которых ввести Вас в состояние неуверенности и страха потерять сбережения;

сами перезвоните в свой банк или в круглосуточную службу сервиса, номер которой написан на оборотной стороне Вашей платежной карты и сообщите о случившемся.

!!!!!Помните,

если Вы сообщите злоумышленнику реквизиты своей банковской платежной карты, то он сможет распоряжаться всеми средствами на счету, а также оформить на Ваше имя дополнительные кредитные обязательства (онлайн-кредит)

5

Слайд 6Пример фишингового ресурса kufar24.space

6

Пример фишингового ресурса kufar24.space

6

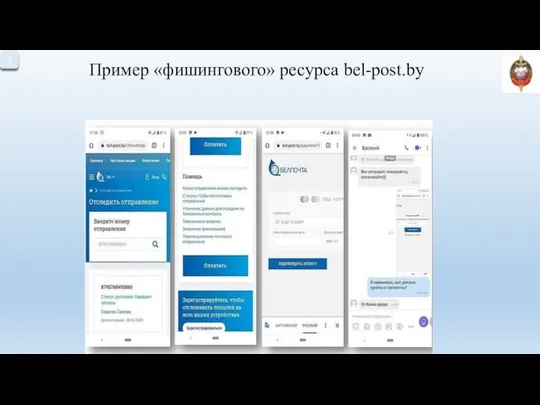

Слайд 7Пример «фишингового» ресурса bel-post.by

7

Пример «фишингового» ресурса bel-post.by

7

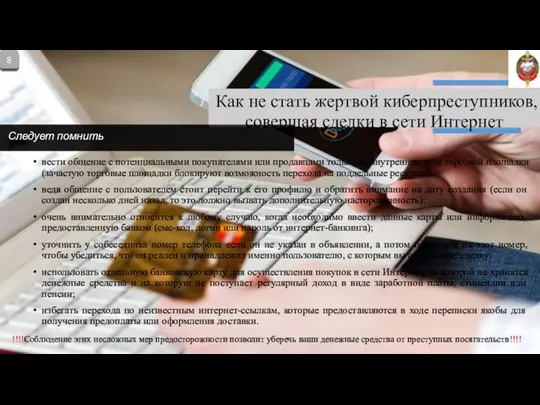

Слайд 8вести общение с потенциальными покупателями или продавцами только во внутреннем чате торговой

вести общение с потенциальными покупателями или продавцами только во внутреннем чате торговой

ведя общение с пользователем стоит перейти к его профилю и обратить внимание на дату создания (если он создан несколько дней назад, то это должно вызвать дополнительную настороженность);

очень внимательно относится к любому случаю, когда необходимо ввести данные карты или информацию, предоставленную банком (смс-код, логин или пароль от интернет-банкинга);

уточнить у собеседника номер телефона если он не указан в объявлении, а потом позвоните на этот номер, чтобы убедиться, что он реален и принадлежит именно пользователю, с которым вы совершаете сделку;

использовать отдельную банковскую карту для осуществления покупок в сети Интернет, на которой не хранятся денежные средства и на которую не поступает регулярный доход в виде заработной платы, стипендии или пенсии;

избегать перехода по неизвестным интернет-ссылкам, которые предоставляются в ходе переписки якобы для получения предоплаты или оформления доставки.

!!!!Соблюдение этих несложных мер предосторожности позволит уберечь ваши денежные средства от преступных посягательств!!!!

Как не стать жертвой киберпреступников,

совершая сделки в сети Интернет

Следует помнить

8

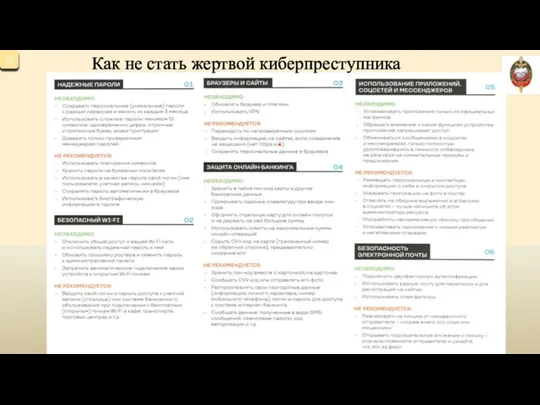

Слайд 10Как не стать жертвой киберпреступника

10

Как не стать жертвой киберпреступника

10

Слайд 11Типичные действия злоумышленника после несанкционированного доступа к чужим аккаунтам

рассылка всем виртуальным

Типичные действия злоумышленника после несанкционированного доступа к чужим аккаунтам

рассылка всем виртуальным

изучение содержания переписок потерпевшего и использование их содержания в качестве инструмента для вымогательства денежных средств (личные диалоги на откровенные темы, фотографии, содержащиеся на странице и в диалогах и иные очень личные данные);

Рассылка различного рода порочащей информации от имени владельца страницы иным пользователям, ссылок на поддельные ресурсы банковских учреждений, а также вредоносное программное обеспечение

!!!! В случае обнаружения «взлома» аккаунта, прежде всего следует попытаться восстановить доступ к нему путем отправки сообщения на «привязанный» номер мобильного телефона или электронную почту, оповестить друзей и знакомых об инциденте, используя при этом иные соцсети и мессенджеры !!!!

11

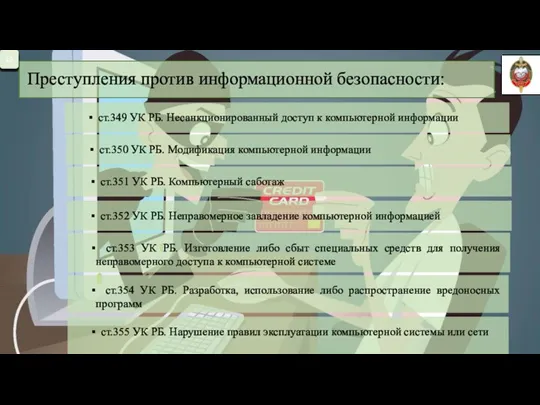

Слайд 12Преступления против информационной безопасности:

ст.349 УК РБ. Несанкционированный доступ к компьютерной информации

Преступления против информационной безопасности:

ст.349 УК РБ. Несанкционированный доступ к компьютерной информации

ст.351 УК РБ. Компьютерный саботаж

ст.352 УК РБ. Неправомерное завладение компьютерной информацией

ст.353 УК РБ. Изготовление либо сбыт специальных средств для получения неправомерного доступа к компьютерной системе

ст.354 УК РБ. Разработка, использование либо распространение вредоносных программ

ст.355 УК РБ. Нарушение правил эксплуатации компьютерной системы или сети

12

Эсте лаудер

Эсте лаудер Презентация на тему Замечательные точки треугольника Свойство биссектрисы угла

Презентация на тему Замечательные точки треугольника Свойство биссектрисы угла  Положительные и отрицательные числа

Положительные и отрицательные числа Детская одежда

Детская одежда Особенности эмоционального неблагополучия

Особенности эмоционального неблагополучия Презентация на тему Размер и форма Земли

Презентация на тему Размер и форма Земли ИОСИФ БРОДСКИЙ (1940-1996)

ИОСИФ БРОДСКИЙ (1940-1996) АНЕМІЇ

АНЕМІЇ Введение в финансы

Введение в финансы История причёсок

История причёсок Презентация кабинета педагога-психологаГОУ детский сад № 539

Презентация кабинета педагога-психологаГОУ детский сад № 539 Современные тенденции распространения ВИЧ-инфекции

Современные тенденции распространения ВИЧ-инфекции Экспериментальная экономика для начинающих

Экспериментальная экономика для начинающих Туберкулез

Туберкулез  Раскрытие скобок. Линейные уравнения. Повторение

Раскрытие скобок. Линейные уравнения. Повторение Искусство Индии

Искусство Индии Язык — душа народа!

Язык — душа народа! Псевдо-конфликт. Факт-конфликт. Эго-конфликт

Псевдо-конфликт. Факт-конфликт. Эго-конфликт Аварии на радиационных объектах

Аварии на радиационных объектах Презентация на тему ПОПУГАИ

Презентация на тему ПОПУГАИ  Антоновские яблоки. Запахи, краски, звуки

Антоновские яблоки. Запахи, краски, звуки Русская философия 19 века

Русская философия 19 века Ежегодная премия банной индустрии. Онлайн-мероприятие с награждением финалистов

Ежегодная премия банной индустрии. Онлайн-мероприятие с награждением финалистов Презентация на тему Елизавета Петровна

Презентация на тему Елизавета Петровна Эффективность производства и критерии ее оценки

Эффективность производства и критерии ее оценки Страхование экологических рисков

Страхование экологических рисков Презентация на тему Хеллоуин

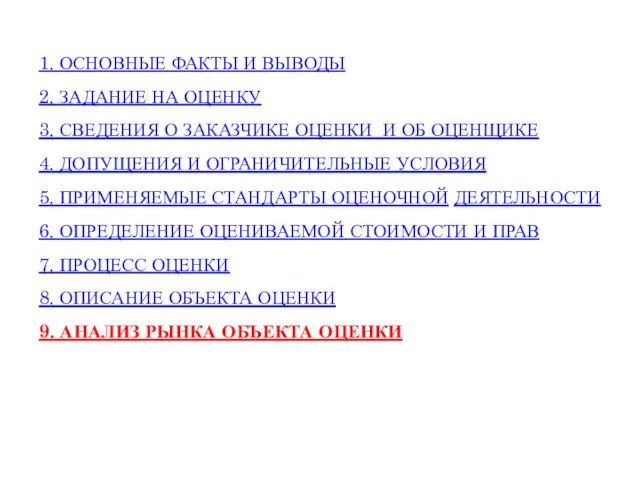

Презентация на тему Хеллоуин Аналитическая часть отчета об оценке. Правовые основы

Аналитическая часть отчета об оценке. Правовые основы