Содержание

- 2. Два типа информации: Database Неструктурированная 80-90% Database Business Intelligence Структурированная 10-20%

- 3. Методы защиты информации Телекоммуникации (периметр и внутренняя сеть) Защита электронной почты (сервера, анализ контента, защита ПК)

- 4. Обеспечение безопасности с помощью IRM Безопасность и контроль конфиденциальных документов в любом месте, где бы они

- 5. Для чего предназначен Oracle IRM Oracle IRM используется для управления доступом к конфиденциальным документам распространённых форматов

- 6. Схема работы Oracle IRM Все документы шифруются (seal) Ключи расшифровки находятся на сервере Для доступа к

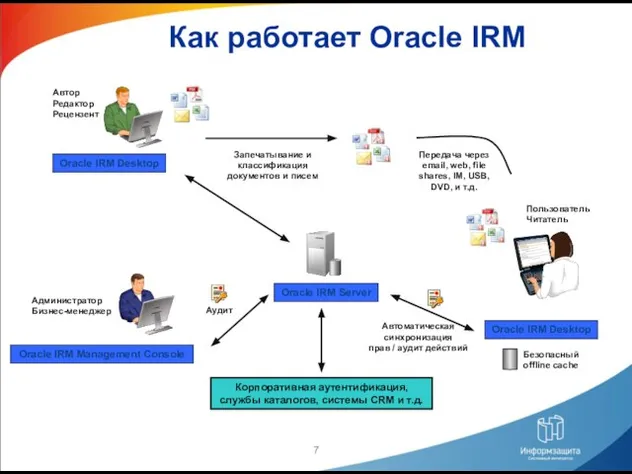

- 7. Как работает Oracle IRM Администратор Бизнес-менеджер Аудит Oracle IRM Management Console Автор Редактор Рецензент Oracle IRM

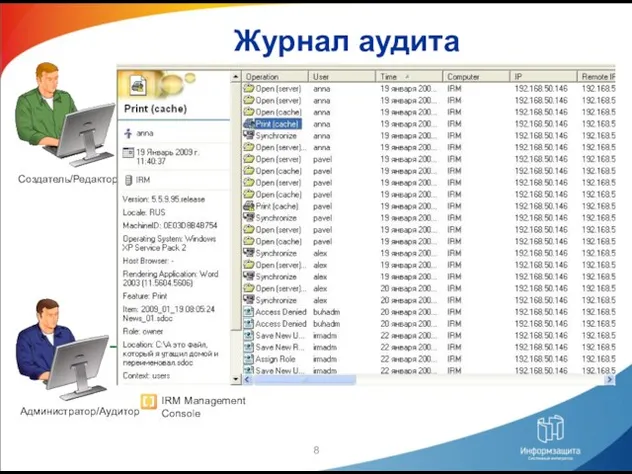

- 8. Пользователь Создатель/Редактор Журнал аудита IRM Management Console IRM Desktop Администратор/Аудитор

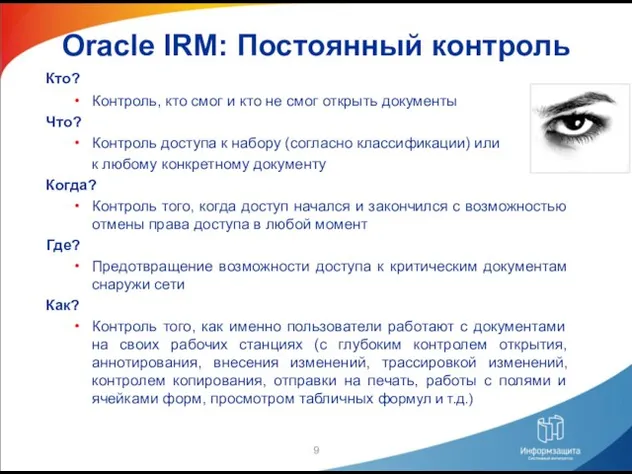

- 9. Oracle IRM: Постоянный контроль Кто? Контроль, кто смог и кто не смог открыть документы Что? Контроль

- 10. IRM: Интеграция в инфраструктуру Аутентификация Аутентификация на сервере Oracle IRM по имени и паролю Windows-аутентификация Синхронизация

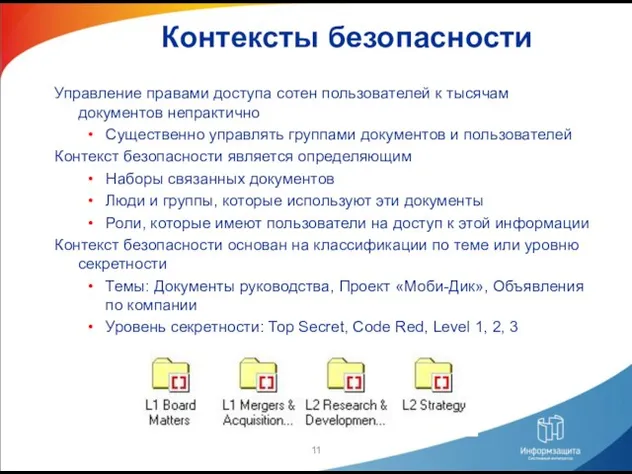

- 11. Контексты безопасности Управление правами доступа сотен пользователей к тысячам документов непрактично Существенно управлять группами документов и

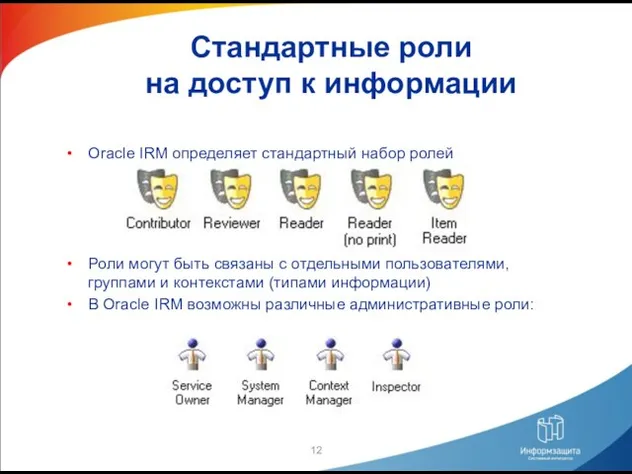

- 12. Стандартные роли на доступ к информации Oracle IRM определяет стандартный набор ролей Роли могут быть связаны

- 13. Ограничение прав легитимных пользователей Oracle IRM управляет доступом к информации на основе: Существующих классификаций информации, таких

- 14. Oracle IRM. Примеры Рассылка письма руководителя компании о новой системе премирования. К письму применяется шаблон «Company

- 15. Oracle IRM. Примеры Работа в группе Руководитель группы устанавливает ограниченные права доступа для документа Word и

- 16. Oracle IRM. Примеры Работа с версиями документов Устанавливается контроль номера текущей версии При создании новой версии

- 17. Почему заказчики выбирают Oracle IRM Oracle Information Rights Management предоставляет правильный баланс между Безопасностью, Удобством использования,

- 18. Некоторые важные преимущества над конкурентами Больший, чем у конкурентов набор форматов и приложений Поддержка прозрачного поиска

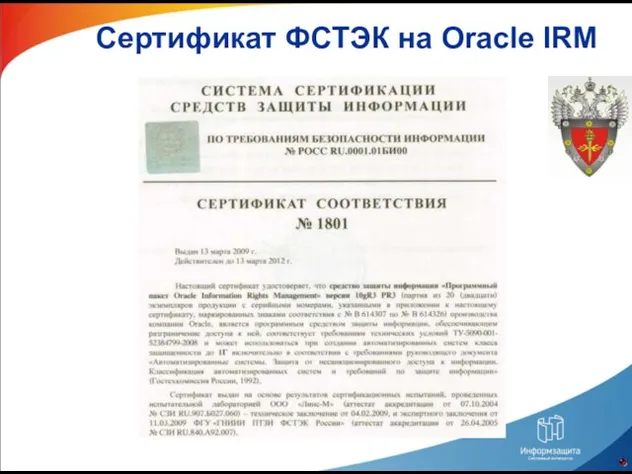

- 19. Сертификат ФСТЭК на Oracle IRM

- 21. Скачать презентацию

Стилизация человека

Стилизация человека Евро - валюта Европейских стран

Евро - валюта Европейских стран Общее устройство тормозной системы автомобилей

Общее устройство тормозной системы автомобилей Изменение имён прилагательных по родам и числам 3 класс

Изменение имён прилагательных по родам и числам 3 класс Коммуникативный акт

Коммуникативный акт Космические дали в Перми

Космические дали в Перми Тема текста

Тема текста Конкурс болельщиков

Конкурс болельщиков Сибирский специалитет. Промо – дегустация

Сибирский специалитет. Промо – дегустация О результатах внедрения федеральных государственных требований к структуре основной общеобразовательной программы дошкольного

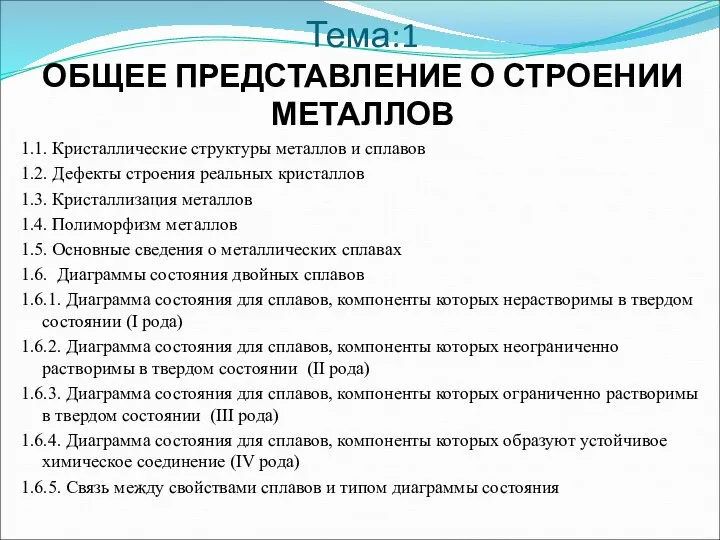

О результатах внедрения федеральных государственных требований к структуре основной общеобразовательной программы дошкольного  Общее представление о строении металлов

Общее представление о строении металлов Презентация на тему Корней Иванович Чуковский

Презентация на тему Корней Иванович Чуковский «Четвертый канал» «Четвертый канал» - это первая независимая негосударственная телекомпания Екатеринбурга. Наша работа отмечена

«Четвертый канал» «Четвертый канал» - это первая независимая негосударственная телекомпания Екатеринбурга. Наша работа отмечена  Технология распознавания движения Move assistant

Технология распознавания движения Move assistant Микропроцессоры

Микропроцессоры Интерьер как художественно-архитектурная среда и жанр изобразительного искусства. 7 класс

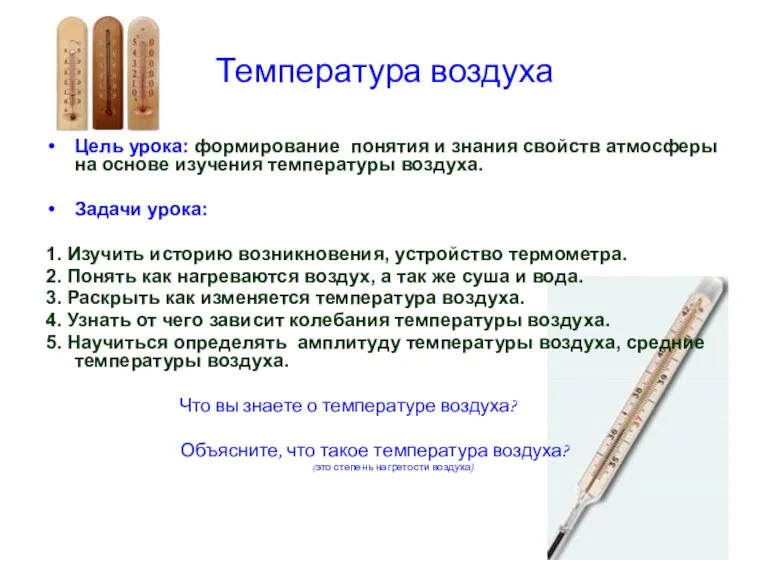

Интерьер как художественно-архитектурная среда и жанр изобразительного искусства. 7 класс Температура воздуха

Температура воздуха Искусство и я (4 класс)

Искусство и я (4 класс) Уникальные животные Тувы

Уникальные животные Тувы Темы 2.1 и 2.2. Организация и схема проведения внешнеэкономической операции при прямых и косвенных связях между контрагентами. Орган

Темы 2.1 и 2.2. Организация и схема проведения внешнеэкономической операции при прямых и косвенных связях между контрагентами. Орган Праздники, традиции, обычаи народов мира

Праздники, традиции, обычаи народов мира Отчет по практике по получению профессиональных навыков

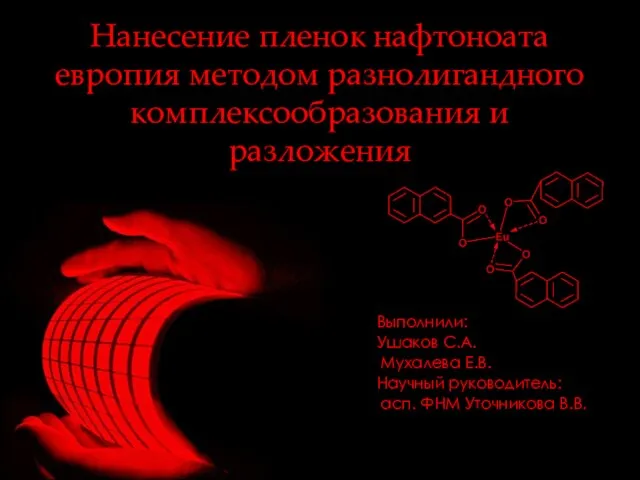

Отчет по практике по получению профессиональных навыков Нанесение пленок нафтоноата европия методом разнолигандного комплексообразования и разложения

Нанесение пленок нафтоноата европия методом разнолигандного комплексообразования и разложения Концертный зал Измайлово ____________________________.

Концертный зал Измайлово ____________________________. Предзаказы на 8 марта. Шашлычная

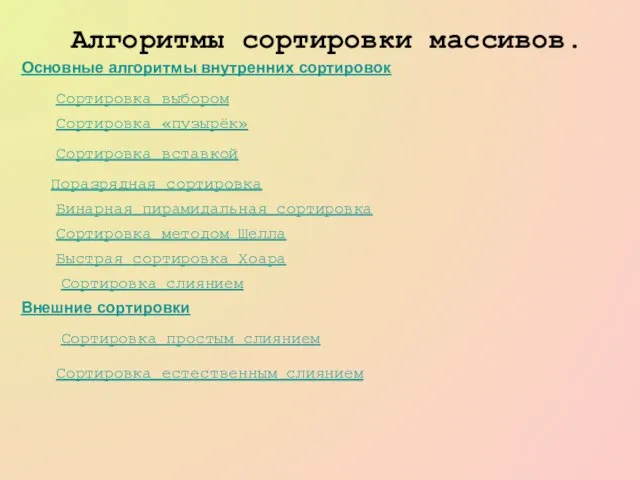

Предзаказы на 8 марта. Шашлычная Алгоритмы сортировки массивов.

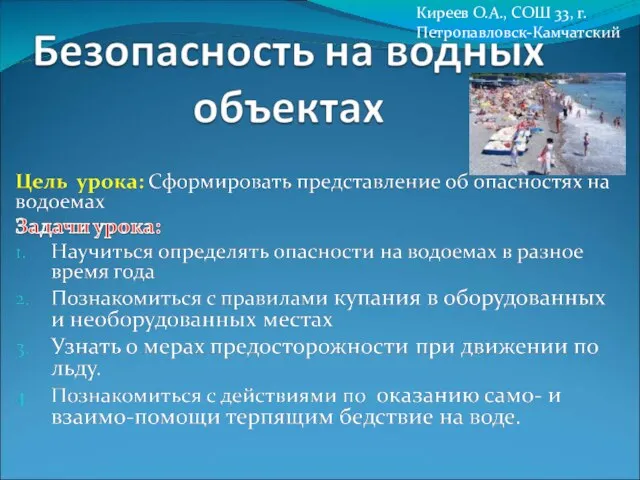

Алгоритмы сортировки массивов. Безопасность на водных объектах

Безопасность на водных объектах Информационные модели 6-7 класс

Информационные модели 6-7 класс