Содержание

- 2. ЧТО ТАКОЕ ИНФОРМАЦИЯ? РАЗЪЯСНЕНИЕ, ИЗЛОЖЕНИЕ

- 3. ТРИ ПРИНЦИПА Целостность данных Конфиденциальность информации Доступность информации для всех авторизованных пользователей

- 4. ОСНОВНЫЕ ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ Обеспечение физической целостности; Предупреждение несанкционированного получения; Предупреждение несанкционированной модификации; Предупреждение несанкционированного копирования;

- 5. ПОГОВОРИМ О ВЫБОРЕ ПАРОЛЯ Пароль – конкретно выбранное засекреченное слово или засекреченная строка символов

- 6. Удивительно простой в использовании 1. Подключите USB-диск с RoboForm2Go к любому компьютеру в любой точке Мира.

- 7. КАКИМ ОБРАЗОМ ЛУЧШЕ ВЫБИРАТЬ СОСТАВЛЯЮЩИЕ ДЛЯ ПАРОЛЯ? Не применять пароль, который является словарным словом. Если есть

- 8. ЧТО ТАКОЕ ФИШИНГ? Фишинг – вид интернет-мошенничества, цель которого – получить идентифицированные данные пользователей.

- 9. «Если не сообщите данные в течении недели, вы будете заблокированы» «Если хотите обезопасить себя от фишинга,

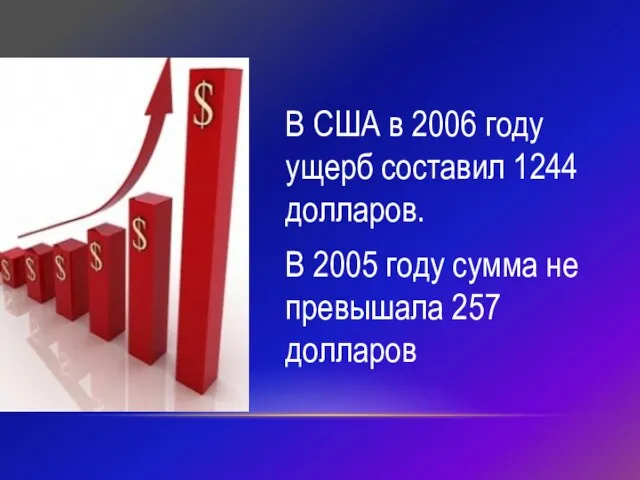

- 10. В США в 2006 году ущерб составил 1244 долларов. В 2005 году сумма не превышала 257

- 11. ВИРУСЫ И АНТИВИРУСНЫЕ ПРОГРАММЫ Способность к саморазмножению; Высокой скорости распространения; Избирательности поражаемых систем; Трудности борьбы с

- 12. КОМПЬЮТЕРНЫЙ ВИРУС - Это программа, которая может создавать свои копии и внедрять их в файлы, загрузочные

- 13. КАК НАЗЫВАЕТ СЕБЯ ЧЕЛОВЕК, КОТОРЫЙ «ПИШЕТ» ВИРУСЫ? ВИРЬМЕЙКЕР

- 14. КАК МОЖЕТ ПОПАСТЬ НА ПК ВРЕДОНОСНАЯ ПРОГРАММА? Глобальная сеть Internet Электронная почта Локальная сеть Компьютеры «общего

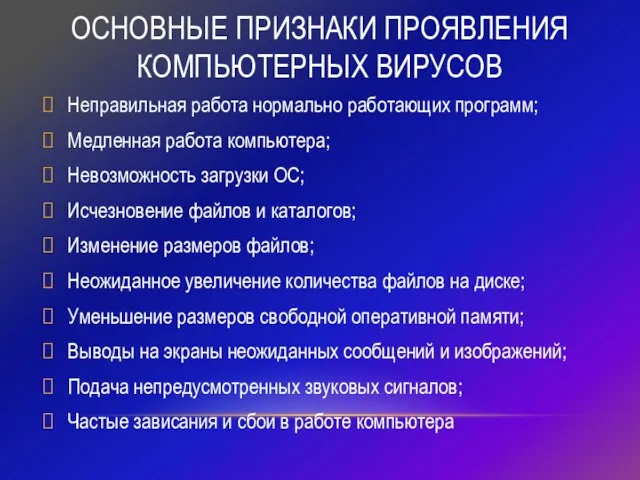

- 15. ОСНОВНЫЕ ПРИЗНАКИ ПРОЯВЛЕНИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ Неправильная работа нормально работающих программ; Медленная работа компьютера; Невозможность загрузки ОС;

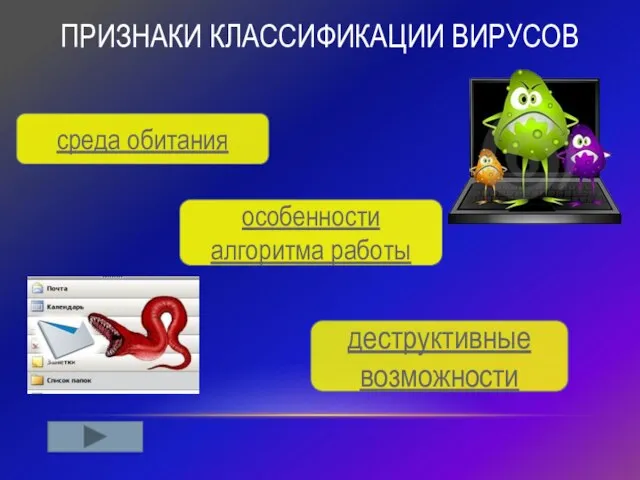

- 16. ПРИЗНАКИ КЛАССИФИКАЦИИ ВИРУСОВ среда обитания особенности алгоритма работы деструктивные возможности

- 17. загрузочные СРЕДА ОБИТАНИЯ файловые сетевые макро

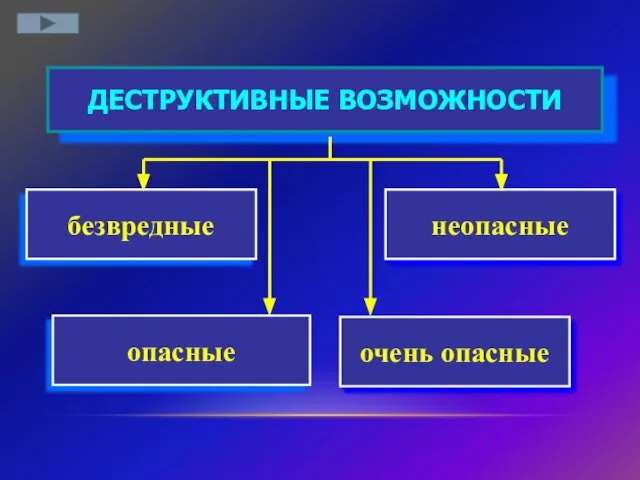

- 18. неопасные ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ безвредные очень опасные опасные

- 19. Стелс (невидимка) Алгоритм работы Простейшие Полиморфные (мутанты) Спутники (компаньоны) Трояны Черви

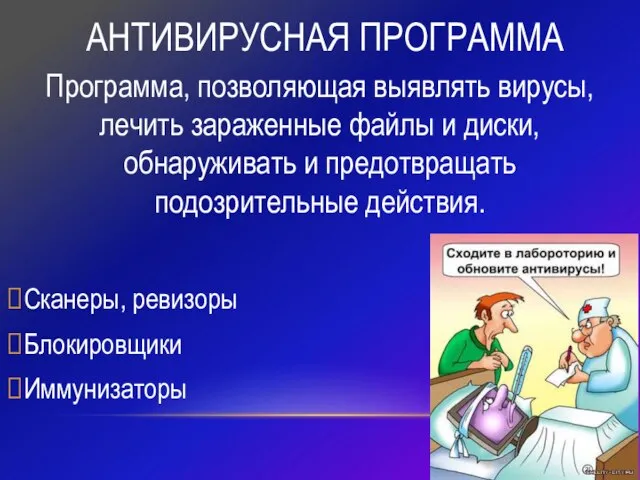

- 20. АНТИВИРУСНАЯ ПРОГРАММА Программа, позволяющая выявлять вирусы, лечить зараженные файлы и диски, обнаруживать и предотвращать подозрительные действия.

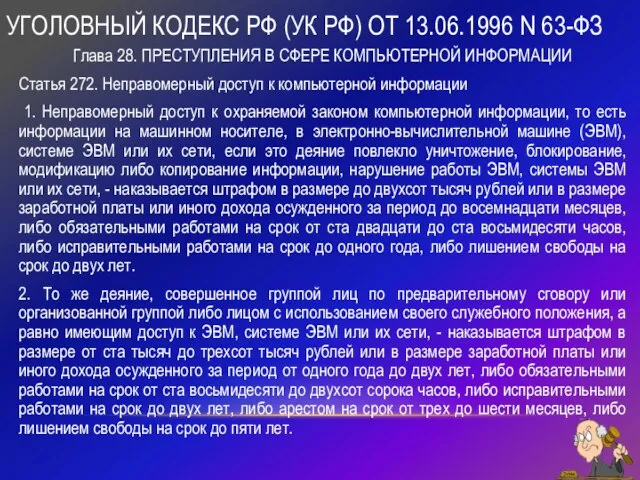

- 22. УГОЛОВНЫЙ КОДЕКС РФ (УК РФ) ОТ 13.06.1996 N 63-ФЗ Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

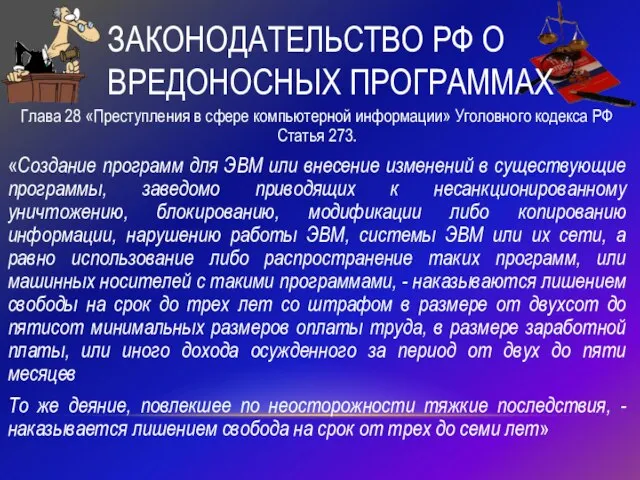

- 23. ЗАКОНОДАТЕЛЬСТВО РФ О ВРЕДОНОСНЫХ ПРОГРАММАХ Глава 28 «Преступления в сфере компьютерной информации» Уголовного кодекса РФ Статья

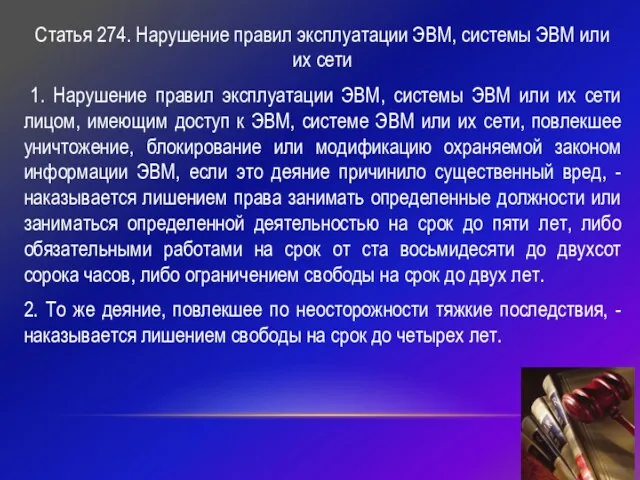

- 24. Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети 1. Нарушение правил эксплуатации ЭВМ,

- 26. Скачать презентацию

Квалификационная работа: Разработка базы данных для учёта успеваемости при семейном обучении

Квалификационная работа: Разработка базы данных для учёта успеваемости при семейном обучении ОС и базы данных

ОС и базы данных Дореляционные модели базы данных

Дореляционные модели базы данных Информационная безопасность. Основные понятия

Информационная безопасность. Основные понятия Вычисления в модели

Вычисления в модели 2_5260226655649015317

2_5260226655649015317 Разделители полочные. Алфавит

Разделители полочные. Алфавит Основы HTML

Основы HTML Программирование на языке Python

Программирование на языке Python Создание веб-сайтов

Создание веб-сайтов The title of the abstract

The title of the abstract ПрезентацияПитон

ПрезентацияПитон Лекция 6_2019

Лекция 6_2019 Гиперссылки. Призентации

Гиперссылки. Призентации Взаимодействие процессов и ОС

Взаимодействие процессов и ОС Эталонная семиуровневая модель OSI

Эталонная семиуровневая модель OSI Презентация на тему Моделирование и формализация

Презентация на тему Моделирование и формализация  Электронный документооборот

Электронный документооборот Установка ИМ на хостинг на примере OpenCart

Установка ИМ на хостинг на примере OpenCart Словари. Методические указания

Словари. Методические указания Программирование на языке C++

Программирование на языке C++ Ветвление программы, циклы

Ветвление программы, циклы Знатоки глобальной сети

Знатоки глобальной сети Группа для всех кто любит аниме

Группа для всех кто любит аниме Инвестиционная привлекательности компании “Zoom”

Инвестиционная привлекательности компании “Zoom” одирование тестовой, графической и звуковой информации

одирование тестовой, графической и звуковой информации Кодирование информации

Кодирование информации Презентация "Информационно-коммуникационные технологии в образовании" - скачать презентации по Информатике

Презентация "Информационно-коммуникационные технологии в образовании" - скачать презентации по Информатике