- Главная

- Информатика

- Асимметричное шифрование

Содержание

Слайд 2Как это работает?

Мало кто знает как именно работает асимметричное шифрование. К примеру

Как это работает?

Мало кто знает как именно работает асимметричное шифрование. К примеру

есть люди которые не считают протокол https какой-либо адекватной защитой передаваемых данных. И как правило на попытку убедить в обратном, они отвечают что-то в духе «если мы передаем зашифрованные данные, то мы должны сказать как их расшифровывать, а эту информацию можно перехватить и, следовательно, расшифровать данные». А на аргументы, что это не так и в основу положено асимметричное шифрование, поступает ответ «Ну и что?».

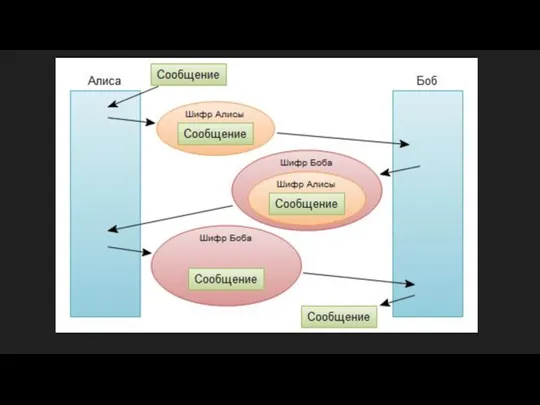

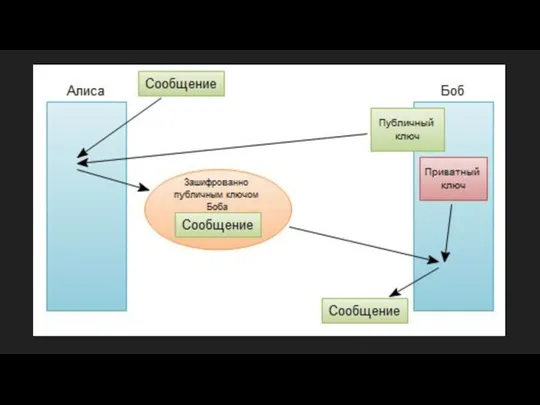

Запомните, асимметричное шифрование безопасно, естественно при выполнении всех условий. И чтобы доказать это я попробую описать алгоритм понятным языком, чтобы каждый смог понять, что он безопасен. Встречайте Алису, Боба и Еву и передачу их секретного сообщения.

Запомните, асимметричное шифрование безопасно, естественно при выполнении всех условий. И чтобы доказать это я попробую описать алгоритм понятным языком, чтобы каждый смог понять, что он безопасен. Встречайте Алису, Боба и Еву и передачу их секретного сообщения.

- Предыдущая

География мирового экологического туризмаСледующая -

Заболевания почек

Программное обеспечение. Автоматизированная система Smart Banking Solutions (АС SBS)

Программное обеспечение. Автоматизированная система Smart Banking Solutions (АС SBS) Поисковый запрос ChemSpider

Поисковый запрос ChemSpider 9-1-1

9-1-1 Электронно-библиотечная система Банк ВКР (vkr.bmstu.ru). Итоги и перспективы

Электронно-библиотечная система Банк ВКР (vkr.bmstu.ru). Итоги и перспективы Чат для общения в Telegram

Чат для общения в Telegram Практика применения текстовых технологий на уроках информатики

Практика применения текстовых технологий на уроках информатики Образовательный хакатон

Образовательный хакатон Знаковые модели. Словесные модели Моделирование и формализация

Знаковые модели. Словесные модели Моделирование и формализация Единая мультисервисная платформа

Единая мультисервисная платформа Сравнительный анализ сайтов

Сравнительный анализ сайтов Способы и схемы автоматического регулирования основных технологических параметров

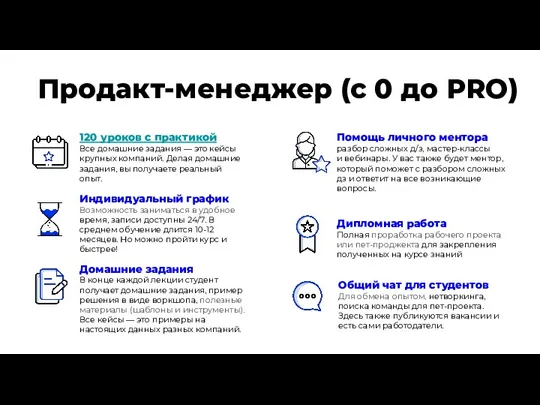

Способы и схемы автоматического регулирования основных технологических параметров Продакт-менеджер (с 0 до PRO) 120 уроков с практикой

Продакт-менеджер (с 0 до PRO) 120 уроков с практикой Пример проектирования бизнес логики

Пример проектирования бизнес логики Binding event handlers

Binding event handlers Money back from fake. Достоверная информация

Money back from fake. Достоверная информация Базы данных. Системы управления базами данных

Базы данных. Системы управления базами данных Продающий или непродающий

Продающий или непродающий Бизнес план интернет магазина Leki-shop

Бизнес план интернет магазина Leki-shop Автоматизация управления работой с клиентами посредством системы СRМ

Автоматизация управления работой с клиентами посредством системы СRМ Программирование на языке высокого уровня

Программирование на языке высокого уровня Алгоритмы. Основные элементы

Алгоритмы. Основные элементы Правила оформления скриншота

Правила оформления скриншота Разработка веб-приложения для сбора мнений о мероприятиях МКУК

Разработка веб-приложения для сбора мнений о мероприятиях МКУК Логические элементы

Логические элементы Библиотека им.В.И. Ленина, Санкт-Петербург

Библиотека им.В.И. Ленина, Санкт-Петербург Презентация на тему Текстовый процессор MS WORD

Презентация на тему Текстовый процессор MS WORD  Основы компьютерной графики

Основы компьютерной графики Основы комплексной системы защиты информации

Основы комплексной системы защиты информации