Содержание

- 2. Cisco switchi ja routeri algadministreerimine

- 3. Eesmärgid Turvalisus Kättesaadavus

- 4. Võrgu administraatori ülesanded Võrgu planeerimine (seadmed, lisaprotokollid, lisateenused, seadmete paigaldamine, võrgu segmenteerimine) Võrgu sõlmede paigaldamine ja

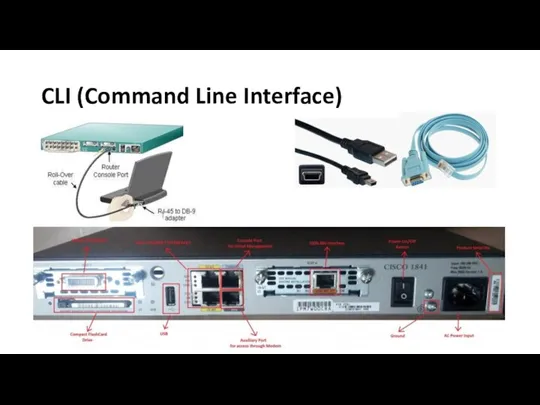

- 5. CLI (Command Line Interface)

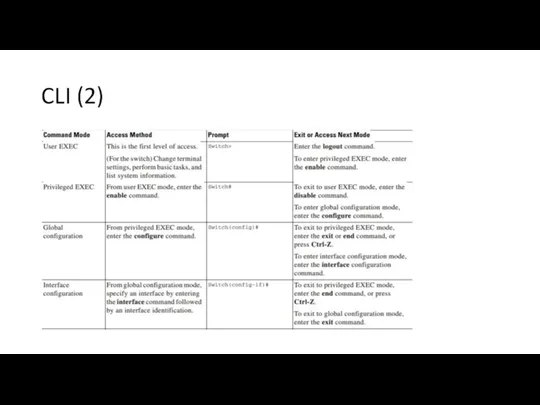

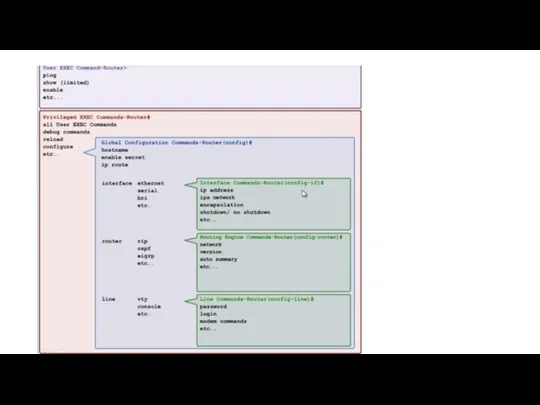

- 6. CLI (2)

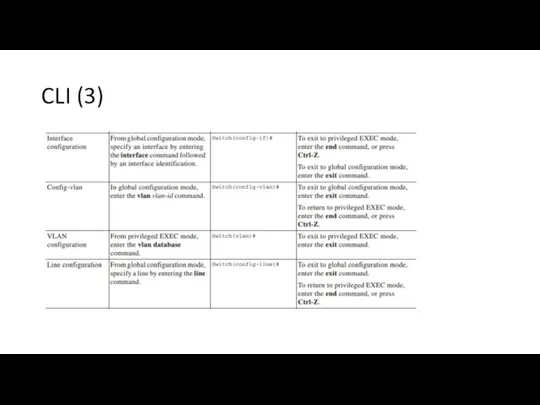

- 7. CLI (3)

- 8. Enable password

- 9. Terminal PuTTY(putty.org) TeraTerm HyperTerm Secure SRT

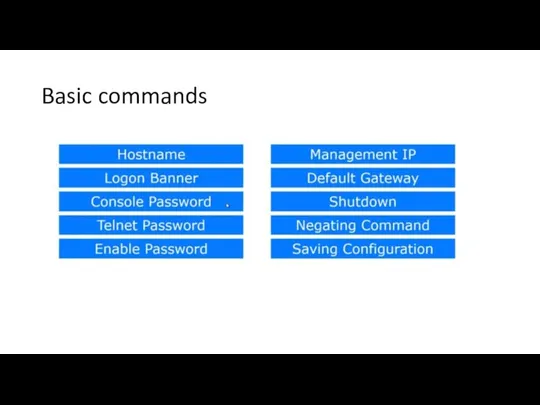

- 11. Basic commands

- 12. Basic commands (2) hostname Sw1234 banner motd &***

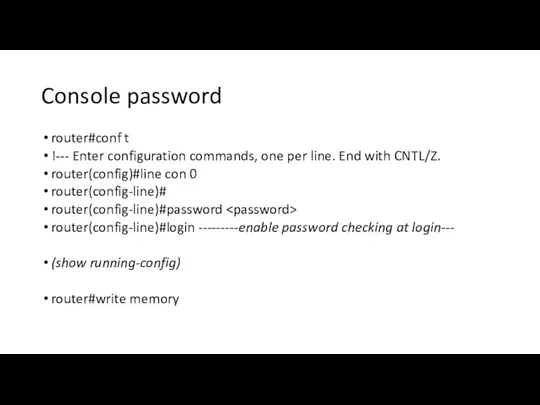

- 13. Console password router#conf t !--- Enter configuration commands, one per line. End with CNTL/Z. router(config)#line con

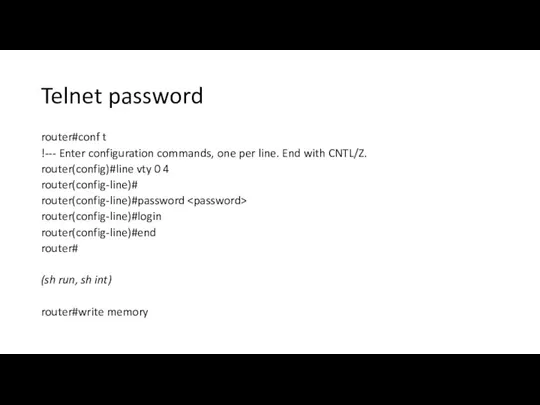

- 14. Telnet password router#conf t !--- Enter configuration commands, one per line. End with CNTL/Z. router(config)#line vty

- 15. Enable password Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#enable secret SecretPassword

- 16. More commands no IP-domain lookup show ip interface brief shutdown – no shutdown

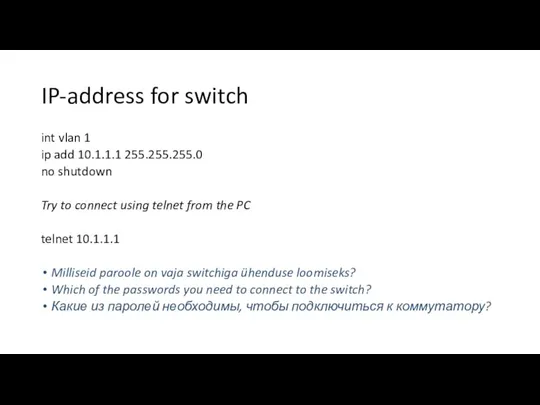

- 17. IP-address for switch int vlan 1 ip add 10.1.1.1 255.255.255.0 no shutdown Try to connect using

- 18. CPT Loogiline skeem Füüsiline skeem

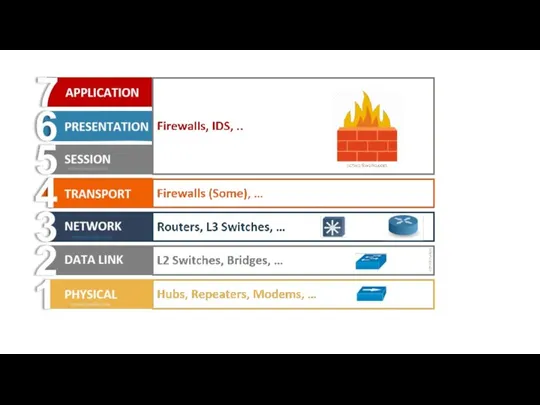

- 19. Seadmete hierarhia

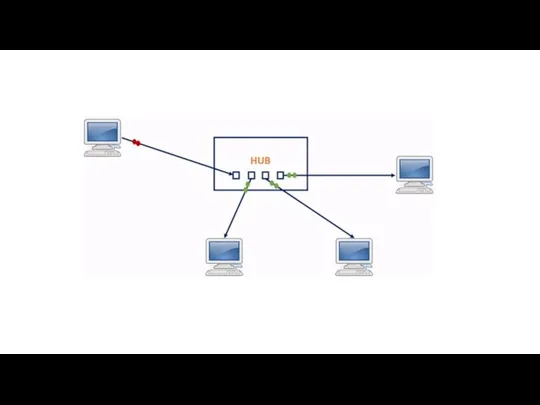

- 21. Hubs and bridges

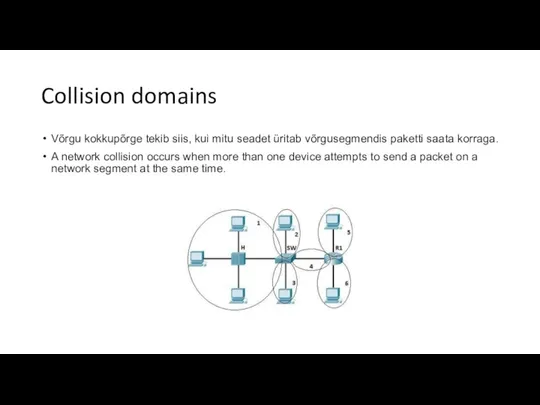

- 24. Collision domains Võrgu kokkupõrge tekib siis, kui mitu seadet üritab võrgusegmendis paketti saata korraga. A network

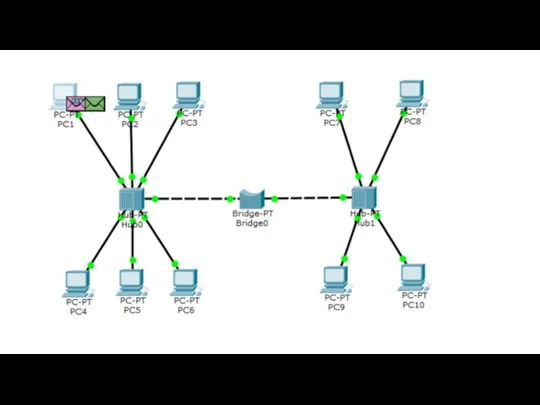

- 26. Hubs and bridges 1) PC1: IP-192.168.1.1, Mask-255.255.255.0 2) PC2: IP-192.168.1.2, Mask-255.255.255.0 3) PC3: IP-192.168.1.3, Mask-255.255.255.0 4)

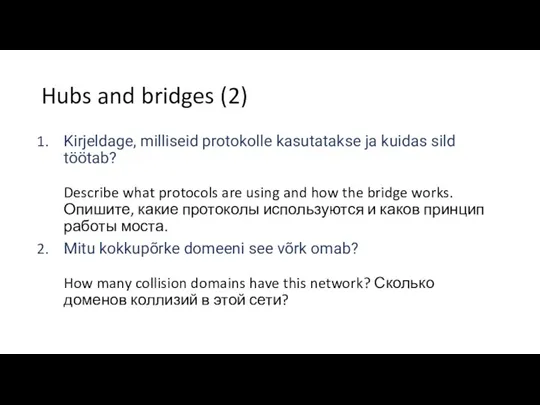

- 27. Hubs and bridges (2) Kirjeldage, milliseid protokolle kasutatakse ja kuidas sild töötab? Describe what protocols are

- 28. Switches

- 30. Switches Bridge – program commutation, switch – hardware commutation (ASIC) Level 2 Level 2+ (3?)

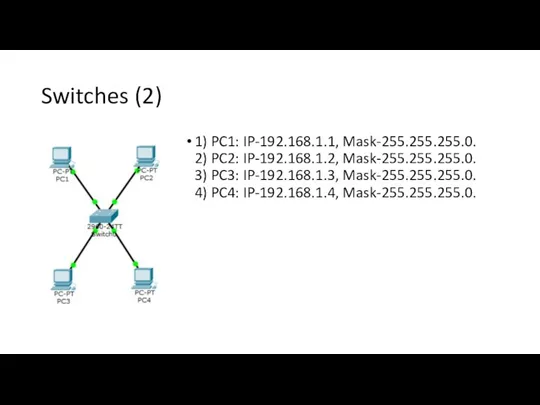

- 31. Switches (2) 1) PC1: IP-192.168.1.1, Mask-255.255.255.0. 2) PC2: IP-192.168.1.2, Mask-255.255.255.0. 3) PC3: IP-192.168.1.3, Mask-255.255.255.0. 4) PC4:

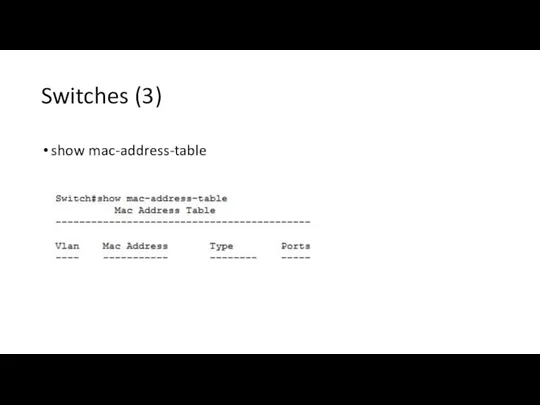

- 32. Switches (3) show mac-address-table

- 33. Switches (3) Kirjeldage, kuidas lüliti täidab MAC-aadressitabelit. Describe how the switch fills the MAC-address table. Опишите,

- 35. Скачать презентацию

Способы представления графической информации Растровая и векторная графика

Способы представления графической информации Растровая и векторная графика Глобальные компьютерные сети

Глобальные компьютерные сети PHASE 1. Отладка

PHASE 1. Отладка SuperStar BTS для андроид

SuperStar BTS для андроид Создать форму для выбора блюд из меню с помощью приложения. Пример задания

Создать форму для выбора блюд из меню с помощью приложения. Пример задания IT-Practicum для тестировщиков

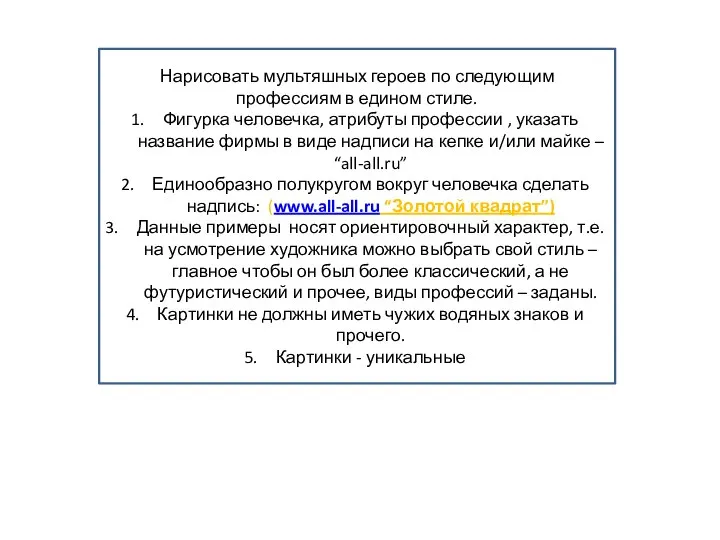

IT-Practicum для тестировщиков Техническое задание дизайнеру для HR

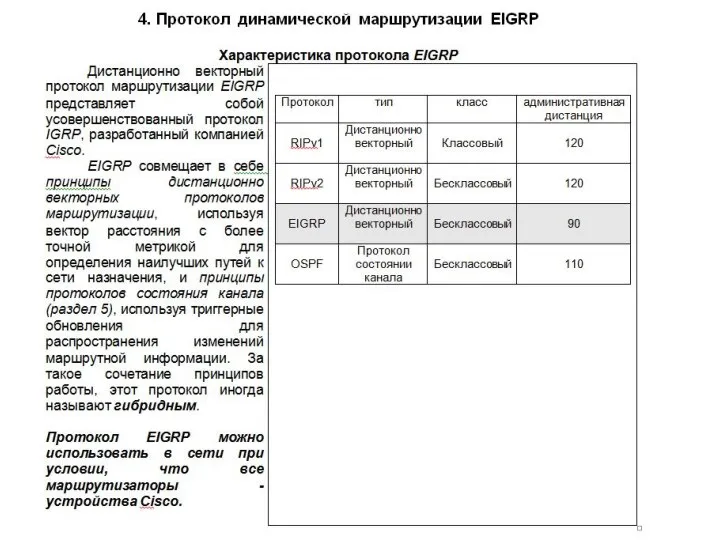

Техническое задание дизайнеру для HR Протокол маршрутизации EIGRP

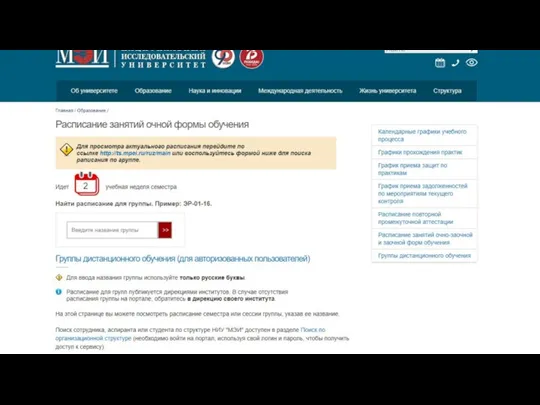

Протокол маршрутизации EIGRP Расписание на сайте МЭИ

Расписание на сайте МЭИ Зарубежный опыт создания информационного общества и реализации электронного правительства (аналитический обзор)

Зарубежный опыт создания информационного общества и реализации электронного правительства (аналитический обзор) Python. Функции часть 1 (лекция 8)

Python. Функции часть 1 (лекция 8) Командная игра для 10-11 классов Виртуальный батл

Командная игра для 10-11 классов Виртуальный батл Современные возможности планшета в автомобиле

Современные возможности планшета в автомобиле Способы записи алгоритмов

Способы записи алгоритмов Введение в ГиперМетод

Введение в ГиперМетод Структуры

Структуры numPy

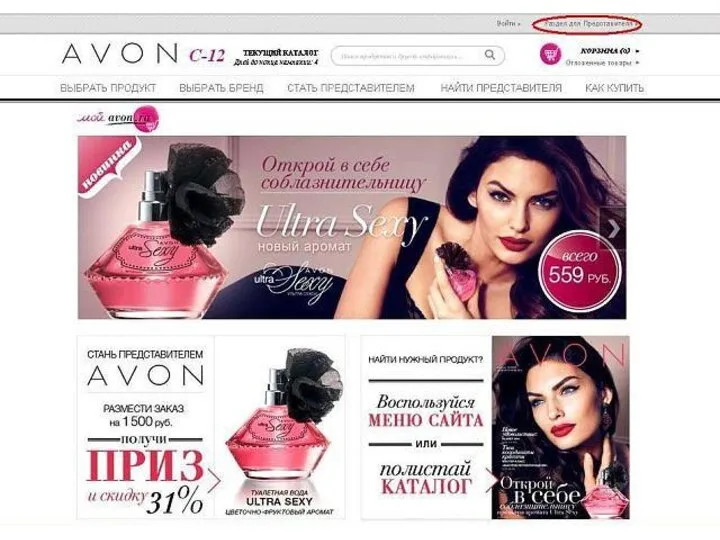

numPy Как отправить заказ. Онлайн-магазин AVON

Как отправить заказ. Онлайн-магазин AVON Информационная система федерального института промышленной собственности РФ

Информационная система федерального института промышленной собственности РФ Разработка игры

Разработка игры (для учащихся 4-8 классов)

(для учащихся 4-8 классов) іт гр 32 урок 2

іт гр 32 урок 2 Sintez. Education center

Sintez. Education center Основные элементы системы управления базами данных Access

Основные элементы системы управления базами данных Access Инструкция для обучающихся КазНМУ по тестированию с прокторингом

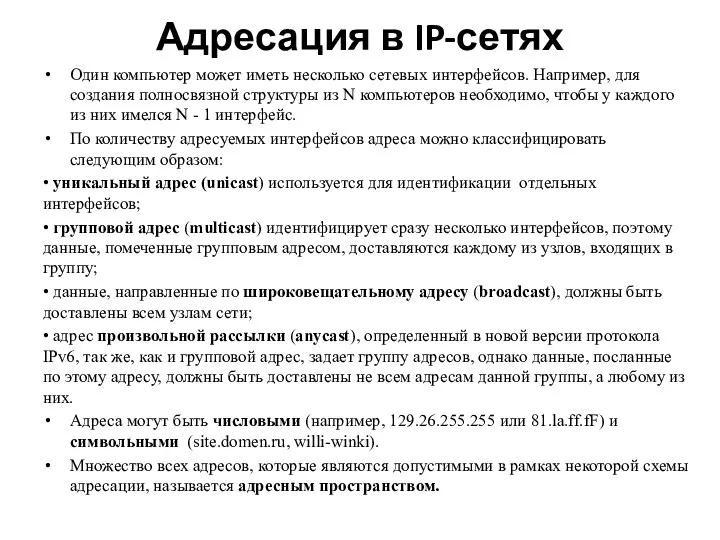

Инструкция для обучающихся КазНМУ по тестированию с прокторингом Адресация в IP-сетях (2)

Адресация в IP-сетях (2) Правила оформления библиографического списка к Научной работе. Занятие 7

Правила оформления библиографического списка к Научной работе. Занятие 7 Интеллектуальные вычисления и сквозные цифровые технологии

Интеллектуальные вычисления и сквозные цифровые технологии