Содержание

- 2. 1.1.1. Открытые сообщения и их характеристики Для обмена информацией современные люди используют речь и письменность. Информация,

- 3. Будем понимать под сообщением, с одной стороны, логически законченную порцию информации (или текст), имеющую идею, смысл

- 4. Криптография имеет дело с сообщениями, отображаемыми с помощью письменных средств общения какого-либо языка с определенной системой

- 5. Открытые сообщения имеют определенные характеристики. Сообщения состоят из букв алфавита. Например, есть русский алфавит, английский алфавит

- 6. Количество знаков в алфавите называется мощностью алфавита. Так мощность английского алфавита 26 знаков, русского - 33

- 7. В настоящее время наиболее часто используют следующие алфавиты: 1) бинарный, представляющий собой множество Z2={0,1}; 2) шестнадцатеричный,

- 8. В общем случае, если не оговорено иное, будем полагать, что алфавитом сообщений, подлежащих зашифрованию, является множество

- 9. При анализе открытого текста выделяют его характер. С точки зрения содержания различают обычные литературные тексты, формализованные

- 10. Открытое сообщение характеризуется частотой встречаемости знаков в тексте и элементов сообщения (слов, сочетаний слов и т.п.).

- 11. Помимо отдельных знаков сообщения можно характеризовать частотой встречаемости букво- сочетаний из двух или более знаков. Буквосочетание

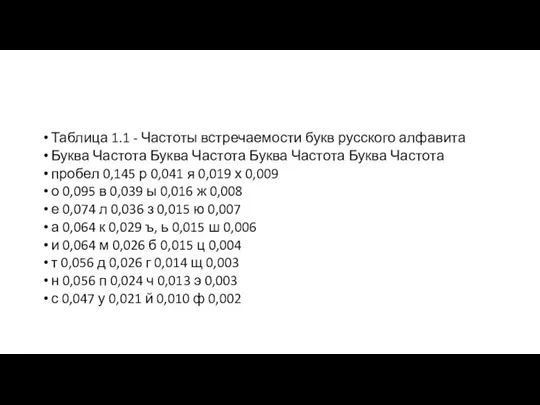

- 12. Таблица 1.1 - Частоты встречаемости букв русского алфавита Буква Частота Буква Частота Буква Частота Буква Частота

- 13. Язык, на котором реализовано сообщение, обладает избыточностью [1]. Смысл избыточности языка состоит в том, что не

- 14. Каждое сообщение характеризуется источником сообщений. Различают следующие виды источников открытых сообщений [3]: 1. Детерминированные источники открытых

- 15. Детерминированный источник открытых сообщений (детерминиро- ванная модель источника открытых сообщений) порождает открытые со- общения в виде

- 16. Источник передачи данных. Как рассматривается в [3] появление систем телеобработки привело к появлению нового вида связи,

- 17. Данные, предназначенные для машин, называют «формализованным языком», языком машин. Эти данные передаются в цифровом виде (часто

- 18. Формализованный документ оформляется в виде так называемого «формата», т.е. формы, в которой размещение данных осуществляется по

- 19. Признаками «открытого текста» текста формализованного являются не его читаемость, а различные его детерминированные и статистические признаки,

- 20. Простейшие вероятностные источники сообщений в [3] рассматриваются как источники случайных последовательностей. Считается, что источник генерирует конечную

- 21. При этом, естественно, требуют выполнения условий: 1) для любого случайного сообщения ( 0, 1,..., n-1) (

- 22. Смысл последнего условия состоит в том, что вероятность всякого случайного сообщения длины п есть сумма вероятностей

- 23. Среди простейших вероятностных источников сообщений выделяют: стационарные источники независимых символов алфавита, в которых предполагается, что вероятности

- 24. стационарный источник независимых биграмм. Эта модель точнее предыдущей модели отражает свойства языка. Под открытым текстом такого

- 25. - модель независимых биграмм классифицирует все биграммы источника сообщений по вероятности их появления в тексте. Согласно

- 26. - стационарный источник марковски зависимых букв. Открытый текст такого источника является реализацией последовательности испытаний, связанных простой

- 27. Рассмотренные стационарные модели можно уточнять и тем самым усложнить в направлении увеличения глубины зависимости вероятности очередной

- 28. Выбор подходящей модели для исследования источника открытых сообщений носит, как правило, компромиссный характер и осуществляется в

- 29. 1.1.2. k-граммная модель открытого текста Для анализа текста, объединяя входящие в него буквы по определенным правилам,

- 30. При исследовании математическими методами свойств шифров используют упрощенную модель открытого текста. В качестве такой модели выступает

- 31. Учет частот k-грамм приводит к следующей модели открытого текста [1]. Пусть ( )( ) представляет собой

- 32. Тогда источник «открытого текста» генерирует последовательность ( ) знаков алфавита , в которой -грамма появ- ляется

- 33. Таким образом, простейшая модель открытого текста – вероятностная модель первого приближения – представляет собой последовательность знаков

- 34. В вероятностной модели второго приближения первый знак имеет вероятность ( ) ( )( ), а каждый

- 35. где ( ) ( )( ), ( ) ( )( ) Другими словами, мо- дель открытого

- 36. Модели открытого текста более высоких приближений учитывают зависимость каждого знака от большего числа предыдущих знаков. Ясно,

- 37. Необходимость использования математических моделей открытого текста вызвана, прежде всего, следующими соображениями. Во-первых, даже при отсутствии ограничений

- 38. Поэтому при математических исследованиях свойств шифров прибегают к упрощающему моделированию, в частности, реальный открытый текст заменяется

- 39. 1.1.3. Критерии распознавания открытого текста Заменив реальный открытый текст его моделью, можно построить критерий распознавания открытого

- 40. Итак, согласно изложенному выше, открытый текст представляет собой реализацию независимых испытаний случайной величины, значениями которой являются

- 41. Пусть – гипотеза, состоящая в том, что данная последовательность – открытый текст, – альтернативная гипотеза. В

- 42. В более общем случае можно считать, что при гипотезе последовательность представляет собой реализацию независимых испытаний некоторой

- 43. При таких договоренностях можно применить, например, наиболее мощный критерий различения двух простых гипотез, который дает лемма

- 44. Критерии на открытый текст, использующие запретные сочетания знаков, например, -граммы подряд идущих букв, будем называть критериями

- 45. 1.1.4. Основные задачи криптографии Криптография возникла как наука о методах шифрования, и долгое время именно шифрование

- 46. Необходимость применения криптографических методов вытекает из условий, в которых происходит хранение и обмен информацией. В современных

- 47. В связи с этим основными задачами криптографии являются: обеспечение конфиденциальности данных (предотвращение не санкционированного доступа к

- 48. обеспечение целостности данных— гарантии того, что при передаче или хранении данные не были модифицированы пользователем, не

- 49. обеспечение аутентификации. Под аутентификацией понимается проверка подлинности субъектов (сторон при обмене данными, автора документов, и т.д.)

- 50. обеспечение невозможности отказа от авторства предотвращение возможности отказа субъектов от совершенных ими действий (обычно - невозможности

- 51. Основным способом решения рассмотренных задач криптографии является использование электронной подписи. Помимо перечисленных основных задач можно назвать

- 52. 1.1.5. Симметричное и асимметричное шифрование Будем понимать под шифрованием такое преобразование текста (сообщения), в результате которого

- 53. - ключ-это важнейший компонент шифрования, определяющий выбор конкретного шифрующего преобразования. Обычно ключ представляет собой буквенную или

- 54. Расшифрование включает в себя компоненты, аналогичные рассмотренным выше: шифрованный текст, открытый текст, ключ. Кроме тогорасшифрование включает

- 55. Ключи k1 и k2 могут иметь одинаковое значение, а в общем случае могут быть разными для

- 56. Симметричное шифрование, как для зашифрования так и для расшифрования, использует либо одинаковые ключи, либо ключи, у

- 57. Ассиметричное шифрование осуществляется с помощью двух разных ключей, связанных математически между собой и называемых криптопарой. Один

- 58. Закрытый ключ владелец хранит в надёжном месте, и никто, кроме него этот ключ не знает, а

- 59. 1.1.6. Классификация шифров Классифицировать шифры можно по различным признакам. Например, по области применения различают шифры ограниченного

- 60. Двухключевыми или асимметричными шифрами называются шифры, в которых для зашифрования и расшифрования используются разные ключи. Один

- 61. Квантовые шифры основаны на квантовомеханическом принципе неопределенности. Процесс отправки и приёма информации выполняется посредством объектов квантовой

- 62. Детерминированные шифры - это шифры, в которых каждому тексту открытого сообщения ставится в соответствие ровно один

- 63. Рисунок 1.1 – Схема классификации шифров

- 64. В вероятностных шифрах в процедуре шифрования используется дополнительная случайная величина (число) - в результате при шифровании

- 65. Композиционные шифры построены путем комбинирования относительно простых криптографических преобразований. Например, перестановки и гаммирования, гаммирования и гаммирования,

- 66. Шифры замены (подстановки) представляют собой шифры, в которых позиции букв в криптограмме остаются теми же, что

- 67. Из шифров перестановки наибольшее распространение получили маршрутные перестановки, основанные на использовании геометрических фигур. Открытый текст записывается

- 68. При шифровании открытого текста с помощью решетки, представляющей собой трафарет с отверстиями, в них вписывают либо

- 69. В аддитивных шифрах буквы алфавита заменяются числами, к которым затем добавляются числа секретной случайной (псевдослучайной) числовой

- 70. По размеру обрабатываемого (шифруемого) блока различают блочные и поточные (посимвольные) шифры. При однозначной замене символ открытого

- 71. Кроме приведенной шкалы шифры могут быть классифицированы по различным другим критериям, касающимся в основном способов реализации

- 72. 1.1.7. Модели шифров Первая математическая модель шифра была предложена К. Шенноном. В настоящее время различают две

- 73. y = Ekз (x), а расшифрование - формулой x = Dkр (y) где xX, yY, (kз,kр)K.

- 74. Другими словами модель шифра можно определить как совокупность множеств открытых текстов, возможных ключей, возможных шифрованных текстов,

- 75. Из условия 1 следует свойство инъективности функции Ek, т.е. если x1, x2X, x1 ≠ x2 ,

- 76. Ek(x) = (k(x1), … , k(xL)), Dk(y) = (k -1 (y1), … , k -1 (yL)),

- 77. Для шифра перестановки можно использовать следующую алгебраиче- скую модель. Пусть X = Y = A L

- 78. Ek(x) = (xk(1), .. , xk(L)), Dk(y) = (yk -1 (1), … , yk -1 (L)),

- 79. Для вероятностной модели шифра определим априорные распределе- ния вероятностей Р(Х) и Р(К) на множествах Х и

- 80. ∑ ( ) ∑ ( ) Тогда вероятностная модель шифра выглядит следующим образом ∑В=

- 82. Скачать презентацию

![Язык, на котором реализовано сообщение, обладает избыточностью [1]. Смысл избыточности языка состоит](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1009245/slide-12.jpg)

![Каждое сообщение характеризуется источником сообщений. Различают следующие виды источников открытых сообщений [3]:](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1009245/slide-13.jpg)

![Источник передачи данных. Как рассматривается в [3] появление систем телеобработки привело к](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1009245/slide-15.jpg)

![Простейшие вероятностные источники сообщений в [3] рассматриваются как источники случайных последовательностей. Считается,](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1009245/slide-19.jpg)

![Учет частот k-грамм приводит к следующей модели открытого текста [1]. Пусть (](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1009245/slide-30.jpg)

Работа в программе LearningApps.org

Работа в программе LearningApps.org Основные ошибки при работе в КПИ ЕГИССО и через СМЭВ. Пути их устранения

Основные ошибки при работе в КПИ ЕГИССО и через СМЭВ. Пути их устранения POS кредит для интернет магазинов

POS кредит для интернет магазинов Главная страница сайта

Главная страница сайта Модуль Дизайн

Модуль Дизайн ЭТрН: электронная транспортная накладная

ЭТрН: электронная транспортная накладная Дизайн методом Value-Link (ER-метод). Реляционная алгебра

Дизайн методом Value-Link (ER-метод). Реляционная алгебра Контроль за распространением экстремистских и террористических течений в социальных сетях и Интернет-ресурсах

Контроль за распространением экстремистских и террористических течений в социальных сетях и Интернет-ресурсах VR:AR в нашей жизни и как запустить свой проект

VR:AR в нашей жизни и как запустить свой проект Знакомство с поисковой системой

Знакомство с поисковой системой Организация компьютерной безопасности и защита информации автор: Чекашова Ирина 10А учитель: Антонова Е.П.

Организация компьютерной безопасности и защита информации автор: Чекашова Ирина 10А учитель: Антонова Е.П. Самые популярные сообщения

Самые популярные сообщения Лицензионные и свободно распространяемые программные продукты

Лицензионные и свободно распространяемые программные продукты Анализ цифровых стеганографических меток

Анализ цифровых стеганографических меток Глава 4. Технологии создания и преобразования информационных объектов

Глава 4. Технологии создания и преобразования информационных объектов Аккаунт экскурсовода-гида

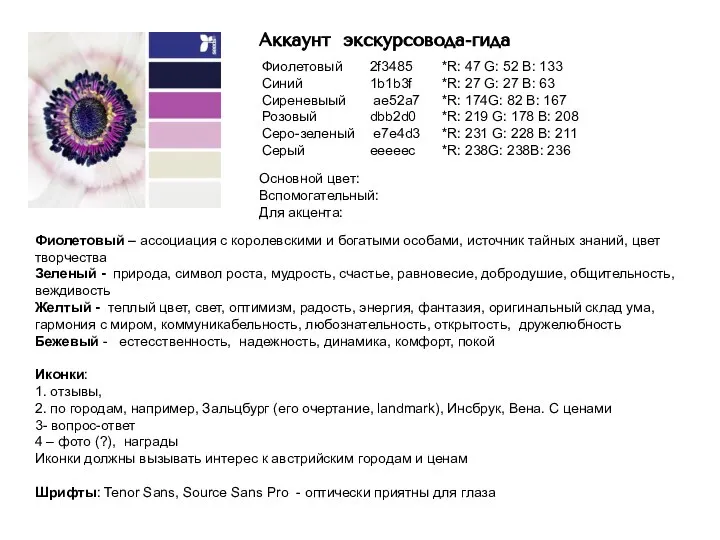

Аккаунт экскурсовода-гида Ivolga 2.0 - молодежный форум. Регистрация

Ivolga 2.0 - молодежный форум. Регистрация Практический опыт реализации 187-ФЗ

Практический опыт реализации 187-ФЗ 10u-1_Информация

10u-1_Информация Kodlayici (encoder)

Kodlayici (encoder) Оборудование компьютера

Оборудование компьютера Разработка информационной базы автоматизированной обучающей системы подготовки специалистов связи

Разработка информационной базы автоматизированной обучающей системы подготовки специалистов связи Прерывания. Обработка прерываний в реальном режиме работы микропроцессора

Прерывания. Обработка прерываний в реальном режиме работы микропроцессора Логическая организация файловой системы

Логическая организация файловой системы Рисование в текстовом редакторе. 3 класс

Рисование в текстовом редакторе. 3 класс Аналитическая бизнес-справка на ЮЛ

Аналитическая бизнес-справка на ЮЛ Кладбище рядом. Взаимный фарм хонора

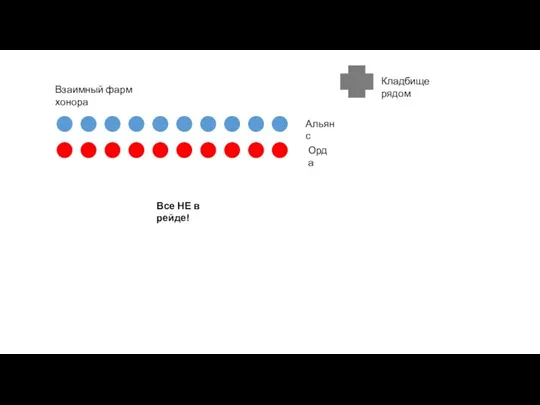

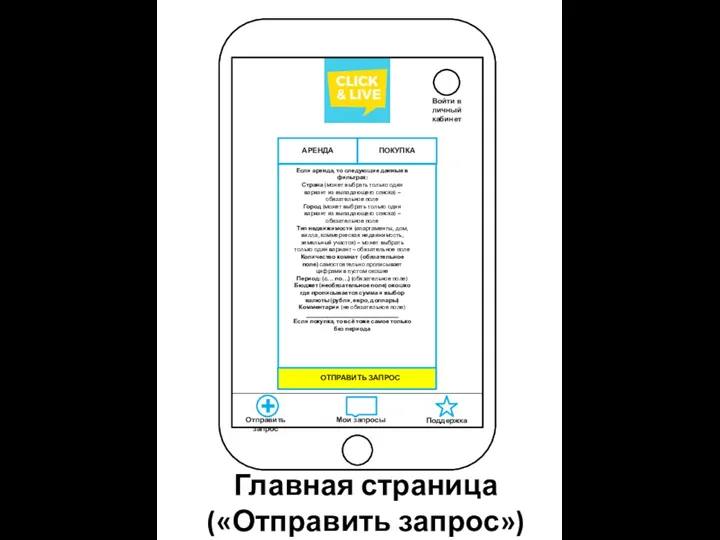

Кладбище рядом. Взаимный фарм хонора Аренда, покупка

Аренда, покупка