- Главная

- Информатика

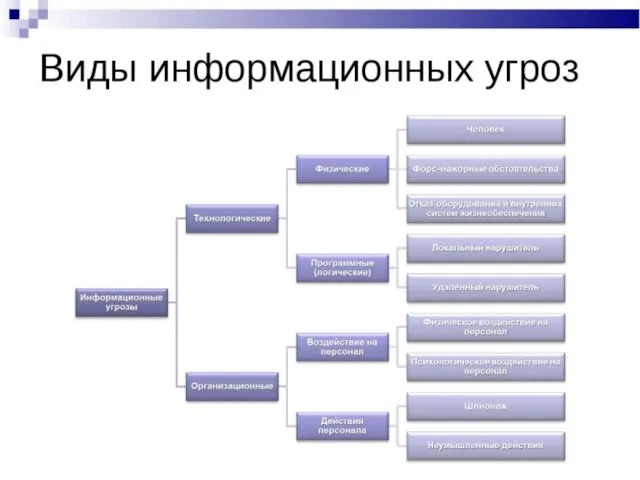

- Информационная безопасность

Содержание

Слайд 31. Если вы пользуетесь системами оплаты через интернет, то

воспользовавшись вашим логином или

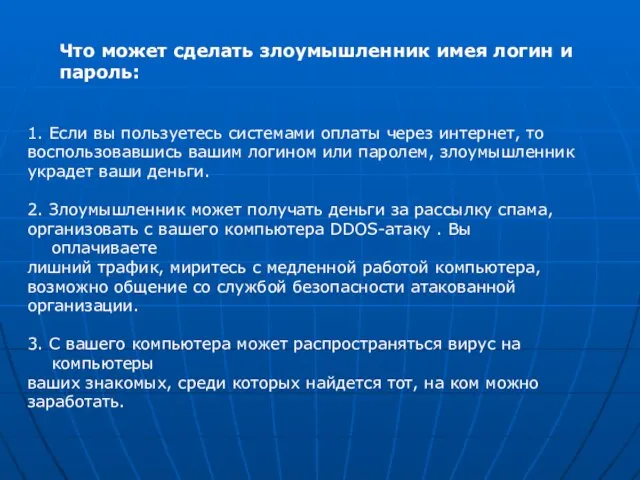

1. Если вы пользуетесь системами оплаты через интернет, то

воспользовавшись вашим логином или

воспользовавшись вашим логином или

паролем, злоумышленник

украдет ваши деньги.

2. Злоумышленник может получать деньги за рассылку спама,

организовать с вашего компьютера DDOS-атаку . Вы оплачиваете

лишний трафик, миритесь с медленной работой компьютера,

возможно общение со службой безопасности атакованной

организации.

3. С вашего компьютера может распространяться вирус на компьютеры

ваших знакомых, среди которых найдется тот, на ком можно

заработать.

украдет ваши деньги.

2. Злоумышленник может получать деньги за рассылку спама,

организовать с вашего компьютера DDOS-атаку . Вы оплачиваете

лишний трафик, миритесь с медленной работой компьютера,

возможно общение со службой безопасности атакованной

организации.

3. С вашего компьютера может распространяться вирус на компьютеры

ваших знакомых, среди которых найдется тот, на ком можно

заработать.

Что может сделать злоумышленник имея логин и пароль:

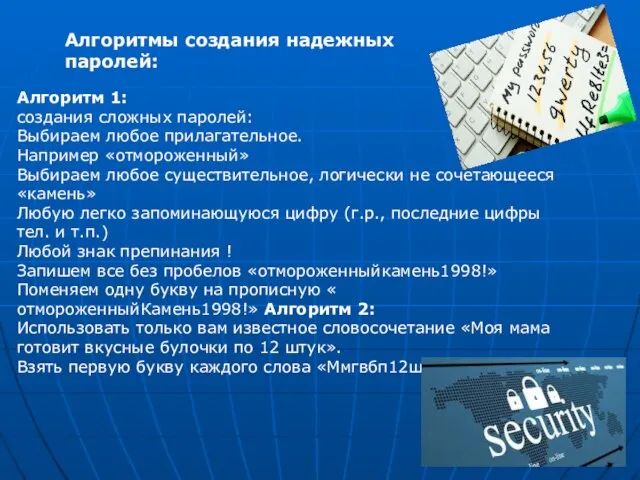

Слайд 4Алгоритмы создания надежных паролей:

Алгоритм 1:

создания сложных паролей:

Выбираем любое прилагательное.

Например «отмороженный»

Алгоритмы создания надежных паролей:

Алгоритм 1:

создания сложных паролей:

Выбираем любое прилагательное.

Например «отмороженный»

Выбираем любое существительное, логически не сочетающееся «камень»

Любую легко запоминающуюся цифру (г.р., последние цифры тел. и т.п.)

Любой знак препинания !

Запишем все без пробелов «отмороженныйкамень1998!»

Поменяем одну букву на прописную « отмороженныйКамень1998!» Алгоритм 2:

Использовать только вам известное словосочетание «Моя мама готовит вкусные булочки по 12 штук».

Взять первую букву каждого слова «Ммгвбп12ш».

World Of Tanks. Мир танков

World Of Tanks. Мир танков Интервью: жанр тележурналистики

Интервью: жанр тележурналистики Лекция_8_Модель_процесса_Иерархия_Состояния_Операции_над_процессами

Лекция_8_Модель_процесса_Иерархия_Состояния_Операции_над_процессами Ретаргетинг в Яндекс.Директ

Ретаргетинг в Яндекс.Директ Поиск информации в Интернет. Занятие №7

Поиск информации в Интернет. Занятие №7 Презентация на тему Кодирование графики

Презентация на тему Кодирование графики  Системы счисления. Введение

Системы счисления. Введение Предпроектная стадия создания информационной системы

Предпроектная стадия создания информационной системы Шаблон для создание презентации

Шаблон для создание презентации Измерение информации

Измерение информации Алгоритмическая конструкция. Ветвление

Алгоритмическая конструкция. Ветвление Способы добывания предметно-вещевых источников информации

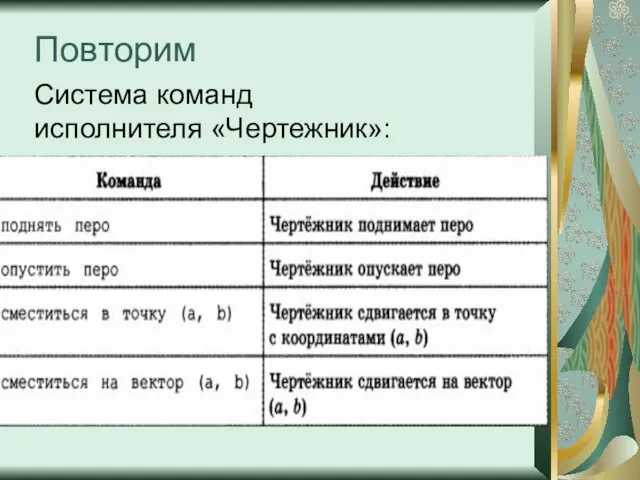

Способы добывания предметно-вещевых источников информации Система команд исполнителя Чертежник

Система команд исполнителя Чертежник Система счисления

Система счисления Интернет-сервисы ЦНСХБ

Интернет-сервисы ЦНСХБ Проект Преврати путешествие в киноленту

Проект Преврати путешествие в киноленту Скриншот из настроек смс

Скриншот из настроек смс Устройство WEB-сервера

Устройство WEB-сервера Изменение количества персональных компьютеров, используемых в учебных целях, имеющих доступ к Интернету

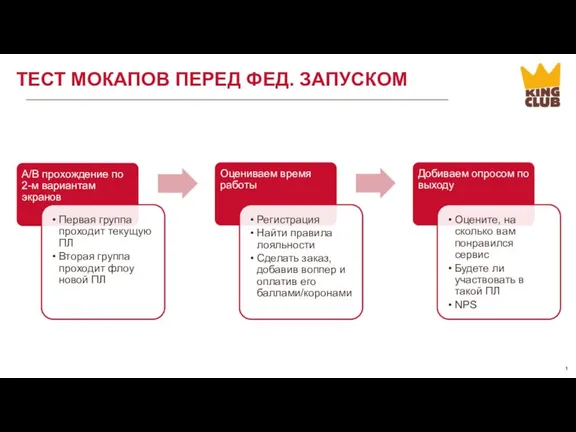

Изменение количества персональных компьютеров, используемых в учебных целях, имеющих доступ к Интернету Тест ФЛОУ Мокапов перед фед. запуском

Тест ФЛОУ Мокапов перед фед. запуском Применение на уроках истории многофункционального онлайн конструктора тестов (Onlin Test Pad)

Применение на уроках истории многофункционального онлайн конструктора тестов (Onlin Test Pad) Практика внедрения BGP Flowspec в сети оператора связи

Практика внедрения BGP Flowspec в сети оператора связи Программирование в виде релейно-контактных схем

Программирование в виде релейно-контактных схем Аттестационная работа. Эффективность использования ИКТ

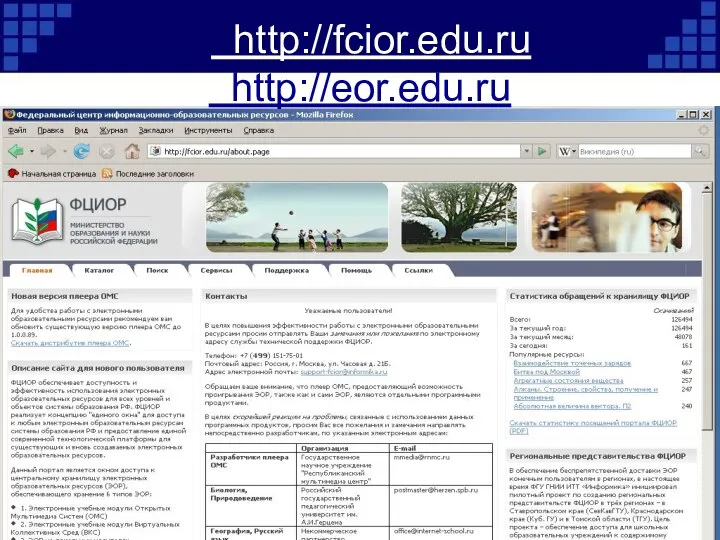

Аттестационная работа. Эффективность использования ИКТ Текстовые редакторы

Текстовые редакторы Презентация на тему Алгоритмы и программы

Презентация на тему Алгоритмы и программы  Защита информации. Роль информации в современном мире

Защита информации. Роль информации в современном мире История слова интернет

История слова интернет