Содержание

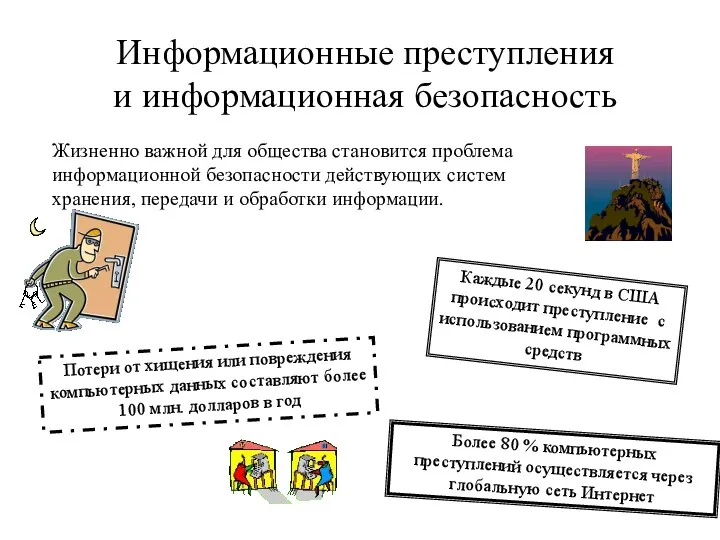

- 2. Информационные преступления и информационная безопасность Жизненно важной для общества становится проблема информационной безопасности действующих систем хранения,

- 3. Информационная среда – это совокупность условий, средств и методов на базе компьютерных систем, предназначенных для создания

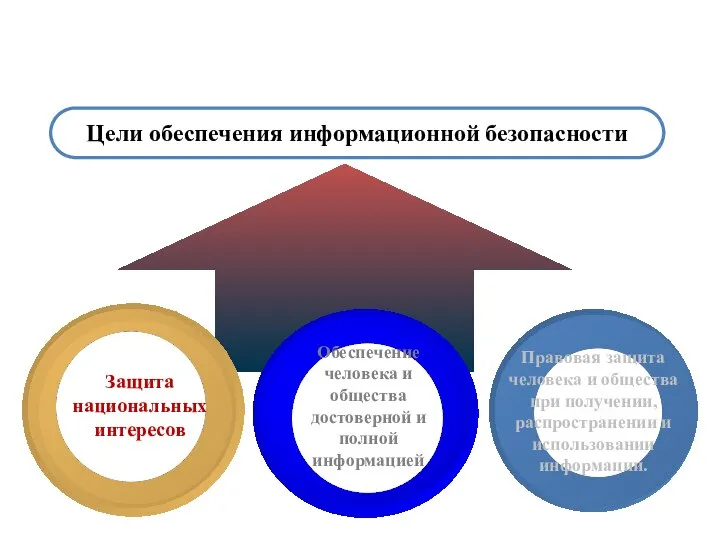

- 4. Цели обеспечения информационной безопасности Защита национальных интересов Обеспечение человека и общества достоверной и полной информацией Правовая

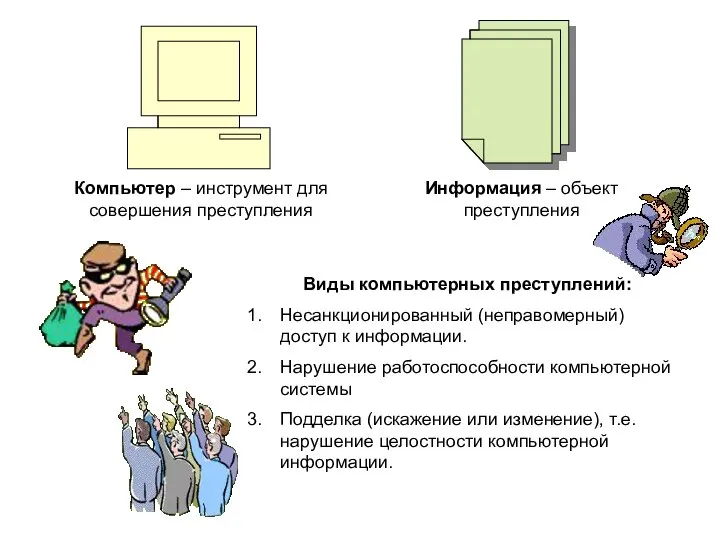

- 5. Виды компьютерных преступлений: Несанкционированный (неправомерный) доступ к информации. Нарушение работоспособности компьютерной системы Подделка (искажение или изменение),

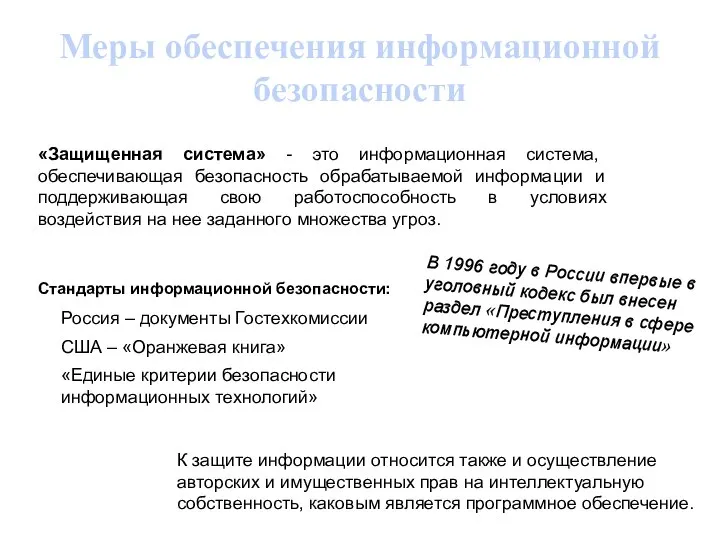

- 6. Меры обеспечения информационной безопасности «Защищенная система» - это информационная система, обеспечивающая безопасность обрабатываемой информации и поддерживающая

- 7. ВНЕШНИЕ ФАКТОРЫ Информационные угрозы ВНУТРЕННИЕ ФАКТОРЫ

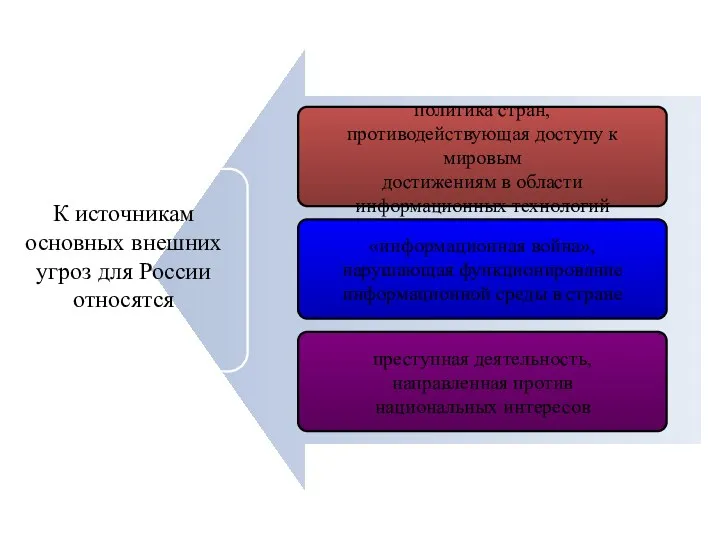

- 8. политика стран, противодействующая доступу к мировым достижениям в области информационных технологий «информационная война», нарушающая функционирование информационной

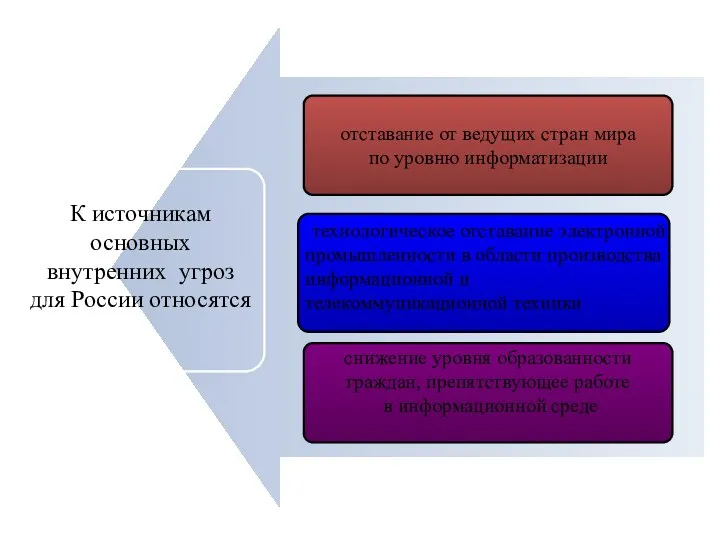

- 9. отставание от ведущих стран мира по уровню информатизации снижение уровня образованности граждан, препятствующее работе в информационной

- 10. ПРЕДНАМЕРЕННЫЕ Информационные угрозы СЛУЧАЙНЫЕ

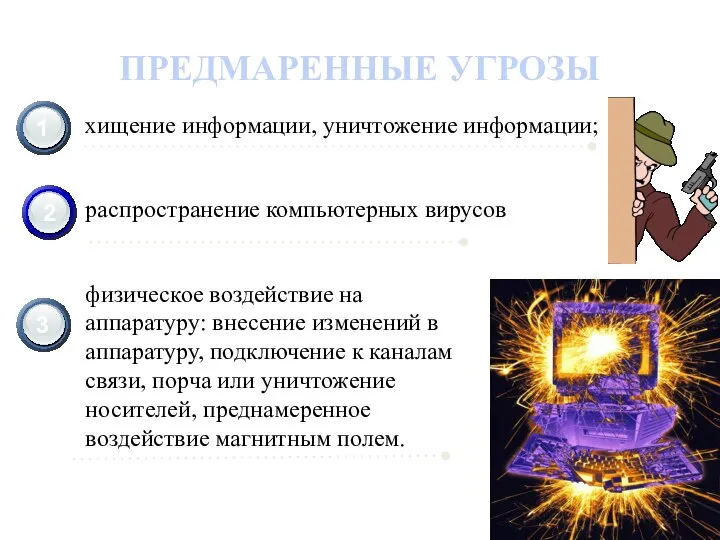

- 11. ПРЕДМАРЕННЫЕ УГРОЗЫ хищение информации, уничтожение информации; физическое воздействие на аппаратуру: внесение изменений в аппаратуру, подключение к

- 12. Преднамеренные угрозы в компьютерных системах могут осуществляться через каналы доступа к информации 1 компьютерное рабочее место

- 13. Наиболее серьезная угроза исходит от компьютерных вирусов. Каждый день появляется до 300 новых вирусов. Вирусы не

- 14. Среди вредоносных программ особое место занимают «троянские кони», которые могут быть незаметно для владельца установлены и

- 15. Все чаще причиной информационных «диверсий» называют Интернет. Это связано с расширением спектра услуг и электронных сделок,

- 16. В 2003 году произошли две глобальные эпидемии, крупнейшие за всю историю Сети. Примечательно, что причиной эпидемий

- 17. Доля «сетевых червей» в общей массе подобных программ, появившихся, например, в 2003 году, превышает 85 %,

- 18. В последнее время среди распространенных компьютерных угроз стали фигурировать сетевые атаки. Атаки злоумышленников имеют целью выведение

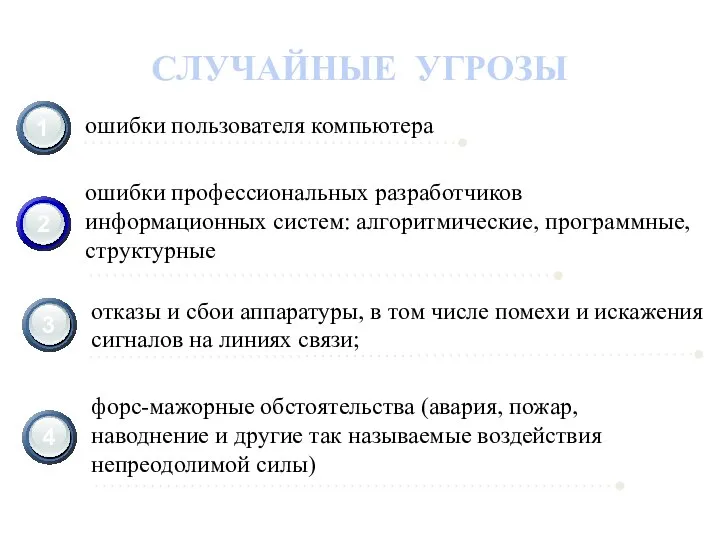

- 19. СЛУЧАЙНЫЕ УГРОЗЫ ошибки пользователя компьютера отказы и сбои аппаратуры, в том числе помехи и искажения сигналов

- 20. МЕТОДЫ ЗАЩИТЫ Расширение областей использования компьютеров и увеличение темпа роста компьютерного парка (то есть проблема защиты

- 21. ограничение доступа к информации законодательные меры контроль доступа к аппаратуре МЕТОДЫ ЗАЩИТЫ шифрование информации

- 22. Ограничение доступа на уровне среды обитания человека, то есть путем создания искусственной преграды вокруг объекта защиты:

- 23. Политика безопасности — это совокупность технических, программных и организационных мер, направленных на защиту информации в компьютерной

- 24. Защита от хищения информации обычно осуществляется с помощью специальных программных средств. Несанкционированное копирование и распространение программ

- 25. Для защиты от компьютерных вирусов применяются «иммуностойкие» программные средства (программы-анализаторы), предусматривающие разграничение доступа, самоконтроль и самовосстановление.

- 26. В качестве физической защиты компьютерных систем используется специальная аппаратура, позволяющая выявить устройства промышленного шпионажа, исключить запись

- 27. повышение надежности работы электронных и механических узлов и элементов; структурная избыточность — дублирование или утроение элементов,

- 29. Скачать презентацию

Logit & probit модели

Logit & probit модели Виды информации

Виды информации Разработка численных гидродинамических моделей в среде программного комплекса Groundwater Modeling System. Лекция № 16

Разработка численных гидродинамических моделей в среде программного комплекса Groundwater Modeling System. Лекция № 16 Структура Web-страницы. Язык HTML

Структура Web-страницы. Язык HTML Применение табличного процессора Excel для расчета по имеющимся формулам

Применение табличного процессора Excel для расчета по имеющимся формулам Проектирование и разработка модернизации локальной вычислительной сети ООО Ай-Ти-Эс-Альфа

Проектирование и разработка модернизации локальной вычислительной сети ООО Ай-Ти-Эс-Альфа Основы алгоритмизации и программирования

Основы алгоритмизации и программирования HTML УРОК №5

HTML УРОК №5 Безопасность в сети интернет

Безопасность в сети интернет Моя жизнь на Amazing RP

Моя жизнь на Amazing RP Функции и модули (1)

Функции и модули (1) Основы алгоритмизации и программирования. Итоги тестовой работы №4

Основы алгоритмизации и программирования. Итоги тестовой работы №4 Текстовая информации

Текстовая информации Финансово-правовой online Консультант

Финансово-правовой online Консультант Средства и методы защиты информации. Лекция 3

Средства и методы защиты информации. Лекция 3 Защита моего ПК

Защита моего ПК Teams pad

Teams pad Создание и реализация модели современного сообщества в Вконтакте

Создание и реализация модели современного сообщества в Вконтакте Введение в информатику

Введение в информатику HTML - Язык разметки гипертекста

HTML - Язык разметки гипертекста Создание базы данных обращения клиентов в МФЦ в Microsoft Visual Studio на языка С#

Создание базы данных обращения клиентов в МФЦ в Microsoft Visual Studio на языка С# The first video game

The first video game Источники первичной научной информации

Источники первичной научной информации Презентация на тему Составление программ алгоритмов решения уравнений

Презентация на тему Составление программ алгоритмов решения уравнений  Инженерия программного обеспечения. Тест-кейс

Инженерия программного обеспечения. Тест-кейс Подключение к БД SQL Server

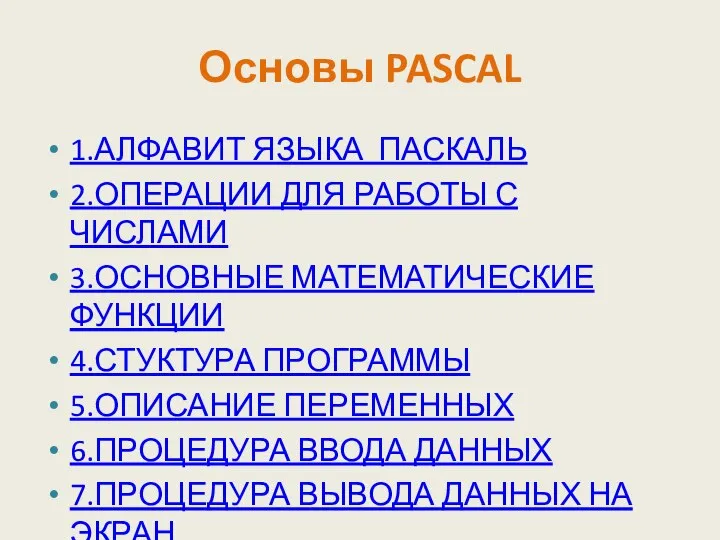

Подключение к БД SQL Server Основы Pascal

Основы Pascal Мульт-студия Компьюша

Мульт-студия Компьюша