Содержание

- 2. Понятие «информационная безопасность» Информационная безопасность государства заключается в невозможности нанесения ущерба деятельности государства по выполнению функций

- 3. Государственная политика в области информационной безопасности Нормативно-правовая база Регламентация доступа к информации Юридическая ответственность за сохранность

- 4. Информационная война Распространение ложной информации Манипулирование личностью. Разрушение традиционных духовных ценностей Навязывание инородных духовных ценностей Искажение

- 5. Национальные интересы в информационной сфере Обеспечение прав и свобод граждан на получение и распространение информации Обеспечение

- 6. СМИ и информационная безопасность Реализация потенциальной возможности манипулирования населением с помощью СМИ . Изменение акцентов в

- 7. Угрозы информационной безопасности 1. Уничтожение информационных объектов 2. Утечка информации 3. Искажение информации 4. Блокирование объекта

- 8. Объекты защиты информации Владельцы и пользователи Носители и средства обработки Системы связи и информатизации Объекты органов

- 9. Конфиденциальность информации Субъективно определяемая характеристика информации, указывающая на необходимость введения ограничений на круг субъектов, имеющих доступ

- 10. Целостность информации Существование информации в неискаженном виде, т.е. в неизменном по отношению к некоторому фиксированному ее

- 11. Доступность информации Свойство системы, характеризующееся способностью обеспечивать своевременный и беспрепятственный доступ к информации субъектов соответствии с

- 12. Аппаратно-программные средства ЗИ Системы идентификации и аутентификации пользователей Системы шифрования данных на дисках Системы шифрования данных,

- 13. Угрозы проникновения Маскарад-пользователь маскируется под другого пользователя. Обход защиты-использование слабых мест в системе безопасности с целью

- 14. Противодействие техническим средствам разведки Формирование системы противодействия ТСР Скрытие демаскирующих признаков Противодействие распознаванию объекта Техническая дезинформация

- 16. Скачать презентацию

Государственная политика в информационной сфере

Государственная политика в информационной сфере Сценарий ролика

Сценарий ролика Элементы форматирования и разметки HTML

Элементы форматирования и разметки HTML Технологии реализации интерфейсов

Технологии реализации интерфейсов Презентация на тему Безопасный интернет

Презентация на тему Безопасный интернет  Триггеры. Применение

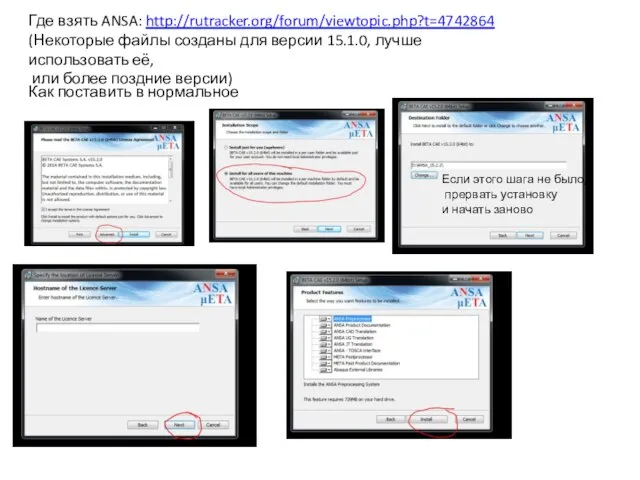

Триггеры. Применение BETA CAE Systems (ANSA + Meta Post + CAD Translator) v15.1.0 Win64 [2014, ENG]

BETA CAE Systems (ANSA + Meta Post + CAD Translator) v15.1.0 Win64 [2014, ENG] Цифровые технологии в дизайне

Цифровые технологии в дизайне Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3)

Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3) Интернет-матазины

Интернет-матазины Name of presentation. Company name

Name of presentation. Company name 声明:此工具仅针对平台分离式

声明:此工具仅针对平台分离式 Эволюция сетей

Эволюция сетей Поиск профессионально значимой информации в сети интернет

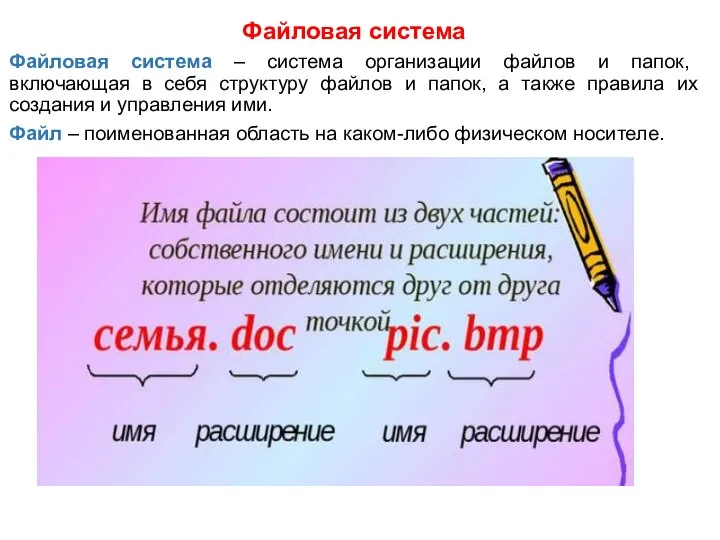

Поиск профессионально значимой информации в сети интернет Файловая система

Файловая система В ногу со временем. О всероссийской Акции Час кода

В ногу со временем. О всероссийской Акции Час кода Urban Life — Социальный проект

Urban Life — Социальный проект Переменные. Типы данных С++

Переменные. Типы данных С++ Технические средства компьютерных систем. Тема 2

Технические средства компьютерных систем. Тема 2 Прерывания. Обработка прерываний в реальном режиме работы микропроцессора

Прерывания. Обработка прерываний в реальном режиме работы микропроцессора Как мне помогли информационные технологии

Как мне помогли информационные технологии ИНФОРМАЦИОННЫЕ КОМПЬЮТЕРНЫЕ СЕТИ 9 КЛАСС

ИНФОРМАЦИОННЫЕ КОМПЬЮТЕРНЫЕ СЕТИ 9 КЛАСС Rekursia

Rekursia 3. Определения и свойства алгоритмов. Типы алгоритмов

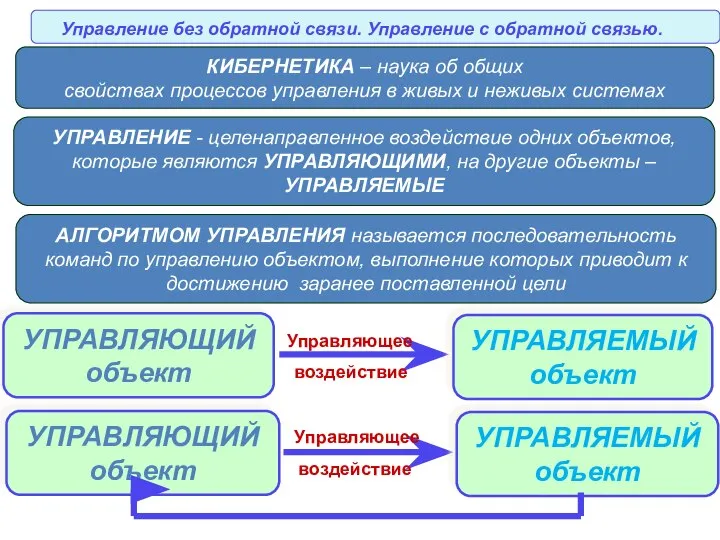

3. Определения и свойства алгоритмов. Типы алгоритмов Аппаратное обеспечение ПК

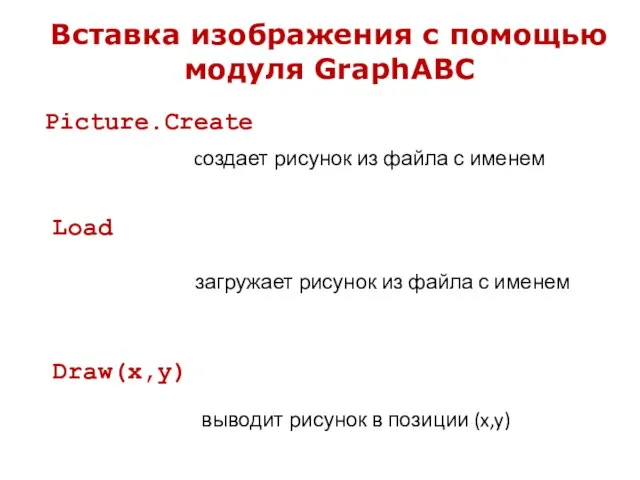

Аппаратное обеспечение ПК Вставка изображения с помощью модуля GraphABC

Вставка изображения с помощью модуля GraphABC Вспомогательные алгоритмы и подпрограммы. Информатика и ИКТ, 9 класс

Вспомогательные алгоритмы и подпрограммы. Информатика и ИКТ, 9 класс Кучи. Применение

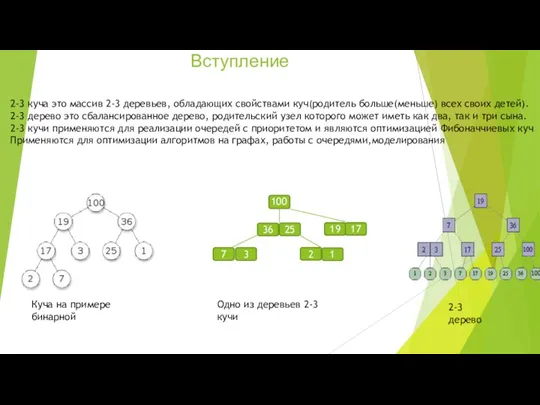

Кучи. Применение