Слайд 2ЗАНЯТИЕ 1.

«ИСТОЧНИКИ, СПОСОБЫ И РЕЗУЛЬТАТЫ ДЕСТАБИЛИЗИРУЮЩЕГО ВОЗДЕЙСТВИЯ НА ИНФОРМАЦИЮ»

Слайд 3Вопросы занятия

1. Определение источников дестабилизирующего воздействия на информацию.

2. Методика выявления способов воздействия

на информацию.

Слайд 41-й учебный вопрос

«Определение источников дестабилизирующего воздействия на информацию»

Слайд 5Под угрозой безопасности информации в компьютерной системе (КС) понимают событие или действие,

которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации.

Слайд 6Уязвимость информации — это возможность возникновения на каком-либо этапе жизненного цикла КС

такого ее состояния, при котором создаются условия для реализации угроз безопасности информации.

Слайд 7По отношению к информационной системе все множество угроз можно разбить на две

группы:

- внешние; - внутренние,

каждая из которых, в свою очередь, делится на:

- умышленные;

- случайные,

которые могут быть:

- явными;

- скрытыми.

Слайд 8К явлениям, т. е. сущностным проявлениям угрозы, относятся:

- источники дестабилизирующего воздействия на

информацию (от кого или от чего исходит дестабилизирующее воздействие);

- виды дестабилизирующего воздействия на информацию (каким образом, по каким направлениям происходит дестабилизирующее воздействие);

- способы дестабилизирующего воздействия на информацию (какими приёмами, действиями осуществляются, реализуются виды дестабилизирующего воздействия).

Слайд 9источники дестабилизирующего воздействия на информацию:

1. Люди;

2. Технические средства отображения (фиксации), хранения, обработки,

воспроизведения, передачи информации, средства связи;

3. Системы обеспечения функционирования технических средств отображения, хранения, обработки, воспроизведения и передачи информации;

4. Технологические процессы отдельных категорий промышленных объектов;

5. Природные явления.

Слайд 10 К техническим средствам отображения, хранения, обработки, воспроизведения, передачи информации относятся:

— электронно-вычислительная

техника;

— электрические и автоматические пишущие машинки и копировально-множительная техника;

— средства видео- и звукозаписывающей и воспроизводящей техники;

— средства телефонной, телеграфной, факсимильной, громкоговорящей передачи информации;

— средства радиовещания и телевидения;

— средства радио и кабельной связи.

Слайд 112-й учебный вопрос

«Методики выявления способов воздействия на информацию»

Слайд 12Со стороны людей возможны следующие виды воздействия:

1. Непосредственное воздействие на носители защищаемой

информации;

2. Несанкционированное распространение конфиденциальной информации;

3. Вывод из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи;

4. Нарушение режима работы перечисленных средств и технологии обработки информации;

5. Вывод из строя и нарушение режима работы систем обеспечения функционирования названных средств.

Слайд 13Способами непосредственного воздействия на носители защищаемой информации могут быть:

— физическое разрушение носителя

(поломка, разрушение и др.);

— создание аварийных ситуаций для носителей (поджог, искусственное затопление, взрыв и т. д.);

— удаление информации с носителей;

— создание искусственных магнитных полей для размагничивания носителей;

— внесение фальсифицированной информации в носители.

Слайд 14Несанкционированное распространение конфиденциальной информации может осуществляться путем:

— словесной передачи (сообщения) информации;

— передачи

копий (снимков) носителей информации;

— показа носителей информации;

— ввода информации в вычислительные сети;

— опубликования информации в открытой печати;

— использование информации в открытых публичных выступлениях, в том числе по радио, телевидению.

Слайд 15К способам вывода из строя технических средств отображения, хранения, обработки, воспроизведения, передачи

информации и средств связи можно отнести:

— неправильный монтаж средств;

— поломку (разрушение) средств, в том числе разрыв (повреждение) кабельных линий связи;

— создание аварийных ситуаций для средств (поджог, искусственное затопление, взрыв и др.);

— отключение средств от сетей питания;

— вывод из строя или нарушение режима работы си тем обеспечения функционирования средств;

— вмонтирование в ЭВМ разрушающих радио- и программных закладок.

Слайд 16Способами нарушения режима работы технически средств отображения, хранения, обработки, воспроизведения, передачи информации,

средств связи и технологии о работки информации могут быть:

— повреждение отдельных элементов средств;

— нарушение правил эксплуатации средств;

— внесение изменений в порядок обработки информации;

— заражение программ обработки информации вредоносными программами;

— выдача неправильных программных команд;

— превышение расчетного числа запросов;

— создание помех в радиоэфире с помощью дополнительного звукового или шумового фона, изменения (наложения) частот передачи информации;

— передача ложных сигналов;

— подключение подавляющих фильтров в информационные цепи, цепи питания и заземления;

— нарушение (изменение) режима работы систем обеспечения функционирования средств.

Слайд 17К способам вывода из строя и нарушения режима работы систем обеспечения, функционирования

технических средств отображения, хранения, обработки, воспроизведения и передачи информации следует отнести:

— неправильный монтаж систем;

— поломку (разрушение) систем или их элементов;

— создание аварийных ситуаций для систем (поджог, искусственное затопление, взрыв и т. д.);

— отключение систем от источников питания;

— нарушение правил эксплуатации систем.

Слайд 18К видам дестабилизирующего воздействия на защищаемую информацию со стороны второго источника воздействия

— технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи относятся:

1. Вывод средств из строя.

2. Сбои в работе средств.

3. Создание электромагнитных излучений.

Слайд 19Выход средств из строя, приводящий к невозможности выполнения операций, может происходить путем:

—

технической поломки, аварии (без вмешательства людей);

— возгорания, затопления (без вмешательства людей);

— выхода из строя систем обеспечения функционирования средств;

— воздействия природных явлений;

— воздействия измененной структуры окружающего магнитного поля;

— заражения программ обработки информации вредоносными программами (путем размножения последних, с зараженных внешних запоминающих устройств или по сетевым каналам);

— разрушения или повреждения носителя информации, в том числе размагничивания магнитного слоя диска (ленты) из-за осыпания магнитного порошка.

Слайд 20Сбои в работе средств, приводящие к неправильному выполнению операций (ошибкам), могут осуществляться

посредством:

— возникновения технических неисправностей элементов средств;

— заражения программ обработки информации вредоносными программами (путем размножения последних или с зараженных дискет);

— воздействия природных явлений;

— воздействия окружающего магнитного поля;

— частичного размагничивания магнитного слоя диска (ленты) из-за осыпания магнитного порошка;

— нарушения режима функционирования средств.

Слайд 21Третий источник дестабилизирующего воздействия на информацию— системы обеспечения функционирования технических средств отображения,

хранения, обработки, воспроизведения и передачи информации — включает два вида воздействия:

1. Выход систем из строя.

2. Сбои в работе систем.

Система контроля деятельности образовательных учреждений. Питание

Система контроля деятельности образовательных учреждений. Питание О повышении потребительской грамотности. Как выбирать продукты

О повышении потребительской грамотности. Как выбирать продукты Обобщенная модель нейрона. Персептрон (структура, алгоритмы обучения). Решение задачи распознавания образов с помощью НС

Обобщенная модель нейрона. Персептрон (структура, алгоритмы обучения). Решение задачи распознавания образов с помощью НС Информационные технологии в деятельности психолога

Информационные технологии в деятельности психолога Hyper Text Markup Language

Hyper Text Markup Language Новинки научной литературы

Новинки научной литературы Алгометрические структуры: повторение, ветвление

Алгометрические структуры: повторение, ветвление 5-5-2-nositeli-informacii (1)

5-5-2-nositeli-informacii (1) Информатика. Некоторые понятия математической логики. Лекция 6

Информатика. Некоторые понятия математической логики. Лекция 6 Python 4_2.2022.Пользовательские функции

Python 4_2.2022.Пользовательские функции Регистрация студента на онлайн-курсе: физическая культура – перспектива твоих возможностей. психология здорового образа жизни

Регистрация студента на онлайн-курсе: физическая культура – перспектива твоих возможностей. психология здорового образа жизни Периферийные устройства ПК

Периферийные устройства ПК История развития вычислительной техники

История развития вычислительной техники SQL. Вложенные запросы. Правила создания запросов

SQL. Вложенные запросы. Правила создания запросов Информационные ресурсы

Информационные ресурсы Администрирование и безопасность

Администрирование и безопасность Критерии и показатели оценивания презентации

Критерии и показатели оценивания презентации Начало работы с Arduino

Начало работы с Arduino Dotazy nad více tabulkami - Joiny

Dotazy nad více tabulkami - Joiny Запись ребенка в ДСУ на кружки

Запись ребенка в ДСУ на кружки Die Seite des studentischen Lebens

Die Seite des studentischen Lebens Медиа Азбука

Медиа Азбука Айболит и мартышки. (Занятие 15-16)

Айболит и мартышки. (Занятие 15-16) Интерфейс проекта

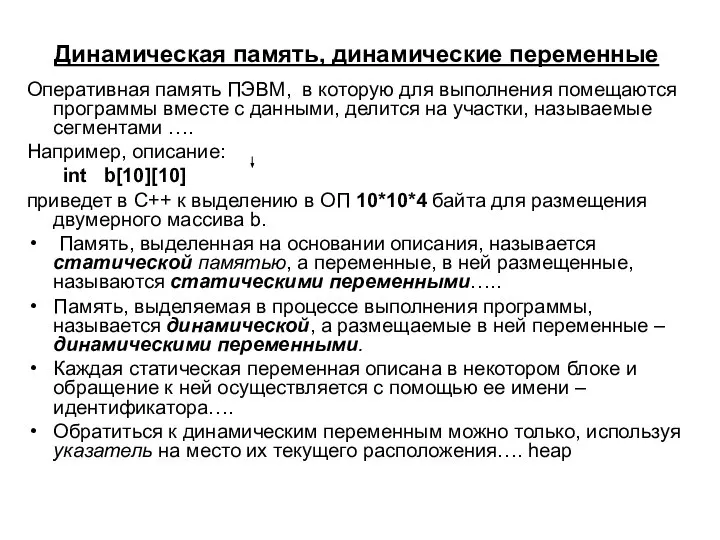

Интерфейс проекта Динамическая память, динамические переменные в С++

Динамическая память, динамические переменные в С++ Предсталение информации в компьютере

Предсталение информации в компьютере Жизненный цикл ПО. Критерии успешности проекта

Жизненный цикл ПО. Критерии успешности проекта Криптография

Криптография