Содержание

- 2. Киберпреступность – незаконные действия, которые осуществляются людьми, использующими информационные технологии для преступных целей. Среди основных видов

- 3. В соответствии с действующим уголовным законодательством Российской Федерации под преступлениями в сфере компьютерной информации понимаются совершаемые

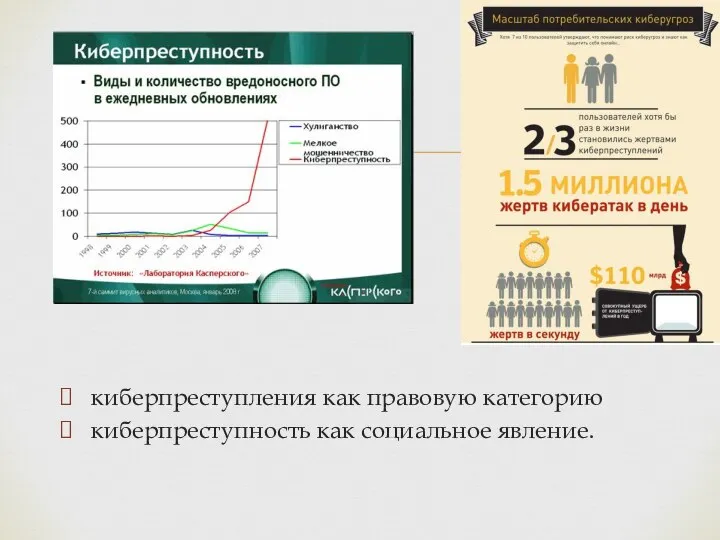

- 4. киберпреступления как правовую категорию киберпреступность как социальное явление.

- 5. Это прибыльно. 9 млн. долларов за 30 мин.- такова «добыча» киберпрестпников от одной глобальной атаки на

- 6. Современные киберпреступники выбрали своим оружием троянские программы, с помощью которых они строят ботнеты для кражи паролей

- 7. доставка и установка вредоносной программы. спам-рассылки и зараженные веб-страницы Первый шаг любого киберпреступления

- 8. после доставки вредоносной программы - как можно дольше сохранить ее необнаруженной. Второй шаг

- 9. Чем менее видима программа для систем антивирусных радаров раннего оповещения, тем дольше ее можно будет использовать

- 10. Во избежание обнаружения вредоносных программ вирусописатели широко используют технологию умышленного запутывания. Полиморфизм - одна из таких

- 11. Троянская программа - программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера

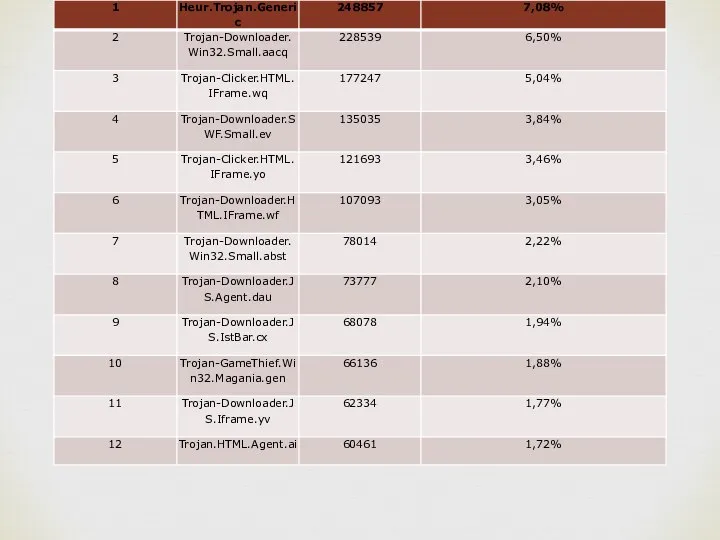

- 12. Backdoor -- троянские утилиты удаленного администрирования; Trojan-PSW -- воровство паролей; Trojan-Clicker -- интернет-кликеры; Trojan-Downloader ; Trojan-Dropper

- 13. Значительный рост числа программ-шпионов, крадущих конфиденциальную банковскую информацию; Стремление к получению тотального контроля над зараженными компьютерами.

- 14. Конечные цели у них абсолютно идентичны -- установка на компьютер другой вредоносной программы, которая может быть

- 16. Атаки злоумышленников становятся все масштабнее и изощреннее. А действия игроков способствуют росту черного рынка виртуальных ценностей,

- 18. Скачать презентацию

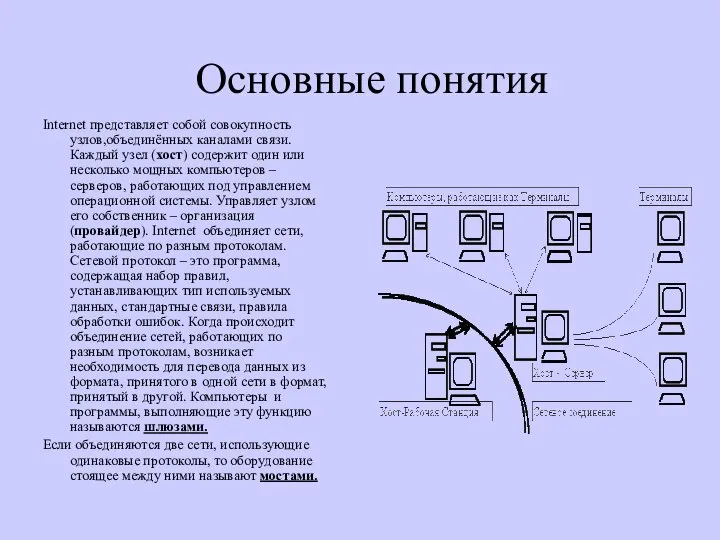

Интернет. Основные понятия

Интернет. Основные понятия Методы, приемы, технологии работы с информацией

Методы, приемы, технологии работы с информацией Компьютерная графика

Компьютерная графика Как сделать проект?

Как сделать проект? Программирование (Python). Введение. Линейные программы

Программирование (Python). Введение. Линейные программы Системы счисления (нули и единицы)

Системы счисления (нули и единицы) Сжатие данных

Сжатие данных Алгоритм. Исполнители вокруг нас

Алгоритм. Исполнители вокруг нас Как обогнать Директ и instagram при помощи Google Adwords

Как обогнать Директ и instagram при помощи Google Adwords Основы проектирования и оборудования предприятий тонкого органического синтеза

Основы проектирования и оборудования предприятий тонкого органического синтеза 9-1-3

9-1-3 Языки для записи алгоритмов

Языки для записи алгоритмов Частные объявления

Частные объявления История и современная парадигма информационной безопасности

История и современная парадигма информационной безопасности Информационная система как объект воздействия злоумышленников

Информационная система как объект воздействия злоумышленников СНК-ЛК Web приложение личный кабинет клиента процессинг центра

СНК-ЛК Web приложение личный кабинет клиента процессинг центра Ithub-1. Поиск утечек персональных данных

Ithub-1. Поиск утечек персональных данных Инди-игры

Инди-игры Списки, кортежи

Списки, кортежи Настройка пользовательского интерфейса

Настройка пользовательского интерфейса Презентация услуги по продвижению сообществ ВКонтакте

Презентация услуги по продвижению сообществ ВКонтакте Ресурсы в Андроид

Ресурсы в Андроид Интерфейс. Навигация и окна проекций. Autodesk 3ds max. Лекция №1

Интерфейс. Навигация и окна проекций. Autodesk 3ds max. Лекция №1 Пенсионный фонд РФ сообщает о том, что доменный адрес официального сайта ПФР изменился

Пенсионный фонд РФ сообщает о том, что доменный адрес официального сайта ПФР изменился Основы программирования (Паскаль)

Основы программирования (Паскаль) Многуровневые списки

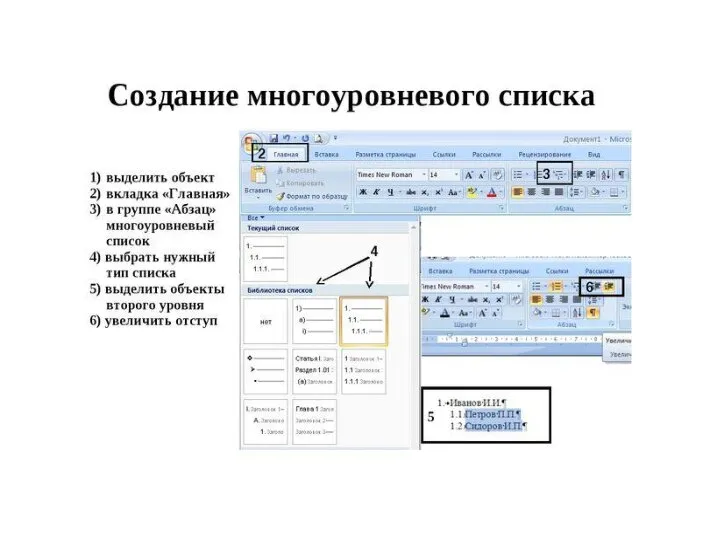

Многуровневые списки Кто предупрежден,тот вооружен

Кто предупрежден,тот вооружен Сервисы Арбикон. Форма библиотечного обслуживания

Сервисы Арбикон. Форма библиотечного обслуживания