Содержание

- 2. Абстракт Цель работы: - изучить проблемы развития киберпреступности в мире и найти способы ее профилактики. Актуальность:

- 3. Введение. Сегодня мы живем и работаем в мире глобальных возможностей взаимодействия. Мы можем вести легкомысленную беседу

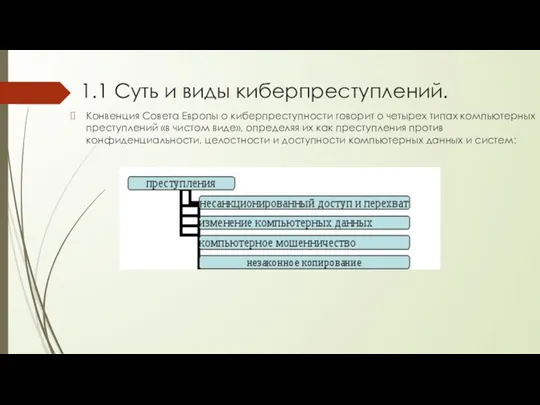

- 4. 1.1 Суть и виды киберпреступлений. Конвенция Совета Европы о киберпреступности говорит о четырех типах компьютерных преступлений

- 5. 1.2.Атаки на пользователей. Количество атак на частных лиц продолжает расти. За 2019 год я насчитала 231

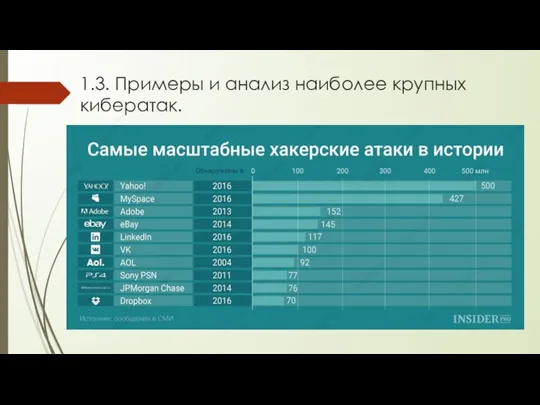

- 6. 1.3. Примеры и анализ наиболее крупных кибератак.

- 7. 1.4. Мошенничество с финансовыми ресурсами с использованием компьютерных технологий и информационнокоммуникационных систем. В рамках данного исследования,

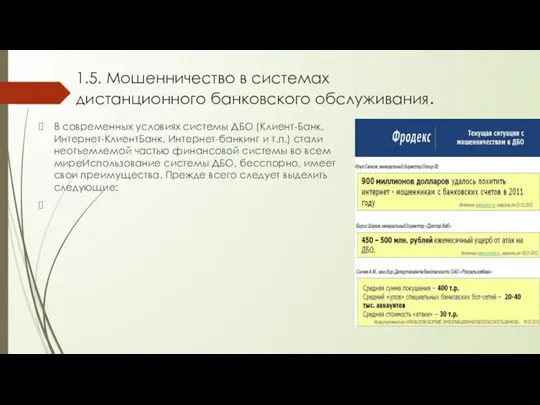

- 8. 1.5. Мошенничество в системах дистанционного банковского обслуживания. В современных условиях системы ДБО (Клиент-Банк, Интернет-КлиентБанк, Интернет-банкинг и

- 9. 1.6. Законодательство РФ в сфере информационной безопасности. В области информационной безопасности Российской Федерации существуют следующие нормативные

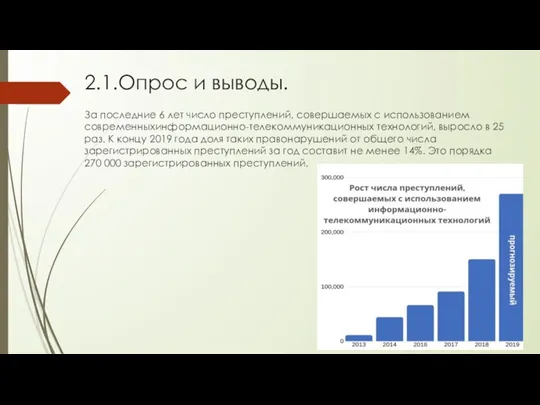

- 10. 2.1.Опрос и выводы. За последние 6 лет число преступлений, совершаемых с использованием современныхинформационно-телекоммуникационных технологий, выросло в

- 11. 2.1.Собственное исследование. Для подготовки данной исследовательской работы мной был проведен интернет-опрос среди учеников нашей школы, благодаря

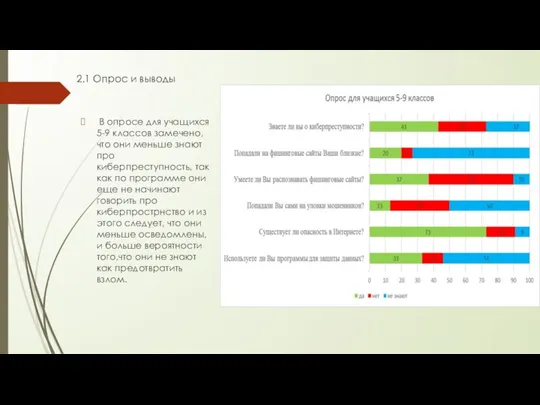

- 12. 2.1 Опрос и выводы В опросе для учащихся 5-9 классов замечено,что они меньше знают про киберпреступность,

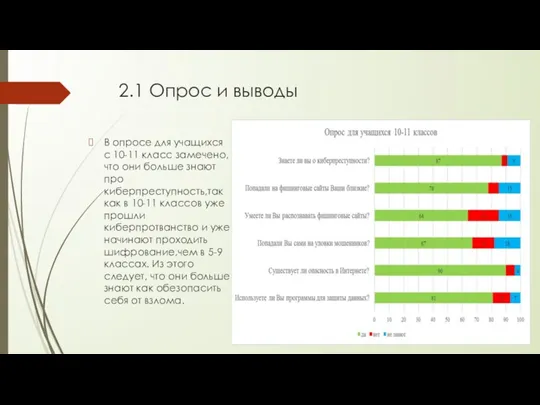

- 13. 2.1 Опрос и выводы В опросе для учащихся с 10-11 класс замечено, что они больше знают

- 14. 2.2.Первоочередные шаги для повышения безопасности. 1. Регулярно скачивайте обновления для программного обеспечения часть атак идёт через

- 16. Скачать презентацию

Принципы нормализации

Принципы нормализации Разветвляющийся алгоритм

Разветвляющийся алгоритм NEET Coaching Classes in Chhattisgarh

NEET Coaching Classes in Chhattisgarh Угрозы в Интернете. Кибербуллинг

Угрозы в Интернете. Кибербуллинг Системы счисления

Системы счисления React Native. Основной код приложения. Тестирование и отладка

React Native. Основной код приложения. Тестирование и отладка Консолидация данных

Консолидация данных Языки. Системы и среды программирования. Основные понятия языка Паскаль. Типы данных

Языки. Системы и среды программирования. Основные понятия языка Паскаль. Типы данных Системы счисления. Двоичное представление информации

Системы счисления. Двоичное представление информации iEI for excerption process

iEI for excerption process Регистрация магазина на StoreLand и выбор шаблона

Регистрация магазина на StoreLand и выбор шаблона Дорожные знаки. Предупреждающие знаки

Дорожные знаки. Предупреждающие знаки Распознавание и воспроизведение речи

Распознавание и воспроизведение речи Программно-аппаратные средства обеспечения информационной безопасности (ПАСО ИБ)

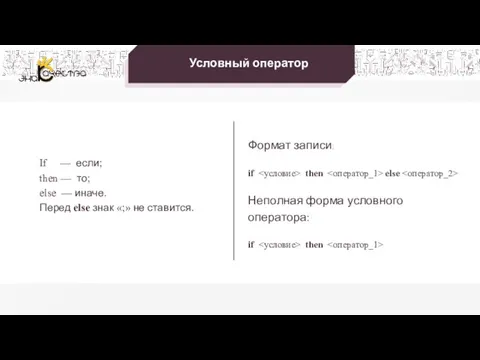

Программно-аппаратные средства обеспечения информационной безопасности (ПАСО ИБ) Программирование разветвляющихся алгоритмов

Программирование разветвляющихся алгоритмов Веб-страница. Домашнее задание

Веб-страница. Домашнее задание Второй сезон. А точнее - концепт

Второй сезон. А точнее - концепт Типы алгоритмов

Типы алгоритмов Одномерные массивы

Одномерные массивы Эволюция компьютеров

Эволюция компьютеров 2D дизайн

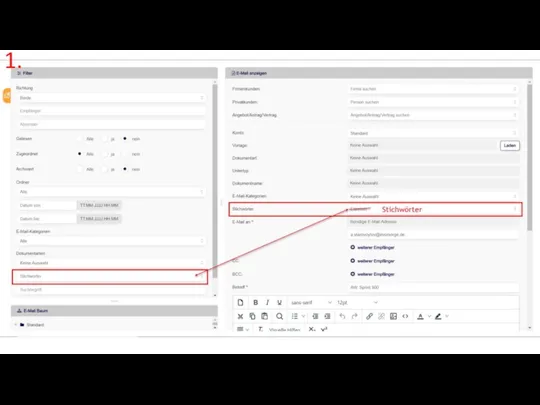

2D дизайн Korrekturen Email Client 2

Korrekturen Email Client 2 Введение в курс. Криптографическая защита информации

Введение в курс. Криптографическая защита информации Примеры САПР

Примеры САПР Коммуникационная стратегия Новосибирской области. Разработка рекомендаций по упрощению работы Интернет-портала

Коммуникационная стратегия Новосибирской области. Разработка рекомендаций по упрощению работы Интернет-портала Блокчейн

Блокчейн Загальні принципи побудови презентації з використанням інструментів MS Power Point

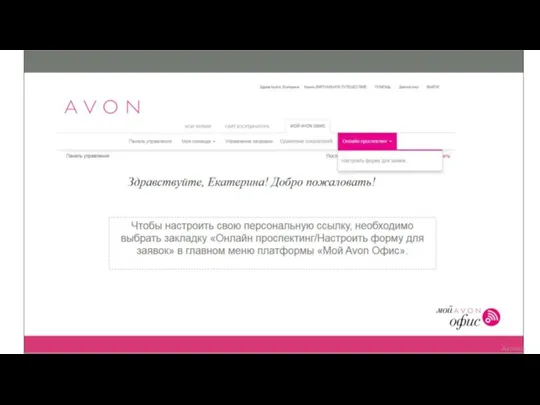

Загальні принципи побудови презентації з використанням інструментів MS Power Point Форма для потенциального представителя

Форма для потенциального представителя