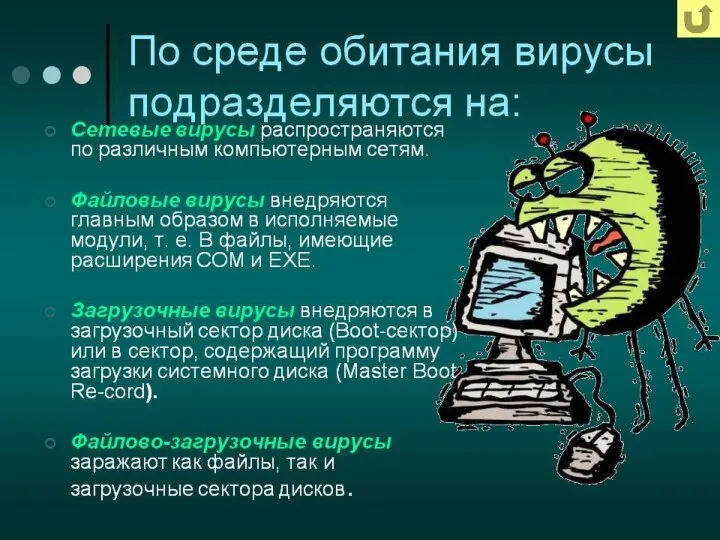

Слайд 5Компью́терный ви́рус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться

в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Слайд 7Этимология названия

Компьютерный вирус был назван по аналогии с биологическими вирусами за сходный

механизм распространения. По-видимому, впервые слово «вирус» по отношению к программе было употреблено Грегори Бенфордом (Gregory Benford) в фантастическом рассказе «Человек в шрамах», опубликованном в журнале Venture в мае 1970 года.

Слайд 8Термин «компьютерный вирус» впоследствии не раз «открывался» и переоткрывался. Так, переменная в

подпрограмме PERVADE (1975), от значения которой зависело, будет ли программа ANIMAL распространяться по диску, называлась VIRUS. Также, вирусом назвал свои программы Джо Челленджер и, вероятно, это и было то, что впервые было правильно обозначено как вирус.

Слайд 9Противодействие обнаружению

Во времена MS-DOS были распространены стелс-вирусы, перехватывающие прерывания для обращения к

операционной системе. Вирус таким образом мог скрывать свои файлы из дерева каталогов или подставлять вместо зараженного файла исходную копию.

Слайд 10С широким распространением антивирусных сканеров, проверяющих перед запуском любой код на наличие

сигнатур или выполнение подозрительных действий, этой технологии стало недостаточно. Сокрытие вируса из списка процессов или дерева каталогов для того, чтобы не привлекать лишнее внимание пользователя, является базовым приемом, однако для борьбы с антивирусами требуются более изощренные методы. Для противодействия сканированию на наличие сигнатур применяется шифрование кода и полиморфизм. Эти техники часто применяются вместе, поскольку для расшифрования зашифрованной части вируса необходимо оставлять расшифровщик незашифрованным, что позволяет обнаруживать его по сигнатуре. Поэтому для изменения расшифровщика применяют полиморфизм — модификацию последовательности команд, не изменяющую выполняемых действий. Это возможно благодаря весьма разнообразной и гибкой системе команд процессоров Intel, в которой одно и то же элементарное действие, например, сложение двух чисел, может быть выполнено несколькими последовательностями команд.

Слайд 11Также применяется перемешивание кода, когда отдельные команды случайным образом разупорядочиваются и соединяются

безусловными переходами. Передовым фронтом вирусных технологий считается метаморфизм, который часто путают с полиморфизмом. Расшифровщик полиморфного вируса относительно прост, его функция — расшифровать основное тело вируса после внедрения, то есть после того, как его код будет проверен антивирусом и запущен. Он не содержит самого полиморфного движка, который находится в зашифрованной части вируса и генерирует расшифровщик. В отличие от этого, метаморфный вирус может вообще не применять шифрование, поскольку сам при каждой репликации переписывает весь свой код.

Слайд 13В настоящий момент существует множество антивирусных программ, используемых для предотвращения попадания вирусов

в ПК. Однако нет гарантии, что они смогут справиться с новейшими разработками. Поэтому следует придерживаться некоторых мер предосторожности, в частности:

Не работать под привилегированными учётными записями без крайней необходимости. (Учётная запись администратора в Windows)

Не запускать незнакомые программы из сомнительных источников.

Стараться блокировать возможность несанкционированного изменения системных файлов.

Слайд 14Отключать потенциально опасный функционал системы (например, autorun-носителей в MS Windows, сокрытие файлов,

их расширений и пр.).

Отключать потенциально опасный функционал системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

Пользоваться только доверенными дистрибутивами.

Постоянно делать резервные копии важных данных, желательно на носители, которые не стираются (например, BD-R) и иметь образ системы со всеми настройками для быстрого развёртывания.

Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

Слайд 15Экономика

Некоторые производители антивирусов утверждают, что сейчас создание вирусов превратилось из одиночного хулиганского

занятия в серьёзный бизнес, имеющий тесные связи с бизнесом спама и другими видами противозаконной деятельности.

Математика. Модульная арифметика

Математика. Модульная арифметика 1 пакет анимированных иконок

1 пакет анимированных иконок Построение таблиц истинности

Построение таблиц истинности Зверский взгляд на Java

Зверский взгляд на Java Презентация на тему Линейные алгоритмы (4 класс)

Презентация на тему Линейные алгоритмы (4 класс)  Информация и информационные процессы. Ключевые слова

Информация и информационные процессы. Ключевые слова Составление и выполнение алгоритмов чертёжника

Составление и выполнение алгоритмов чертёжника Алгоритмический язык стрелок для создания циклического алгоритма

Алгоритмический язык стрелок для создания циклического алгоритма Особенности виртуальной коммуникации

Особенности виртуальной коммуникации Объектно-ориентированное программирование

Объектно-ориентированное программирование Укрощение строптивых. Оптимизация и реструктура проекта для увеличения доступности CodeEvening

Укрощение строптивых. Оптимизация и реструктура проекта для увеличения доступности CodeEvening Расшифровка кода пыле- и водозащиты IPxx международного стандарта IEC

Расшифровка кода пыле- и водозащиты IPxx международного стандарта IEC Адресация в Интернет. (ОГЭ, задача 17)

Адресация в Интернет. (ОГЭ, задача 17) Разработка нейронной сети для выявления и предотвращения антисоциального поведения на территории учебного заведения

Разработка нейронной сети для выявления и предотвращения антисоциального поведения на территории учебного заведения Безопасность в сети интернет

Безопасность в сети интернет Как компьютерный вирус проникает в компьютер?

Как компьютерный вирус проникает в компьютер? Построение комплексной защиты автоматизированных систем

Построение комплексной защиты автоматизированных систем Обзор функциональных возможностей коммутаторов (тема 3)

Обзор функциональных возможностей коммутаторов (тема 3) prez_0

prez_0 Сценарий урока во время использования Physflask

Сценарий урока во время использования Physflask Автоматизация избирательного комитета

Автоматизация избирательного комитета Разрешение экрана

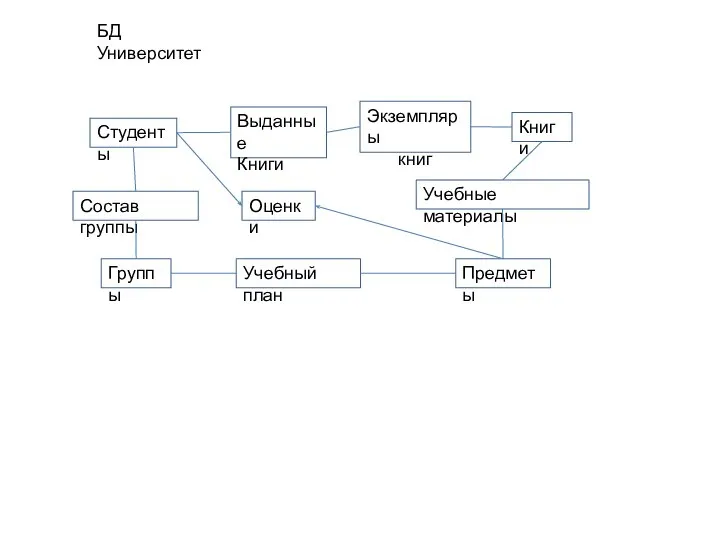

Разрешение экрана Базы данных. Лекция 2

Базы данных. Лекция 2 Информационные технологии в обработке текстов

Информационные технологии в обработке текстов Главная страница

Главная страница Web-программирование. Работа с текстом в CSS

Web-программирование. Работа с текстом в CSS 2D и 3D графика

2D и 3D графика Табличные информационные модели моделирование и формализация

Табличные информационные модели моделирование и формализация