- Главная

- Информатика

- Компьютерный вирус

Содержание

- 3. Великая Китайская стена

- 4. КОМПЬЮТЕРНЫЙ ВИРУС КОМПЬЮТЕРНЫЕ ВИРУСЫ (СOMPUTER VIRUSES) — ВИД ВРЕДОНОСНЫХ ПРОГРАММ, КОТОРЫЕ МОГУТ ВНЕДРЯТЬСЯ В КОД ДРУГИХ

- 5. Для чего нужен компьютерный вирус? Компьютерный вирус создается для того, чтобы снизить функциональность аппаратных и программных

- 6. Классификация компьютерных вирусов Компьютерные вирусы можно систематизировать по тому, на какие платформы они нацелены и для

- 7. Источники угрозы Выделяют несколько основных путей заражения компьютерных систем файловыми вирусами. Съемные носители. Это могут быть

- 8. Как быть грамотным пользователем? Зная о том, какой ущерб может нанести вирус, вы наверняка задаетесь вопросом,

- 9. Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К ним относятся открытие незапрошенных

- 10. Следующим важным шагом в защите вашего компьютера и вашей семьи является установка на вашем компьютере надежного

- 11. Следующим важным шагом в защите вашего компьютера и вашей семьи является установка на вашем компьютере надежного

- 12. ЗАКЛЮЧЕНИЕ ИГНОРИРОВАНИЕ ПРОБЛЕМЫ ИЛИ РАСЧЕТ НА ТО, ЧТО ВАС ЭТО НЕ ЗАТРОНЕТ, - ВЕРНЫЙ СПОСОБ ПОДВЕРГНУТЬ

- 14. Скачать презентацию

Слайд 3Великая Китайская стена

Великая Китайская стена

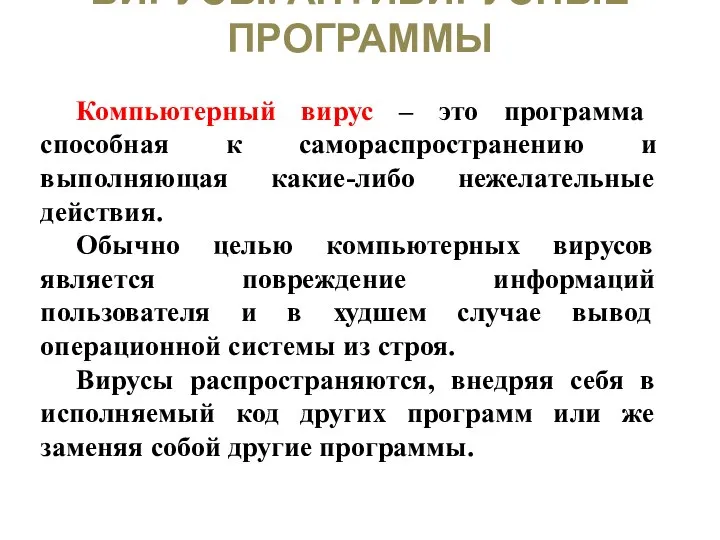

Слайд 4КОМПЬЮТЕРНЫЙ ВИРУС

КОМПЬЮТЕРНЫЕ ВИРУСЫ (СOMPUTER VIRUSES) — ВИД ВРЕДОНОСНЫХ ПРОГРАММ, КОТОРЫЕ МОГУТ ВНЕДРЯТЬСЯ

КОМПЬЮТЕРНЫЙ ВИРУС

КОМПЬЮТЕРНЫЕ ВИРУСЫ (СOMPUTER VIRUSES) — ВИД ВРЕДОНОСНЫХ ПРОГРАММ, КОТОРЫЕ МОГУТ ВНЕДРЯТЬСЯ

Слайд 5Для чего нужен компьютерный вирус?

Компьютерный вирус создается для того, чтобы снизить функциональность

Для чего нужен компьютерный вирус?

Компьютерный вирус создается для того, чтобы снизить функциональность

Слайд 6Классификация компьютерных вирусов

Компьютерные вирусы можно систематизировать по тому, на какие платформы они

Классификация компьютерных вирусов

Компьютерные вирусы можно систематизировать по тому, на какие платформы они

По способу действия

Перезаписывающие. Такие инфекции записывают себя вместо исходного программного кода без замены названия файла. В результате зараженное приложение просто перестает работать, а вместо него выполняется вредоносная программа.

Паразитические. Эти вирусы вписывают свой код в любое место исполняемого файла. Инфицированная программа работает полностью или частично.

Вирусы-компаньоны. После самокопирования они переименовывают либо перемещают оригинальный файл. В итоге легитимная программа работает, но только после выполнения кода вируса.

Вирусы-звенья. Такой вредоносный код меняет адрес расположения программного обеспечения на свой. Таким образом он заставляет операционную систему запускать его без каких-либо изменений в коде других приложений.

Деструктивные вирусы. Сюда можно включить вредоносные объекты, которые просто повреждают изначальный код программы либо ее компонентов ради их выведения из строя.

Слайд 7Источники угрозы

Выделяют несколько основных путей заражения компьютерных систем файловыми вирусами. Съемные носители.

Источники угрозы

Выделяют несколько основных путей заражения компьютерных систем файловыми вирусами. Съемные носители.

Слайд 8Как быть грамотным пользователем?

Зная о том, какой ущерб может нанести вирус, вы

Как быть грамотным пользователем?

Зная о том, какой ущерб может нанести вирус, вы

Первый шаг - самый очевидный: нужно пользоваться компьютером грамотно.

Убедитесь, что на всех ваших программах установлена последняя версия антивирусного ПО. Это прежде всего актуально для операционной системы, защитного ПО и веб-браузера, но также важно для любой программы, в которой вы чаще всего работаете.

Вирусы, как правило, пользуются ошибками или эксплойтами в коде этих программ для того, чтобы распространиться на другие машины, и хотя компании, производящие компьютерные программы, обычно быстро закрывают бреши, эти патчи работают, только если вы скачали их на свой компьютер.

Слайд 9Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К

Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К

Необходимо контролировать активность детей в Интернете, следить за тем, чтобы они не посещали подозрительные сайты или не скачивали случайные программы или файлы.

Слайд 10Следующим важным шагом в защите вашего компьютера и вашей семьи является установка

Следующим важным шагом в защите вашего компьютера и вашей семьи является установка

В Интернете предлагается бесплатное антивирусное ПО, но большая его часть недостаточно надежна, чтобы обеспечивать всестороннюю защиту или не обновляется регулярно, чтобы гарантировать безопасность.

Ужасно, но некоторые бесплатные антивирусные программы вместо того, чтобы защищать, загружают вирусы, рекламное и шпионское ПО или троянские программы, когда вы пытаетесь скачать и установить их.

Если дело в деньгах, лучшим вариантом является найти конкурентоспособное по цене защитное решение, которое предлагает бесплатную пробную версию, чтобы вы прежде чем принять решение о покупке могли посмотреть на это ПО в действии и понять, как будет вести себя ваш компьютер после очистки.

Слайд 11Следующим важным шагом в защите вашего компьютера и вашей семьи является установка

Следующим важным шагом в защите вашего компьютера и вашей семьи является установка

В Интернете предлагается бесплатное антивирусное ПО, но большая его часть недостаточно надежна, чтобы обеспечивать всестороннюю защиту или не обновляется регулярно, чтобы гарантировать безопасность.

Ужасно, но некоторые бесплатные антивирусные программы вместо того, чтобы защищать, загружают вирусы, рекламное и шпионское ПО или троянские программы, когда вы пытаетесь скачать и установить их.

Если дело в деньгах, лучшим вариантом является найти конкурентоспособное по цене защитное решение, которое предлагает бесплатную пробную версию, чтобы вы прежде чем принять решение о покупке могли посмотреть на это ПО в действии и понять, как будет вести себя ваш компьютер после очистки.

Слайд 12ЗАКЛЮЧЕНИЕ

ИГНОРИРОВАНИЕ ПРОБЛЕМЫ ИЛИ РАСЧЕТ НА ТО, ЧТО ВАС ЭТО НЕ ЗАТРОНЕТ, -

ЗАКЛЮЧЕНИЕ

ИГНОРИРОВАНИЕ ПРОБЛЕМЫ ИЛИ РАСЧЕТ НА ТО, ЧТО ВАС ЭТО НЕ ЗАТРОНЕТ, -

goCoworking. Система бронирования коворкингов

goCoworking. Система бронирования коворкингов Медиастрана

Медиастрана Как зарегистрироваться на сайте предварительного голосования Единой России

Как зарегистрироваться на сайте предварительного голосования Единой России Список типовых блоков сайта

Список типовых блоков сайта Як створювати схеми класифікації об’єктів?

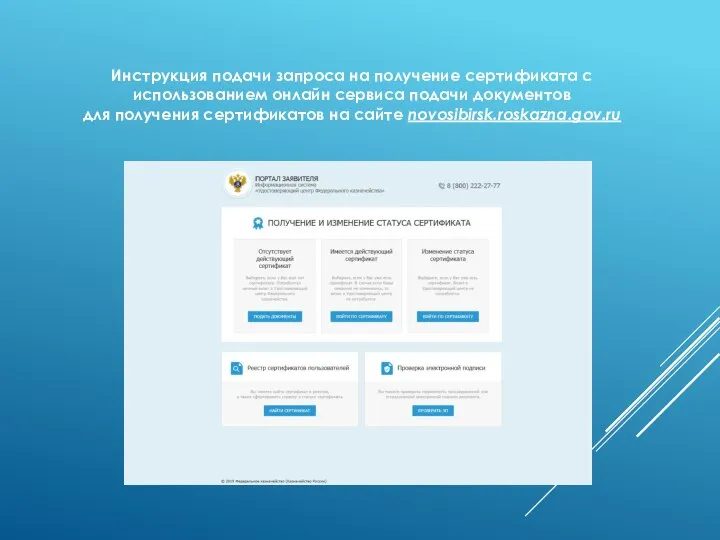

Як створювати схеми класифікації об’єктів? Инструкция подачи запроса на получение сертификата с использованием онлайн сервиса

Инструкция подачи запроса на получение сертификата с использованием онлайн сервиса TWITCH. О продукте

TWITCH. О продукте Создание альтернативного сайта КЖРЭУП Железнодорожное

Создание альтернативного сайта КЖРЭУП Железнодорожное Работа со звуком

Работа со звуком Hours Calterm

Hours Calterm Проникновение и деятельность вируса Spora на ПК

Проникновение и деятельность вируса Spora на ПК Информационный сегмент

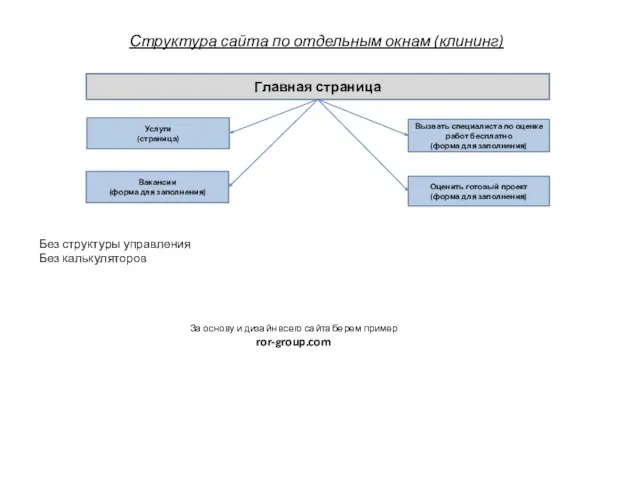

Информационный сегмент Структура сайта по отдельным окнам (клининг)

Структура сайта по отдельным окнам (клининг) Источники угроз, которые несет всемирная сеть

Источники угроз, которые несет всемирная сеть Мастерская

Мастерская Информатика. Моё хобби

Информатика. Моё хобби циклы Обмена отчеты ФНС

циклы Обмена отчеты ФНС Программирование (C++). Символьные строки

Программирование (C++). Символьные строки Информационно-аналитический инструментарий в системе информационного обеспечения функционирования фирмы

Информационно-аналитический инструментарий в системе информационного обеспечения функционирования фирмы Компьютерный вирус. Происхождение термина

Компьютерный вирус. Происхождение термина Услуги компьютерных сетей. Удаленная база данных

Услуги компьютерных сетей. Удаленная база данных Компьютерные телекоммуникации: назначение, структура, ресурсы

Компьютерные телекоммуникации: назначение, структура, ресурсы Основные конструкции языка Java. Лекция 6

Основные конструкции языка Java. Лекция 6 БАРС Web - Электронная школа

БАРС Web - Электронная школа Информационные технологии в профессиональной деятельности

Информационные технологии в профессиональной деятельности Apache Maven

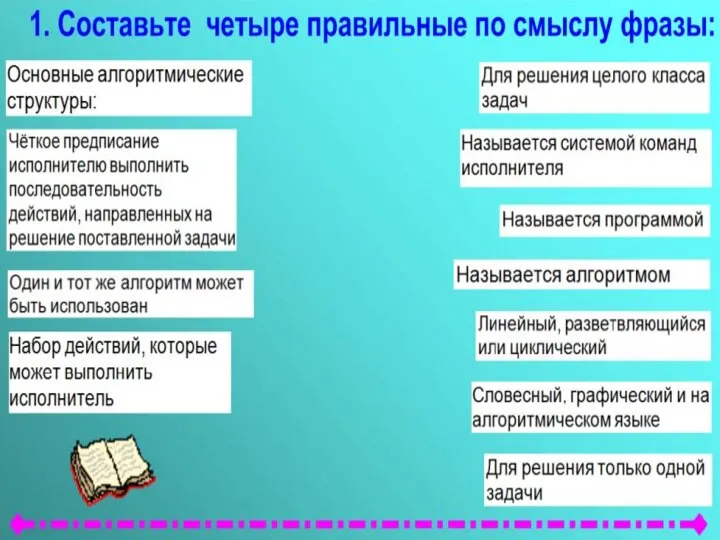

Apache Maven Соответствие между блок- схемой и алгоритмической структурой

Соответствие между блок- схемой и алгоритмической структурой Понятие операционной системы

Понятие операционной системы