Содержание

- 2. Выяснить, существует ли проблема вирусов для мобильных телефонов и как относятся к этой проблеме владельцы сотовых

- 3. Задачи: Провести анализ литературы, для изучения проблемы мобильных вирусов. Выяснить, что такое мобильные вирусы? Есть ли

- 4. Практическое применение: заключается в том, чтобы помочь учащимся научиться различать мобильные вирусы, защищаться от заражения телефона.

- 5. Можно предположить, что мобильные вирусы существуют, и они могут повлиять на работоспособность мобильных телефонов. Гипотеза:

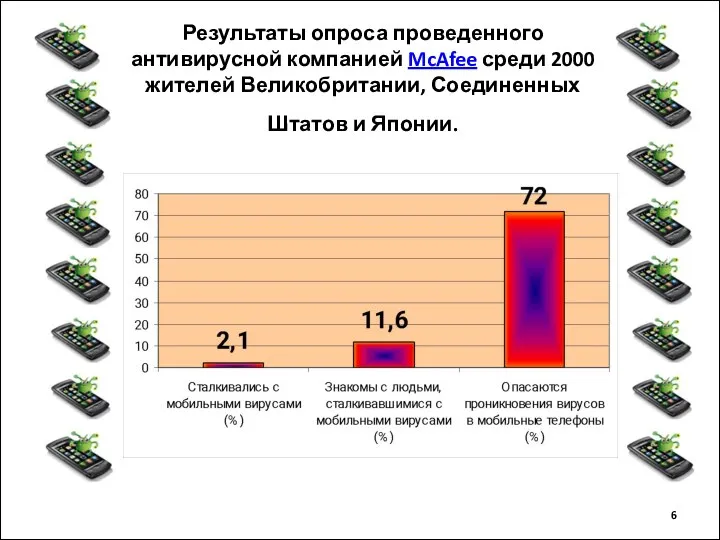

- 6. Результаты опроса проведенного антивирусной компанией McAfee среди 2000 жителей Великобритании, Соединенных Штатов и Японии.

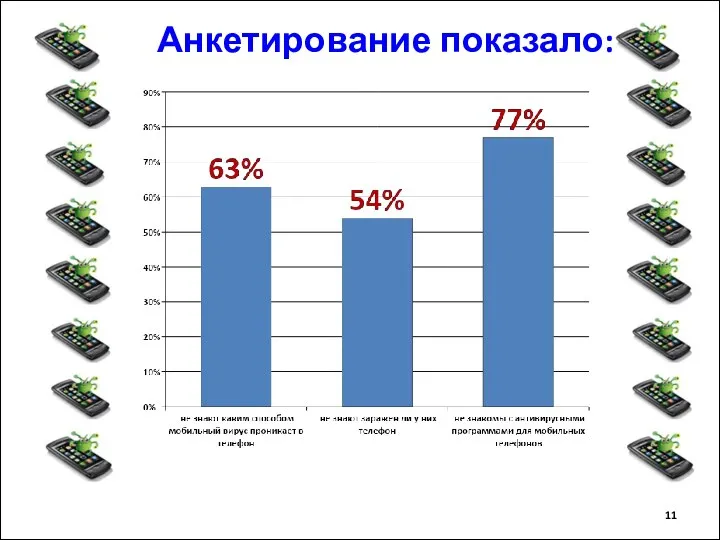

- 11. Анкетирование показало:

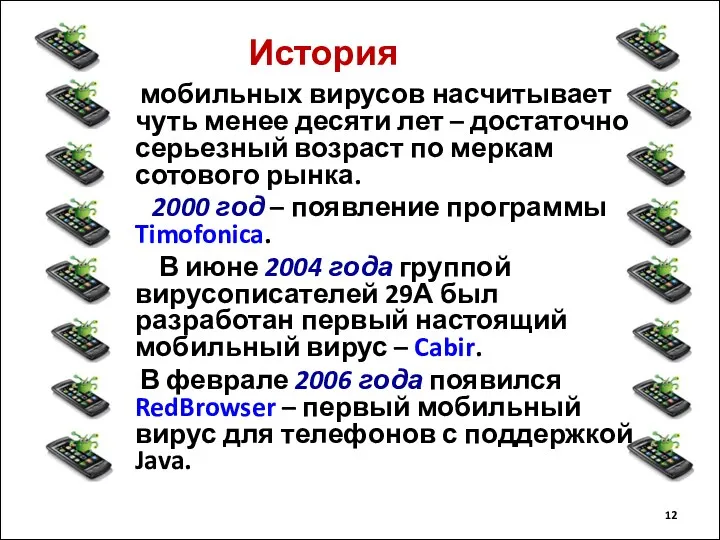

- 12. мобильных вирусов насчитывает чуть менее десяти лет – достаточно серьезный возраст по меркам сотового рынка. 2000

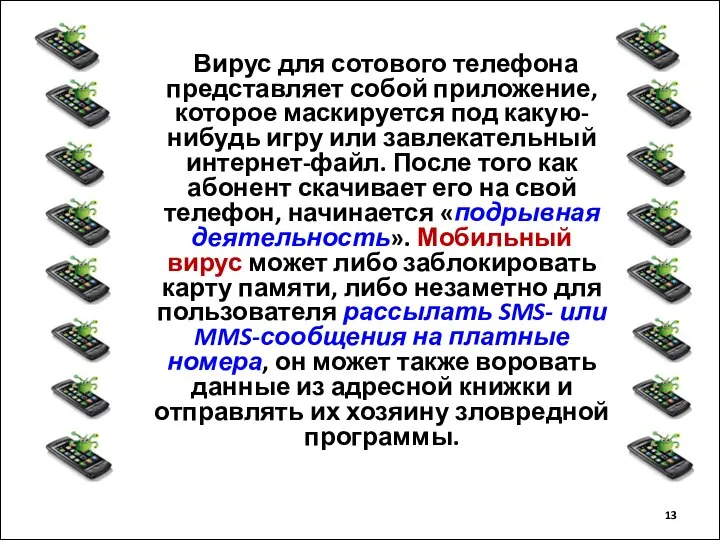

- 13. Вирус для сотового телефона представляет собой приложение, которое маскируется под какую-нибудь игру или завлекательный интернет-файл. После

- 14. Вирус-червь Cabir Вирус CommWarrior Вирус-Шпион Flexispy Кросс-платформенный вирус Cxover Вирус-троян RedBrowser Вирус-троян Webster Червивое разнообразие

- 15. Вирус-червь Cabir Первый вирус для сотовых телефонов был обнаружен в 2004 году, и со временем под

- 16. Вирус CommWarrior В 2005 году появился более опасный вирус, чем Cabir. Его назвали CommWarrior. Эта программа

- 17. Вирус-Шпион Flexispy В апреле 2010 года была обнаружена коварная программа Flexispy, продававшаяся через Интернет за 50

- 18. Кросс-платформенный вирус Cxover Это первый мобильный вирус, способный распространяться в разных операционных системах. При запуске он

- 19. Вирус-троян RedBrowser «Лаборатория Касперского» сообщила о том, что обнаружен вирус, поддерживающий платформу JAVA. Это так называемый

- 20. Вирус-троян Webster Вслед за программой RedBrowser в российскую мобильную связь проник ещё один троянец. Называется он

- 21. Причины распространения мобильных вирусов: уязвимости программного обеспечения; низкий уровень «мобильной» грамотности; отношение владельцев мобильных телефонов к

- 22. Пути проникновения вируса в телефон: с другого телефона через Bluetooth-соединение; посредством MMS-сообщения; с ПК (соединение через

- 23. Симптомы заражения Появление – после копирования и установки каких-либо файлов (как правило, «игр») – всевозможных «глюков»

- 24. Одно из неписаных правил гласит, что вирус, получая управление, может делать в системе всё то, что

- 25. Как удалить зараженные файлы Как правило, непосредственно с мобильника (обычного, не «смарта») удалить зараженные файлы не

- 26. Как защищаться от мобильных вирусов Если у вас «продвинутый» мобильник, пользуйтесь антивирусами. Соблюдайте осторожность при установке

- 27. Мобильные антивирусы В то же время решения для защиты от угроз остались и продолжают активно развиваться

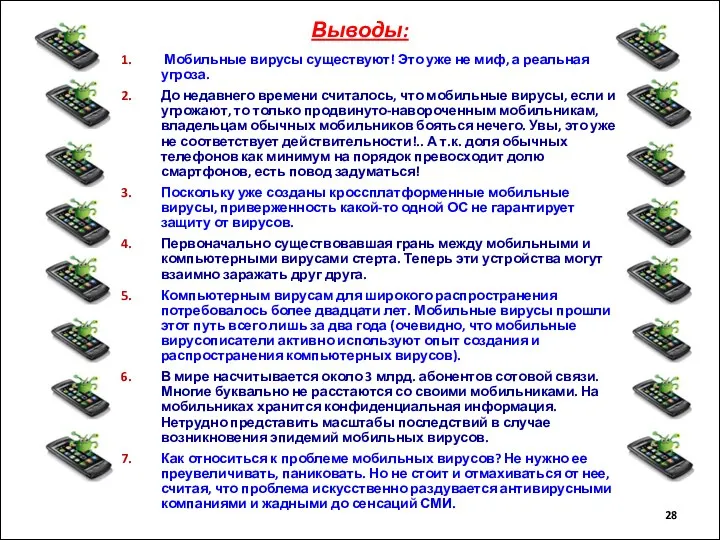

- 28. Выводы: Мобильные вирусы существуют! Это уже не миф, а реальная угроза. До недавнего времени считалось, что

- 29. Литература https://ru.wikipedia.org/wiki - Википедия http://www.softmixer.com/2011/08/blog-post_8103.html - сетевой журнал http://www.hackzona.ru – территория взлома http://www.mobi.ru – экспертный сайт

- 31. Скачать презентацию

Тексти і текстовий редактор. Середовище текстового редактора. Правила введення тексту. Збереження текстового документа

Тексти і текстовий редактор. Середовище текстового редактора. Правила введення тексту. Збереження текстового документа Управление исполнителем Чертёжник

Управление исполнителем Чертёжник Программирование на языке Python. Символьные строки

Программирование на языке Python. Символьные строки Компьютердің қауіпсіздік ережелері

Компьютердің қауіпсіздік ережелері Основные методы обеспечения качества функционирования

Основные методы обеспечения качества функционирования Новые функции программы Zone 3. Полное CAD программирование

Новые функции программы Zone 3. Полное CAD программирование Защита информации, антивирусная защита

Защита информации, антивирусная защита Внеклассное мероприятие. Викторина Информатика и логика

Внеклассное мероприятие. Викторина Информатика и логика Понятие о системах поддержки принятия решений и экспертных системах

Понятие о системах поддержки принятия решений и экспертных системах Отчёт ЛР1 (2)

Отчёт ЛР1 (2) Презентация "Виртуальный читальный зал" - скачать презентации по Информатике

Презентация "Виртуальный читальный зал" - скачать презентации по Информатике Программа Воркшопа. Как подготовить публичное выступление

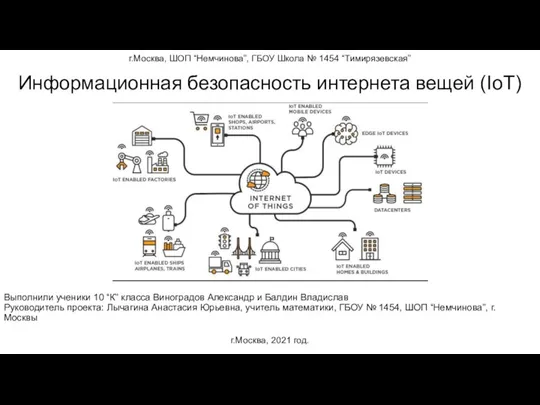

Программа Воркшопа. Как подготовить публичное выступление Информационная безопасность интернета вещей (IoT)

Информационная безопасность интернета вещей (IoT) Main features of HTML5

Main features of HTML5 Boolean Algebra

Boolean Algebra Интернет-культура и библиотечные блоги как основа работы со школьниками в ее формировании

Интернет-культура и библиотечные блоги как основа работы со школьниками в ее формировании Современные методы описания функциональных требований к системам. Алистер Коберн

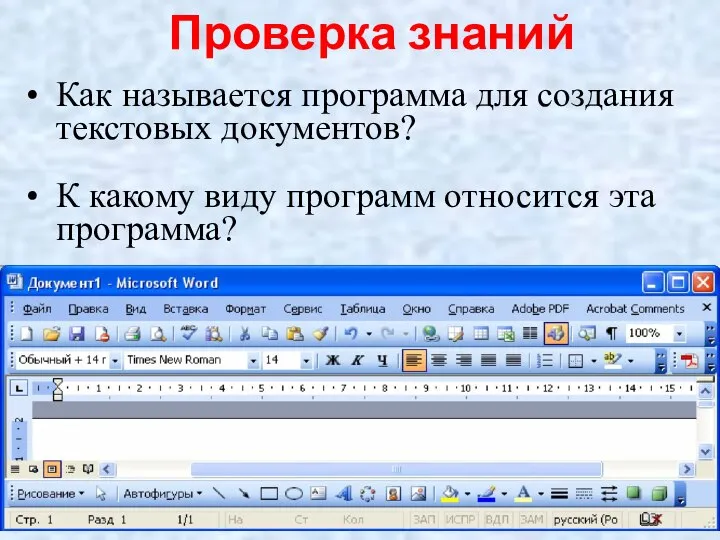

Современные методы описания функциональных требований к системам. Алистер Коберн Программа для создания текстовых документов

Программа для создания текстовых документов Работа с электронной почтой в сети интернет

Работа с электронной почтой в сети интернет Основные каналы взаимодействия с внешним миром

Основные каналы взаимодействия с внешним миром Программирование в среде RobоtC

Программирование в среде RobоtC Информационные системы и технологии. Структура дисциплины

Информационные системы и технологии. Структура дисциплины Гиперссылки. Призентации

Гиперссылки. Призентации Проводник пассажирского вагона 3-го разряда с использованием социальной сети ВКонтакте

Проводник пассажирского вагона 3-го разряда с использованием социальной сети ВКонтакте Разработка тестов. Практическая работа № 5

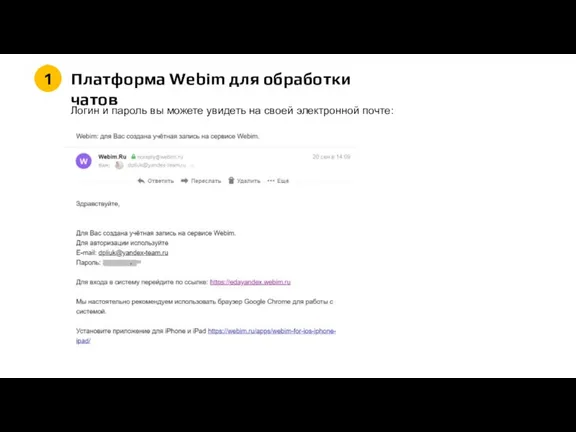

Разработка тестов. Практическая работа № 5 Платформа Webim для обработки чатов

Платформа Webim для обработки чатов Обробка вхідного масиву економічних даних

Обробка вхідного масиву економічних даних Переменные. Оператор присваивания

Переменные. Оператор присваивания