Содержание

- 2. Международный день защиты информации В 1988 году американская Ассоциация компьютерного оборудования объявила 30 ноября Международным днем

- 3. Целью Дня, который также известен как День компьютерной безопасности, является напоминание пользователям о необходимости защиты их

- 4. 1988 год не случайно стал родоначальником праздника, именно в этот год была зафиксирована первая массовая эпидемия

- 5. С тех пор в этот день по инициативе Ассоциации компьютерного оборудования проводятся международные конференции по защите

- 6. Ежегодно День проводится под определенным девизом, который помещается на плакаты и другую печатную продукцию, выпускаемую к

- 7. ИНФОРМАЦИЯ от латинского слова «information», что означает сведения, разъяснения, изложение. Информация – сведения об объектах и

- 8. ИНФОРМАЦИЯ – это сведения, знания, которые мы получаем из книг, газет, телевидения, радио, интернета и от

- 9. Способы восприятия информации: Зрительная (визуальная) Слуховая (аудиальная) Осязательная (тактильная) Обонятельная Вкусовая

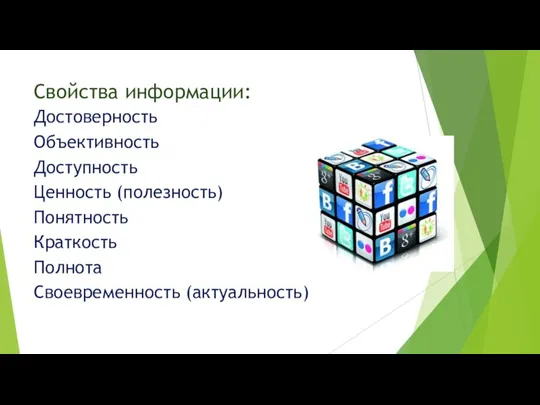

- 10. Свойства информации: Достоверность Объективность Доступность Ценность (полезность) Понятность Краткость Полнота Своевременность (актуальность)

- 11. 29 октября 1969 года родился Интернет. Что такое Интернет? Интернет — это объединение компьютеров по всему

- 12. Компьютерные вирусы это программы, которые умеют размножаться и внедрять свои копии в другие программы Обычно это

- 13. Вредоносные программы любое программное обеспечение, которое предназначено для скрытого доступа к персональному компьютеру с целью хищения

- 14. Тактика борьбы с вредоносными программами Вредоносные программы срабатывают при запуске на вашем компьютере. Тактика борьбы с

- 15. Как уберечься от получения вредоносных программ У многих операторов связи имеются на почтовых серверах фильтры, отсекающие

- 16. Общие рекомендации по обеспечению безопасной работы в ИНТЕРНЕТ Установите антивирусное программное обеспечение с самыми последними обновлениями

- 17. Будьте бдительны и осторожны! По возможности, не сохраняйте в системе пароли (для установки соединений с Интернетом,

- 18. Резервное копирование – гарантия безопасности Регулярно выполняйте резервное копирование важной информации Подготовьте и храните в доступном

- 19. ПОМНИТЕ! Если вы или ваши близкие стали жертвами мошенников или Вы подозреваете, что в отношении Вас

- 20. На тайны право имеет каждый, На информации личной сохранение, С утечкой борется лишь отважный, Достойный похвалы

- 22. Скачать презентацию

Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Технологии локальных компьютерных сетей

Технологии локальных компьютерных сетей Языки программирования. Эволюция языков программирования. Методы программирования. Тема 1

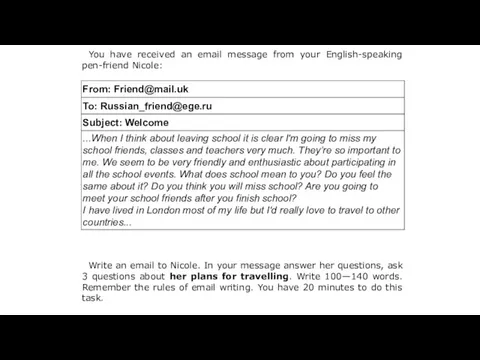

Языки программирования. Эволюция языков программирования. Методы программирования. Тема 1 You have received an email message

You have received an email message Гиперссылки

Гиперссылки Презентация на тему Работа в сети Интернет. Электронная почта

Презентация на тему Работа в сети Интернет. Электронная почта  Спортивное программирование. Занятие 3. Динамическое программирование

Спортивное программирование. Занятие 3. Динамическое программирование Операционные системы Архитектура ОС

Операционные системы Архитектура ОС Каталог вопросов

Каталог вопросов Faol supervayzerlarini e’tirof qilish dasturi

Faol supervayzerlarini e’tirof qilish dasturi Эволюция информационных технологий. Понятия аппаратного, программного и алгоритмического обеспечения. Лекция №1

Эволюция информационных технологий. Понятия аппаратного, программного и алгоритмического обеспечения. Лекция №1 Alliance française de Dnipro

Alliance française de Dnipro Информационные процессы. Информационная система (ИС). Лекция №1

Информационные процессы. Информационная система (ИС). Лекция №1 Технология программирования задач с циклами

Технология программирования задач с циклами Information Technologies. Работа в области тестирования, разработки и продвижения интернет ресурсов

Information Technologies. Работа в области тестирования, разработки и продвижения интернет ресурсов Включение в работу числовых данных. (Урок 5-6)

Включение в работу числовых данных. (Урок 5-6) Анимация объектов. Microsoft PowerPoint

Анимация объектов. Microsoft PowerPoint Разработка программных средств анализа информационного контента для формирования запросов к поисковым системам

Разработка программных средств анализа информационного контента для формирования запросов к поисковым системам Все основные версии GTA. C чего начиналась GTA

Все основные версии GTA. C чего начиналась GTA Основные конструкции языка Java. Лекция 6

Основные конструкции языка Java. Лекция 6 Система контроля и управления доступом (СКУД)

Система контроля и управления доступом (СКУД) 1_1 (1)

1_1 (1) Emoji warm up

Emoji warm up Обучение по санитарно-просветительским программам Основы здорового питания. Регистрация на сайте

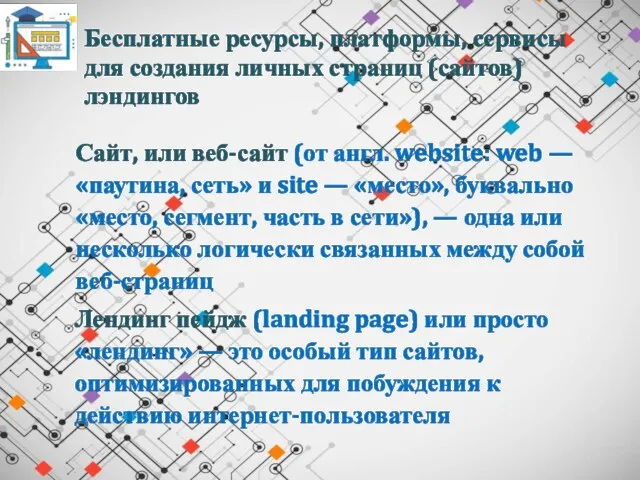

Обучение по санитарно-просветительским программам Основы здорового питания. Регистрация на сайте Бесплатные ресурсы, платформы, сервисы для создания личных страниц (сайтов) лэндингов

Бесплатные ресурсы, платформы, сервисы для создания личных страниц (сайтов) лэндингов HTML Forms and Frames

HTML Forms and Frames Оживляем картинку

Оживляем картинку Рейтинг электронных платежных систем

Рейтинг электронных платежных систем