Содержание

- 2. ВВЕДЕНИЕ Актуальностью данной темы является повышение эффективности защиты информации на малом предприятии и так же её

- 3. ЗАДАЧИ Изучить теоретический материал на тему: «Информационная безопасность. Методы, способы и виды защиты конфиденциальной информации»; Спроектировать

- 4. ОБЬЕКТ И ПРЕДМЕТ Объектом исследования данной курсовой работы является совокупность инженерных и технических методов, как средств

- 5. ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Под информационной безопасностью понимается защищенность информации от случайных или преднамеренных воздействий, чреватых нанесением

- 6. ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Формирование режима информационной безопасности – проблема комплексная. Меры по ее решению можно разделить

- 7. МЕТОДЫ, СРЕДСТВА И ВИДЫ ЗАЩИТЫ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ Угроза - совокупность факторов и условий, представляющих опасность жизненно

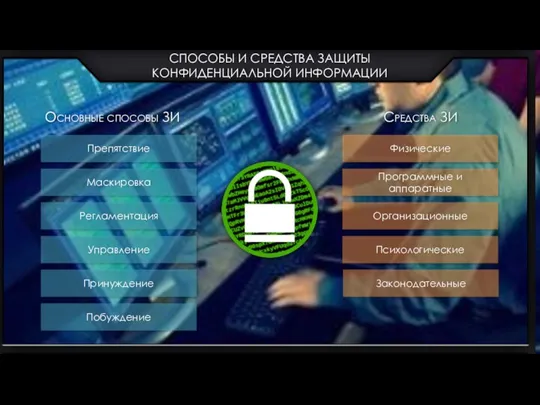

- 8. СПОСОБЫ И СРЕДСТВА ЗАЩИТЫ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ Средства ЗИ Препятствие Маскировка Регламентация Управление Принуждение Побуждение Физические Программные

- 9. МОДЕЛЬ ЗЛОУМЫШЛЕННИКА Модель нарушителя - абстрактное описание нарушителя правил разграничения доступа. Типы нарушителей Внутренние Внешние

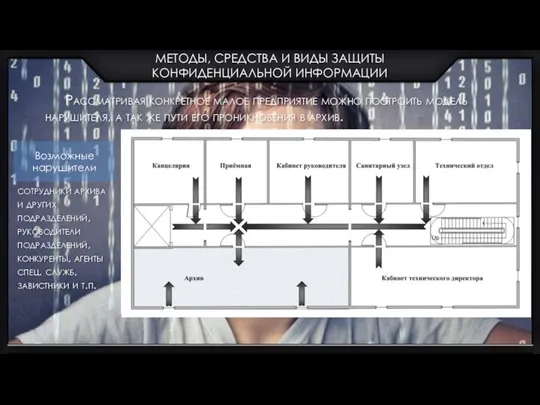

- 10. МЕТОДЫ, СРЕДСТВА И ВИДЫ ЗАЩИТЫ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ Рассматривая конкретное малое предприятие можно построить модель нарушителя, а

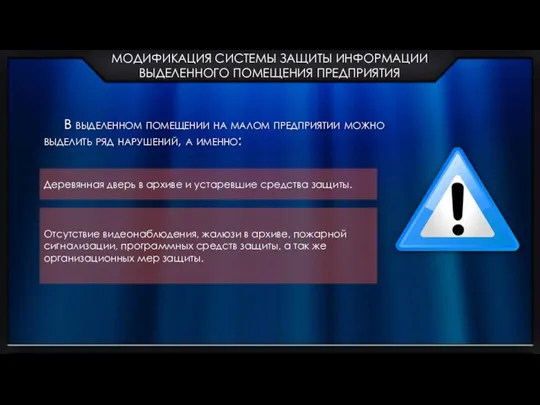

- 11. МОДИФИКАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ВЫДЕЛЕННОГО ПОМЕЩЕНИЯ ПРЕДПРИЯТИЯ В выделенном помещении на малом предприятии можно выделить ряд

- 12. МОДИФИКАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ВЫДЕЛЕННОГО ПОМЕЩЕНИЯ ПРЕДПРИЯТИЯ Предлагаю реализовать следующие меры: Поставить железную дверь с дополнительным

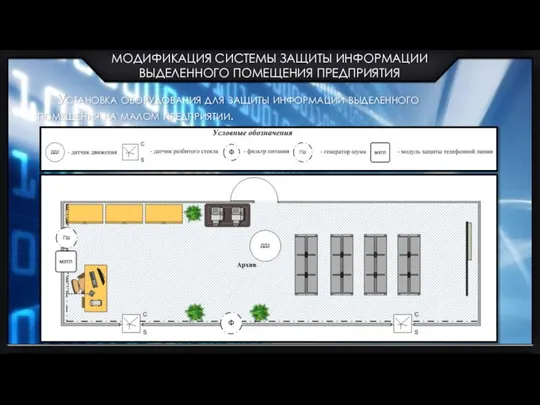

- 13. МОДИФИКАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ВЫДЕЛЕННОГО ПОМЕЩЕНИЯ ПРЕДПРИЯТИЯ Установка оборудования для защиты информации выделенного помещения на малом

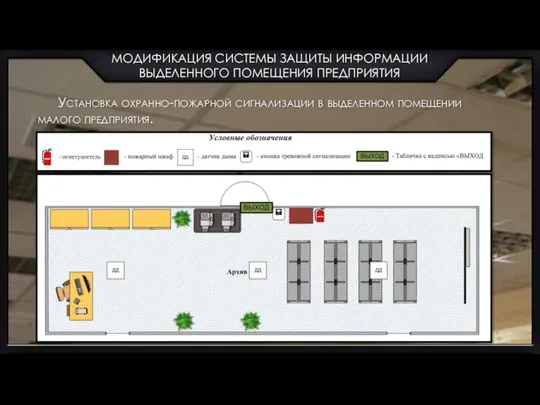

- 14. МОДИФИКАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ВЫДЕЛЕННОГО ПОМЕЩЕНИЯ ПРЕДПРИЯТИЯ Установка охранно-пожарной сигнализации в выделенном помещении малого предприятия.

- 15. МОДИФИКАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ВЫДЕЛЕННОГО ПОМЕЩЕНИЯ ПРЕДПРИЯТИЯ Установка системы видеонаблюдения на малом предприятии.

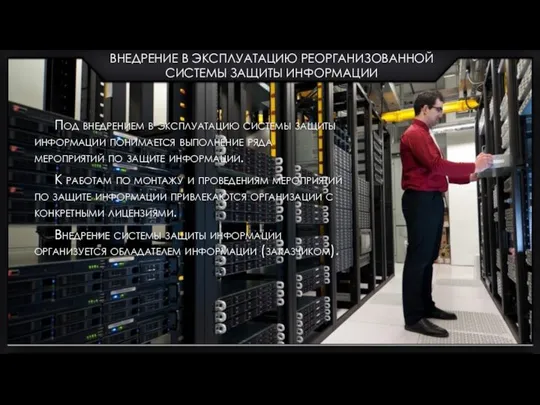

- 16. ВНЕДРЕНИЕ В ЭКСПЛУАТАЦИЮ РЕОРГАНИЗОВАННОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ Под внедрением в эксплуатацию системы защиты информации понимается выполнение

- 17. ЗАКЛЮЧЕНИЕ В процессе выполнения курсовой работы был проведен анализ информационной безопасности и методов её защиты для

- 19. Скачать презентацию

Руководство по работе с модулем NCR для поставщиков ФМ

Руководство по работе с модулем NCR для поставщиков ФМ Информатика. Алгоритмический язык. Лекция 8

Информатика. Алгоритмический язык. Лекция 8 CSS. Cascading Style Sheets. Урок 11 2

CSS. Cascading Style Sheets. Урок 11 2 Алгометрические структуры: повторение, ветвление

Алгометрические структуры: повторение, ветвление Основные свойства JavaScript. Лабораторная работа №16

Основные свойства JavaScript. Лабораторная работа №16 Структура LTE

Структура LTE Типографика. Правила ввода и оформления текста

Типографика. Правила ввода и оформления текста Нормализация данных. Пример

Нормализация данных. Пример Антивирусное программное обеспечение

Антивирусное программное обеспечение Этапы развития инициативных проектов

Этапы развития инициативных проектов БЭСТ-5. Мой бизнес

БЭСТ-5. Мой бизнес Работа в текстовом редакторе

Работа в текстовом редакторе Причины социального детокса

Причины социального детокса Контент. Работа с текстом

Контент. Работа с текстом HashConnect. Ключевые особенности

HashConnect. Ключевые особенности Интерпретация религии в Binding of Isaac

Интерпретация религии в Binding of Isaac Электронные библиотечные системы

Электронные библиотечные системы Архивация

Архивация Модели безопасности защиты от несанкционированного доступа. Лекция №3

Модели безопасности защиты от несанкционированного доступа. Лекция №3 Neom. Crowd Funder: Motion Principles

Neom. Crowd Funder: Motion Principles Генерация последовательностей. Лекция 13

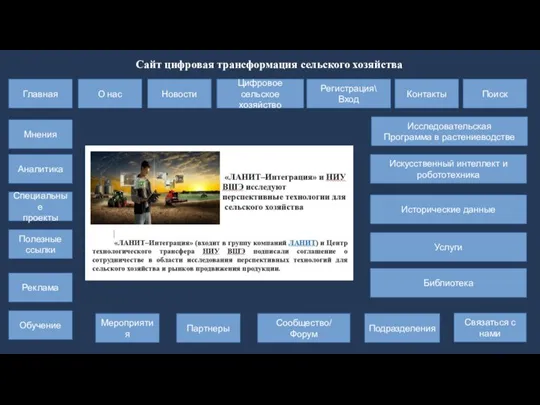

Генерация последовательностей. Лекция 13 Сайт цифровая трансформация сельского хозяйства

Сайт цифровая трансформация сельского хозяйства Программирование графической анимации. Задача Движение бильярдного шарика

Программирование графической анимации. Задача Движение бильярдного шарика Введение в курс. Криптографическая защита информации

Введение в курс. Криптографическая защита информации Технология создания цифровой мультимедийной информации

Технология создания цифровой мультимедийной информации 3D – печать. Механизмы и кинематика

3D – печать. Механизмы и кинематика Основные понятия баз данных

Основные понятия баз данных 1 семинар. Введение в контроль версий

1 семинар. Введение в контроль версий