- Главная

- Информатика

- Структура LTE

Содержание

- 3. Структура LTE

- 4. Интерфейсы LTE

- 10. Стек протоколов в плоскости управления

- 12. Планировщик Выбор блоков на передачу, выделение ресурсных блоков осуществляет ПО уровня МАС. Весь этот процесс происходит

- 13. Чтобы свести к минимуму подверженность атакам, базовая станция должна обеспечить безопасную среду, которая поддерживает выполнение таких

- 15. Скачать презентацию

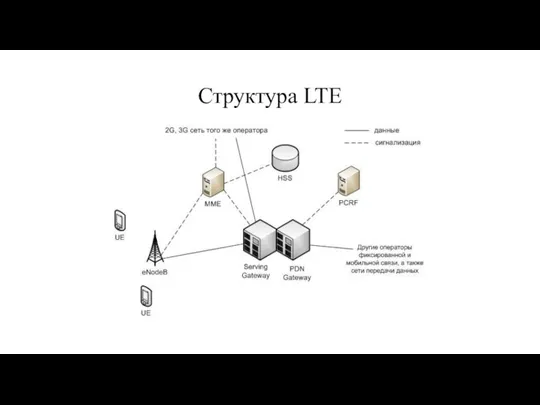

Слайд 3Структура LTE

Структура LTE

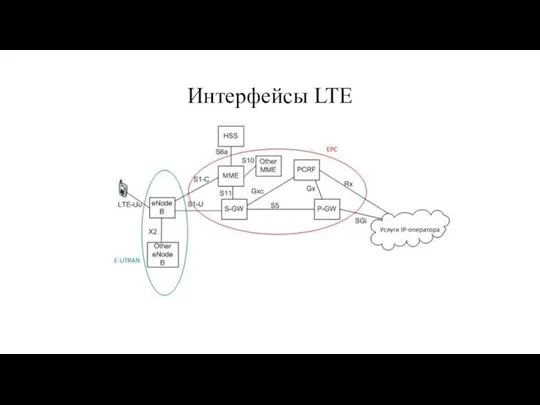

Слайд 4Интерфейсы LTE

Интерфейсы LTE

Слайд 10Стек протоколов в плоскости управления

Стек протоколов в плоскости управления

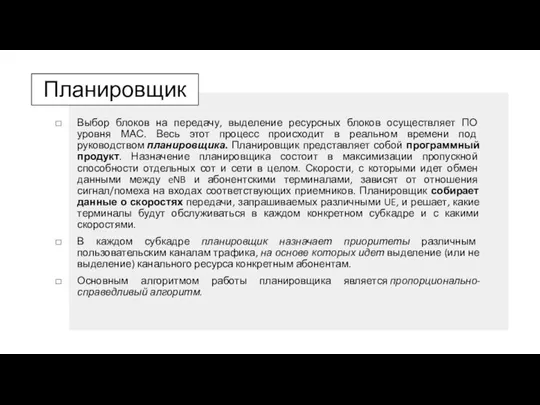

Слайд 12Планировщик

Выбор блоков на передачу, выделение ресурсных блоков осуществляет ПО уровня МАС. Весь

Планировщик

Выбор блоков на передачу, выделение ресурсных блоков осуществляет ПО уровня МАС. Весь

этот процесс происходит в реальном времени под руководством планировщика. Планировщик представляет собой программный продукт. Назначение планировщика состоит в максимизации пропускной способности отдельных сот и сети в целом. Скорости, с которыми идет обмен данными между eNB и абонентскими терминалами, зависят от отношения сигнал/помеха на входах соответствующих приемников. Планировщик собирает данные о скоростях передачи, запрашиваемых различными UE, и решает, какие терминалы будут обслуживаться в каждом конкретном субкадре и с какими скоростями.

В каждом субкадре планировщик назначает приоритеты различным пользовательским каналам трафика, на основе которых идет выделение (или не выделение) канального ресурса конкретным абонентам.

Основным алгоритмом работы планировщика является пропорционально-справедливый алгоритм.

В каждом субкадре планировщик назначает приоритеты различным пользовательским каналам трафика, на основе которых идет выделение (или не выделение) канального ресурса конкретным абонентам.

Основным алгоритмом работы планировщика является пропорционально-справедливый алгоритм.

Слайд 13

Чтобы свести к минимуму подверженность атакам, базовая станция должна обеспечить безопасную

Чтобы свести к минимуму подверженность атакам, базовая станция должна обеспечить безопасную

среду, которая поддерживает выполнение таких чувствительных операций, таких как шифрование и расшифровка пользователей данных, хранения ключей. Кроме того, перемещение конфиденциальных данных должны ограничиваться этой безопасной средой. Поэтому меры противодействия, описанные ниже, разработаны специально для минимизации вреда, наносимого в случае кражи ключевой информации из базовых станций:

Проверка целостности устройства;

Взаимная аутентификация базовой станции оператора (выдача сертификатов);

Безопасные обновления;

Механизм контроля доступа;

Синхронизация времени;

Фильтрация трафика.

Проверка целостности устройства;

Взаимная аутентификация базовой станции оператора (выдача сертификатов);

Безопасные обновления;

Механизм контроля доступа;

Синхронизация времени;

Фильтрация трафика.

Безопасность

- Предыдущая

Irregular verbsСледующая -

Правила здорового питания

Существенные свойства и принятия

Существенные свойства и принятия Найди и удали понятия, не связанные с информатикой

Найди и удали понятия, не связанные с информатикой Представление чисел в компьютере. Математические основы информатики

Представление чисел в компьютере. Математические основы информатики Изменения в электронном комплекте аттестационных документов

Изменения в электронном комплекте аттестационных документов Операционные системы, среды и оболочки

Операционные системы, среды и оболочки Windows 11 – операционная система 2021

Windows 11 – операционная система 2021 Введение в Processing

Введение в Processing Оценка качества автоматизации

Оценка качества автоматизации Запросы в СУБД

Запросы в СУБД Презентация на тему Основные понятия программы PowerPoint

Презентация на тему Основные понятия программы PowerPoint  Исполняемые тэги. Псевдоклассы

Исполняемые тэги. Псевдоклассы Готовность к внедрению автоматизированной системы мониторинга движения лекарственных

Готовность к внедрению автоматизированной системы мониторинга движения лекарственных Как работать с 1с не в локальной сети

Как работать с 1с не в локальной сети Работа с памятью

Работа с памятью Обработка персональных данных. Семинар-задание

Обработка персональных данных. Семинар-задание Логические операции

Логические операции Мастер-класс по информатике. Где нас ждут?

Мастер-класс по информатике. Где нас ждут? Уменьшение веса технологических машин, деталей и оборудования посредством трехмерного моделирования

Уменьшение веса технологических машин, деталей и оборудования посредством трехмерного моделирования Компьютерные системы счисления

Компьютерные системы счисления Актуальные data-опции для корпоративных клиентов

Актуальные data-опции для корпоративных клиентов Содержательный подход к измерению информации

Содержательный подход к измерению информации Визуализация информации в текстовых документах

Визуализация информации в текстовых документах 7 ключевых навыков интернет-помощника

7 ключевых навыков интернет-помощника История развития Dassault Systèmes

История развития Dassault Systèmes Особенности современных интернеткоммуникаций

Особенности современных интернеткоммуникаций Форматирование, стили, оглавление

Форматирование, стили, оглавление Компьютерные вирусы

Компьютерные вирусы Фрактальная графика. Моделирование рельефа горной гряды с помощью фрактальных методов

Фрактальная графика. Моделирование рельефа горной гряды с помощью фрактальных методов