Содержание

- 2. МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ЭКСПЛУАТАЦИИ СИСТЕМЫ ЗАЩИТЫ Обеспечение защиты информации в ходе эксплуатации аттестованной

- 3. МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ЭКСПЛУАТАЦИИ СИСТЕМЫ ЗАЩИТЫ - управление (администрирование) системой защиты информации информационной

- 4. УПРАВЛЕНИЕ (АДМИНИСТРИРОВАНИЕ) СИСТЕМОЙ ЗАЩИТЫ ИНФОРМАЦИИ ИНФОРМАЦИОННОЙ СИСТЕМЫ 1. заведение и удаление учетных записей пользователей, управление полномочиями

- 5. УПРАВЛЕНИЕ (АДМИНИСТРИРОВАНИЕ) СИСТЕМОЙ ЗАЩИТЫ ИНФОРМАЦИИ ИНФОРМАЦИОННОЙ СИСТЕМЫ 5. регистрация и анализ событий в информационной системе, связанных

- 6. ВЫЯВЛЕНИЕ ИНЦИДЕНТОВ И РЕАГИРОВАНИЕ НА НИХ 1. определение лиц, ответственных за выявление инцидентов и реагирование на

- 7. ВЫЯВЛЕНИЕ ИНЦИДЕНТОВ И РЕАГИРОВАНИЕ НА НИХ 4. анализ инцидентов, в том числе определение источников и причин

- 8. УПРАВЛЕНИЕ КОНФИГУРАЦИЕЙ АТТЕСТОВАННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ И ЕЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ 1. поддержание конфигурации информационной системы и

- 9. КОНТРОЛЬ (МОНИТОРИНГ) ЗА ОБЕСПЕЧЕНИЕМ УРОВНЯ ЗАЩИЩЕННОСТИ ИНФОРМАЦИИ, СОДЕРЖАЩЕЙСЯ В ИНФОРМАЦИОННОЙ СИСТЕМЕ 1. контроль за событиями безопасности

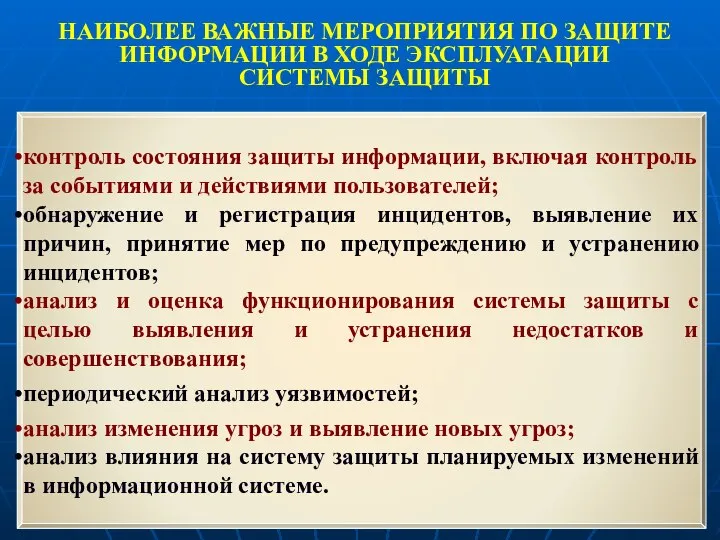

- 10. НАИБОЛЕЕ ВАЖНЫЕ МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ЭКСПЛУАТАЦИИ СИСТЕМЫ ЗАЩИТЫ контроль состояния защиты информации, включая

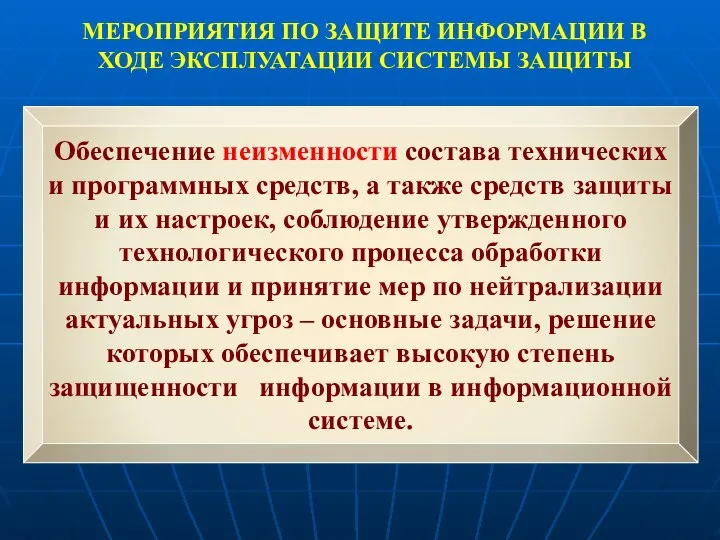

- 11. Обеспечение неизменности состава технических и программных средств, а также средств защиты и их настроек, соблюдение утвержденного

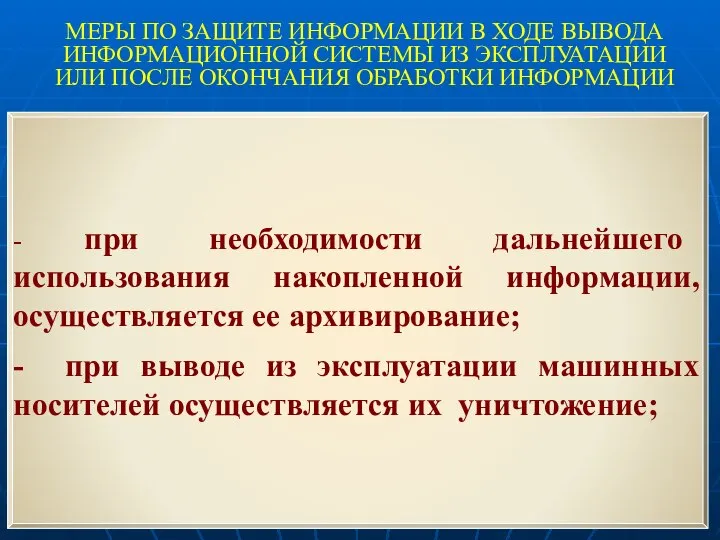

- 12. МЕРЫ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ВЫВОДА ИНФОРМАЦИОННОЙ СИСТЕМЫ ИЗ ЭКСПЛУАТАЦИИ ИЛИ ПОСЛЕ ОКОНЧАНИЯ ОБРАБОТКИ ИНФОРМАЦИИ

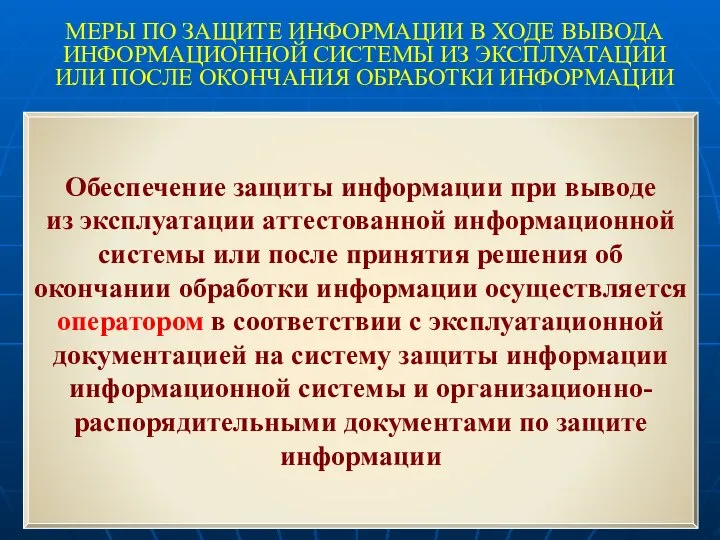

- 13. МЕРЫ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ВЫВОДА ИНФОРМАЦИОННОЙ СИСТЕМЫ ИЗ ЭКСПЛУАТАЦИИ ИЛИ ПОСЛЕ ОКОНЧАНИЯ ОБРАБОТКИ ИНФОРМАЦИИ

- 14. МЕРЫ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ВЫВОДА ИНФОРМАЦИОННОЙ СИСТЕМЫ ИЗ ЭКСПЛУАТАЦИИ ИЛИ ПОСЛЕ ОКОНЧАНИЯ ОБРАБОТКИ ИНФОРМАЦИИ

- 15. МЕРЫ ПО ЗАЩИТЕ ИНФОРМАЦИИ В ХОДЕ ВЫВОДА ИНФОРМАЦИОННОЙ СИСТЕМЫ ИЗ ЭКСПЛУАТАЦИИ ИЛИ ПОСЛЕ ОКОНЧАНИЯ ОБРАБОТКИ ИНФОРМАЦИИ

- 16. РЕМОНТ И ТЕХНИЧЕСКОЕ ОБСЛУЖИВАНИЕ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

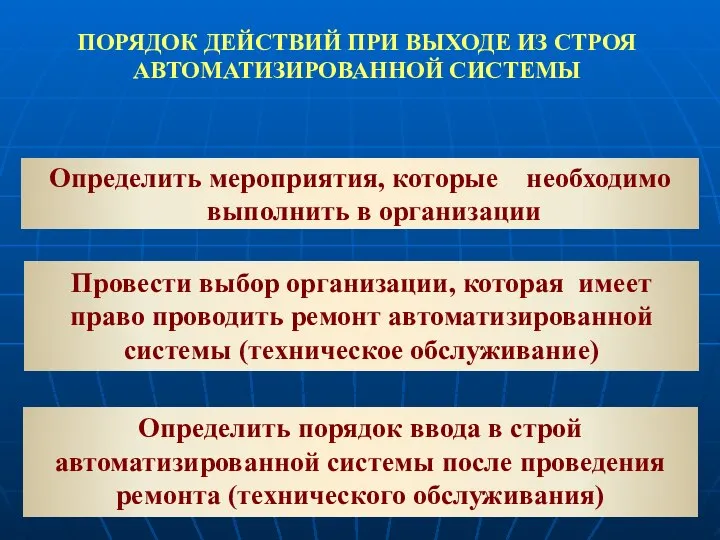

- 17. ПОРЯДОК ДЕЙСТВИЙ ПРИ ВЫХОДЕ ИЗ СТРОЯ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ Определить мероприятия, которые необходимо выполнить в организации Провести

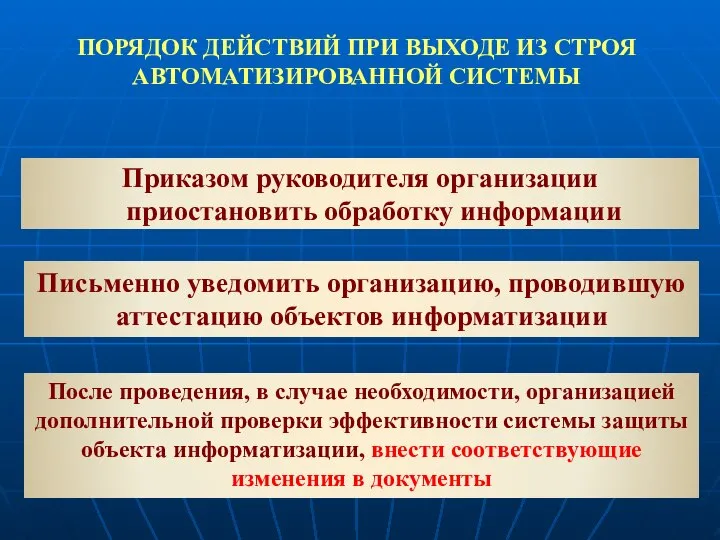

- 18. ПОРЯДОК ДЕЙСТВИЙ ПРИ ВЫХОДЕ ИЗ СТРОЯ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ Приказом руководителя организации приостановить обработку информации Письменно уведомить

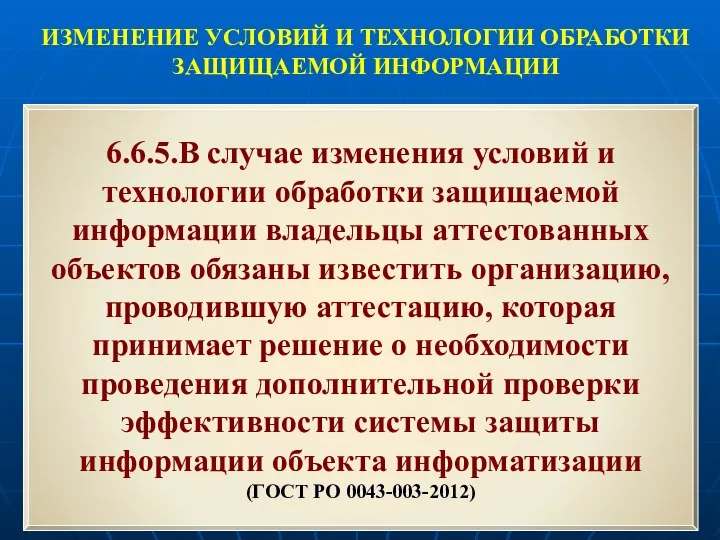

- 19. 6.6.5.В случае изменения условий и технологии обработки защищаемой информации владельцы аттестованных объектов обязаны известить организацию, проводившую

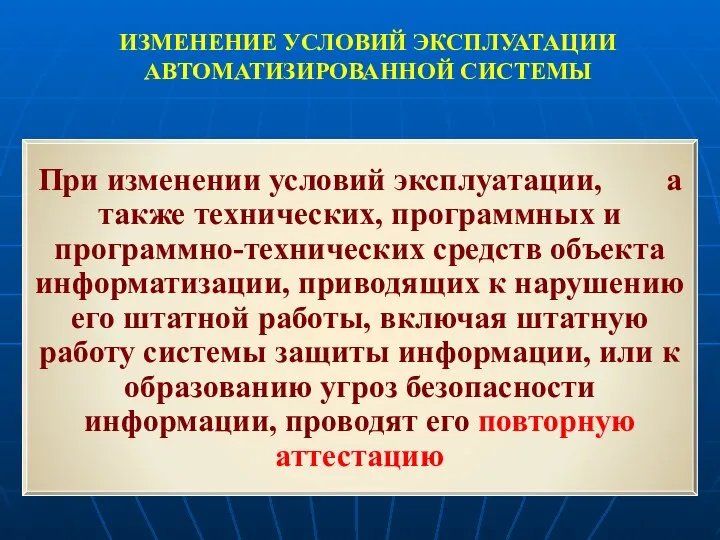

- 20. ИЗМЕНЕНИЕ УСЛОВИЙ ЭКСПЛУАТАЦИИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ При изменении условий эксплуатации, а также технических, программных и программно-технических средств

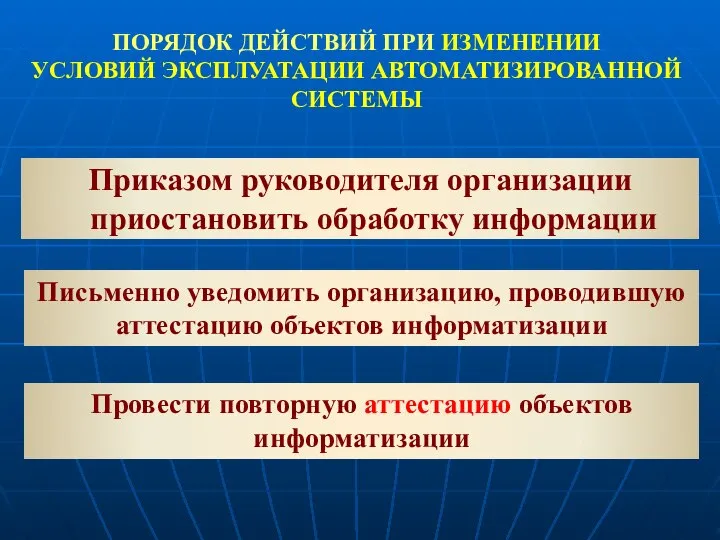

- 21. ПОРЯДОК ДЕЙСТВИЙ ПРИ ИЗМЕНЕНИИ УСЛОВИЙ ЭКСПЛУАТАЦИИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ Приказом руководителя организации приостановить обработку информации Письменно уведомить

- 22. КОНТРОЛЬ ЗА СОБЛЮДЕНИЕМ ПОРЯДКА АТТЕСТАЦИИ И ЭКСПЛУАТАЦИИ АТТЕСТОВАННЫХ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ

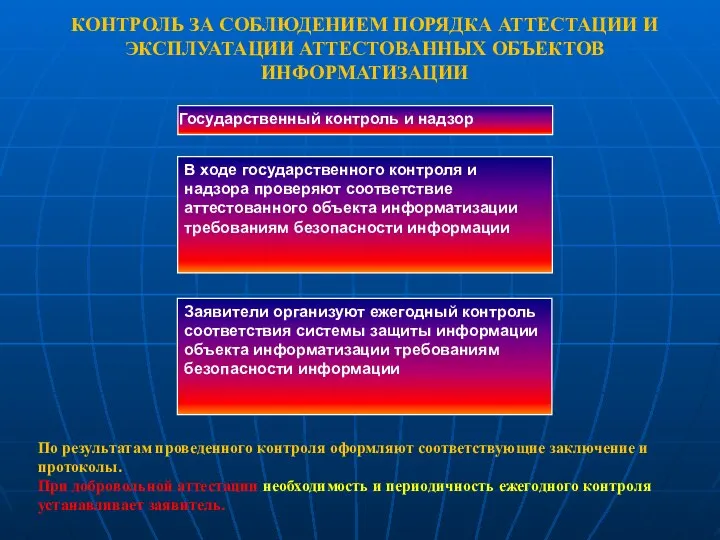

- 23. КОНТРОЛЬ ЗА СОБЛЮДЕНИЕМ ПОРЯДКА АТТЕСТАЦИИ И ЭКСПЛУАТАЦИИ АТТЕСТОВАННЫХ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ По результатам проведенного контроля оформляют соответствующие

- 24. Управление ФСТЭК России по Приволжскому федеральному округу организует и контролирует проведение работ по аттестации объектов информатизации

- 26. Скачать презентацию

Информационные технологии. Определение информационных технологий

Информационные технологии. Определение информационных технологий Алгебра логики. Вильгельм Лейбниц (1646-1716)

Алгебра логики. Вильгельм Лейбниц (1646-1716) Организация ветвлений на Паскале

Организация ветвлений на Паскале Макет. Архитекту́рный маке́т

Макет. Архитекту́рный маке́т Настройка основного освещения

Настройка основного освещения Мой первый online-лагерь. Отзыв

Мой первый online-лагерь. Отзыв Начала программирования

Начала программирования Курсовой проект по предмету алгоритмизация и программирование

Курсовой проект по предмету алгоритмизация и программирование Дополненная и смешанная реальность

Дополненная и смешанная реальность Портал государственных услуг

Портал государственных услуг Классы. Описание класса

Классы. Описание класса Мультимедийные презентации

Мультимедийные презентации Игровой компьютер

Игровой компьютер Черчение. Введение. Основные инструменты ArtCAM

Черчение. Введение. Основные инструменты ArtCAM Алгоритмизация. Блок-схемы

Алгоритмизация. Блок-схемы Сортировка и поиск данных. Обработка числовой информации в электронных таблицах

Сортировка и поиск данных. Обработка числовой информации в электронных таблицах Первая онлайн биржа для общежитий. Быстрый поиск свободных мест по оптимальной цене

Первая онлайн биржа для общежитий. Быстрый поиск свободных мест по оптимальной цене Системы счисления. ГИА, задание В13

Системы счисления. ГИА, задание В13 Проектирование информационной системы электронного документооборота для таможенного управления

Проектирование информационной системы электронного документооборота для таможенного управления Мобильный деканат

Мобильный деканат Добавление и форматирование текста

Добавление и форматирование текста Текстурный анализ изображений

Текстурный анализ изображений Язык программирования Pascal Работа с символьными данными А. Жидков

Язык программирования Pascal Работа с символьными данными А. Жидков Размещение виджета организации

Размещение виджета организации Подразделение в документах движения ДС

Подразделение в документах движения ДС Реляционная модель данных и основы языка SQL. Семинар 1

Реляционная модель данных и основы языка SQL. Семинар 1 Электронное бронирование помещения для проведения торжеств. Проект-услуга

Электронное бронирование помещения для проведения торжеств. Проект-услуга Инфографика

Инфографика