Содержание

- 2. Модель Take-Grant Модель TAKE-GRANT, имеющая важное теоретическое значение в исследовании процессов распространения прав доступа в системах,

- 3. Модель Take-Grant Модель распространения прав доступа Take-Grant, предложенная в 1976 г., используется для анализа систем дискреционного

- 4. формальное описание модели Take-Grant. Обозначим: О - множество объектов (например, файлов или сегментов памяти); S ⊆

- 5. Основные положения модели 1. Компьютерная система рассматривается как граф G (O, S, E), в котором множество

- 6. Основные положения модели Граф доступов G в модели TAKE-GRANT (обозначения: • – вершины, соответствующие субъектам, ⊗

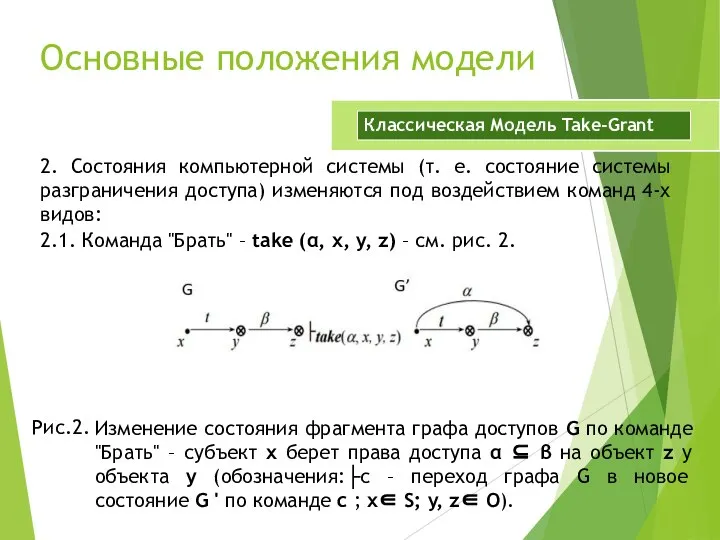

- 7. 2. Состояния компьютерной системы (т. е. состояние системы разграничения доступа) изменяются под воздействием команд 4-х видов:

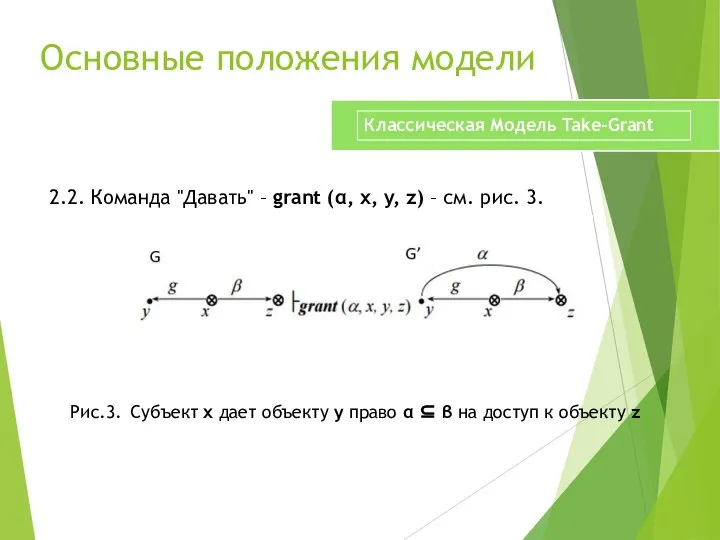

- 8. Основные положения модели 2.2. Команда "Давать" – grant (α, x, y, z) – см. рис. 3.

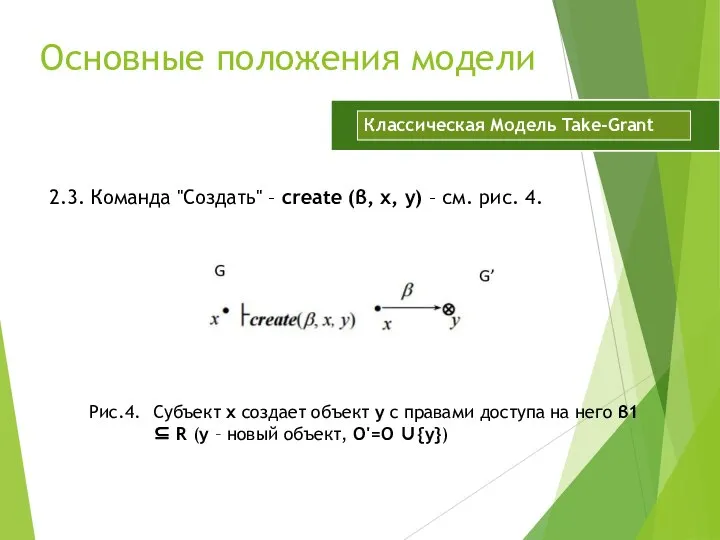

- 9. Основные положения модели 2.3. Команда "Создать" – create (β, x, y) – см. рис. 4. Субъект

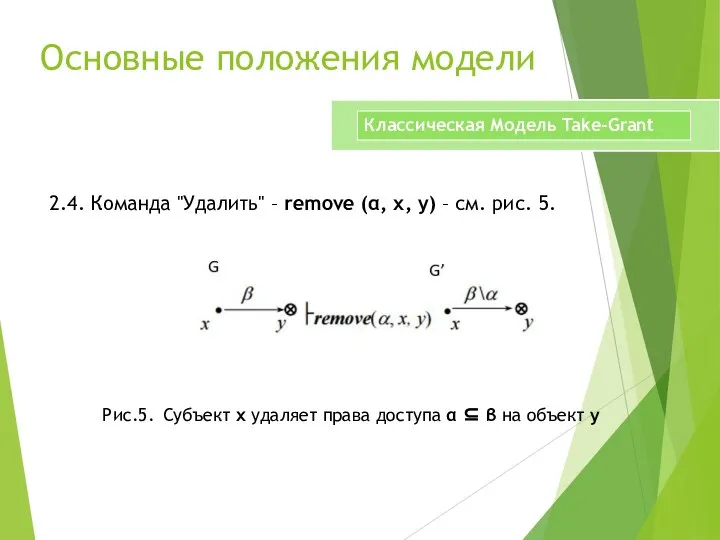

- 10. Основные положения модели 2.4. Команда "Удалить" – remove (α, x, y) – см. рис. 5. Субъект

- 11. Выразительные методологические возможности модели TAKE - GRANT позволили на ее основе разработать расширенную модель TAKE -

- 12. Определение. Неявным информационным потоком между объектами системы называется процесс переноса информации между ними без их непосредственного

- 13. Наиболее простым и наглядным примером неявного информационного потока является наличие общего буфера (объекта с правом доступа

- 14. Основные положения модели 1. КС рассматривается как граф G (O, S, E), в котором множество вершин

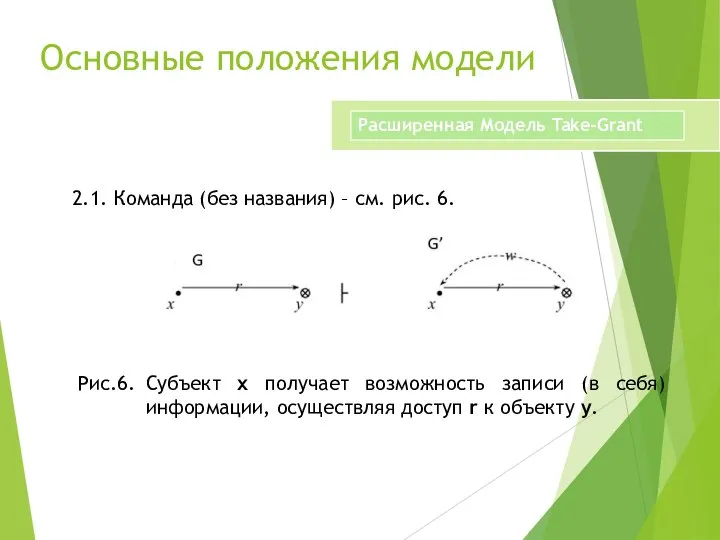

- 15. Основные положения модели 2.1. Команда (без названия) – см. рис. 6. Субъект x получает возможность записи

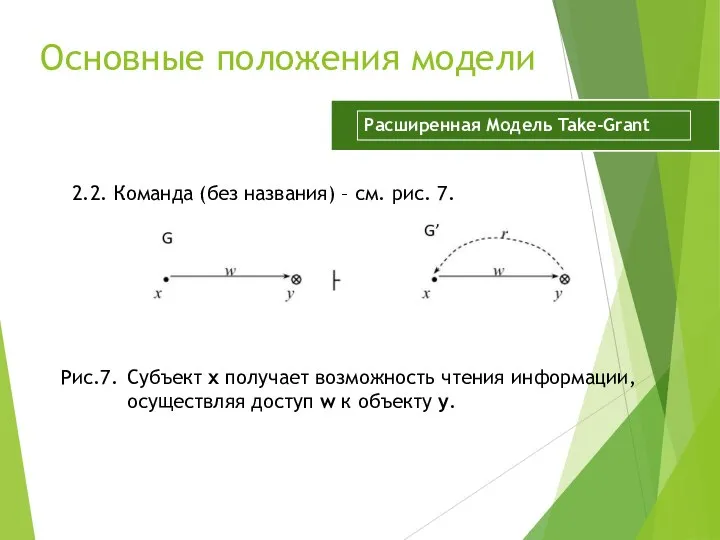

- 16. Основные положения модели 2.2. Команда (без названия) – см. рис. 7. Субъект x получает возможность чтения

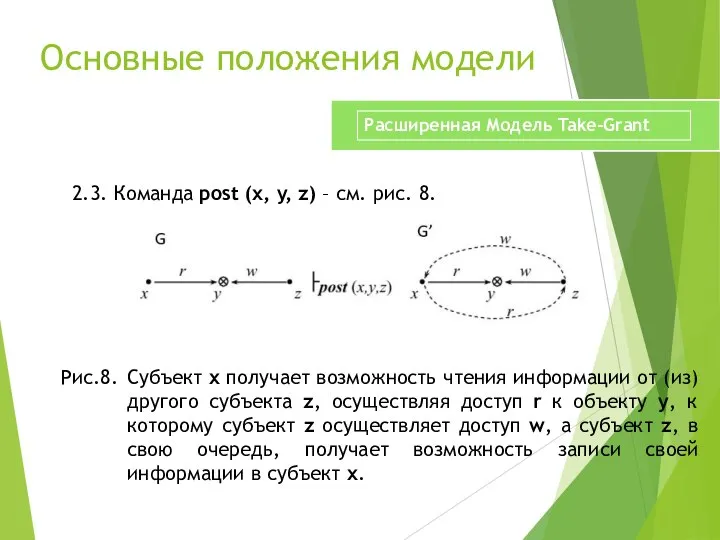

- 17. Основные положения модели 2.3. Команда post (x, y, z) – см. рис. 8. Субъект x получает

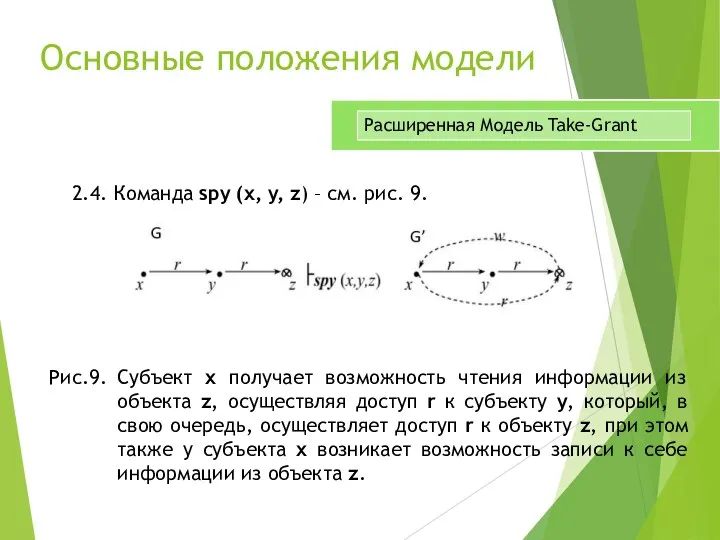

- 18. Основные положения модели 2.4. Команда spy (x, y, z) – см. рис. 9. Субъект x получает

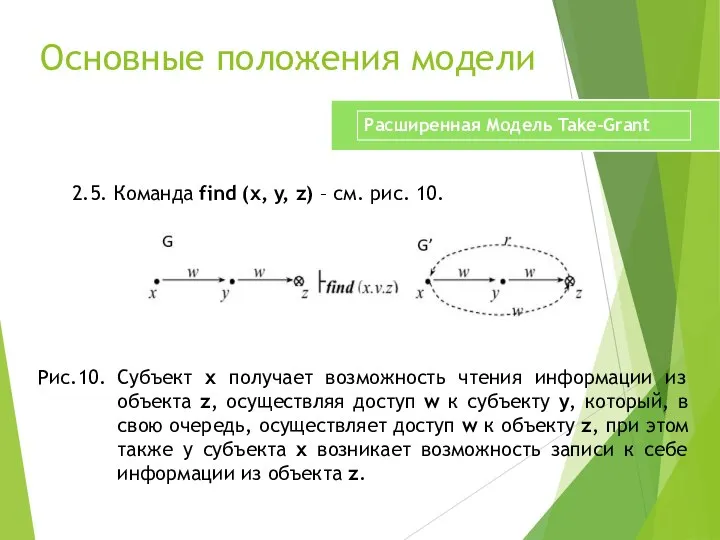

- 19. Основные положения модели 2.5. Команда find (x, y, z) – см. рис. 10. Субъект x получает

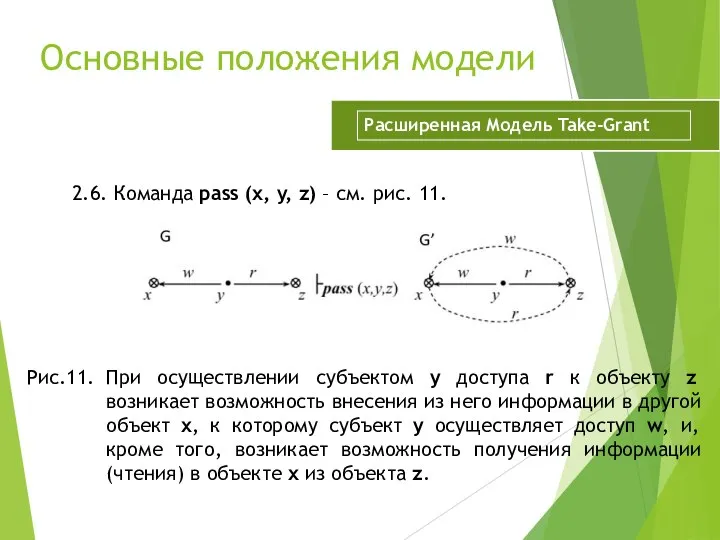

- 20. Основные положения модели 2.6. Команда pass (x, y, z) – см. рис. 11. При осуществлении субъектом

- 21. Основные положения модели В классической модели Take-Grant по существу рассматриваются два права доступа: t и g,

- 22. Основные положения модели 3. Анализ возможности возникновения неявного информационного канала (потока) между двумя произвольными объектами (субъектами)

- 23. Теория В расширенной модели Take-Grant рассматриваются пути и стоимости возникновения информационных потоков в системах с дискреционным

- 24. теория В результате применения к графу доступов правил де-факто в него добавляются мнимые дуги, помечаемые r

- 25. Каждое правило де-юре требует для достижения своей цели участия одного субъекта, а для реализаций правила де-факто

- 26. В заключение, модель Take-Grant служит для анализа систем защиты с дискреционной политикой безопасности. В модели определены

- 28. Скачать презентацию

Фотография и компьютер. Компьютерная обработка снимка

Фотография и компьютер. Компьютерная обработка снимка Общие сведения о языке программирования Паскаль

Общие сведения о языке программирования Паскаль Сложные условия в условном операторе

Сложные условия в условном операторе Организация производства на телевидении. Структура телерадиоиндустрии и взаимодействие ее субъектов

Организация производства на телевидении. Структура телерадиоиндустрии и взаимодействие ее субъектов Единая система мониторинга производственной системы (ЕСМПС)

Единая система мониторинга производственной системы (ЕСМПС) v3

v3 How to begin a programmer

How to begin a programmer Синхронність. Асинхронність

Синхронність. Асинхронність Мутационное тестирование программного обеспечения

Мутационное тестирование программного обеспечения Примеры САПР

Примеры САПР История электронной таблицы. VisiCalc и первые персональные компьютеры

История электронной таблицы. VisiCalc и первые персональные компьютеры Текст как информационный объект. Автоматизированные средства и технологии организации текста

Текст как информационный объект. Автоматизированные средства и технологии организации текста Сравнительный анализ дизайнов сайта

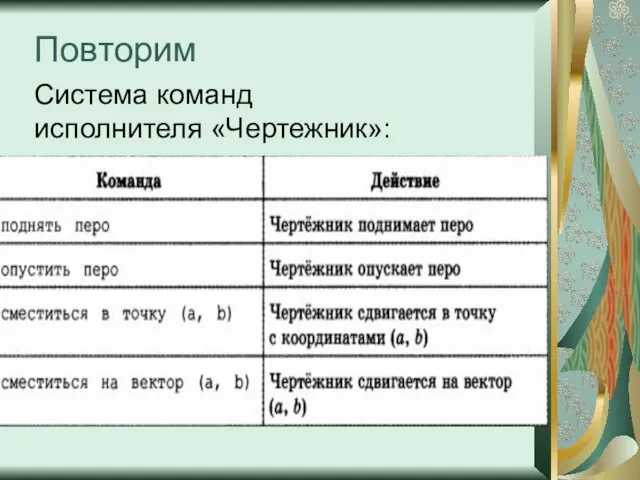

Сравнительный анализ дизайнов сайта Система команд исполнителя Чертежник

Система команд исполнителя Чертежник Интерфейс

Интерфейс Компоненты информационных технологий. Тема 1.2

Компоненты информационных технологий. Тема 1.2 Геймдизайн. Превратим хобби вашего ребенка в престижную будущую профессию!

Геймдизайн. Превратим хобби вашего ребенка в престижную будущую профессию! Информационное моделирование на компьютере

Информационное моделирование на компьютере Сегодня советуем прочитать

Сегодня советуем прочитать Основы SQL

Основы SQL Решение задач на диалог с компьютером

Решение задач на диалог с компьютером PnP Perspective-n-Point. Восстановление точек в 3D-пространстве по их перспективной проекции на плоскость сенсора камеры

PnP Perspective-n-Point. Восстановление точек в 3D-пространстве по их перспективной проекции на плоскость сенсора камеры Как пользоваться электронным порталом (репозиторием)

Как пользоваться электронным порталом (репозиторием) Разработка информационного портала для размещения научных проектов (витрина проектов)

Разработка информационного портала для размещения научных проектов (витрина проектов) Решение задач. Информация и информационные процессы

Решение задач. Информация и информационные процессы Презентация на тему Объект и его свойства

Презентация на тему Объект и его свойства  Виды алгоритмов

Виды алгоритмов Стандарты в области информационной безопасности в РФ

Стандарты в области информационной безопасности в РФ