Содержание

- 2. Методы обеспечения информационной безопасности: технические средства; «не технические» (юридические, административные); физические средства защиты. Различные средства защиты

- 3. Общие принципы безопасности: Комплексный подход. Многоуровневая защита. Предоставление сотруднику минимально достаточного уровня привилегий. Принцип единого контрольно-пропускного

- 4. Шифрование Шифрование — это средство обеспечения конфиденциальности данных, хранящихся в памяти компьютера или передаваемых по сети.

- 5. Алгоритм DES Наиболее популярный симметричный алгоритмом — DES (Data Encryption Standard), разработанный фирмой IBM. Открытый текст

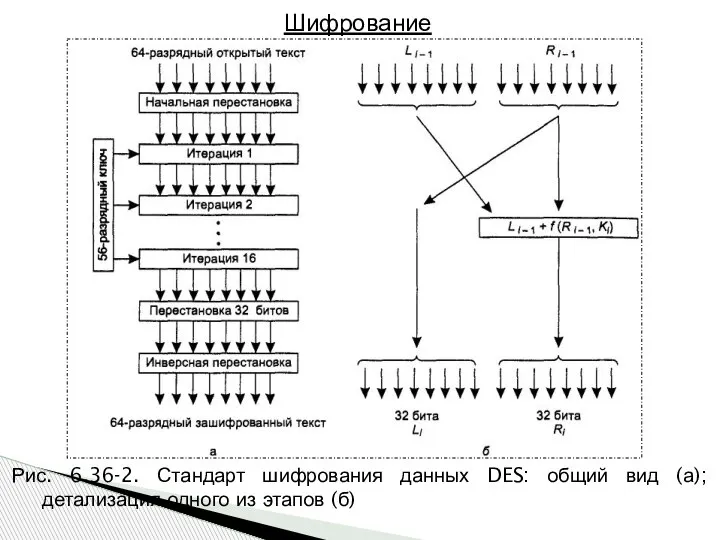

- 6. Рис. 6.36-2. Стандарт шифрования данных DES: общий вид (а); детализация одного из этапов (б) Шифрование

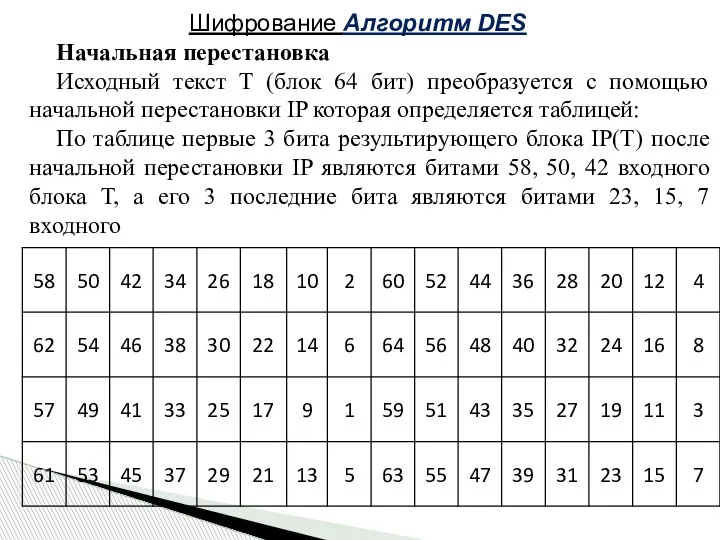

- 7. Шифрование Алгоритм DES Начальная перестановка Исходный текст T (блок 64 бит) преобразуется c помощью начальной перестановки

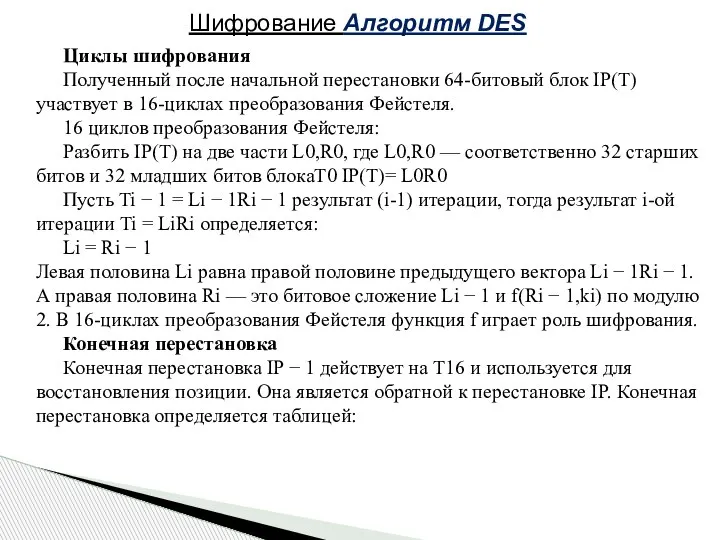

- 8. Циклы шифрования Полученный после начальной перестановки 64-битовый блок IP(T) участвует в 16-циклах преобразования Фейстеля. 16 циклов

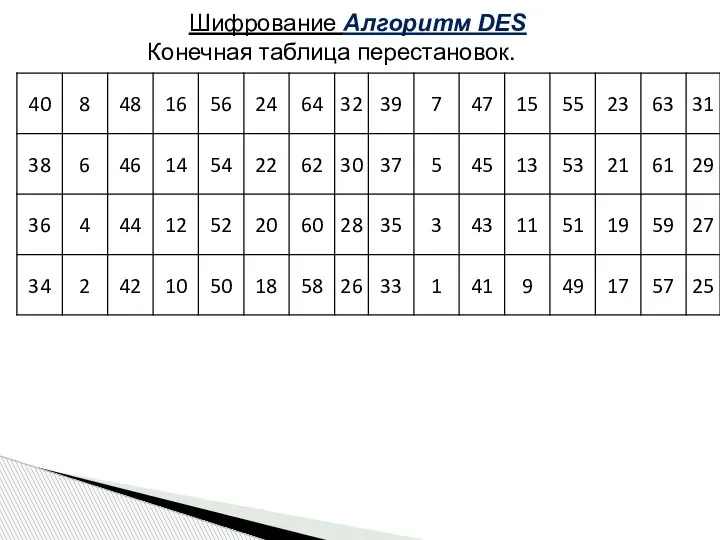

- 9. Шифрование Алгоритм DES Конечная таблица перестановок.

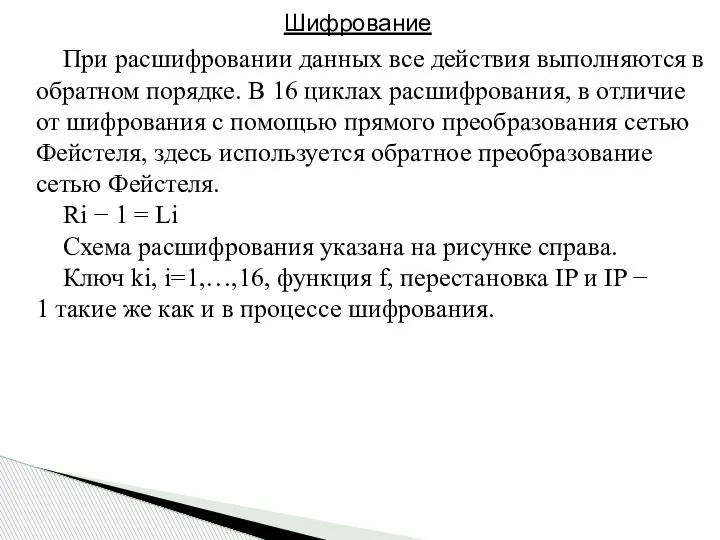

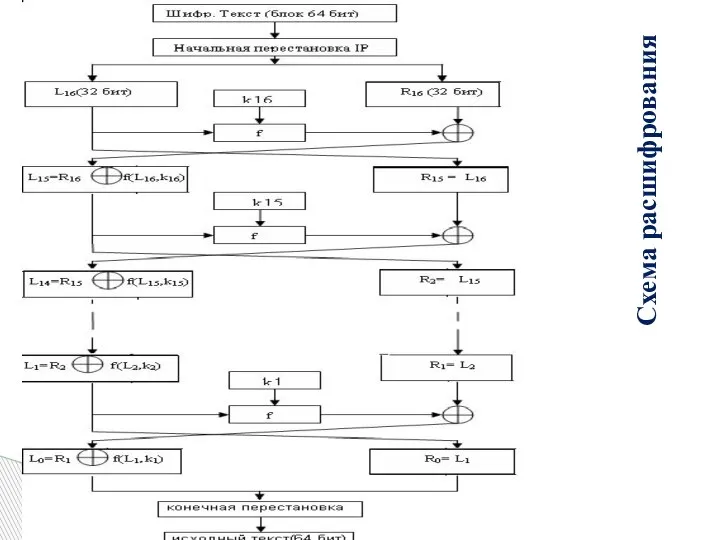

- 10. При расшифровании данных все действия выполняются в обратном порядке. В 16 циклах расшифрования, в отличие от

- 11. Схема расшифрования

- 12. В 2001 году был разработан стандарт симметричного шифрования AES (Advanced Encryption Standard), в основу которого положен

- 13. Односторонние функции шифрования Во многих технологиях безопасности используется шифрование с помощью односторонней функции (хэш-функции, дайджест-функции). Эта

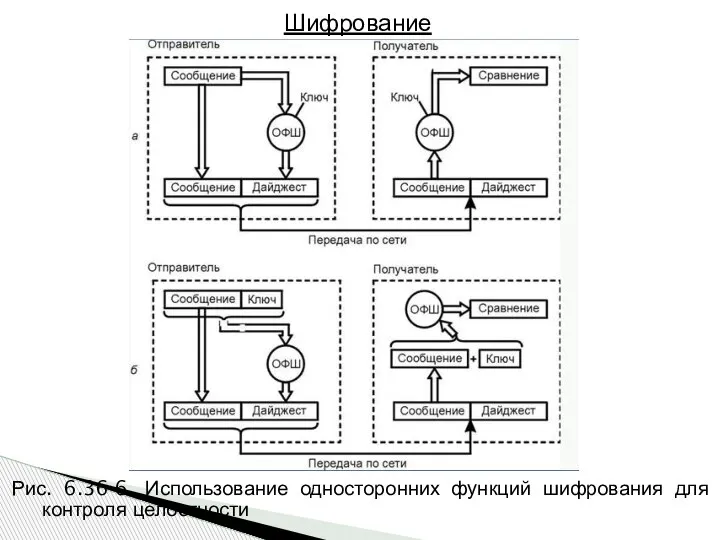

- 14. Рис. 6.36-6. Использование односторонних функций шифрования для контроля целостности Шифрование

- 15. На рис. 6.36-6, б показан другой вариант использования односторонней функции шифрования для обеспечения целостности данных. Здесь

- 16. Понятие аутентификации Аутентификация, авторизации, аудит Аутентификация — это процедура установления подлинности, применимая как к людям, так

- 17. Аутентификация на уровне приложений. Пользователь, обращающийся к веб-серверу, должен доказать свою легальность и убедиться, что ведет

- 18. Авторизация доступа Авторизация — предоставление каждому пользователю именно тех прав, которые ему были определены администратором. Классы

- 19. Аудит Аудит — набор процедур мониторинга и учета всех событий, представляющих потенциальную угрозу для безопасности системы.

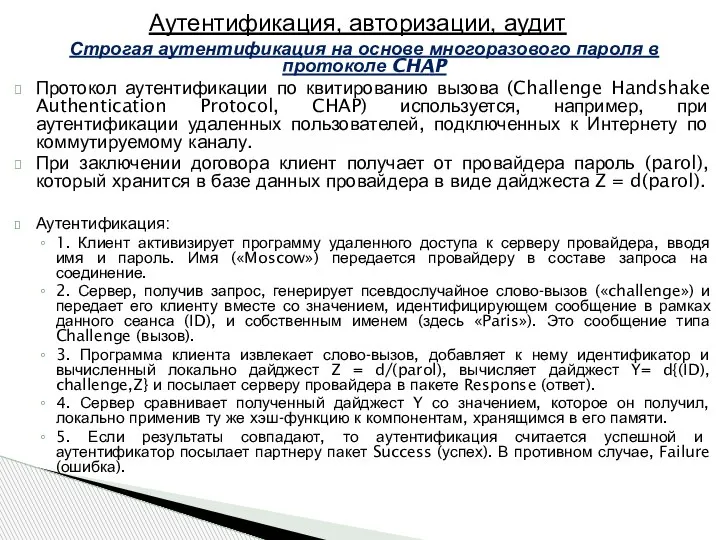

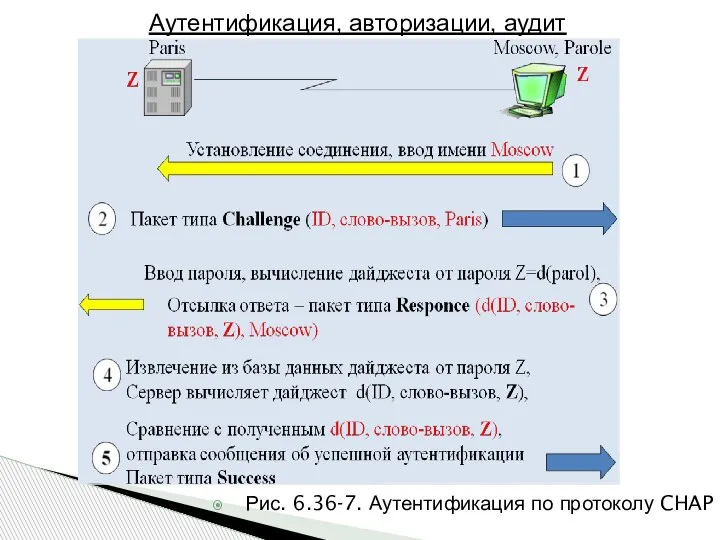

- 20. Строгая аутентификация на основе многоразового пароля в протоколе CHAP Протокол аутентификации по квитированию вызова (Challenge Handshake

- 21. Рис. 6.36-7. Аутентификация по протоколу CHAP Аутентификация, авторизации, аудит

- 22. Аутентификация на основе одноразового пароля Генерацию одноразовых паролей могут выполнять: - аппаратные ключи, представляющие собой миниатюрные

- 23. Аутентификация на основе сертификатов Применяется, когда число пользователей сети (пусть и потенциальных) измеряется миллионами. Сеть не

- 24. Пользователь предъявляет сертификат в двух формах: открытой и зашифрованной с применением своего закрытого ключа (рис. 6.36-11).

- 25. Рис. 6.36-11. Аутентификация пользователей на основе сертификатов Аутентификация, авторизации, аудит

- 26. Классы сертификатов: Класс 1. Предоставляют самый низкий уровень полномочий (отправка и получение электронной почты через Интернет)

- 27. Аутентификация информации Аутентификация информации — установление подлинности полученных по сети данных исключительно на основе информации, содержащейся

- 28. Цифровая подпись Цифровая подпись — методы, позволяющие устанавливать подлинность автора сообщения (документа) при возникновении спора относительно

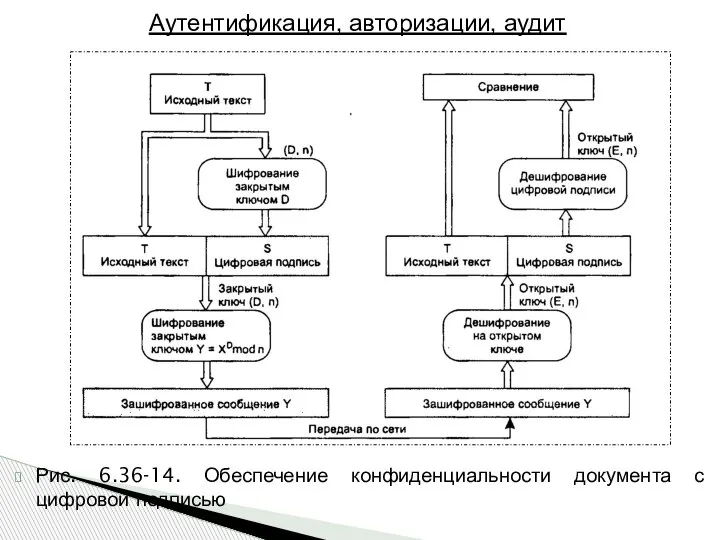

- 29. Рис. 6.36-14. Обеспечение конфиденциальности документа с цифровой подписью Аутентификация, авторизации, аудит

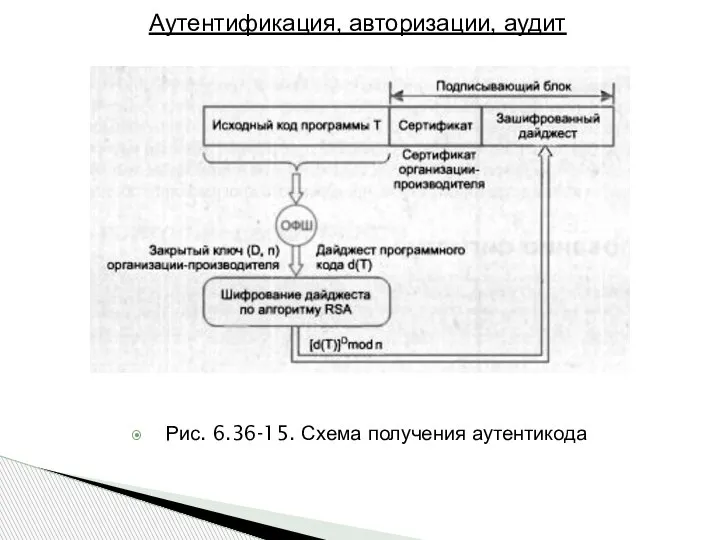

- 30. Аутентификация программных кодов Компания Microsoft разработала средства для доказательства аутентичности программных кодов, распространяемых через Интернет. Пользователю

- 31. Аутентификация, авторизации, аудит Рис. 6.36-15. Схема получения аутентикода

- 33. Скачать презентацию

Utilizarea repetată a claselor

Utilizarea repetată a claselor Решение логических задач средствами алгебры логики

Решение логических задач средствами алгебры логики Формировании государственных информационных ресурсов в Республике Таджикистан

Формировании государственных информационных ресурсов в Республике Таджикистан Реклама на рекламных площадках

Реклама на рекламных площадках Сетевые системы

Сетевые системы Об организации общероссийского дня приема граждан

Об организации общероссийского дня приема граждан Языки программирования

Языки программирования Разработка предложений по совершенствованию применения информационно-программных комплексов и технологий в МЧС России

Разработка предложений по совершенствованию применения информационно-программных комплексов и технологий в МЧС России Справка по заполнению формы Перечень обособленных подразделений ЛПУ (без ФАП и ФП), требующих подключения к сети Интернет

Справка по заполнению формы Перечень обособленных подразделений ЛПУ (без ФАП и ФП), требующих подключения к сети Интернет C# - Lesson 2

C# - Lesson 2 Apple – транснациональная корпорация

Apple – транснациональная корпорация Интерактивная платформа многомерного анализа данных

Интерактивная платформа многомерного анализа данных Проект для ведущих On line игр

Проект для ведущих On line игр Тест. Основы работы на ПК

Тест. Основы работы на ПК Теория игр

Теория игр Системные объекты. Системотехника

Системные объекты. Системотехника АО Концерн Калашниов. 1С:Производственная безопасность. Комплексная

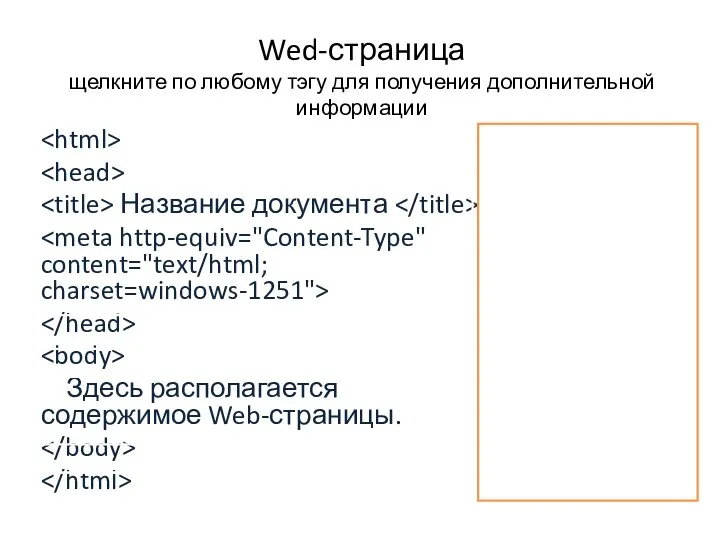

АО Концерн Калашниов. 1С:Производственная безопасность. Комплексная Wed-страница

Wed-страница You have received an email message

You have received an email message Матрица. Ввод матрицы

Матрица. Ввод матрицы Подниматель настроения

Подниматель настроения Презентация на тему Элементы статистической обработки данных

Презентация на тему Элементы статистической обработки данных  Инструкция по настройке UMB

Инструкция по настройке UMB Файловая система

Файловая система Формирование сведений об объекте закупке – лекарственном препарате в составе информации о контракте

Формирование сведений об объекте закупке – лекарственном препарате в составе информации о контракте Разработка фирменной рекламной продукции для регионального бренда “Саратовская глиняная игрушка”

Разработка фирменной рекламной продукции для регионального бренда “Саратовская глиняная игрушка” Разработка информационного портала для поддержки творческих идей молодёжи

Разработка информационного портала для поддержки творческих идей молодёжи Алгоритмы. Классы алгоритмов

Алгоритмы. Классы алгоритмов