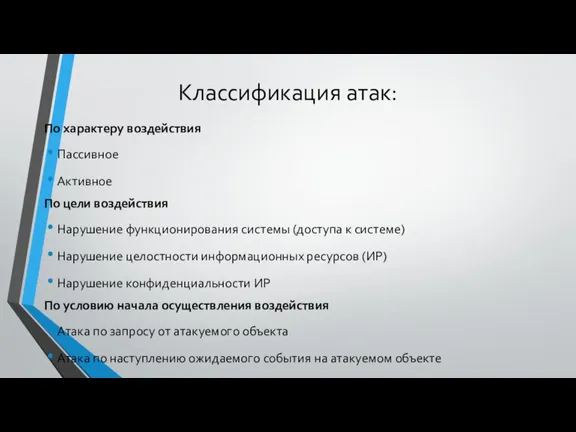

Слайд 2Классификация атак:

По характеру воздействия

Пассивное

Активное

По цели воздействия

Нарушение функционирования системы (доступа к системе)

Нарушение целостности

информационных ресурсов (ИР)

Нарушение конфиденциальности ИР

По условию начала осуществления воздействия

Атака по запросу от атакуемого объекта

Атака по наступлению ожидаемого события на атакуемом объекте

Безусловная атака

Слайд 3Переполнение буфера(buffer overflows)

Основывается на поиске программных или системных уязвимостей, способных вызвать нарушение

границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа

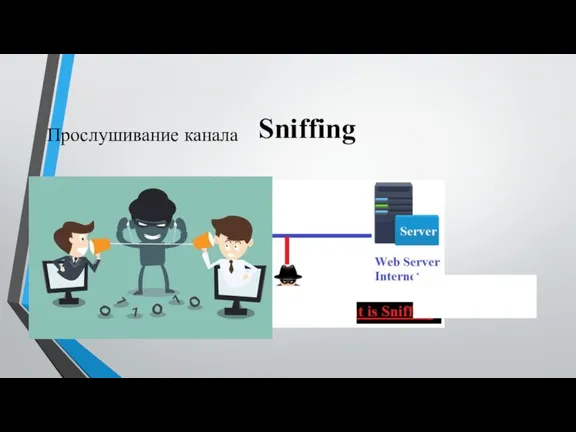

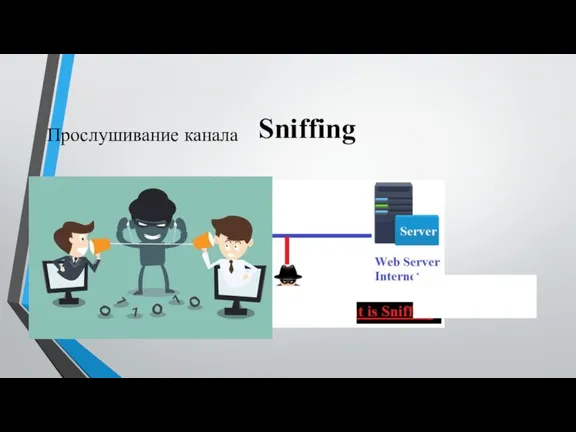

Слайд 4Sniffing

Прослушивание канала

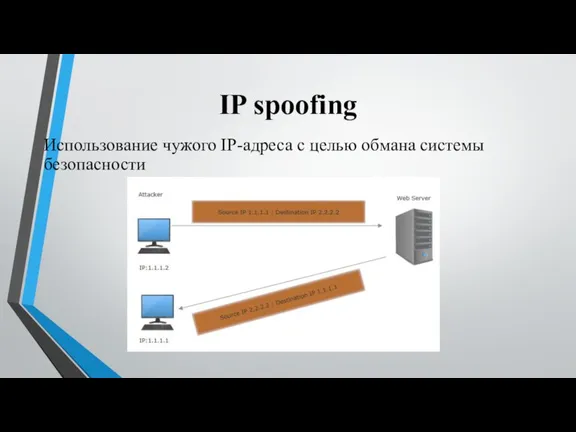

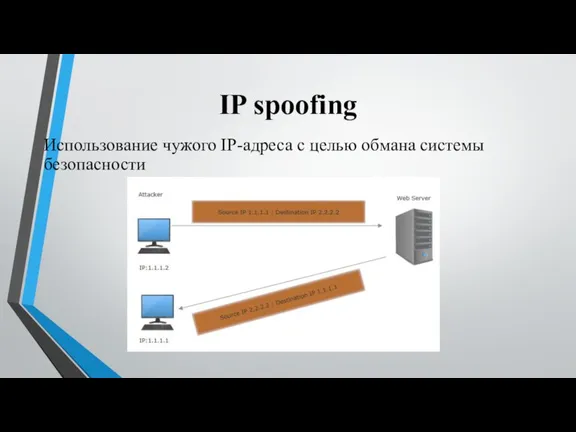

Слайд 5IP spoofing

Использование чужого IP-адреса с целью обмана системы безопасности

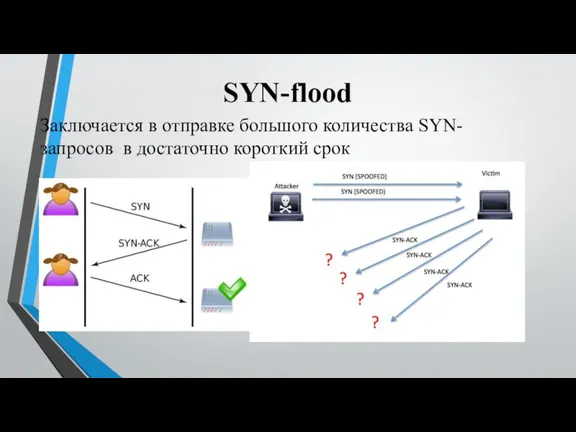

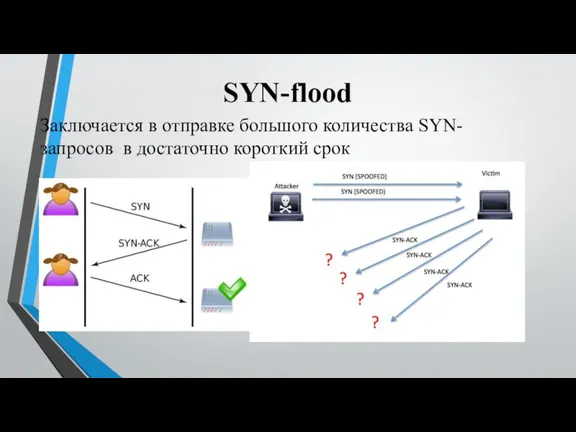

Слайд 6SYN-flood

Заключается в отправке большого количества SYN-запросов в достаточно короткий срок

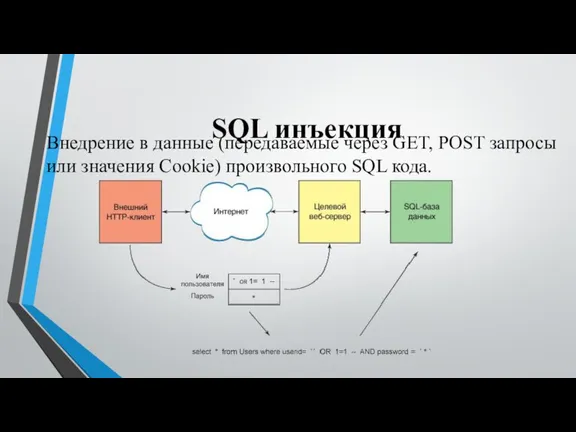

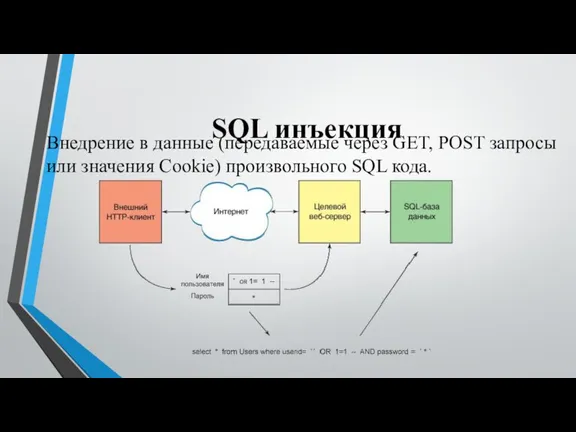

Слайд 7SQL инъекция

Внедрение в данные (передаваемые через GET, POST запросы или значения Cookie)

произвольного SQL кода.

Apple – транснациональная корпорация

Apple – транснациональная корпорация Strategiitestirovaniya_cherniiyashik

Strategiitestirovaniya_cherniiyashik Обзор протоколов TCP/IP

Обзор протоколов TCP/IP Система контроля версий GIT. Методы ведения проекта. Платформа для создания веб-приложений ASP.NET Core (лекция 1)

Система контроля версий GIT. Методы ведения проекта. Платформа для создания веб-приложений ASP.NET Core (лекция 1) Презентация на тему Интернет и его возможности

Презентация на тему Интернет и его возможности  Леттеринг и его применение

Леттеринг и его применение Разработка игры DogeClicker

Разработка игры DogeClicker Ежемесячный отчёт DOBRO.RU. Обновления в мае 2021 года

Ежемесячный отчёт DOBRO.RU. Обновления в мае 2021 года Библиотека Кировского ГМУ: электронные ресурсы

Библиотека Кировского ГМУ: электронные ресурсы Спиральная модель управление проектами в IT

Спиральная модель управление проектами в IT Вход. Ручной и автоматический

Вход. Ручной и автоматический Блиссимволика

Блиссимволика ВПР по информатике. Решение заданий

ВПР по информатике. Решение заданий Метод динамического программирования

Метод динамического программирования Презентация на тему Основы HTML

Презентация на тему Основы HTML  Your Course Materials

Your Course Materials Мобильное приложение Crazy Color. Проект

Мобильное приложение Crazy Color. Проект Ввод данных с клавиатуры. (Урок 11-12)

Ввод данных с клавиатуры. (Урок 11-12) Интернет-журналистика

Интернет-журналистика Компьютерное искусство и его виды

Компьютерное искусство и его виды Создание веб-сайта из пяти страниц

Создание веб-сайта из пяти страниц Geometry Fin Interface

Geometry Fin Interface Russia Today и его значение в брендинге РФ

Russia Today и его значение в брендинге РФ Интервью: рассказываем историю о человеке

Интервью: рассказываем историю о человеке Понятие информация

Понятие информация Эволюция и общие принципы построения сетей

Эволюция и общие принципы построения сетей Типы моделей данных

Типы моделей данных Технология работы с текстовой информацией

Технология работы с текстовой информацией