Содержание

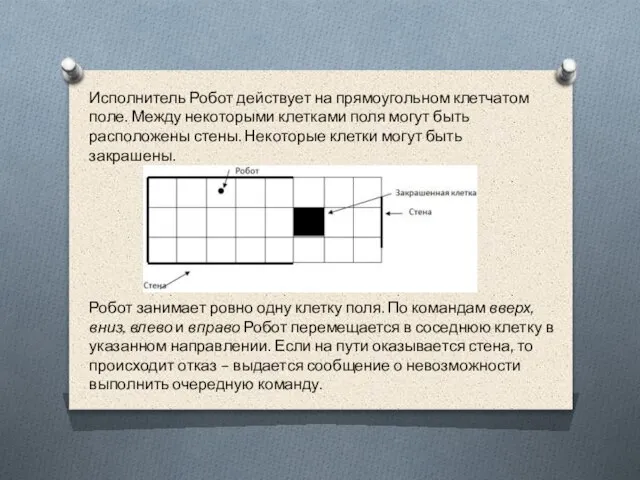

- 2. Исполнитель Робот действует на прямоугольном клетчатом поле. Между некоторыми клетками поля могут быть расположены стены. Некоторые

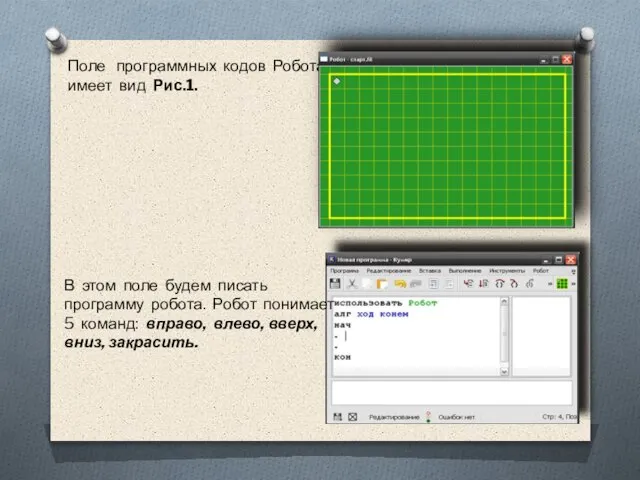

- 3. Поле программных кодов Робота имеет вид Рис.1. В этом поле будем писать программу робота. Робот понимает

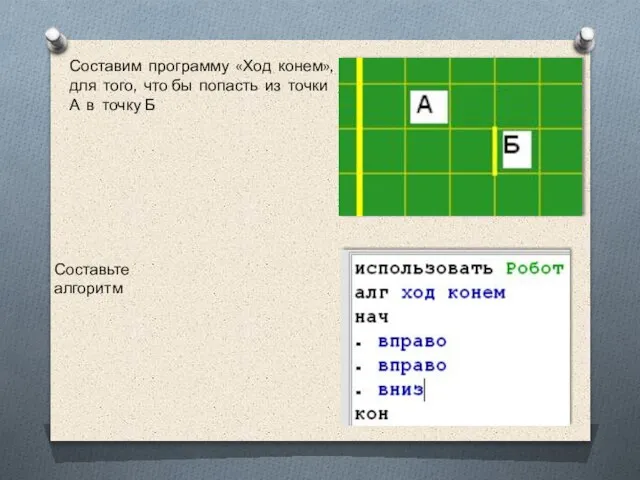

- 4. Составим программу «Ход конем», для того, что бы попасть из точки А в точку Б Составьте

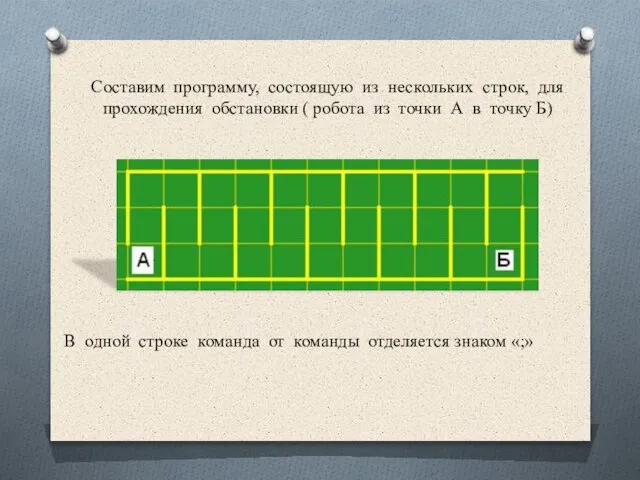

- 5. Составим программу, состоящую из нескольких строк, для прохождения обстановки ( робота из точки А в точку

- 6. Обстановка, в которой Робот находится в настоящий момент, называется текущей (временная). Программа, управляющая Роботом, должна начинаться

- 7. Для редактирования стартовой обстановки используется мышь: Робот (ромбик) перемещается на нужную клетку перетаскиванием мышкой, щелчок по

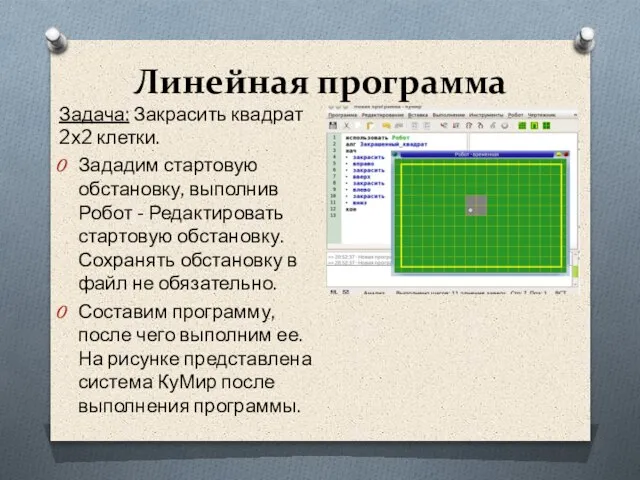

- 8. Линейная программа Задача: Закрасить квадрат 2х2 клетки. Зададим стартовую обстановку, выполнив Робот - Редактировать стартовую обстановку.

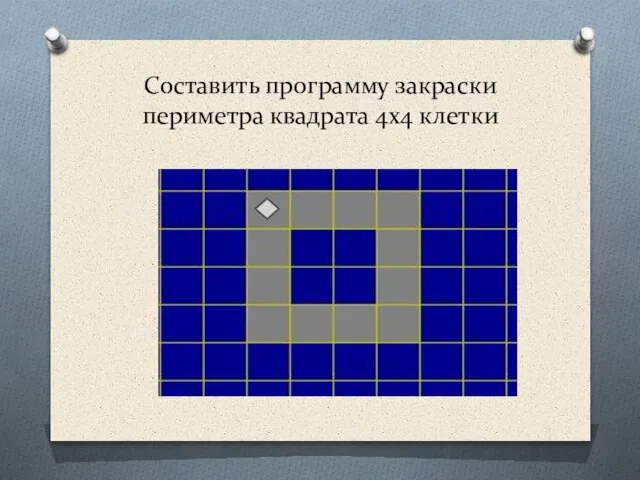

- 9. Составить программу закраски периметра квадрата 4х4 клетки

- 11. Скачать презентацию

В разработке. Столовки МГУ

В разработке. Столовки МГУ Социальные сети

Социальные сети Создание электронных тестов

Создание электронных тестов Лекція1_

Лекція1_ Программный интерфейс сопряжения бортового регистратора БУР-1 вертолета Ми-8 с программно-аппаратным комплексом

Программный интерфейс сопряжения бортового регистратора БУР-1 вертолета Ми-8 с программно-аппаратным комплексом Системы счисления. Правила сложения двоичных чисел. (часть 3)

Системы счисления. Правила сложения двоичных чисел. (часть 3) Разработка программных модулей программного обеспечения для компьютерных систем

Разработка программных модулей программного обеспечения для компьютерных систем Средства анализа и визуализации данных обработка числовой информации в электронных таблицах

Средства анализа и визуализации данных обработка числовой информации в электронных таблицах Сборка компьютера

Сборка компьютера Создание Flash-анимации

Создание Flash-анимации Антивирусное программное обеспечение

Антивирусное программное обеспечение Описание продуктов

Описание продуктов Информация и её измерение

Информация и её измерение Схемотехника аналоговых устройств

Схемотехника аналоговых устройств Безопасность в сети интернет

Безопасность в сети интернет PHP: препроцессор гипертекста

PHP: препроцессор гипертекста Развитие логического мышления в рамках деятельностного подхода на уроках информатики

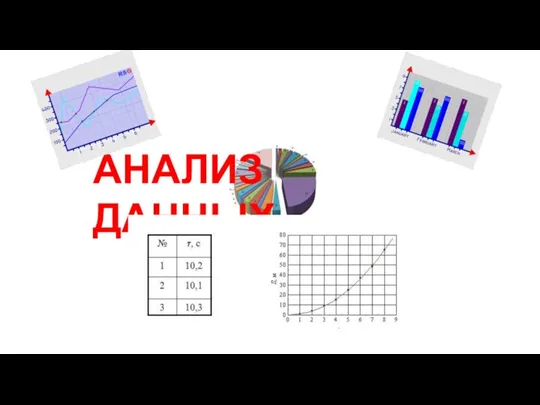

Развитие логического мышления в рамках деятельностного подхода на уроках информатики Анализ данных. Графически представлять полученные данные

Анализ данных. Графически представлять полученные данные Наследование. Простой класс

Наследование. Простой класс История создания и развития сети интернет

История создания и развития сети интернет История развития вычислительной техники

История развития вычислительной техники Lecture 1

Lecture 1 Программное обеспечение. Прикладные программы

Программное обеспечение. Прикладные программы Презентация на тему Обучение Word'у

Презентация на тему Обучение Word'у  Компьютерная игра Boss

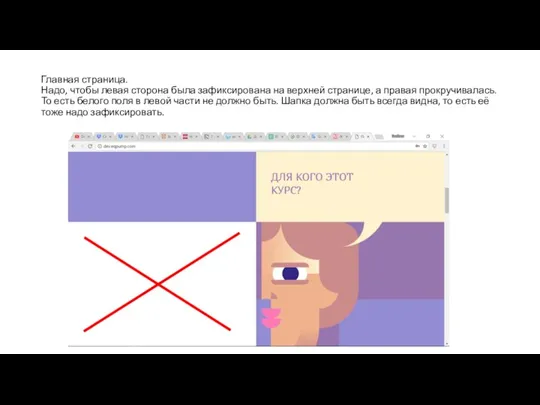

Компьютерная игра Boss Выбор кейса

Выбор кейса Разработка серверной части интернет портала Подвиг победы. Дипломная работа

Разработка серверной части интернет портала Подвиг победы. Дипломная работа Этапы развития технических средств и информационных ресурсов

Этапы развития технических средств и информационных ресурсов