с целью проникновения в нее. В этом случае обычно применяется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернета) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну.

Однако в большинстве случаев трояны проникают на компьютеры вместе с вирусом либо червем – то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу.

После проникновения на компьютер трояну необходима активация, и здесь он похож на червя – либо требует активных действий от пользователя, либо через уязвимости в программном обеспечении самостоятельно заражает систему.

Однако в большинстве случаев трояны проникают на компьютеры вместе с вирусом либо червем – то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу.

После проникновения на компьютер трояну необходима активация, и здесь он похож на червя – либо требует активных действий от пользователя, либо через уязвимости в программном обеспечении самостоятельно заражает систему.

Оглавление

Выполнила: Сперанских В.В. ФЛ11-БЗ

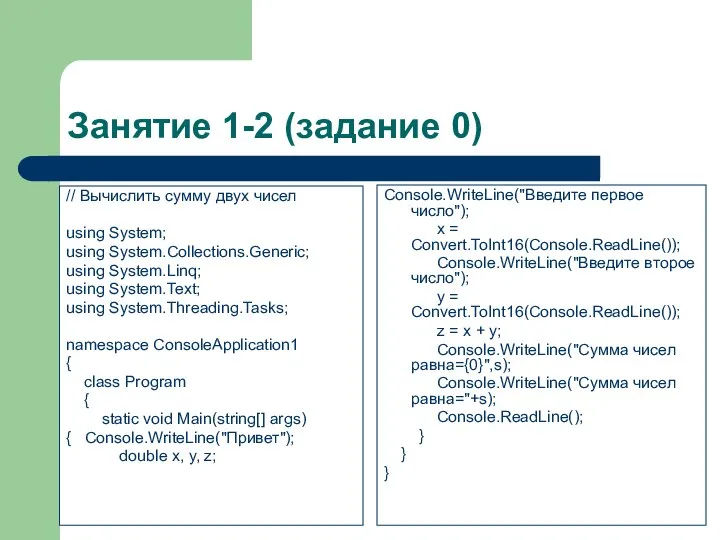

Занятие 1-2 (задание 0)

Занятие 1-2 (задание 0) Векторный радикал

Векторный радикал Логические основы вычислительной техники

Логические основы вычислительной техники Компьютерный вирус

Компьютерный вирус Ссылки в Excel

Ссылки в Excel Метод пузырька. Сортировка массива

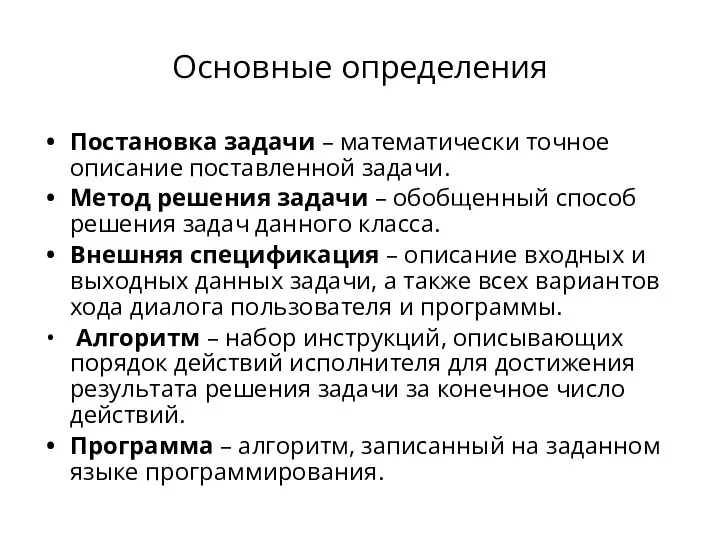

Метод пузырька. Сортировка массива Основные определения

Основные определения Методы защиты информации

Методы защиты информации Выбор способов построения 3d моделей. (1 занятие)

Выбор способов построения 3d моделей. (1 занятие) Основные вектора атак на приложения. Способы их достижения и возможные последствия

Основные вектора атак на приложения. Способы их достижения и возможные последствия Электронная подпись

Электронная подпись 7-1-3 Всемирная паутина

7-1-3 Всемирная паутина Группа ВК Плечом к плечу. Конкурс

Группа ВК Плечом к плечу. Конкурс Поисковые каналы изменили журналистику. Видео и трансляции, визуальная журналистика

Поисковые каналы изменили журналистику. Видео и трансляции, визуальная журналистика Модули, введение. Экспорт и импорт

Модули, введение. Экспорт и импорт Архивация. Стиснення даних

Архивация. Стиснення даних Сжатие данных

Сжатие данных Моя безопасность в информационном веке

Моя безопасность в информационном веке Основы программирования C++

Основы программирования C++ Информационные технологии: понятие, виды информационных технологий

Информационные технологии: понятие, виды информационных технологий Внешние и внутренние устройства компьютера

Внешние и внутренние устройства компьютера Разработка информационной системы для решения задачи анализа финансовых потоков многоуровневой организации

Разработка информационной системы для решения задачи анализа финансовых потоков многоуровневой организации Регистрация ККТ в Личном кабинете ИП

Регистрация ККТ в Личном кабинете ИП Таблицы HTML

Таблицы HTML Указатели. Оператор адреса &

Указатели. Оператор адреса & Алгоритмизация и требования к алгоритму

Алгоритмизация и требования к алгоритму Web-программирование. Лекция 5. Шаблоны проектирования

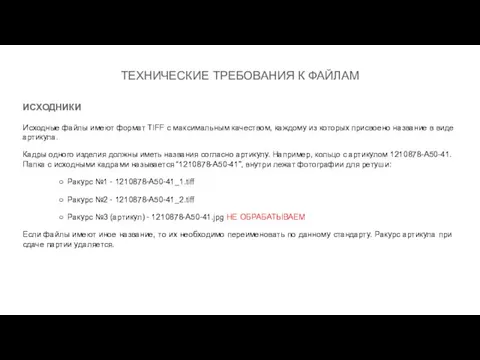

Web-программирование. Лекция 5. Шаблоны проектирования Технические требования к файлам. Исходники

Технические требования к файлам. Исходники