- Главная

- Информатика

- Вскрытие с использованием только шифротекста

Содержание

- 2. Дано: P 1, C 1=E k(P 1), P 2, C 2=E k(P 2), . . .

- 3. шифруемый текст, но также может строить свой последующий выбор на базе полученных результатов шифрования. При вскрытии

- 4. Такой тип вскрытия обычно применим к алгоритмам с открытым ключом. Вскрытие с использование выбранного шифротекста иногда

- 5. Различные алгоритмы предоставляют различные степени безопасности в зависимости от того, насколько трудно взломать алгоритм. Если стоимость

- 6. Информационная дедукция. Криптоаналитик получил некоторую информацию о ключе или открытом тексте. Такой информацией могут быть несколько

- 7. — Целостность. Получатель сообщения может проверить, не было ли сообщение изменено в процессе доставки, злоумышленник не

- 8. Подстановочным шифром называется шифр, который каждый символ открытого текста в шифротексте заменяет другим символом. Получатель инвертирует

- 9. — Полиалфавитный подстановочный шифр состоит из нескольких простых подстановочных шифров . Например, могут быть использованы пять

- 10. котроые можно было выбрать из пяти возможных, коммутатор, кото рый слегка тасовал открытый текст, и отражающий

- 11. Существует множество компьютерных алгоритмов. Следующие три используются чаще всего : — DES (Data Encryption Standard, стандарт

- 13. Скачать презентацию

Слайд 2Дано: P 1, C 1=E k(P 1), P 2, C 2=E k(P

Дано: P 1, C 1=E k(P 1), P 2, C 2=E k(P

P i+1 из C i+1=E k(P i+1)

3. Вскрытие с использованием выбранного открытого текста.

У криптоаналитика не только есть доступ к шифротекстам и открытым текстам нескольких сообщений, но и возможность выбирать открытый текст для шифрования. Это предоставляет больше вариантов чем вскрытие с использованием открытого текста, так как криптоаналитик может выбирать шифруемые блоки открытого текста, что может дать больше информации о ключе. Его задача состоит в получении ключа (или ключей), использованного для шифрования сообщений, или алгоритма, позволяющего дешифрировать новые сообщения, зашифрованные тем же ключом (или ключами).

Дано: P 1, C 1=E k(P 1), P 2, C 2=E k(P 2), . . . P i, C i=E k(P i) где криптоаналитик может выбирать P 1, P 2, . . . P i

Получить: либо k; либо алгоритм, как получать

P i+1 из C i+1=E k(P i+1)

4. Адаптивное вскрытие с использованием открытого текста. Это частный случай вскрытия с использованием выбранного открытого текста. Криптоаналитик не только может выбирать

Слайд 3шифруемый текст, но также может строить свой последующий выбор на базе полученных

шифруемый текст, но также может строить свой последующий выбор на базе полученных

При вскрытии с использованием выбранного открытого текста криптоаналитик мог выбрать для шифрования только один большой блок открытого текста, при адаптивном вскрытии с использованием выбранного открытого текста он может выбрать меньший блок открытого текста, затем выбрать следующий блок, используя результаты первого выбора и так далее

Существует по крайней мере еше три типа криптоаналитической вскрытия .

Вскрытие с использованием выбранного шифротекста. Криптоаналитик может выбрать различные шифротексты для дешифрирования и имеет доступ к дешифрированным открытым текстам . Например, у криптоаналитика есть доступ к "черному ящику", который выполняет автоматическое дешифрирование. Его задача состоит в получении ключа.

Дано: C 1, P 1=D k(C 1), C 2, P 2=D k(C 2), . . . C i, P i=D k(C i) Получить: k

Слайд 4Такой тип вскрытия обычно применим к алгоритмам с открытым ключом. Вскрытие с

Такой тип вскрытия обычно применим к алгоритмам с открытым ключом. Вскрытие с

Вскрытие с использованием выбранного ключа. Такой тип вскрытия означает не то, что криптоаналитик может выбирать ключ, а что у него есть некоторая информация о связи между различными ключами. Это странный, запутанный и не очень практичный тип вскрытия

Бандитский криптоанализ. Криптоаналитик угрожает, шантажирует или пытает кого-нибудь, пока не получит ключ. Взяточничество иногда называется вскрытием с покупкой ключа. Это очень мощные способы вскрытия, часто являющиеся наилучшим путем взломать алгоритм .

Слайд 5Различные алгоритмы предоставляют различные степени безопасности в зависимости от того, насколько трудно

Различные алгоритмы предоставляют различные степени безопасности в зависимости от того, насколько трудно

Ларс Кнудсен разбил вскрытия алгоритмов по следующим категориям, приведенным в порядке убывания значимости

Полное вскрытие. Криптоаналитик получил ключ, K, такой, что D K(C) = P.

Глобальная дедукция. Криптоаналитик получил альтернативный алгоритм, A, эквивалентный D K(C) без знания K.

Местная (или локальная) дедукция. Криптоаналитик получил открытый текст для перехваченного шифротекста.

Слайд 6Информационная дедукция. Криптоаналитик получил некоторую информацию о ключе или открытом тексте. Такой

Информационная дедукция. Криптоаналитик получил некоторую информацию о ключе или открытом тексте. Такой

Сложность вскрытия можно измерить различными способами:

Сложность данных. Объем данных, используемых на входе операции вскрытия .

Сложность обработки. Время, нужное для проведения вскрытия. Часто называется коэффициентом работы.

Требования к памяти. Объем памяти, необходимый для вскрытия.

Смыслом шифрования и последующего дешифрирования сообщения является восстановление первоначального открытого текста. Кроме обеспечения конфиденциальности криптография часто используется для других функций :

— Проверка подлинности. Получатель сообщения может проверить его источник, злоумышленник не сможет замаскироваться под кого-либо. .

Слайд 7— Целостность. Получатель сообщения может проверить, не было ли сообщение изменено в

— Целостность. Получатель сообщения может проверить, не было ли сообщение изменено в

— Неотрицание авторства. Отправитель не сможет ложно отрицать отправку сообщения

Криптографический алгоритм, также называемый шифром, представляет собой математическую функцию, используемую для шифрования и дешифрирования.

Современная криптография решает эти проблемы с помощью ключа K. Такой ключ может быть любым значением, выбранным из большого множества. Множество возможных ключей называют пространством ключей.

Существует два основных типа алгоритмов, основанных на ключах: симметричные и с открытым ключом . Алгоритмы с открытым ключом (называемые асимметричными алгоритмами) разработаны таким образом, что ключ, используемый для шифрования, отличается от ключа дешифрирования. Ключ шифрования часто называется открытым ключом, а ключ дешифрирования - закрытым

Слайд 8Подстановочным шифром называется шифр, который каждый символ открытого текста в шифротексте заменяет

Подстановочным шифром называется шифр, который каждый символ открытого текста в шифротексте заменяет

— Простой подстановочный шифр, или моноалфавитный шифр, - это шифр, который каждый символ открытого текста заменяет соответствующим символом шифротекста . Простыми подстановочными шифрами являются криптограммы в газетах

— Однозвучный подстановочный шифр похож на простую подстановочную криптосистему за исключением того, что один символ открытого текста отображается на несколько символов шифротекста . Например, "A" может соответствовать 5, 13, 25 или 56, "B" - 7, 19, 31 или 42 и так далее.

— Полиграмный подстановочный шифр - это шифр, который блоки символов шифрует по группам. Например, "ABA" может соответствовать "RTQ", "ABB" может соответствовать "SLL" и так далее.

Слайд 9— Полиалфавитный подстановочный шифр состоит из нескольких простых подстановочных шифров . Например,

— Полиалфавитный подстановочный шифр состоит из нескольких простых подстановочных шифров . Например,

В перестановочном шифре меняется не открытый текст, а порядок символов. В простом столбцовом перестановочном шифре открытый текст пишется горизонтально на разграфленном листе бумаги фиксированной ширины, а шифротекст считывается по вертикали. Дешифрирование представляет собой запись шифротекста вертикально на листе разграфленной бумаги фиксированной ширины и затем считывание открытого текста горизонтально. Для него используются роторные машины. Самым известным роторным устройство является Энигма ( Enigma), которая. использовалась немцами во Второй мировой войне. Сама идея пришла в голову Артуру Шербиусу (Arthur Scherbius) и Арвиду Герхарду Дамму (Arvid Gerhard Damm) в Европе. В США она была запатентована Артуром Шербиусом. Немцы значительно усовершенствовали базовый проект. Уних было три ротора,

Слайд 10котроые можно было выбрать из пяти возможных, коммутатор, кото рый слегка тасовал

котроые можно было выбрать из пяти возможных, коммутатор, кото рый слегка тасовал

Простое XOR представляет собой операцию "исключающее или" : '^' в языке C или Q в математической нотации. Это обычная операция над битами: 0 ⊕ 0 = 0, 0 ⊕ 1 = 1, 1 ⊕ 0 = 1 ,1 ⊕ 1 = 0. Также заметим, что: a ⊕ a = 0 a ⊕ b ⊕ b = a

Способы шифрования: одноразовый блокнот

Слайд 11Существует множество компьютерных алгоритмов. Следующие три используются чаще всего :

— DES

Существует множество компьютерных алгоритмов. Следующие три используются чаще всего :

— DES

— RSA (назван в честь создателей - Ривеста (Rivest), Шамира (Sharnir) и Эдлмана (Adleman)) - самый популярный алгоритм с открытым ключом. Используется и для шифрования, и для цифровой подписи.

— DSA (Digital Signature Algorithm, алгоритм цифровой подписи, используется как часть стандарта цифровой подписи, Digital Signature Standard) - другой алгоритм с открытым ключом. Используется только для цифровой подписи, не может быть использован для шифрования.

Одномерный массив

Одномерный массив 066fdf0730015183ddb5308b8c442912

066fdf0730015183ddb5308b8c442912 Программирование PyGame. Платформер. 1 занятие

Программирование PyGame. Платформер. 1 занятие ROCC Новости

ROCC Новости Протоколирование и аудит

Протоколирование и аудит Обработка текстовой информации

Обработка текстовой информации Типы алгоритмов

Типы алгоритмов Парадигмы объектно-ориентированного программирования

Парадигмы объектно-ориентированного программирования Векторариума исследователь. Проект

Векторариума исследователь. Проект Презентация1.pptx1997737618Презентация1

Презентация1.pptx1997737618Презентация1 Lorem ipsum. Presentation Template

Lorem ipsum. Presentation Template Общественное наблюдение. Порядок регистрации

Общественное наблюдение. Порядок регистрации Руководство контролера для компании ООО Автозавод ГАЗ

Руководство контролера для компании ООО Автозавод ГАЗ Тренируемся в определении перьев птиц с использованием on-line определителя

Тренируемся в определении перьев птиц с использованием on-line определителя Курс Javascript jQuery и lodash

Курс Javascript jQuery и lodash Создание презентаций в программе Microsoft Power Point 2007

Создание презентаций в программе Microsoft Power Point 2007 Примеры ошибок в презентациях

Примеры ошибок в презентациях Электронная рабочая тетрадь. Создание, понятие, структура

Электронная рабочая тетрадь. Создание, понятие, структура Компьютерная сеть. Что такое компьютерная сеть?

Компьютерная сеть. Что такое компьютерная сеть? Оформление документов в MS Word

Оформление документов в MS Word Алгоритмы. Дискретность

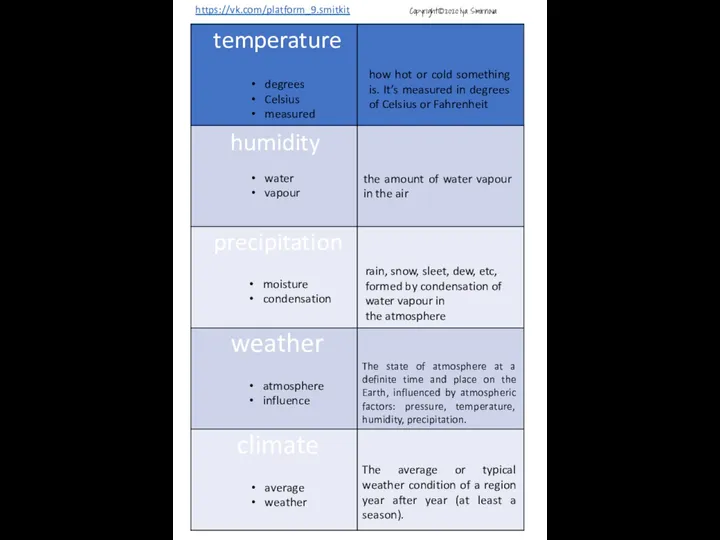

Алгоритмы. Дискретность Weather definitions

Weather definitions Презентация на тему СУБД MICROSOFT ACCESS

Презентация на тему СУБД MICROSOFT ACCESS  Летние онлайн-смены

Летние онлайн-смены Кодирование цветовой информации

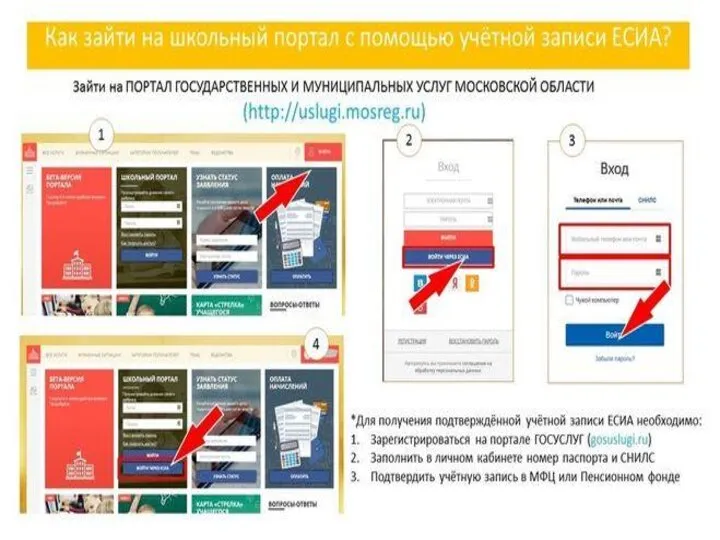

Кодирование цветовой информации Как привязать учетную запись СГО к порталу Госуслуг

Как привязать учетную запись СГО к порталу Госуслуг Цикл с переменной

Цикл с переменной Презентация на тему Архитектура персонального компьютера

Презентация на тему Архитектура персонального компьютера