Содержание

- 2. ПРОБЛЕМАТИКА На бумаге почти любое решение покроет 146% потребностей проходило внешнее ревью/сертификацию На практике R&D не

- 3. ПОЧЕМУ НАС ЭТО ВОЛНУЕТ? Заявлено то, чего нет Trusteer Rapport – «защита онлайн-банкинга даже на зараженных

- 4. THE WHEEL OF PAIN Исследуем рынок в поиске решений, которые *должны* работать составляем шорт-лист Проверяем, работает

- 5. ЧТО НА ВЫХОДЕ? Если работает или имеет потенциал Сетевые СЗИ учатся по-настоящему блокировать вредоносный трафик «Продвинутые»

- 6. ЧЬИМИ РУКАМИ? Условные защитники Аналитики Инженеры Администраторы Условные нападающие Реверсеры Пентестеры Специалисты по безопасности ПО

- 7. НЕ ТОЛЬКО СЗИ Хорошо, когда secure-by-design Все в коробке Все работает В любом ПО или ПАК

- 9. Скачать презентацию

Шпаргалка по переходу ИП на онлайн-кассы в 2021 году

Шпаргалка по переходу ИП на онлайн-кассы в 2021 году Информационные технологии при изучении математики

Информационные технологии при изучении математики Программное обеспечение компьютера

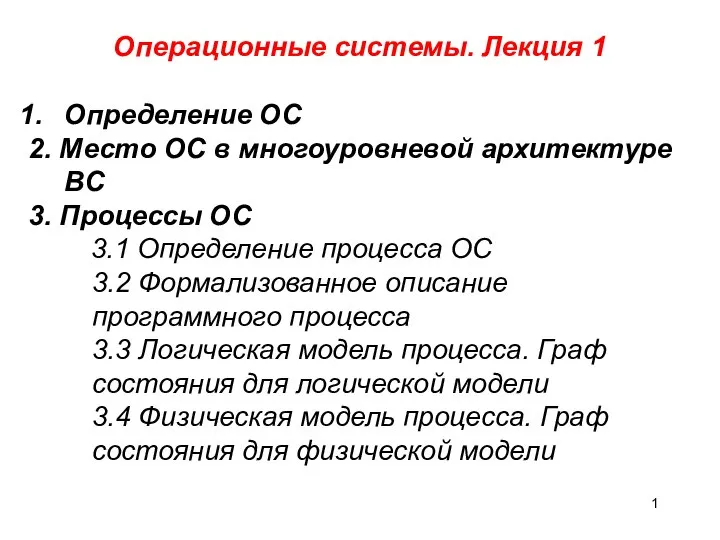

Программное обеспечение компьютера Операционные системы

Операционные системы Творческое задание по МХК. 3 триместр

Творческое задание по МХК. 3 триместр Кровавая луна

Кровавая луна Разработка системы автоматизации учета сдельной оплаты труда на предприятии ООО Домашний интерьер

Разработка системы автоматизации учета сдельной оплаты труда на предприятии ООО Домашний интерьер Стандартные функции ввода-вывода

Стандартные функции ввода-вывода Модели и их типы. Основы системологии

Модели и их типы. Основы системологии Обработка информации

Обработка информации Principles of work of the Internet

Principles of work of the Internet Claroline. Системы дистанционного обучения

Claroline. Системы дистанционного обучения Кодирование звуковой информации

Кодирование звуковой информации Безопасность школьников в сети интернет

Безопасность школьников в сети интернет Класифікація перестановок зі спеціальними властивостями та оцінка потужності класів

Класифікація перестановок зі спеціальними властивостями та оцінка потужності класів Как мы познаём окружающий мир

Как мы познаём окружающий мир Как сформировать заявку на цикл

Как сформировать заявку на цикл Программное обеспечение: понятие, виды

Программное обеспечение: понятие, виды Интеллигентный интернет: безопасные практики виртуальной коммуникации

Интеллигентный интернет: безопасные практики виртуальной коммуникации Основная (каноническая) задача линейного программирования (ОЗЛП)

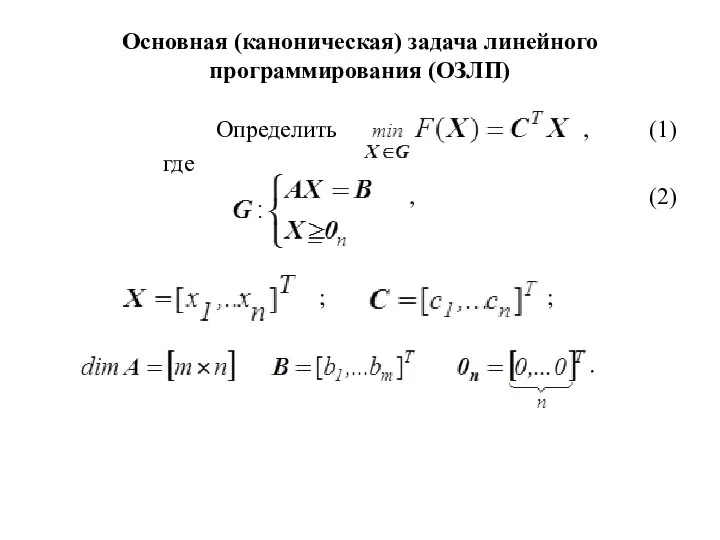

Основная (каноническая) задача линейного программирования (ОЗЛП) Цветовые модели компьютерной графики

Цветовые модели компьютерной графики Сетевые информационные технологии

Сетевые информационные технологии Презентация на тему Алгоритмы сжатия. Алгоритм построения орграфа Хаффмана

Презентация на тему Алгоритмы сжатия. Алгоритм построения орграфа Хаффмана  Address Resolution Protocol. Работа ARP

Address Resolution Protocol. Работа ARP Представление о технических и программных средствах телекоммуникационных технологий

Представление о технических и программных средствах телекоммуникационных технологий Интеграция приложений и информационных систем

Интеграция приложений и информационных систем Преобразователи частоты Sew-eurodrive. Управление по шине

Преобразователи частоты Sew-eurodrive. Управление по шине Как написать сообщение в соцсетях, чтобы оно было интересным

Как написать сообщение в соцсетях, чтобы оно было интересным