Содержание

- 2. План лекции Парольная защита Программные методы защиты данных Вредоносные программы и борьба с ними

- 3. Парольная защита Пароль должен быть секретным: недопустимо отображение пароля на экране; записанный пароль нельзя хранить в

- 4. Парольная защита Пароль должен быть длинным: не менее 8 символов Пароль должен быть трудно угадываемым: недопустимо

- 5. Парольная защита Пароль не должен представлять собой распространенные слова, имена, названия Пароль должен быть сложным Пароль

- 6. Парольная защита Подсказки к паролям не должны использоваться Пароль не должен передаваться по недостаточно надежно защищенным

- 7. Взлом парольной защиты Узнавание пароля Угадывание пароля Словарная атака Метод прямого перебора Использование программных закладок Удаленный

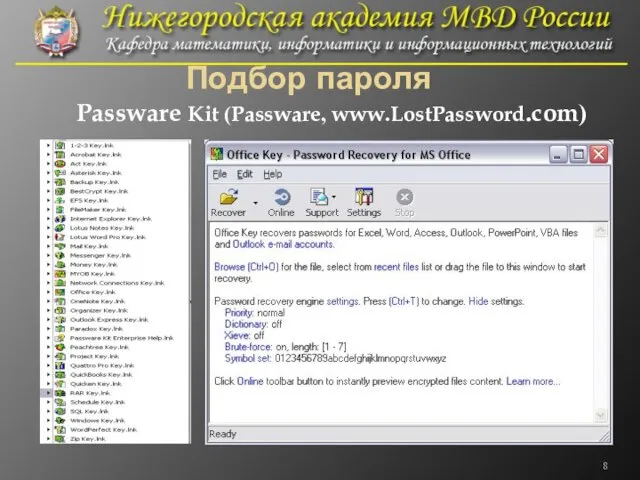

- 8. Подбор пароля Passware Kit (Passware, www.LostPassword.com)

- 9. Программные методы защиты информации Защита на уровне доступа к ресурсам Защита на уровне данных Защита информации

- 10. Защита на уровне доступа к ресурсам защита доступа на уровне BIOS доступ к операционной системе защита

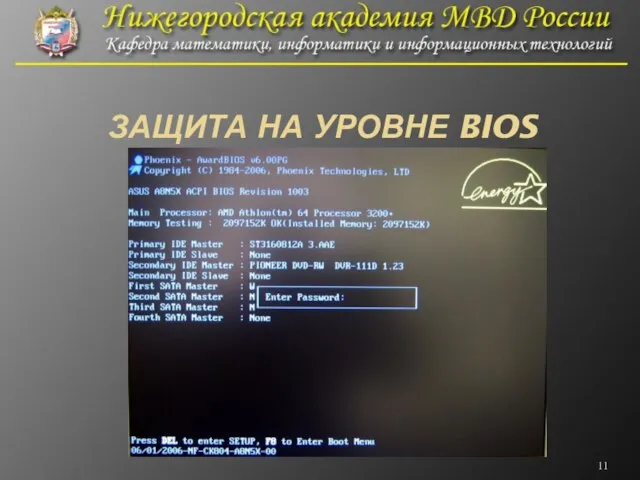

- 11. ЗАЩИТА НА УРОВНЕ BIOS

- 12. Защита учетной записи пользователя (доступ к ОС)

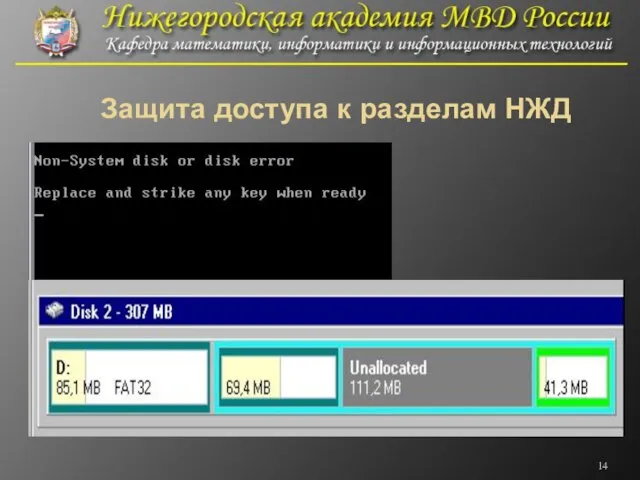

- 13. Защита доступа к разделам НЖД защита доступа паролем создание скрытых разделов удаление раздела шифрование раздела

- 14. Защита доступа к разделам НЖД

- 15. Защита на уровне доступа к данным защита файлов пользовательским паролем шифрование данных сокрытие информации

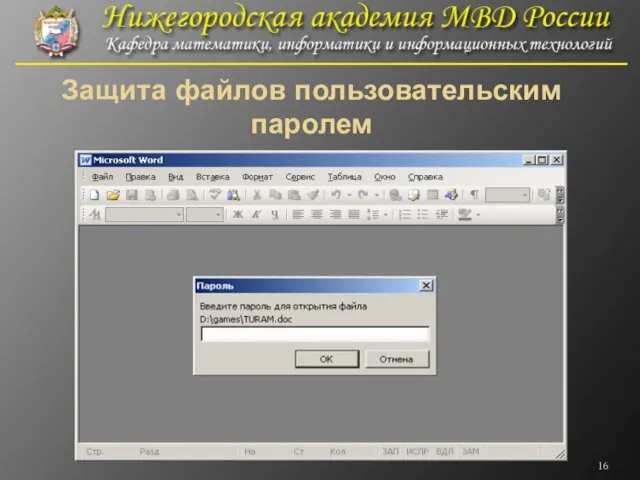

- 16. Защита файлов пользовательским паролем

- 17. КРИПТОГРАФИЯ

- 18. Шифрование информации Криптография - преобразование составных частей информации с помощью специальных алгоритмов Методы криптографии: Перестановка Замена

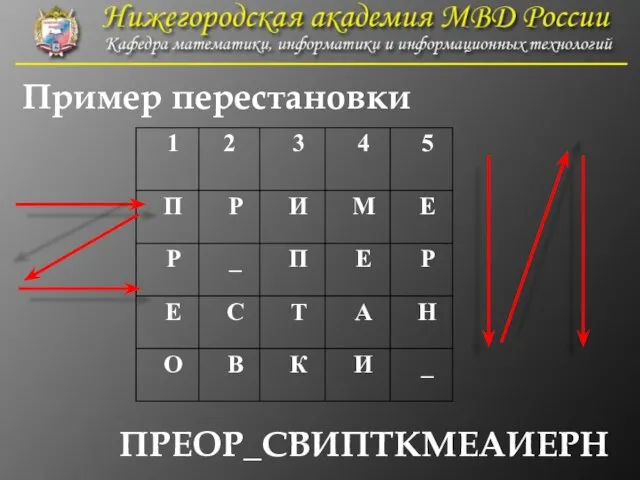

- 19. Пример перестановки ПРЕОР_СВИПТКМЕАИЕРН_

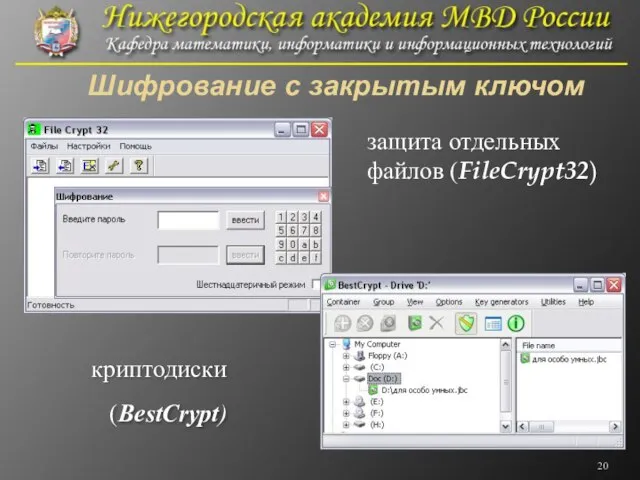

- 20. Шифрование с закрытым ключом защита отдельных файлов (FileCrypt32) криптодиски (BestCrypt)

- 21. Шифрование методом с открытым ключом

- 22. Технологии шифрования Пофайловое шифрование Шифрование каталогов Шифрование виртуальных дисков Шифрование всего диска

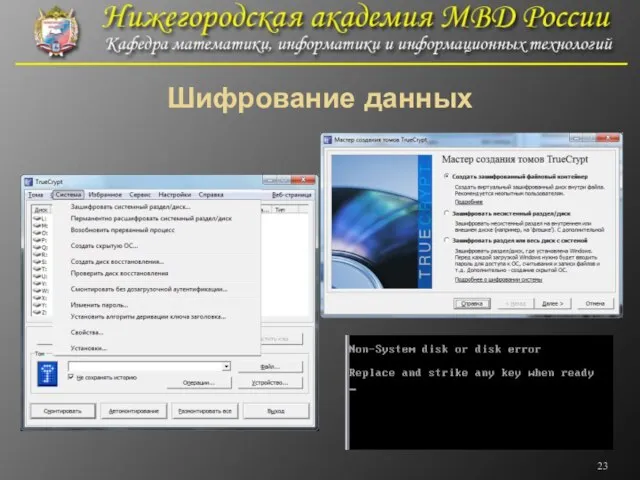

- 23. Шифрование данных

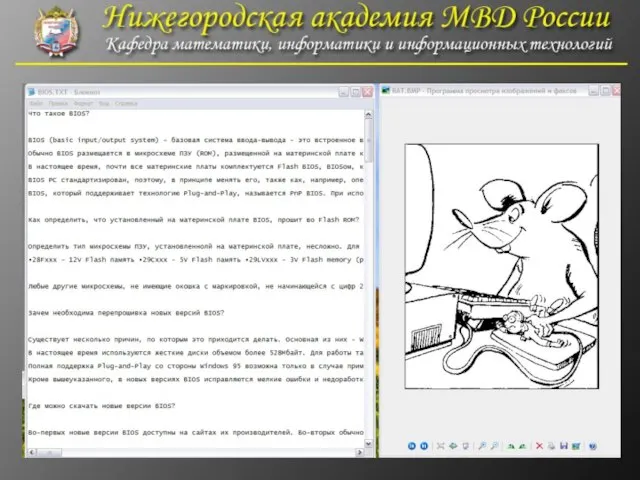

- 24. Стеганография метод скрытой коммуникации между двумя сторонами, существование которой неизвестно третьей стороне (тайнопись) Примеры: надпись на

- 26. Методы стеганографии Модификация изображения в пространственной области Модификация изображения с преобразованием Фрактальное кодирование Специальные алгоритмы

- 27. 3.ВРЕДОНОСНЫЕ ПРОГРАММЫ

- 28. Изменения в УК РФ (глава 28) внесены законом №420-ФЗ от 07.12.2011 года Компьютерная информация - сведения

- 29. Статья 273. Создание, использование и распространение вредоносных компьютерных программ: 1. Создание, распространение или использование компьютерных программ

- 30. Классификация вредоносных программ по вредоносной нагрузке Помехи в работе заражённого компьютера Инсталляция другого вредоносного ПО Кража,

- 31. Классификация вредоносных программ по методу распространения Компьютерный вирус Сетевой червь Троянские программы Эксплойт Логическая бомба

- 32. Компьютерный вирус Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению по локальным ресурсам компьютера

- 33. Сетевой червь Вредоносная программа, обладающая способностью к несанкционированному пользователем саморазмножению в компьютерных сетях через сетевые ресурсы.

- 34. Троянские программы Вредоносные программы, созданные для осуществления несанкционированных пользователем действий, направленных на уничтожение, блокирование, модификацию или

- 35. Троянские программы Trojan-PSW Backdoor Rootkit Trojan-Downloader Trojan-SMS

- 36. Эксплойт компьютерная программа (или фрагмент программного кода или последовательность команд), использующая уязвимости в программном обеспечении и

- 37. Потенциально нежелательные программы (PUP’s) Adware Pornware Riskware Spyware Программы удалённого администрирования

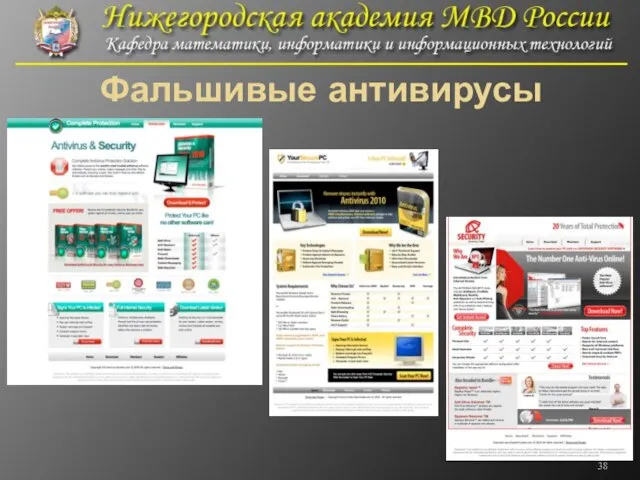

- 38. Фальшивые антивирусы

- 39. Борьба с вредоносными программами

- 40. Признаки заражения Увеличение интернет-трафика. Появление в списке автозагрузки неизвестных процессов и программ. Самопроизвольный запуск неизвестных приложений.

- 41. Признаки заражения Блокирование работы операционной системы, прикладных программ, их нестабильная работа. Самопроизвольное завершение работы программ, перезагрузка

- 42. Действия при заражении Проверка актуальности антивирусной базы, при необходимости - обновление. Сканирование машинного носителя на наличие

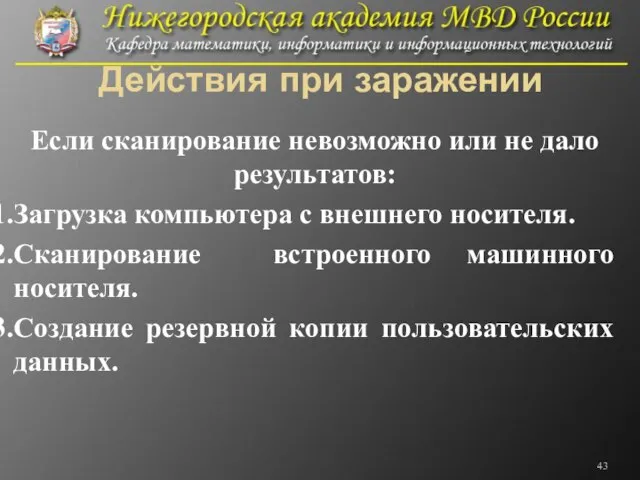

- 43. Действия при заражении Если сканирование невозможно или не дало результатов: Загрузка компьютера с внешнего носителя. Сканирование

- 45. Скачать презентацию

Синхронизация. Лекция12

Синхронизация. Лекция12 WEB 3.0

WEB 3.0 Разработка рекламной кампании и материалов для продвижения в интернет среде организации

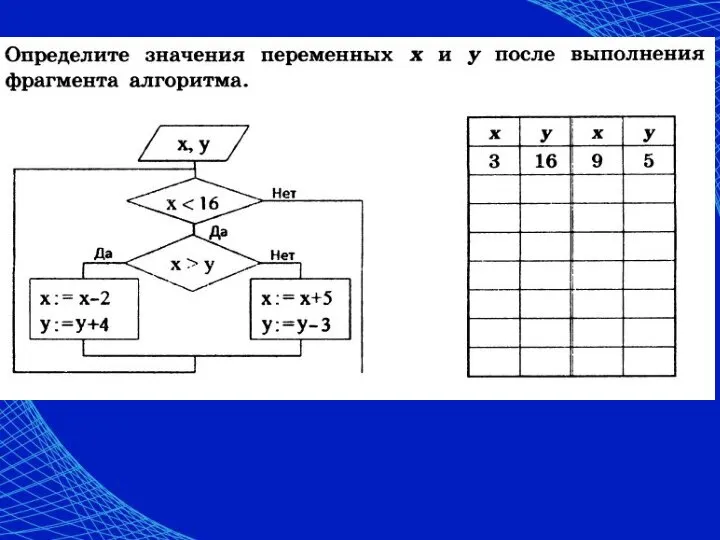

Разработка рекламной кампании и материалов для продвижения в интернет среде организации Выполнить графические блок-схемы

Выполнить графические блок-схемы Масштабні революційні інновації на телебаченні, в Інтернеті і в пресі на базі розробок в рамках Міжнародного проекту Краса

Масштабні революційні інновації на телебаченні, в Інтернеті і в пресі на базі розробок в рамках Міжнародного проекту Краса Табличный процессор Microsoft Excel

Табличный процессор Microsoft Excel Тренажерный зал для ума

Тренажерный зал для ума Типы алгоритмов

Типы алгоритмов Интернет-проекты коммуникационных и информационных сайтов, посвященных орфанным заболеваниям

Интернет-проекты коммуникационных и информационных сайтов, посвященных орфанным заболеваниям Архитектура компьютера. Виды программного обеспечения компьютеров

Архитектура компьютера. Виды программного обеспечения компьютеров Рабочие окна приложений операционной системы Windows

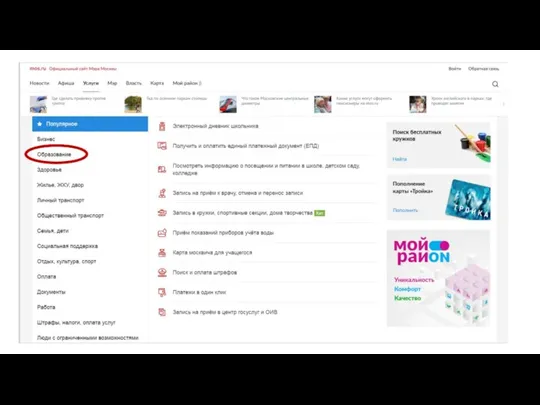

Рабочие окна приложений операционной системы Windows ГИА регистрация

ГИА регистрация Цветовая модель Lab

Цветовая модель Lab Функции объекта. Характеристика объекта по плану

Функции объекта. Характеристика объекта по плану Angara Technologies

Angara Technologies Компьютерная графика

Компьютерная графика Алгоритмическая конструкция ветвление. Основные алгоритмические конструкции

Алгоритмическая конструкция ветвление. Основные алгоритмические конструкции Разработка web-приложений на готовых платформах (CMS)

Разработка web-приложений на готовых платформах (CMS) Игра – конкурс по информатике

Игра – конкурс по информатике Вещественные числа в языке Python

Вещественные числа в языке Python Система счисления

Система счисления Возможности электронных таблиц

Возможности электронных таблиц ГИС_Введение_Лекция 6 (1)

ГИС_Введение_Лекция 6 (1) Устройство компьютера

Устройство компьютера Программирование на Java

Программирование на Java Особенности компьютерно-опосредованной коммуникации

Особенности компьютерно-опосредованной коммуникации 5-5-2-nositeli-informacii (1)

5-5-2-nositeli-informacii (1) Информационная безопасность несовершеннолетних в семье

Информационная безопасность несовершеннолетних в семье