Содержание

- 2. Предусловие :

- 3. Защита информации от несанкционированного доступа - это комплекс мероприятий, направленных на контроль полномочий пользователей. Толкование :

- 4. Способы доступа посторонних к сведениям : Подключение к системам связи; Хищение документации, используя компьютеры, содержащих информацию

- 5. Что способствует к хищению информации : Перепродажа третьим лицам; Подделка или уничтожение Получение банковских реквизитов, финансовой

- 6. Методы защиты информации: Идентификация и аутентификация пользователей Протоколы секретности для бумажной документации Защита данных на ПК

- 7. Спасибо за внимание !

- 9. Скачать презентацию

Презентация на тему Структуры данных таблицы

Презентация на тему Структуры данных таблицы  Человек и информация. Источники и приемники информации.

Человек и информация. Источники и приемники информации. Формат изображения TIFF

Формат изображения TIFF Каналы связи. Среда передачи данных

Каналы связи. Среда передачи данных 9-1-1(1)

9-1-1(1) Редактирование параметров объектов

Редактирование параметров объектов Актуальные вопросы разработки и внедрения технологических схем. Общие сведения о государственной услуге

Актуальные вопросы разработки и внедрения технологических схем. Общие сведения о государственной услуге Обработка данных

Обработка данных Применение электронной системы Hawk-Eye в различных видах спорта

Применение электронной системы Hawk-Eye в различных видах спорта Машинное обучение на языке программирования Python

Машинное обучение на языке программирования Python Конструирование алгоритмов. Алгоритмизация и программирование

Конструирование алгоритмов. Алгоритмизация и программирование 8-2a_КодированиеВведение

8-2a_КодированиеВведение ЮНЕСКО — более 200 периодических и свыше 100 непериодических изданий

ЮНЕСКО — более 200 периодических и свыше 100 непериодических изданий Создание изображений

Создание изображений Шаблони та формуляр-зразки документа. Реквізити документа. Правила оформлення сторінки

Шаблони та формуляр-зразки документа. Реквізити документа. Правила оформлення сторінки Программирование (C++). § 19. Символьные строки

Программирование (C++). § 19. Символьные строки Вирус Bagle.AM

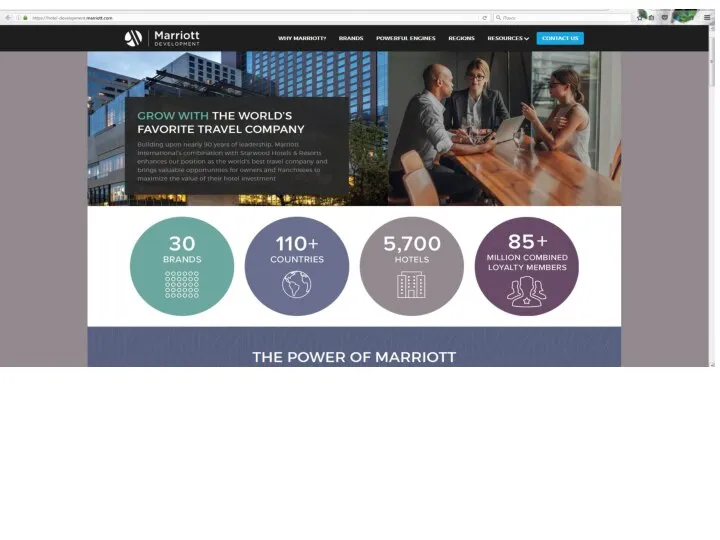

Вирус Bagle.AM Технологии и стандарты WWW

Технологии и стандарты WWW Лабиринт. Подпрограммы

Лабиринт. Подпрограммы Палитра для сайта, разработка сайта

Палитра для сайта, разработка сайта Създайте уеб страница

Създайте уеб страница Проверка закономерностей

Проверка закономерностей Электронные трудовые книжки

Электронные трудовые книжки Программа для робота шпиона. Лего

Программа для робота шпиона. Лего Управление многоквартирными домами. Конфигурация на базе платформы 1С:Предприятие 8

Управление многоквартирными домами. Конфигурация на базе платформы 1С:Предприятие 8 Текстовая информации

Текстовая информации Автоматизированная информационная система Автосервис

Автоматизированная информационная система Автосервис Создание многоуровневого списка Учитель информатики МАОУ "СОШ №55" г. Пермь Бадьина Лариса Ивановна

Создание многоуровневого списка Учитель информатики МАОУ "СОШ №55" г. Пермь Бадьина Лариса Ивановна