Слайд 2www.solidlab.ru

из 9

ПРЕАМБУЛА

Мы занимаемся практической безопасностью

Основная специализация – анализ защищенности

пентесты

«боевые учения»

в режиме red team vs blue team

анализ кода

Видим варианты реализации ИТ и ИБ в крупных организациях в финансовой сфере и не только

Данный рассказ – итог аналитической обработки опыта, полученного за последние 5 лет

Слайд 3www.solidlab.ru

из 9

ТЕНДЕНЦИИ И СЛЕДСТВИЯ

Мобильность

Интеграция систем

Централизация управления

Виртуализация и облака

Было

ЛВС-DMZ-Интернет

Стало

Явного периметра нет

облака и

SaaS

внешние хостинги

VPN-связность

MDM

WiFi

LTE2Ethernet на Ali

Слайд 4www.solidlab.ru

из 9

НАЧАЛЬНЫЕ ШАГИ АТАКИ НА КОМПАНИЮ

Первый шаг – получение доступа в

корпоративную сеть

социальная инженерия с вредоносным вложением

личные и/или мобильные устройства сотрудников

ethernet-гость, взлом корпоративной WiFi

пробив периметра через публичные приложения

Второй шаг – повышение прав в AD

Третий шаг – начало пути по доступу к цели

доступ к серверам, интегрированным в домен

доступ к рабочим станциям администраторов и разработчиков

Наша статистика:

при получении прав пользователя домена дойти до доменного администратора удавалось в 100% случаях

Слайд 5www.solidlab.ru

из 9

РАЗВИТИЕ АТАКИ - УДОБНЫЕ РЕШЕНИЯ

Single Sign On

без второго фактора на

критичных системах – конец игры

Централизованное управление ресурсами ИТ/ИБ

антивирусами на узлах

сетевыми устройствами и учетными данными

агентами сканирования/мониторинга

ERP-системы, с которыми интегрируются другие бизнес-приложения

захват системы => контроль бизнес-процессов

Виртуализация

захват платформы => захват гостевых машин

Слайд 6www.solidlab.ru

из 9

ПРИМЕР ВЕКТОРОВ АТАК НА КРИТИЧНЫЙ СЕГМЕНТ

Слайд 7www.solidlab.ru

из 9

ВЫВОДЫ

Любое пользовательское устройство в сети в любой момент может оказаться

недоверенным

При поглощениях и слияниях недоверенные – целые инфраструктуры

Сегментация не так эффективна, как раньше

централизация управления/интеграция систем

поддерживать строгий least privilege на уровне сети нереально

Рациональная стратегия: перестать наводить порядок в хаосе и сосредоточиться на защите самого ценного

Слайд 8www.solidlab.ru

из 9

ЗАЩИТА САМОГО ЦЕННОГО

Повышение стоимости атаки на защищаемый сегмент

правильный второй фактор

контроль

публикации и исполнения собственного кода

Мониторинг

мониторинг в эпоху миллиона событий и фокусы

«Боевые учения» или read team vs blue team

как узнать, что мониторинг работает

Табличные информационные модели. Моделирование и формализация

Табличные информационные модели. Моделирование и формализация Подготовка к ГИА

Подготовка к ГИА Казино безопасности. Игровая программа для учащихся 7-8 классов

Казино безопасности. Игровая программа для учащихся 7-8 классов Функция – именованная последовательность инструкций

Функция – именованная последовательность инструкций Диаграмма состояний

Диаграмма состояний Работа со строками. Класс String

Работа со строками. Класс String Доповідач, доповідачка та презентація. Культура презентування (3 клас)

Доповідач, доповідачка та презентація. Культура презентування (3 клас) prezentatsiya-po-informatike-na-temu-neispravnosti-setevoy-karty

prezentatsiya-po-informatike-na-temu-neispravnosti-setevoy-karty Магистрально-модульный принцип построения компьютера

Магистрально-модульный принцип построения компьютера Лучший адаптивный самописный WEB-сайт

Лучший адаптивный самописный WEB-сайт 2_5260226655649015317

2_5260226655649015317 Территория самоуправления. Медиахолдинг в школе

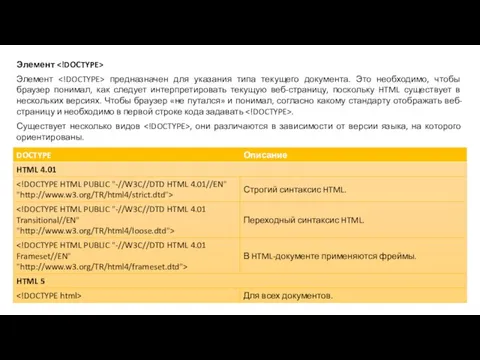

Территория самоуправления. Медиахолдинг в школе Элемент <!DOCTYPE>

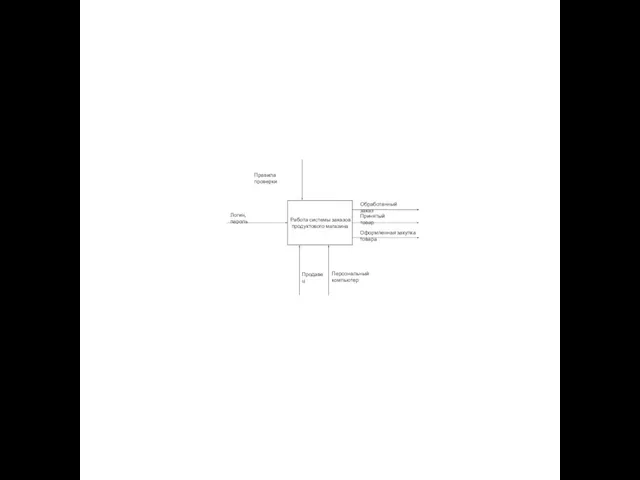

Элемент <!DOCTYPE> Продуктовый магазин. Правила проверки. Логин, пароль, аутентификация

Продуктовый магазин. Правила проверки. Логин, пароль, аутентификация Возможности электронных таблиц

Возможности электронных таблиц Утиліта CCleaner

Утиліта CCleaner Шифровки с новогодними письмами

Шифровки с новогодними письмами Каналы связи. Передача информации между компьютерами

Каналы связи. Передача информации между компьютерами Списки и цвета

Списки и цвета Дивергенция одного и того же контента, размещаемого на официальном сайте СМИ и в соцсетях

Дивергенция одного и того же контента, размещаемого на официальном сайте СМИ и в соцсетях Информационно-методическая система Шаг в будущее как ресурс профессионального самоопределения старшеклассников

Информационно-методическая система Шаг в будущее как ресурс профессионального самоопределения старшеклассников Существующие системы защиты от подделок

Существующие системы защиты от подделок Операционные системы для суперкомпьютеров

Операционные системы для суперкомпьютеров Информационные системы

Информационные системы Базы данных. § 12. Информационные системы

Базы данных. § 12. Информационные системы Презентация на тему История развития ЭВМ

Презентация на тему История развития ЭВМ  Создание web-сайта

Создание web-сайта Шаблон для презентаций

Шаблон для презентаций