Содержание

- 2. Объект дипломного исследования VPN; Алгоритм кодирования - Triple DES; Алгоритмы проверки целостности данных - MD5 и

- 3. Туннелирование (tunneling), или инкапсуляция (encapsulation)

- 4. Протоколы: PPP, LCP, PPTP, L2TP, IPsec, IP-IP

- 5. Классификация виртуальных сетей Классификация по архитектуре; Классификация по уровню ЭМВОС; Классификация по способу реализации.

- 6. Цели VPN-клиент Конфиденциальность Целостность Доступность

- 8. Скачать презентацию

Работа с готовой электронной таблицей. Практическая работа №11. 8 класс

Работа с готовой электронной таблицей. Практическая работа №11. 8 класс Компания TravelTree

Компания TravelTree Сортировка Метод пузырька

Сортировка Метод пузырька Введение в инфокоммуникационные системы и сети. Лекция 1

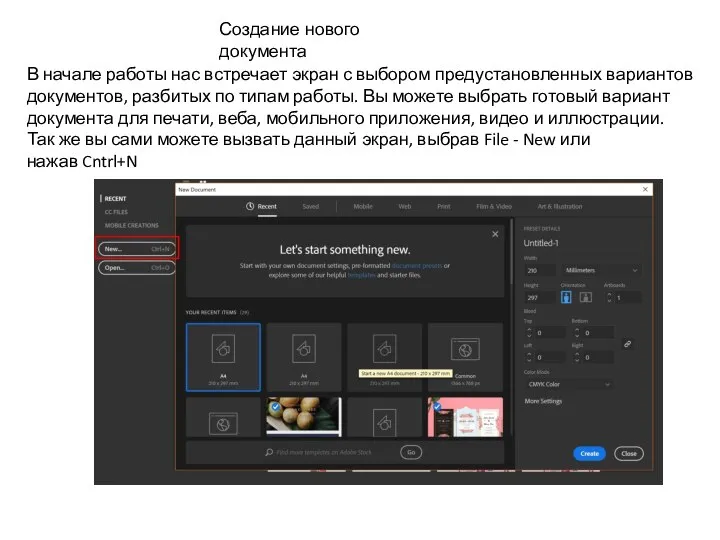

Введение в инфокоммуникационные системы и сети. Лекция 1 Создание нового документа

Создание нового документа Основы алгоритмизации и программирования

Основы алгоритмизации и программирования Библиотеки Python

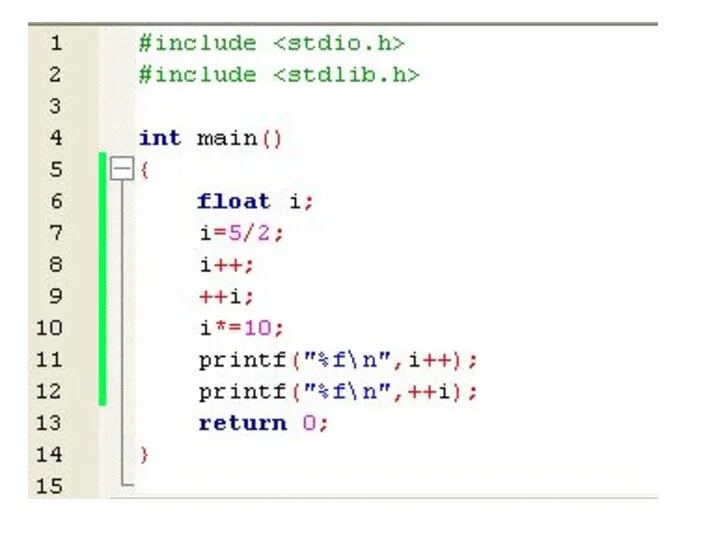

Библиотеки Python Code Bloks - среда программирования на языке C/C++. Результаты работы

Code Bloks - среда программирования на языке C/C++. Результаты работы Стандартные функции типа Real. (Урок 9-10)

Стандартные функции типа Real. (Урок 9-10) Информационная безопасность

Информационная безопасность Электронные таблицы. Основные параметры электронных таблиц

Электронные таблицы. Основные параметры электронных таблиц Построение эскизов в среде Autodesk Fusion 360. Обзор вкладки SKETCH

Построение эскизов в среде Autodesk Fusion 360. Обзор вкладки SKETCH презентация

презентация Исправление документов в текущем периоде

Исправление документов в текущем периоде Устройство компьютера. Тема 1. Основные устройства компьютера. Системный блок: Процессор. Память

Устройство компьютера. Тема 1. Основные устройства компьютера. Системный блок: Процессор. Память Работа с событиями аплета

Работа с событиями аплета Сервис Мой Кассир. Автоматизация сетей ритейл под ключ

Сервис Мой Кассир. Автоматизация сетей ритейл под ключ Школа новых технологий

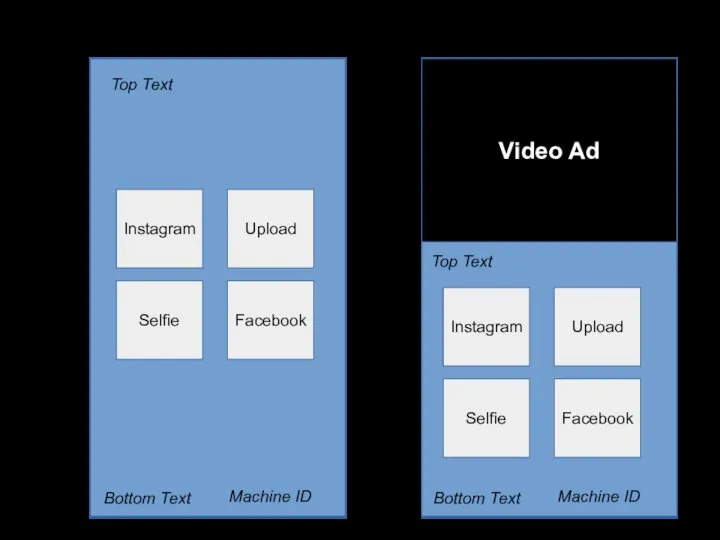

Школа новых технологий Home Screen

Home Screen Секрет Мастера 3D (не моделирование и не печать) это Тренинг

Секрет Мастера 3D (не моделирование и не печать) это Тренинг Табличные информационные модели

Табличные информационные модели Вирусные эпидемии

Вирусные эпидемии Информационные системы и технологии. Часть 2. Лекция 10. MES-системы

Информационные системы и технологии. Часть 2. Лекция 10. MES-системы Controller

Controller Введение Основы С++

Введение Основы С++ Задача 3.30. Решение

Задача 3.30. Решение Взломать сервер 1С за 15 минут

Взломать сервер 1С за 15 минут Модель развития деятельности кафедры ТМО

Модель развития деятельности кафедры ТМО