Слайд 210110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110

10110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110110111011011110011010110011101010001110110110

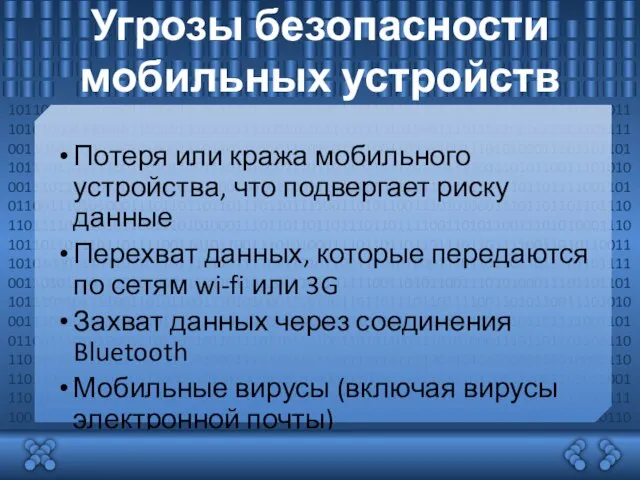

Угрозы безопасности мобильных устройств

Потеря или кража мобильного устройства, что подвергает риску данные

Перехват

данных, которые передаются по сетям wi-fi или 3G

Захват данных через соединения Bluetooth

Мобильные вирусы (включая вирусы электронной почты)

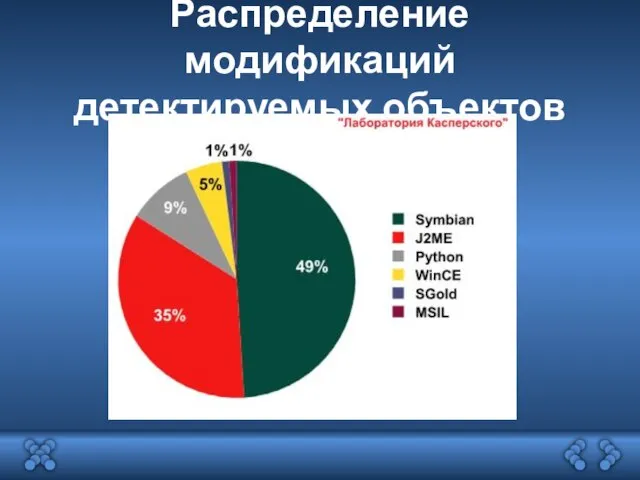

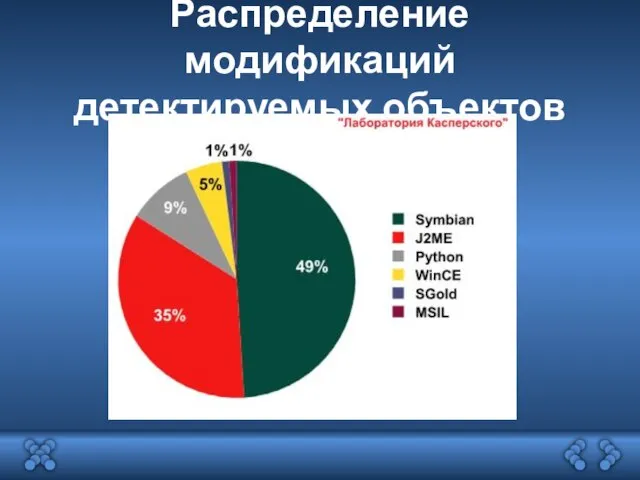

Слайд 3Распределение модификаций детектируемых объектов

Слайд 4Рост числа известных модификаций (2004-2009)

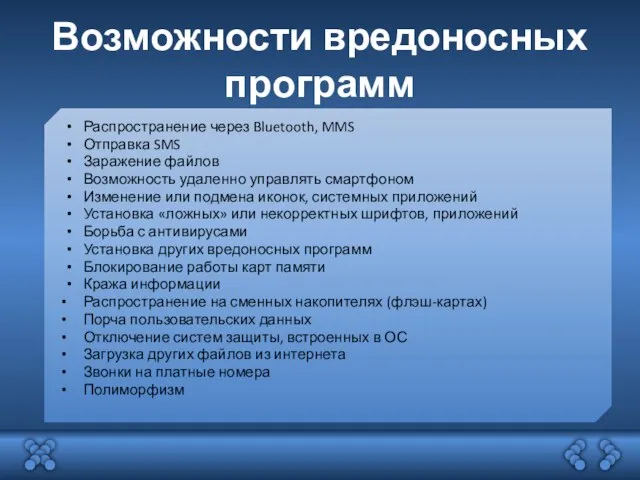

Слайд 5Возможности вредоносных программ

Распространение через Bluetooth, MMS

Отправка SMS

Заражение файлов

Возможность удаленно управлять смартфоном

Изменение или

подмена иконок, системных приложений

Установка «ложных» или некорректных шрифтов, приложений

Борьба с антивирусами

Установка других вредоносных программ

Блокирование работы карт памяти

Кража информации

Распространение на сменных накопителях (флэш-картах)

Порча пользовательских данных

Отключение систем защиты, встроенных в ОС

Загрузка других файлов из интернета

Звонки на платные номера

Полиморфизм

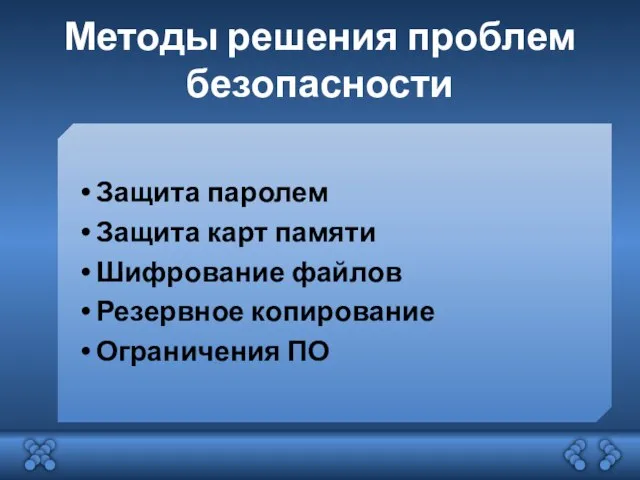

Слайд 6Методы решения проблем безопасности

Защита паролем

Защита карт памяти

Шифрование файлов

Резервное копирование

Ограничения ПО

Слайд 7Обзор антивирусов на Android

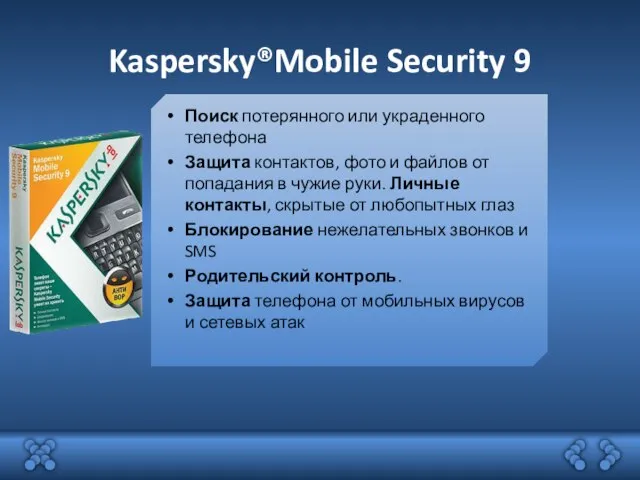

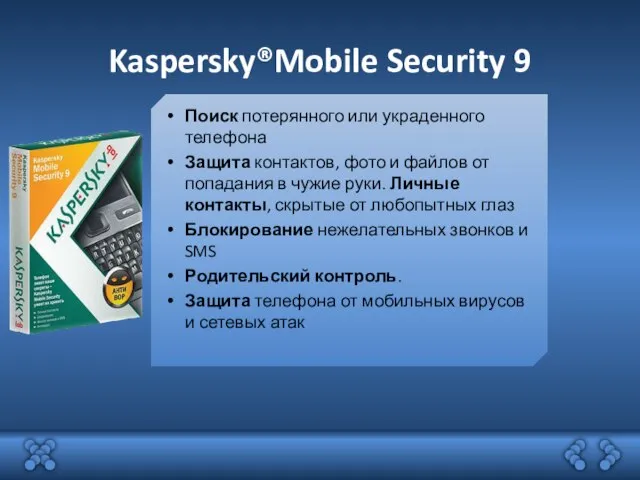

Слайд 8Kaspersky®Mobile Security 9

Поиск потерянного или украденного телефона

Защита контактов, фото и файлов от попадания в

чужие руки. Личные контакты, скрытые от любопытных глаз

Блокирование нежелательных звонков и SMS

Родительский контроль.

Защита телефона от мобильных вирусов и сетевых атак

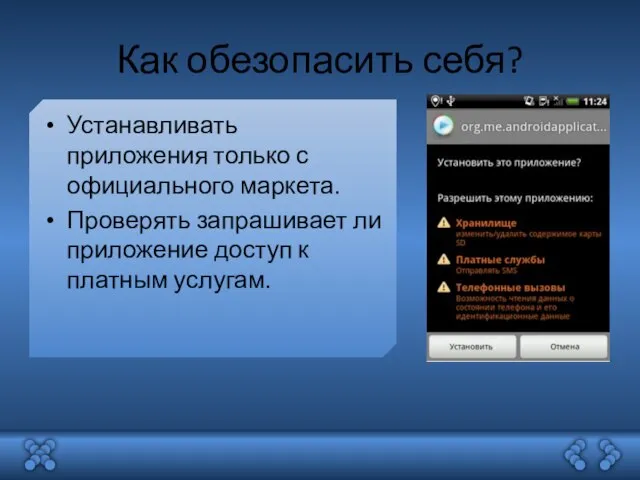

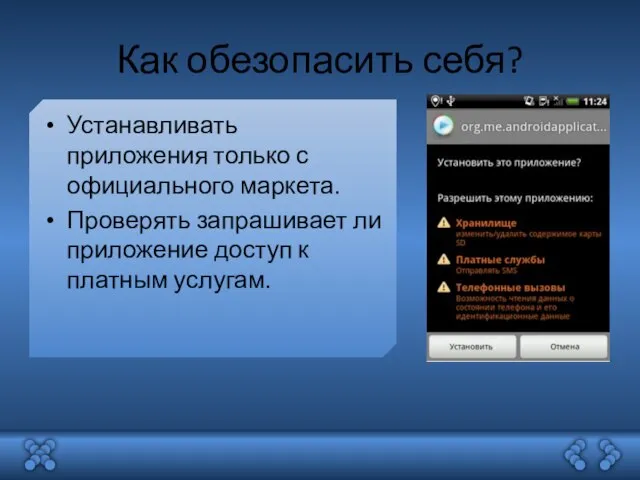

Слайд 9Как обезопасить себя?

Устанавливать приложения только с официального маркета.

Проверять запрашивает ли

приложение доступ

к

платным услугам.

А.Е. Суворов «Об итогах деятельности радиоэлектронного комплекса в 2007 году и основных задачах на 2008 год»

А.Е. Суворов «Об итогах деятельности радиоэлектронного комплекса в 2007 году и основных задачах на 2008 год» Сложение и вычитание натуральных чисел (5 класс)

Сложение и вычитание натуральных чисел (5 класс) Экономика и ее роль в жизни общества

Экономика и ее роль в жизни общества Игра-конкурс по информатике(2-4классы)

Игра-конкурс по информатике(2-4классы) Отдел контроля качества. ОКК ЕвроАвто

Отдел контроля качества. ОКК ЕвроАвто Мой край родной

Мой край родной Поезд в Пушкинские горы. Проект создания трансферного узла

Поезд в Пушкинские горы. Проект создания трансферного узла Ремёсла в России 17 – 18 вв

Ремёсла в России 17 – 18 вв Рассматриваемые вопросы Основы системного подхода Понятие предметной области (ПрО). Программа как модель ПрО Классы в Java: описание

Рассматриваемые вопросы Основы системного подхода Понятие предметной области (ПрО). Программа как модель ПрО Классы в Java: описание Из опыта работы методиста Томского областного института повышения квалификации и переподготовки работников образования

Из опыта работы методиста Томского областного института повышения квалификации и переподготовки работников образования Презентация на тему Простое осложнённое предложение

Презентация на тему Простое осложнённое предложение Родительское собрание : методика подготовки и проведения

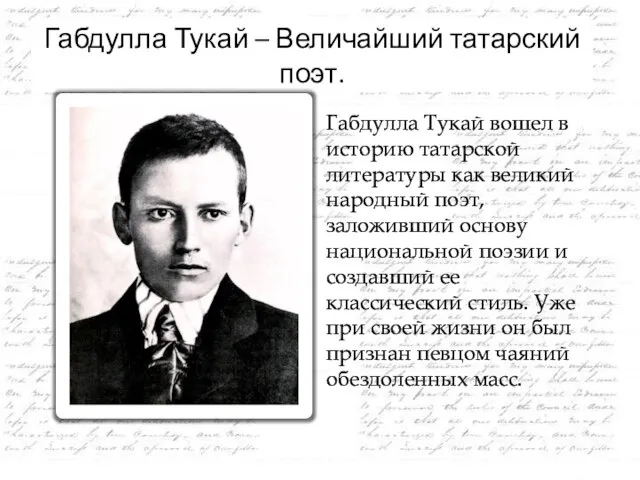

Родительское собрание : методика подготовки и проведения Габдулла Тукай – Величайший татарский поэт

Габдулла Тукай – Величайший татарский поэт Семейство Лилейные

Семейство Лилейные Презентация на тему Художники 18 века

Презентация на тему Художники 18 века  Email рассылки в вашем магазине. Советы и примеры использования для решения задач.

Email рассылки в вашем магазине. Советы и примеры использования для решения задач. Оценка соответствия и особенности обращения продукции на территории таможенного союза Е.Петросян

Оценка соответствия и особенности обращения продукции на территории таможенного союза Е.Петросян Возможности электронного документооборота по управлению рисками

Возможности электронного документооборота по управлению рисками Рейтинг Fortune 5000

Рейтинг Fortune 5000 Закон О предотвращении эмиграции высококачественных z специалистов

Закон О предотвращении эмиграции высококачественных z специалистов Основные вопросы политической сферы

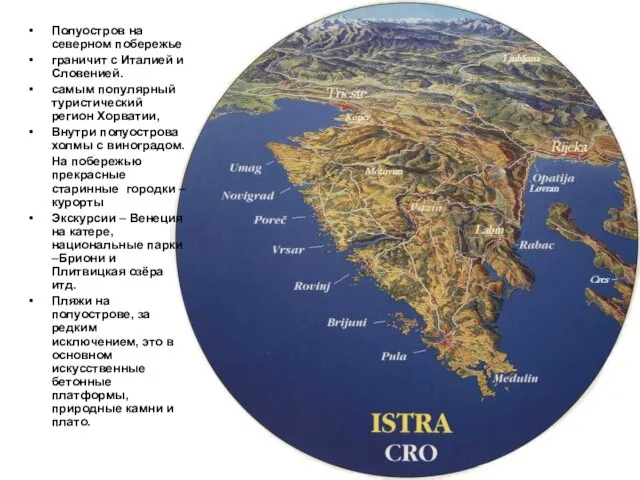

Основные вопросы политической сферы ИСТРА

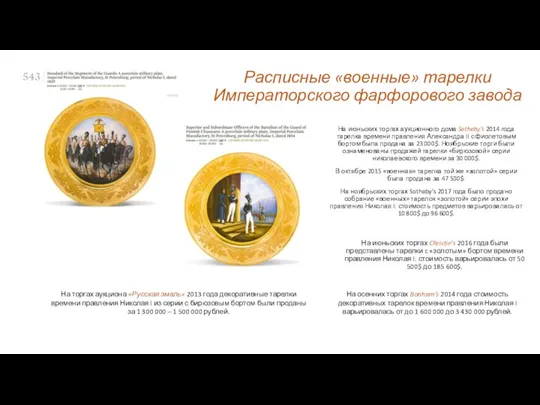

ИСТРА Расписные военные тарелки Императорского фарфорового завода

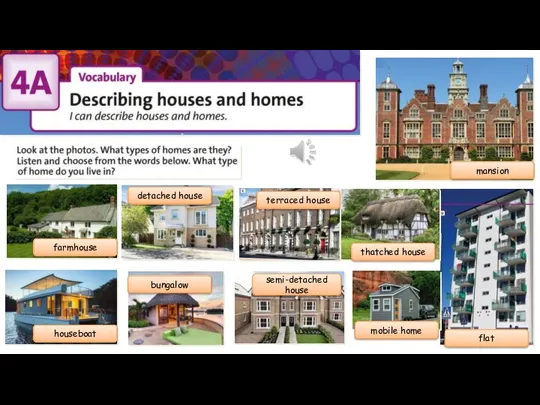

Расписные военные тарелки Императорского фарфорового завода Vocabulary. Describing houses and homes

Vocabulary. Describing houses and homes Федеральный государственный образовательный стандарт дошкольного образования от 17.10.2013 № 1155

Федеральный государственный образовательный стандарт дошкольного образования от 17.10.2013 № 1155 Проекты, которые меняют страну к лучшему

Проекты, которые меняют страну к лучшему Загадки Даля

Загадки Даля Биофизика

Биофизика