Содержание

- 2. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

- 3. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

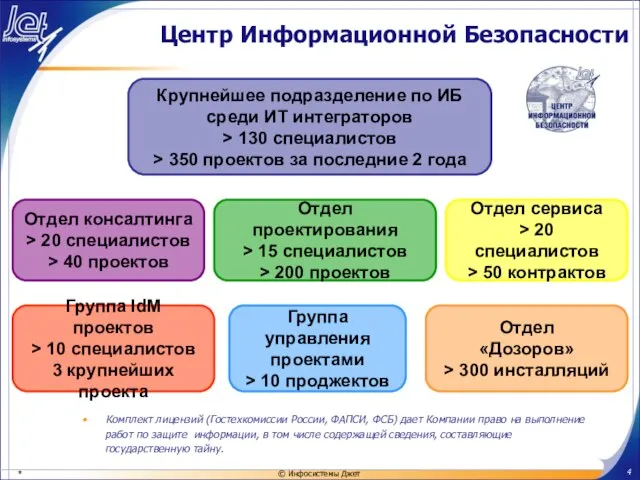

- 4. Центр Информационной Безопасности Комплект лицензий (Гостехкомиссии России, ФАПСИ, ФСБ) дает Компании право на выполнение работ по

- 5. География проектов ЦИБ

- 6. Заказчики ТЭК и ПРОМЫШЛЕННОСТЬ Мосэнерго Газпром ТНК-BP Лукойл Тенгиз-Шевройл Русский Алюминий Норникель Северсталь… ЗАРУБЕЖНЫЕ КОМПАНИИ Reebok

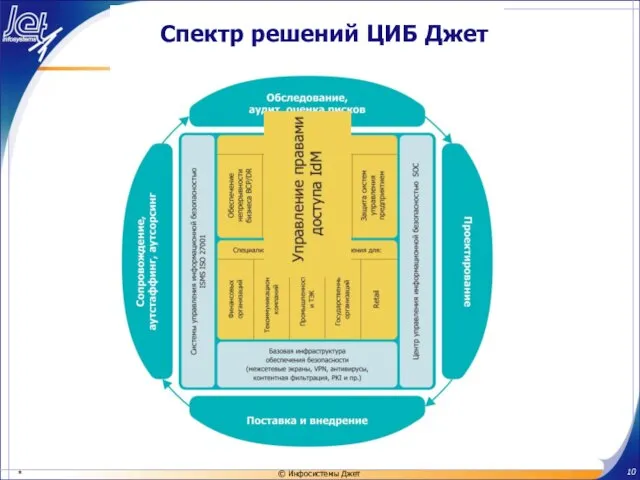

- 7. Спектр решений ЦИБ Джет

- 8. Спектр решений ЦИБ Джет

- 9. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

- 10. Спектр решений ЦИБ Джет

- 11. «Традиционное» управление доступом запрос Изучение роли и правил доступа Утверждение начальством Передача в ИТ отдел Создание/

- 12. Если организация не большая… Заявки не частые ИТ систем мало Пользователей сотни Принцип доступа – «всем

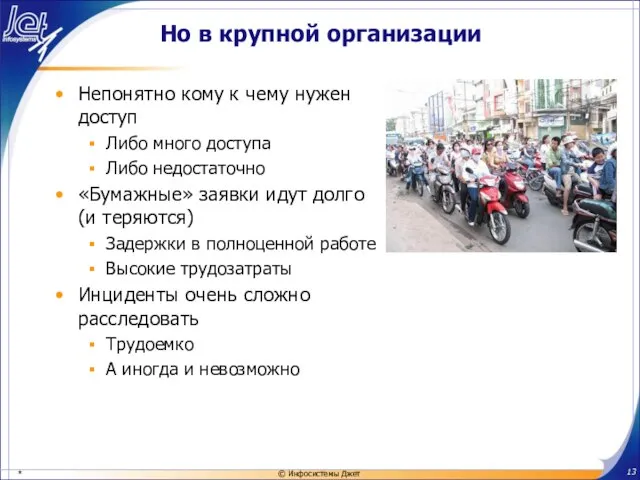

- 13. Но в крупной организации Непонятно кому к чему нужен доступ Либо много доступа Либо недостаточно «Бумажные»

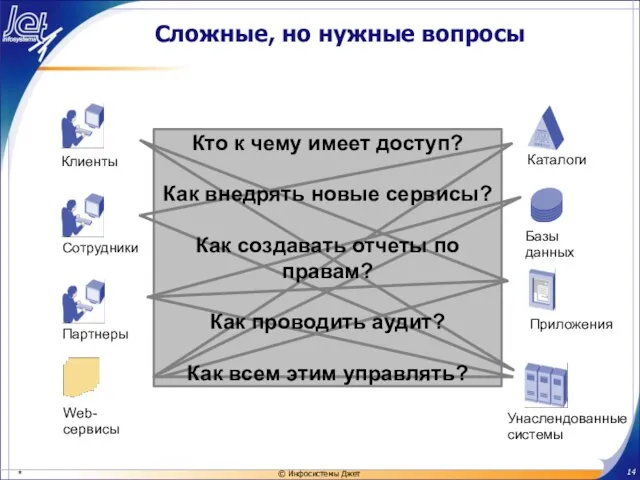

- 14. Сложные, но нужные вопросы Унаслендованные системы Кто к чему имеет доступ? Как внедрять новые сервисы? Как

- 15. Проблемы и последствия Ущерб от несанкционированного доступа к информации Ущерб от не расследованных инцидентов Затраты на

- 16. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

- 17. Решение Джет Вместо раздельного ведения учетных записей в ИТ системах – централизованное управление правами доступа

- 18. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

- 19. От «матричного» доступа…

- 20. … к ролевой модели

- 21. Консалтинг – процессы согласования На основе обследования организационной структуры

- 22. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

- 23. Схема работы IdM системы Meta Directory Identity Manager

- 24. Содержание Центр информационной безопасности Джет Цели IdM проекта Управление доступом - большая проблема больших компаний Решение

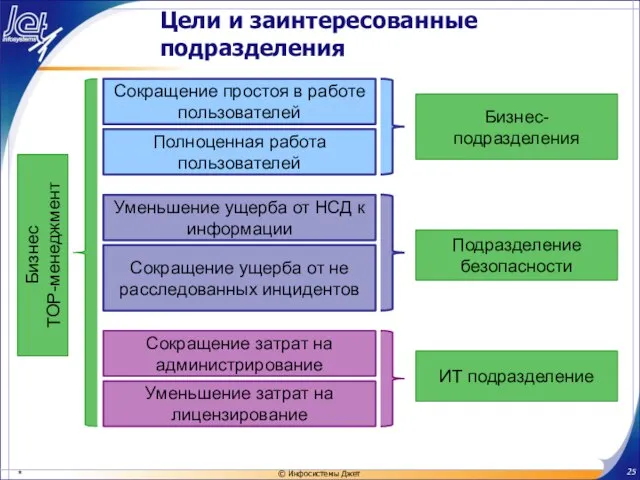

- 25. Цели и заинтересованные подразделения Полноценная работа пользователей Сокращение простоя в работе пользователей Бизнес-подразделения Подразделение безопасности Сокращение

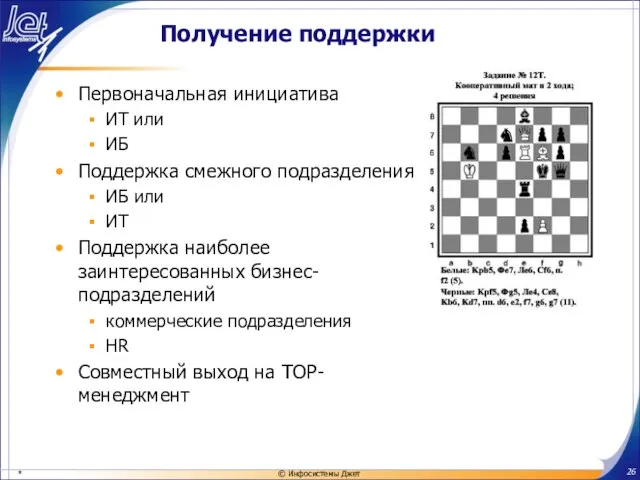

- 26. Получение поддержки Первоначальная инициатива ИТ или ИБ Поддержка смежного подразделения ИБ или ИТ Поддержка наиболее заинтересованных

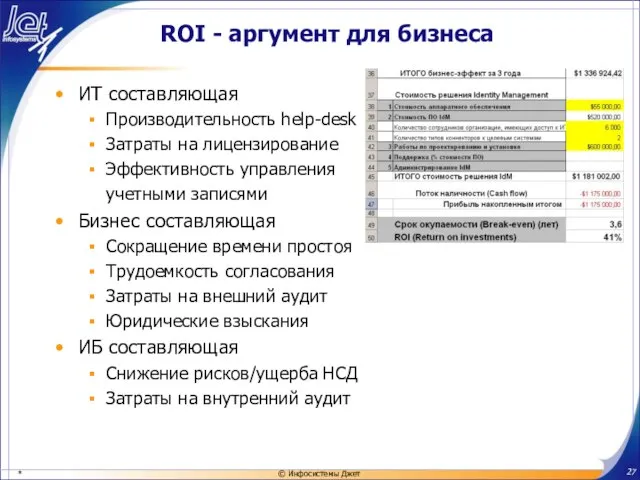

- 27. ROI - аргумент для бизнеса ИТ составляющая Производительность help-desk Затраты на лицензирование Эффективность управления учетными записями

- 28. Примеры проектов: ТНК-BP, УралСиб и ЯмбургГазДобыча 22 000 пользователей Управляемые системы: SAP HR SAP R3 BOSS

- 29. Итого Экспертиза Джет по ИБ Цель Решение Инициализация и бизнес-эффект Опыт Джет по IdM

- 31. Скачать презентацию

Жираф (2 класс)

Жираф (2 класс) Административная юрисдикция

Административная юрисдикция 10 best food

10 best food Древний Восток

Древний Восток CHLOROPHYTA. Отдел Зеленые водоросли

CHLOROPHYTA. Отдел Зеленые водоросли Помещение по адресу ул. Ленина 96, г. Волгодонск

Помещение по адресу ул. Ленина 96, г. Волгодонск Явление электромагнитной индукции. Правило Ленца

Явление электромагнитной индукции. Правило Ленца Практические аспекты мониторинга программ

Практические аспекты мониторинга программ FIS Collection System Возврат долгов: от стратегии к задачам.

FIS Collection System Возврат долгов: от стратегии к задачам. Введение в служебные части речи

Введение в служебные части речи Компоненты системного блока. Типы корпусов. Особенности современных ЭВМ

Компоненты системного блока. Типы корпусов. Особенности современных ЭВМ Специальное предложение для работников ООО Велфарм и их близких родственников*

Специальное предложение для работников ООО Велфарм и их близких родственников* Некрасов. Биография и творчество

Некрасов. Биография и творчество Терроризм

Терроризм  Дистанционное образование в России Ученики 9А класса школы №50 Шакилова Ассель Стародубцев Дима

Дистанционное образование в России Ученики 9А класса школы №50 Шакилова Ассель Стародубцев Дима Челси в финалах Лиги Чемпионов

Челси в финалах Лиги Чемпионов Требования и виды КИМ (для разработки РП)

Требования и виды КИМ (для разработки РП) Изображать можно в объеме

Изображать можно в объеме Первый московский образовательный комплекс. Факультет культуры и искусства

Первый московский образовательный комплекс. Факультет культуры и искусства Филиал ТИУ в г. Нижневартовске

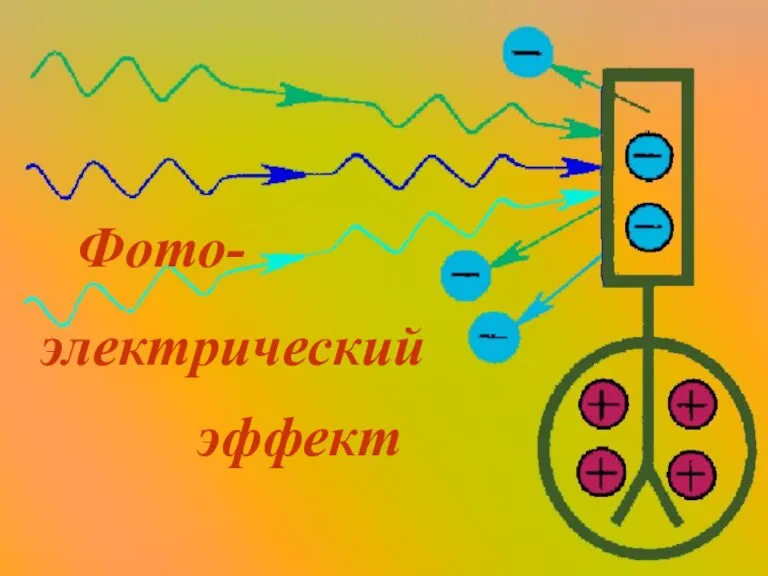

Филиал ТИУ в г. Нижневартовске Фото-электрический эффект

Фото-электрический эффект «Оглянись вокруг»Рассказы

«Оглянись вокруг»Рассказы SCHOOL CAN BE FUN

SCHOOL CAN BE FUN  Особенности проведения тестов на проникновение в организациях банковской сферы

Особенности проведения тестов на проникновение в организациях банковской сферы ТЕЛЕВИЗИОННАЯ ПРОГРАММА «ПИТЕРСКИЙ ДЕСАНТ» (ПИЛОТ ПРИЛАГАЕТСЯ)

ТЕЛЕВИЗИОННАЯ ПРОГРАММА «ПИТЕРСКИЙ ДЕСАНТ» (ПИЛОТ ПРИЛАГАЕТСЯ) Электроснабжение предприятий от электрической системы

Электроснабжение предприятий от электрической системы Тема проповеди: Тайна домофона

Тема проповеди: Тайна домофона Презентация на тему Федеральный закон от 21 ноября 2011 г. №324-ФЗ «О бесплатной юридической помощи В Российской Федерации

Презентация на тему Федеральный закон от 21 ноября 2011 г. №324-ФЗ «О бесплатной юридической помощи В Российской Федерации