Содержание

- 2. Grid PKI and security training -- Protvino, 17.01.2005 Программа курса Краткий обзор криптографических понятий. Public Key

- 3. Grid PKI and security training -- Protvino, 17.01.2005 Некоторые криптографические понятия. Алгоритм шифрования – (известный) набор

- 4. Grid PKI and security training -- Protvino, 17.01.2005 Алгоритмы шифрования Симметричный алгоритм (DES, IDEA, BlowFish) Несимметричный

- 5. Grid PKI and security training -- Protvino, 17.01.2005 Несимметричные алгоритмы Часто роли открытого и закрытого ключа

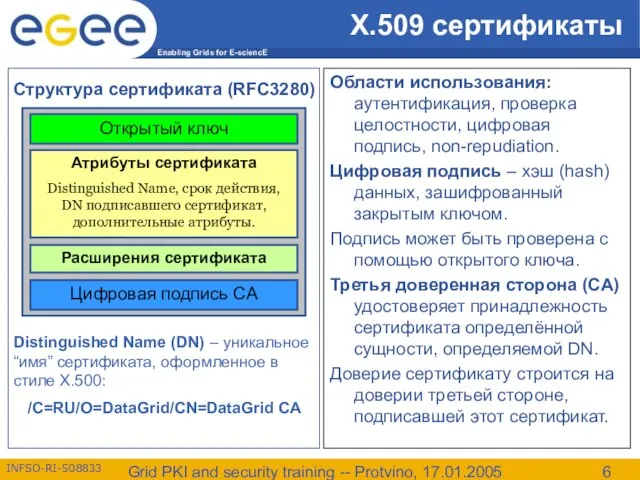

- 6. Grid PKI and security training -- Protvino, 17.01.2005 X.509 сертификаты Области использования: аутентификация, проверка целостности, цифровая

- 7. Grid PKI and security training -- Protvino, 17.01.2005 PKI, Public Key Infrastructure Certification Authority – выдаёт

- 8. Grid PKI and security training -- Protvino, 17.01.2005 Challenge-response authentication Алиса (А) хочет аутентифицировать Боба (Б).

- 9. Grid PKI and security training -- Protvino, 17.01.2005 Challenge-response authentication Зашифровывать произвольные данные своим ключом глупо:

- 10. Grid PKI and security training -- Protvino, 17.01.2005 Single Sign-On Система распределена: нужна аутентификация и делегация

- 11. Grid PKI and security training -- Protvino, 17.01.2005 Аутентификация и делегация Процесс делегации: Делегат создаёт пару

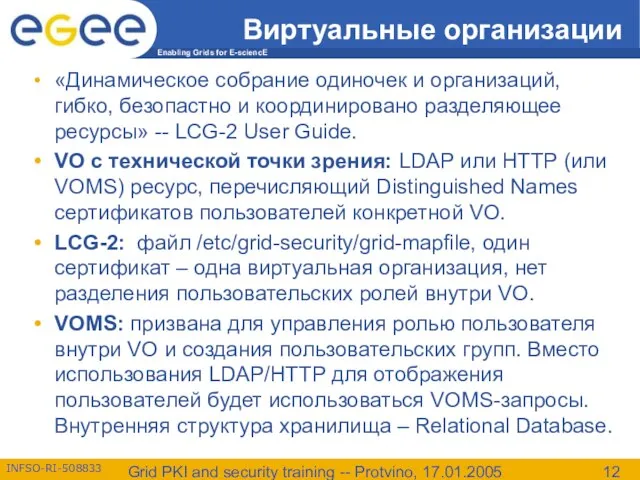

- 12. Grid PKI and security training -- Protvino, 17.01.2005 Виртуальные организации «Динамическое собрание одиночек и организаций, гибко,

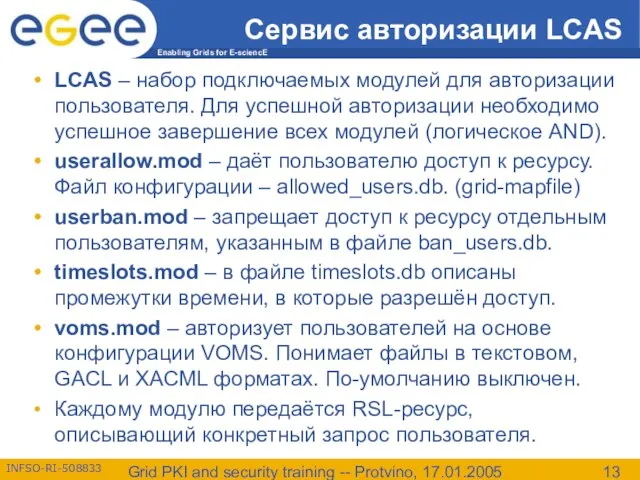

- 13. Grid PKI and security training -- Protvino, 17.01.2005 Сервис авторизации LCAS LCAS – набор подключаемых модулей

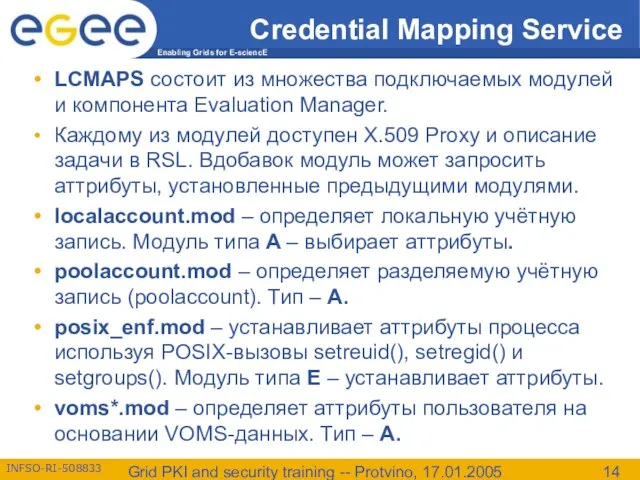

- 14. Grid PKI and security training -- Protvino, 17.01.2005 Credential Mapping Service LCMAPS состоит из множества подключаемых

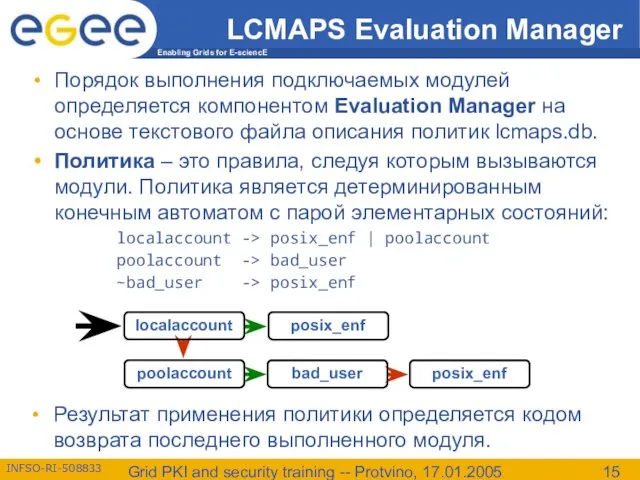

- 15. Grid PKI and security training -- Protvino, 17.01.2005 LCMAPS Evaluation Manager Порядок выполнения подключаемых модулей определяется

- 16. Grid PKI and security training -- Protvino, 17.01.2005 VOMS – VO Membership Service Позволяет создать иерархическую

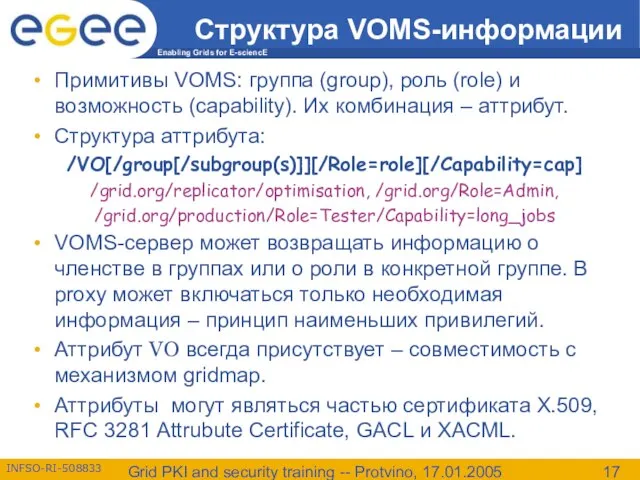

- 17. Grid PKI and security training -- Protvino, 17.01.2005 Структура VOMS-информации Примитивы VOMS: группа (group), роль (role)

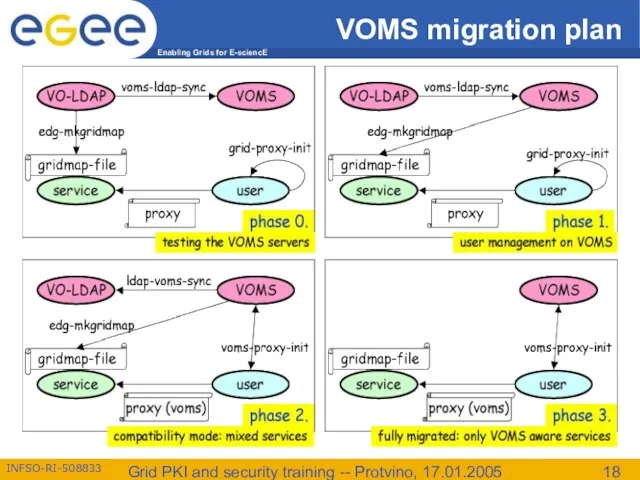

- 18. Grid PKI and security training -- Protvino, 17.01.2005 VOMS migration plan

- 19. Grid PKI and security training -- Protvino, 17.01.2005 Сервис MyProxy MyProxy (MP) обновляет (скоро истекающие) proxy-сертификаты

- 20. Grid PKI and security training -- Protvino, 17.01.2005 Новое в gLite и LCG-2 Поддержка протокола OCSP

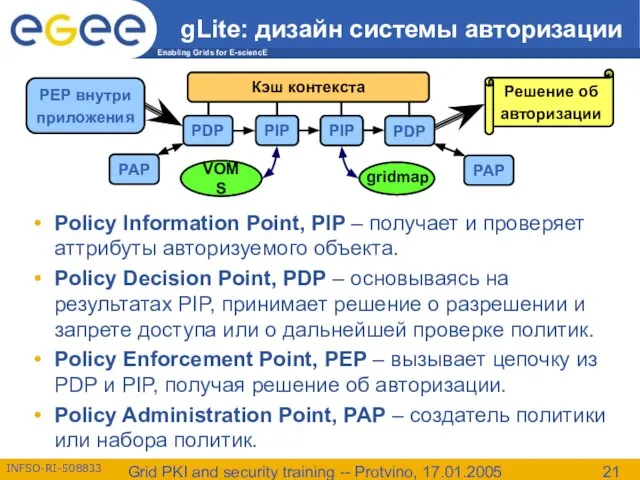

- 21. Grid PKI and security training -- Protvino, 17.01.2005 gLite: дизайн системы авторизации Policy Information Point, PIP

- 22. Grid PKI and security training -- Protvino, 17.01.2005 gLite: политики и авторизация Усложнение дизайна: нужно обрабатывать

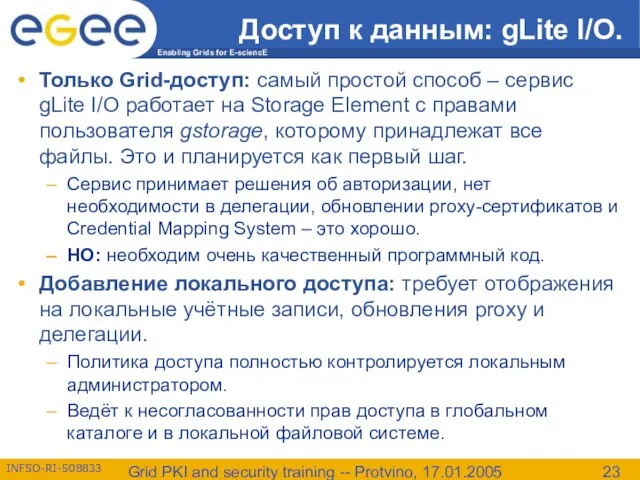

- 23. Grid PKI and security training -- Protvino, 17.01.2005 Доступ к данным: gLite I/O. Только Grid-доступ: самый

- 25. Скачать презентацию

Конкурс Декоративно-прикладного творчества Пасхальная композиция

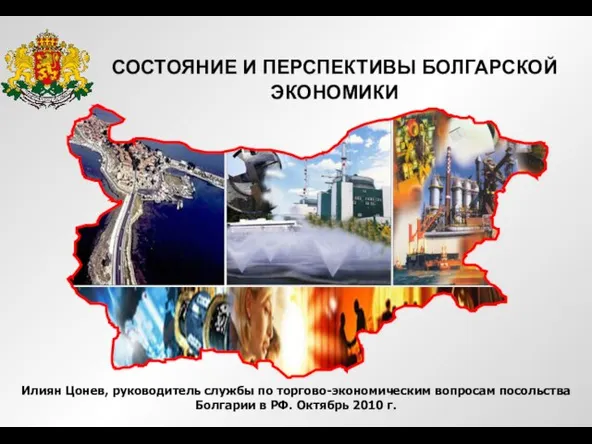

Конкурс Декоративно-прикладного творчества Пасхальная композиция СОСТОЯНИЕ И ПЕРСПЕКТИВЫ БОЛГАРСКОЙ ЭКОНОМИКИ

СОСТОЯНИЕ И ПЕРСПЕКТИВЫ БОЛГАРСКОЙ ЭКОНОМИКИ Учебная тема: Компьютер как средство обработки информации

Учебная тема: Компьютер как средство обработки информации Химический БРЕЙН-РИНГ

Химический БРЕЙН-РИНГ Осанка человека — залог здоровья и красоты

Осанка человека — залог здоровья и красоты 5 научная рота Тульская

5 научная рота Тульская В. А. Шульман

В. А. Шульман Оборудование для создания фланцевой базы на устье фонтанирующей скважины

Оборудование для создания фланцевой базы на устье фонтанирующей скважины Особенности функционирования системы мотивации в формировании приверженности персонала фитнес-организации

Особенности функционирования системы мотивации в формировании приверженности персонала фитнес-организации Режим дня школьника

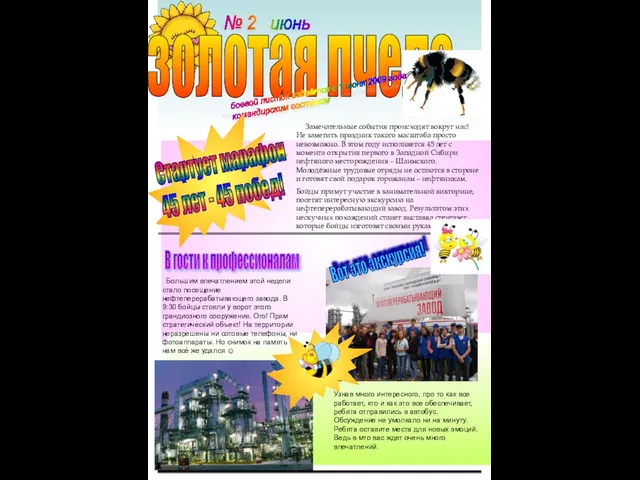

Режим дня школьника золотая пчела

золотая пчела Альтернативная энергетика

Альтернативная энергетика Как обеспечить условия безопасной работы за компьютером

Как обеспечить условия безопасной работы за компьютером Искусство Индии

Искусство Индии Пишем сочинение по исходному тексту…

Пишем сочинение по исходному тексту… Измерительные трансформаторы тока

Измерительные трансформаторы тока Буржуазные реформы 60 -80 годов 19 века

Буржуазные реформы 60 -80 годов 19 века Мы выбираем, нас выбирают…Как это часто не совпадает…Проектирование профессионального жизненного пути.

Мы выбираем, нас выбирают…Как это часто не совпадает…Проектирование профессионального жизненного пути. Школьная газета Ритм

Школьная газета Ритм «Применение преформированных физических факторов на этапе санаторно-курортного лечения у больных детей» ГУ «Украинский НИИ детс

«Применение преформированных физических факторов на этапе санаторно-курортного лечения у больных детей» ГУ «Украинский НИИ детс Загадки герба России

Загадки герба России Формуляр – образец ООН для внешнеторговых документов

Формуляр – образец ООН для внешнеторговых документов Методы формирования цен в электронной дистрибуции

Методы формирования цен в электронной дистрибуции 20180105_dalniy_vostok

20180105_dalniy_vostok Презентация на тему Колядки на Рождество

Презентация на тему Колядки на Рождество Русский язык3 класс

Русский язык3 класс Корпоративная культура как часть организационной культуры

Корпоративная культура как часть организационной культуры Формула роста. Стандарт. Оптимально сбалансированное дополнительное питание для детей от 3-х лет и взрослых!

Формула роста. Стандарт. Оптимально сбалансированное дополнительное питание для детей от 3-х лет и взрослых!