Содержание

- 2. План лекции История возникновения вредоносных программ Современные интернет-угрозы Путь зловреда к аналитикам Классификация ЛК Будущее

- 3. Дела давно минувших дней Ранняя история вирусов

- 4. Вирус может распространяться (копировать себя) Вирус – компьютерная программа, которая может распространяться (копировать себя) Дополнительно, вирус

- 5. Вредоносные программы Я, компьютерная программа, специально разработанная для проведения неавторизованных действий, таких как аномальное поведение компьютера,

- 6. Археологические раскопки 1836 1951 Charles Babbadge John von Neumann Теория самораз-множающихся механизмов 1959 L.S. Penrose Двумерная

- 7. Дальше - больше 1970 1974 “Rabbit” на майнфреймах 1975 Игра “Pervading animal” UNIVAC 1108 Fred Kohen

- 8. Детство Первый PC вирус – бутовый вирус Boot.Brain заражал загрузочные сектора дискет и MBR на HDD

- 9. Средние века 1986 1987 1988 Червь Морриса в ARPAnet Эпидемия вируса «Jerusalem» RCE-1813 1990 Полиморфный вирус

- 10. После загрузочных вирусов появились вирусы, заражающие исполняемые файлы (для MS-DOS это были .COM, .EXE и .SYS

- 11. 1995 1996 1997 “Bliss” Первый вирус для Linux “AEP” первый OS/2 вирус “Laroux” первый Excel вирус

- 12. Следующий в цепочке Макро вирусы – первый был обнаружен в 1995 (WM/Concept.A, хотя говорят, что был

- 13. Mass mailing Macro.Word97.Melissa был первым вирусом, который распространился по всему миру за один день Технология была

- 14. Увеличение количества Win32 вирусов Улучшившая защищенность приложений MS Office и VBS, свела на нет «популярность» таких

- 15. Сетевые черви Один из самых первых «современных» интернет червей – червь Морриса, заражавший Sun и VAX

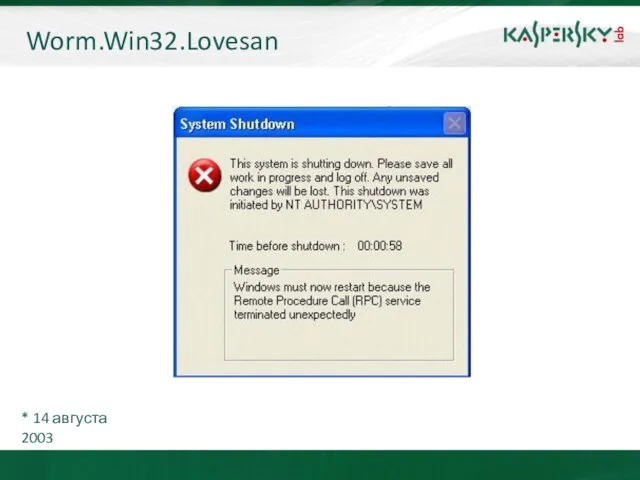

- 16. 2001 2002 2003 Большое количество атак червей “Codered” – бестелесный червь Глобальная эпидемия Worm.SQL.Slammer и Worm.Win32.Lovesan

- 17. * 14 августа 2003 Worm.Win32.Lovesan

- 18. Глобальная эпидемия Worm.Win32.Mydoom, Bagle, Netsky 2001 2002 2003 Большое количество атак червей “Codered” – бестелесный червь

- 19. Настоящее время Malware 2.0

- 20. Malware Malicious software Вирусы Заражают файлы Черви Распространяются с компьютера на компьютер Троянцы Не могут сами

- 21. Malware 2.0 2004 - Bagle 2006 – Warezov 2007 – Zhelatin aka Storm Worm 2008 –

- 22. Malware 2.0 Что это? Отказ от массовых рассылок Отказ от распространения через порты Использование скрипт-языков Новое

- 23. Malware 2.0 Что это? PHP внедрения SQL injections DNS poisoning/pharming Атаки на социальные сети

- 24. Атаки на социальные сети Фишинг изменился в сторону нацеленности на пользователей социальных сетей. Учетные данные абонентов

- 25. Статистика Trojans Viruses & worms Malicious tools 91% 6% 3%

- 26. Путь зловреда к аналитикам Newvirus, collection exchange, облака

- 27. Все мы плывем в одной лодке… [email protected] 24 часа/7 дней в неделю/365 дней в году Тысячи

- 28. Все мы плывем в одной лодке… Главная задача – защитить пользователя! Collection exchange Участники: AVG, ClamAV,

- 29. Все мы плывем в одной лодке… KSN [Kaspersky Security Network] - новая технология защиты >60 Миллионов

- 30. История классификации В поисках подходов к классификации

- 31. Разные классификации Схема именования Н.Н. Безрукова (1990 год) Схема именования «CARO» V. Bontchev (1991/2002 год) CME

- 32. Что получилось… Различные классификации AV-компаний Различные классификации тестеров Много тяжело-воспринимаемых или неинформативных классификаций Найти пересечения названий

- 33. Подход Лаборатории Касперского Дерево, именование, альтернативы

- 34. Дерево вредоносных программ? Нужно детектировать только вредоносные программы?

- 35. Дерево детектируемых объектов - Malware Malware (Malicious software) Вирусы и Черви [Способ распространения] Вирусы по локальным

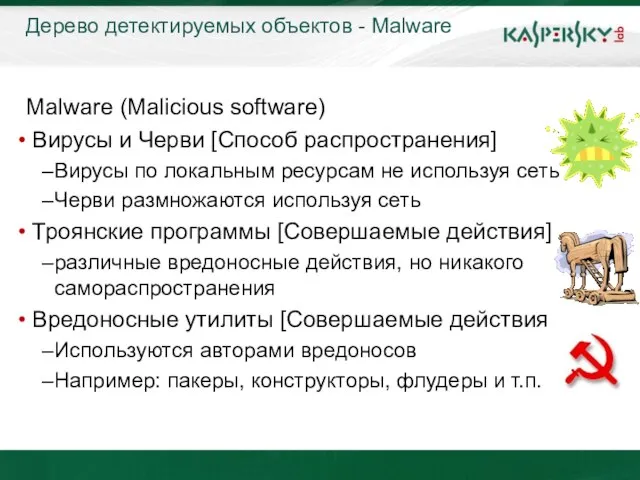

- 36. Malware

- 37. Дерево детектируемых объектов - PUPs PUPs (Potentially unwanted programs) Adware (рекламное ПО) Pornware «Насильственная» реклама платных

- 38. Именование Prefix Behaviour Platform Name Variant Email-worm Win32 Zhelatin a

- 39. Правила поглощения Viruses and Worms Trojan Programs Malicious Tools Threat Level

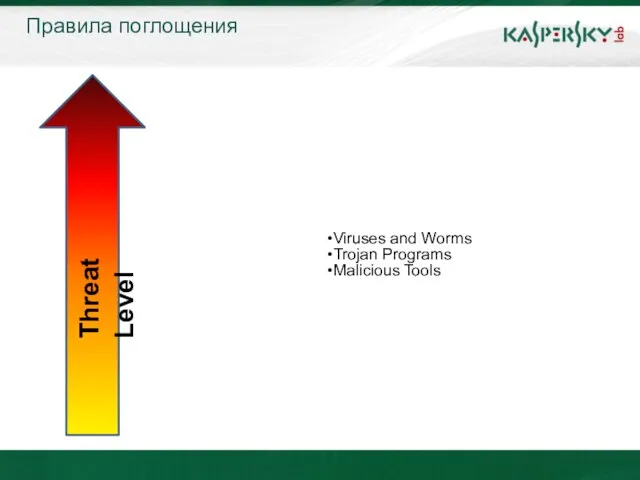

- 40. Задание Вредоносная программа, распространяется через локальную сеть и при помощи съемных носителей информации. Программа является динамической

- 41. Задание Программа, которая без ведома пользователя скачивает на компьютер другое программное обеспечение и запускает его на

- 42. Задание Программа для смартфонов, работающих под управлением ОС Symbian. Представляет собой установочный SIS-архив. Размер вирусного файла

- 43. Будущее ? Завтра начинается сегодня

- 44. Автоклассификация. Что мешает? Anti-Virtual Machine Anti-Emulation, Неполная эмуляция Работает на специфической ОС (Windows XP c испанским

- 45. Графическое представление Trojan-Downloader.Win32.Dila Trojan-Clicker.Win32.Quicken

- 46. Заключение Нужна ли классификация? – Да! Что дает нам классификация?- Новые знания! Авто классификация – хорошее

- 48. Скачать презентацию

![Все мы плывем в одной лодке… KSN [Kaspersky Security Network] - новая](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/469262/slide-28.jpg)

Машиностроительный комплекс

Машиностроительный комплекс Уважаемые аудиторы!Компания «Эксперт-Эко» представляет первый в Республике Беларусь продукт в области технологии аудита – прог

Уважаемые аудиторы!Компания «Эксперт-Эко» представляет первый в Республике Беларусь продукт в области технологии аудита – прог Картины бытового жанра

Картины бытового жанра Искусство зримых образов. Изображение в театре и кино

Искусство зримых образов. Изображение в театре и кино презентация

презентация С А У Н А

С А У Н А Создание изображения для фона презентации

Создание изображения для фона презентации Sales forecast

Sales forecast Презентация на тему Великие художники второй половины 19 века

Презентация на тему Великие художники второй половины 19 века  Русский модернизм

Русский модернизм Презентация на тему Древние эпосы Индии

Презентация на тему Древние эпосы Индии Презентация на тему Василий Андреевич Жуковский

Презентация на тему Василий Андреевич Жуковский  Исследование процесса получения порошков магнитных сплавов и лигатур

Исследование процесса получения порошков магнитных сплавов и лигатур Процессы и потоки в ОС Windows

Процессы и потоки в ОС Windows Истощение природных ресурсов

Истощение природных ресурсов ФИС_обзор

ФИС_обзор Сядем рядком да потолкуем ладком

Сядем рядком да потолкуем ладком «НАРОДНАЯ ИПОТЕКА» Порядок предоставления бюджетных субсидий гражданам, открывающим вклады в кредитных организациях с целью на

«НАРОДНАЯ ИПОТЕКА» Порядок предоставления бюджетных субсидий гражданам, открывающим вклады в кредитных организациях с целью на Презентация на тему Рождение феодального общества у древних славян

Презентация на тему Рождение феодального общества у древних славян  Интернет - сервисы как инструмент контроля знаний в начальной школе.

Интернет - сервисы как инструмент контроля знаний в начальной школе. Первое знакомство с вероятностью

Первое знакомство с вероятностью Конкурс как способ организации досугового мероприятия

Конкурс как способ организации досугового мероприятия Компании РООС, Новый Диск и Просвещение-МЕДИА представляют Net Школа 3.0 информационное пространство образовательного учреждения © 2

Компании РООС, Новый Диск и Просвещение-МЕДИА представляют Net Школа 3.0 информационное пространство образовательного учреждения © 2 Синквейн – средство творческого выражения

Синквейн – средство творческого выражения Об опыте аккредитации глобальных компаний в национальных органах по аккредитации

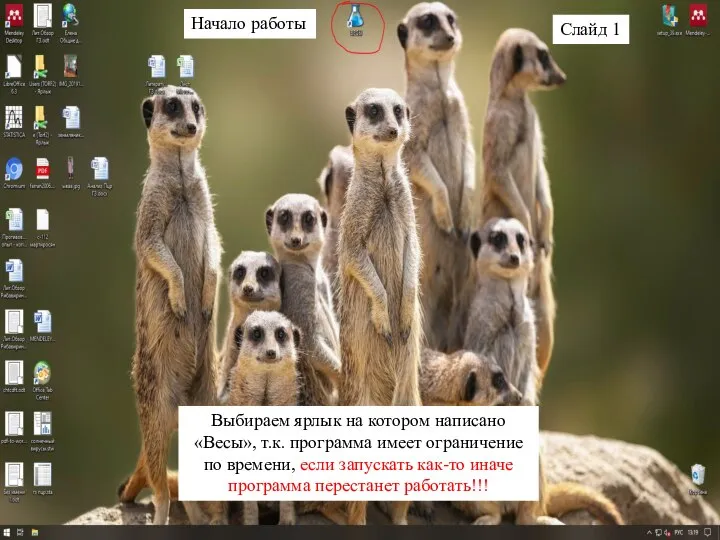

Об опыте аккредитации глобальных компаний в национальных органах по аккредитации КАК РАБОТАТЬ С ВЕСАМИ!!!

КАК РАБОТАТЬ С ВЕСАМИ!!! О

О Дневник достижений капоэйра

Дневник достижений капоэйра