Слайд 2Главные задачи

Аутентификация пользователей

Авторизация доступа к ресурсам

Конфиденциальность информации

Целостность информации

Невозможность отказа от совершенных действий

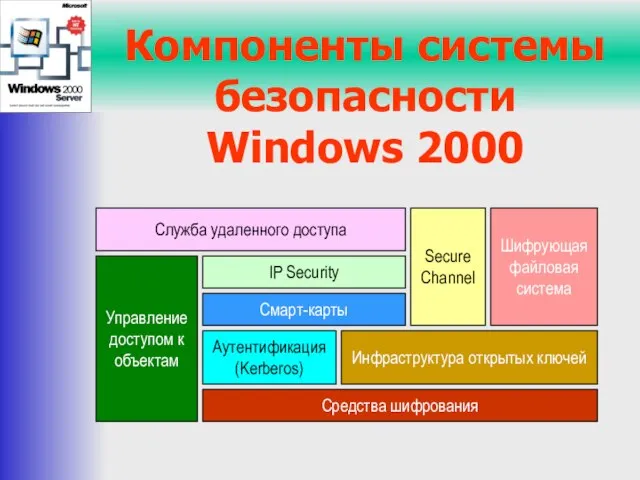

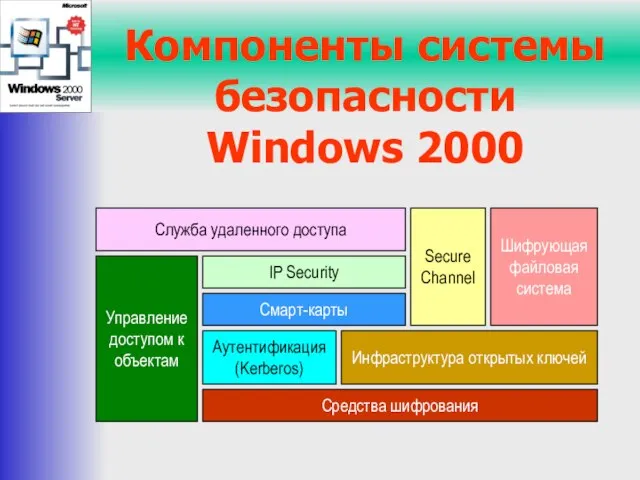

Слайд 3Компоненты системы безопасности

Windows 2000

Средства шифрования

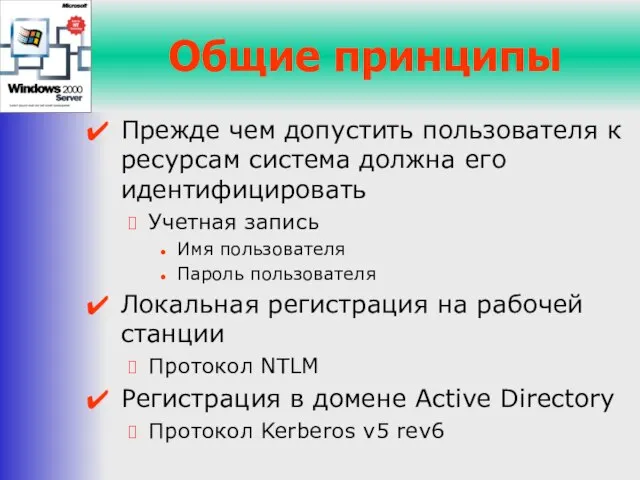

Слайд 5Общие принципы

Прежде чем допустить пользователя к ресурсам система должна его идентифицировать

Учетная запись

Имя

пользователя

Пароль пользователя

Локальная регистрация на рабочей станции

Протокол NTLM

Регистрация в домене Active Directory

Протокол Kerberos v5 rev6

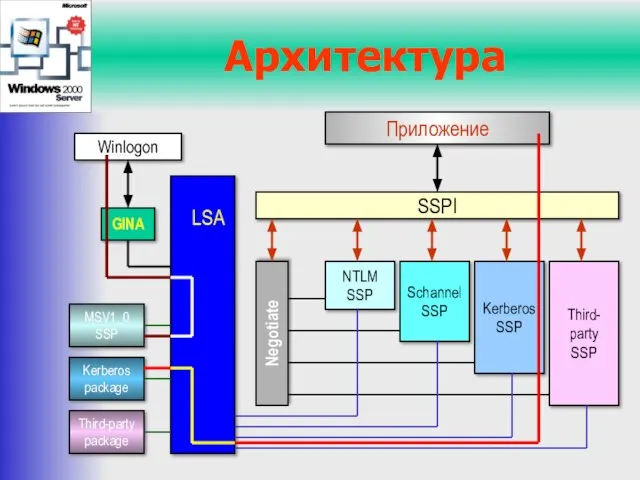

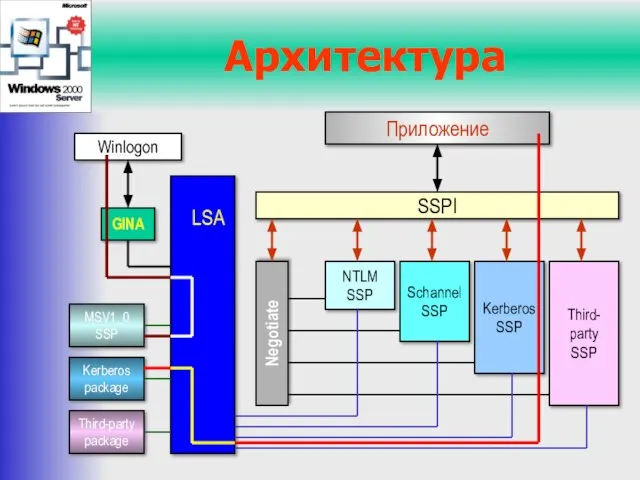

Слайд 6Архитектура

SSPI

LSA

Kerberos

SSP

Schannel

SSP

NTLM

SSP

Negotiate

Kerberos

package

MSV1_0

SSP

Winlogon

GINA

Third-

party

SSP

Third-party

package

Приложение

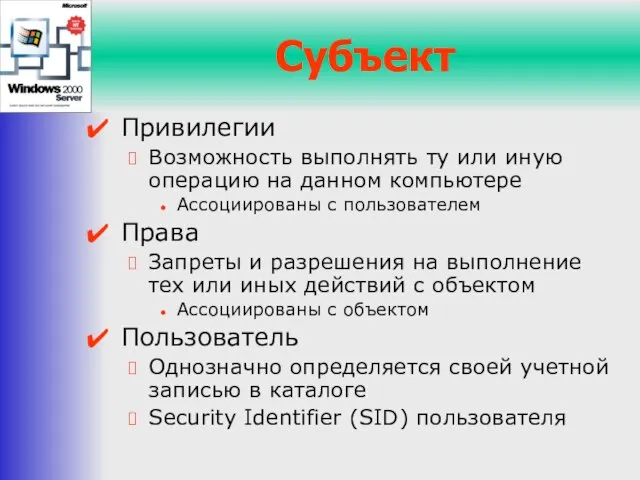

Слайд 8Субъект

Привилегии

Возможность выполнять ту или иную операцию на данном компьютере

Ассоциированы с пользователем

Права

Запреты и

разрешения на выполнение тех или иных действий с объектом

Ассоциированы с объектом

Пользователь

Однозначно определяется своей учетной записью в каталоге

Security Identifier (SID) пользователя

Слайд 9Маркер доступа

Маркер доступа субъекта

Формируется для каждого субъекта

Ассоциируется с каждым потоком, исполняемым от

имени пользователя

Важнейшие компоненты

SID пользователя

SID-ы всех групп, в которые пользователь входит

Установленные на данном компьютере привилегии пользователю и группам, в которые он входит

Слайд 10Объект

Объекты файловой системы

Файлы

Папки

Объекты каталога Active Directory

Пользователи

Компьютеры

Принтеры

Контейнеры

Свойства объекта определяются набором атрибутов

Слайд 11Дескриптор безопасности объекта

Discretionary Access Control List, DACL

Список запретов и разрешений, установленных

для данного объекта

System Access Control List, SACL

Список назначений аудита

Access Control Entry, ACE

Каждая ACE содержит назначение прав для конкретного SID

ACL объекта Active Directory может содержать строки ACE, назначенные отдельным атрибутам

Слайд 12OU 12

Наследование

Формирование ACL объекта в иерархии

Явные назначения

Наследование с верхних уровней

Статический механизм наследования

Делегирование

полномочий

OU 1

ACL1

ACL1

ACL2

ACL3

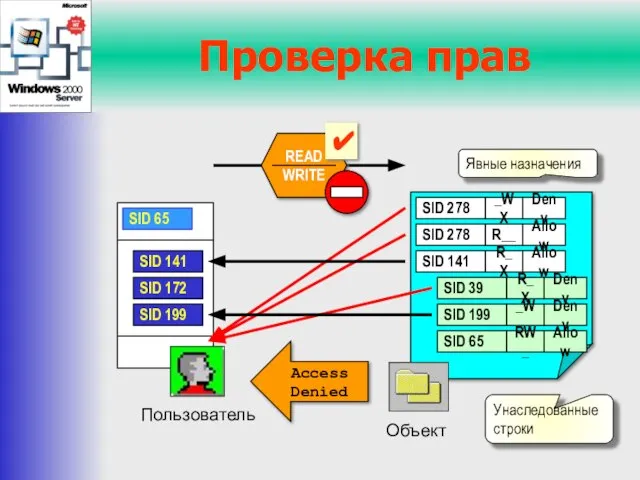

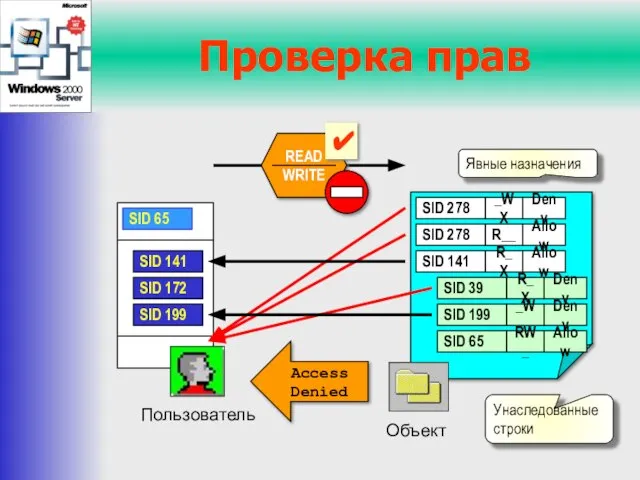

Слайд 13Проверка прав

Унаследованные строки

Явные назначения

SID 65

SID 141

SID 172

SID 199

Пользователь

Объект

Access

Denied

✔

Слайд 15CSP и CryptoAPI

CryptoAPI

Программные интерфейсы к криптографическим службам Windows 2000

Cryptographic Service Provider

Криптографические операции

Генерация

и хранение ключей

Microsoft CSPs

Базовый набор

High Encryption Pack

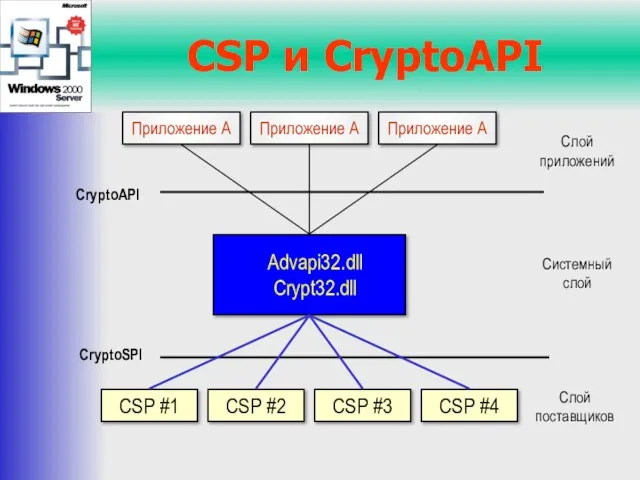

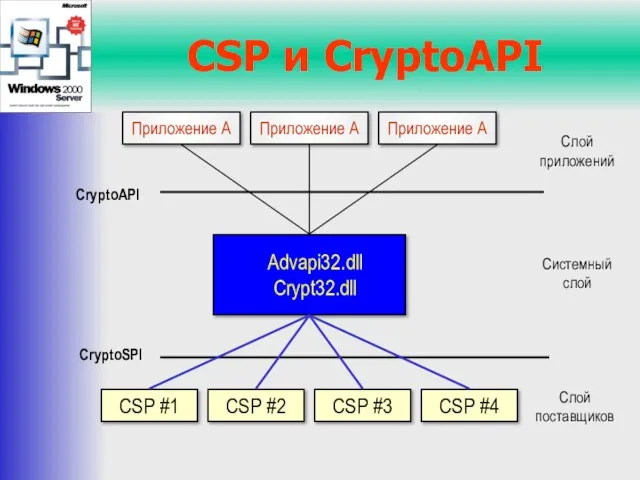

Слайд 16CSP и CryptoAPI

CSP #1

Advapi32.dll

Crypt32.dll

Приложение A

CSP #2

CSP #3

CSP #4

Приложение A

Приложение A

Слой

приложений

Системный

слой

Слой

поставщиков

CryptoAPI

CryptoSPI

Слайд 17Встроенные CSP

Стандартные криптопровайдеры

Microsoft Base CSP

Microsoft DSS CSP

Microsoft DSS and Diffie-Hellman CSP

Microsoft DSS

and

Diffie-Hellman/Schannel CSP

Microsoft RSA/Schannel CSP

Schlumberger CSP

GemPlus CSP

High Encryption Pack

Microsoft Strong CSP

Microsoft Enhanced CSP

Слайд 18Алгоритмы

Симметричное шифрование

Data Encryption Standard (DES)

DES: 56 бит

DESX: 128 бит

Triple DES: 112 бит,

168 бит

Rivest’s Cipher (RC)

RC2, RC4: 40 бит, 56 бит, 128 бит

Обмен ключами

Diffie-Hellman Key Agreement

RSA Key Exchange

Слайд 19Алгоритмы

Хеширование

Message Digest (MD)

MD2, MD4, MD5

Secure Hash Algorithm (SHA-1)

Hashed Message Authentication Code (HMAC)

Цифровая

подпись

Digital Signature Algorithm (DSA)

RSA Digital Signature

Слайд 20Разработка CSP

Создание и тестирование модуля CSP с помощью

Microsoft Cryptographic Service Provider

Developer’s Kit (CryptoSDK)

http://msdn.microsoft.com/downloads/

Раздел “Security”

Цифровая подпись Microsoft

Модуль c описанием нужно передать Microsoft

Процесс подписи занимает

1 – 2 рабочих дня

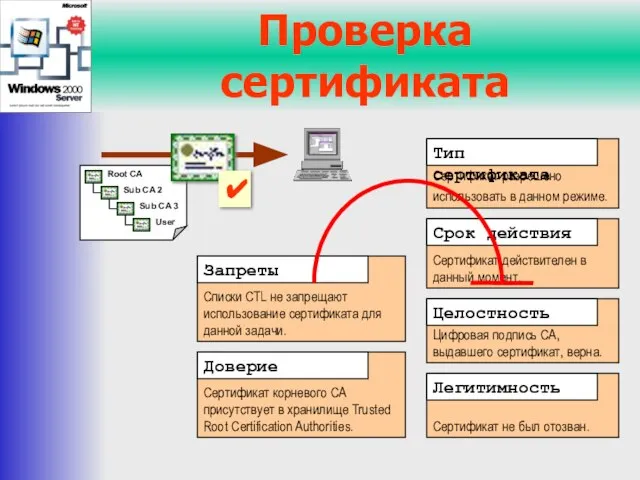

Слайд 22Сертификат

Цифровое удостоверение

Стандарт X.509 версия 3

Информация, однозначно идентифицирующая субъекта

Его открытый ключ

Допустимые режимы использования

Информация,

необходимая для проверки сертификата

Срок действия сертификата

Информация о службе, выдавшей сертификат

Цифровая подпись CA

Слайд 23Microsoft

Certificate Services

Certification Authority

Выдача сертификатов клиентам

Генерация ключей, если нужно

Отзыв сертификатов

Публикация Certificate Revocation

List

Хранение истории всех выданных сертификатов

Web Enrollment Support

Запрос и получение сертификата через Web-интерфейс

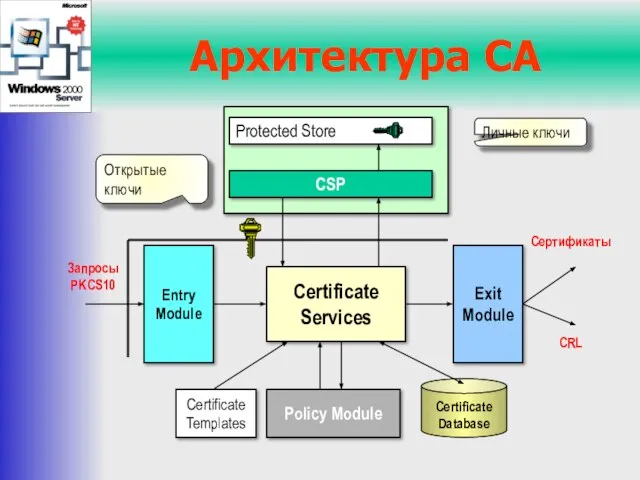

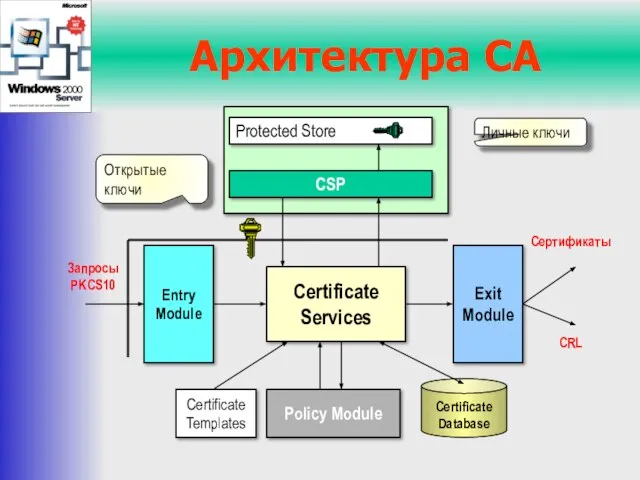

Слайд 24Архитектура CA

Certificate

Services

Exit

Module

Entry

Module

Certificate

Templates

Policy Module

Protected Store

CSP

Личные ключи

Открытые ключи

Certificate

Database

Запросы

PKCS10

Сертификаты

CRL

Слайд 25Microsoft CA

Enterprise CA

Интегрирован с Active Directory

Выдает сертификаты только объектам, имеющим учетные записи

в каталоге

Использует шаблоны сертификатов

Stand-Alone CA

Не зависит от Active Directory

Может использоваться в качестве независимого центра сертификации для любых объектов

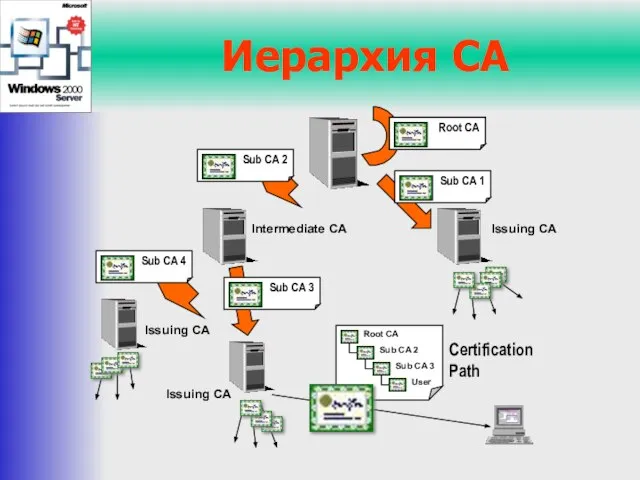

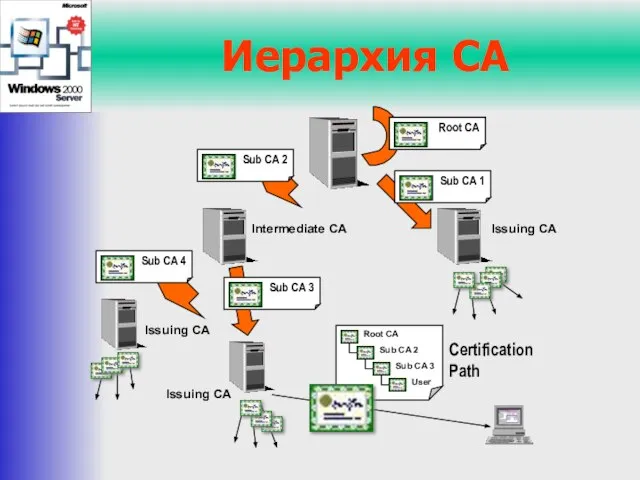

Слайд 26Иерархия CA

Intermediate CA

Issuing CA

Issuing CA

Issuing CA

Certification Path

Слайд 28Службы, базирующиеся на Windows 2000 PKI

Слайд 29Secure Channel

“Microsoft Unified Security Support Provider”

Secure Sockets Layer (SSL) 3.0

SSL 2.0

Transport Layer

Security (TLS) 1.0

Private Communication Technology

(PCT) 1.0

Аутентификация и защита данных при связи через публичные сети

TLS - основной (рекомендуемый) протокол

Модернизация протокола SSL

Слайд 30Концепции SSL/TLS

При установлении защищенного сеанса участники

Договариваются, какие криптографические алгоритмы будут использоваться в

рамках сеанса

RSA – при обмене ключами

RC4 – для шифрования данных

SHA и MD5 – для хеширования

Взаимно аутентифицируют друг друга с помощью сертификатов

Вырабатывают ключи для шифрования и хеширования

Слайд 31Смарт-карты

Микрочип, интегрированный в пластиковую карточку

Сертификат пользователя

Личный ключ пользователя

Идентификация владельца

Персональный идентификационный номер

(PIN)

Поддержка Smart Cards

в Windows 2000

Gemplus

Schlumberger

Слайд 32Аутентификация

Сертификат вместо пароля

Надежность аутентификации Kerberos зависит от качества паролей

PKINIT

Расширение Kerberos для интерактивной

аутентификации с помощью Smart Card

Соответствие сертификата учетной записи домена

SSL/TLS, EAP-TLS

Возможна аутентификация пользователей, не имеющих учетных записей в домене

Слайд 33Шифрующая файловая система (EFS)

Шифрование данных, на уровне файловых операций NTFS

Прозрачный доступ к

зашифрованным данным из приложений

Возможность восстановления зашифрованных данных

Emergency Data Recovery Policy

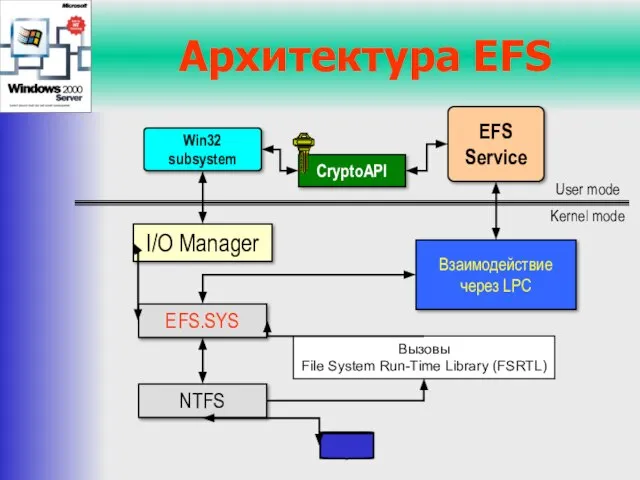

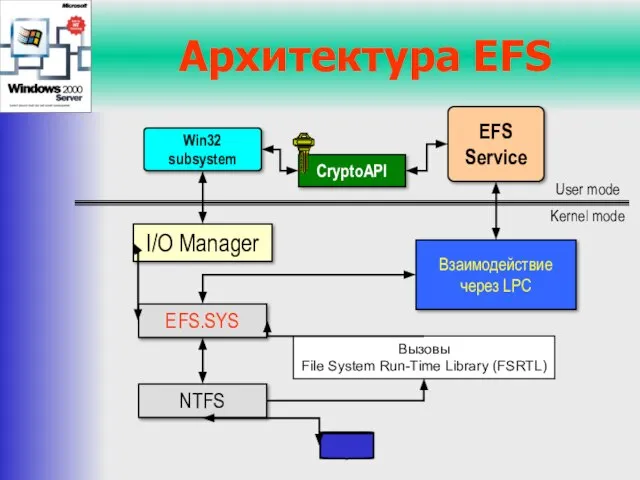

Слайд 34Архитектура EFS

Вызовы

File System Run-Time Library (FSRTL)

I/O Manager

EFS.SYS

Win32 subsystem

User mode

Kernel mode

NTFS

CryptoAPI

Взаимодействие через

Слайд 35Безопасность IP (IPSec)

Защита данных на уровне сетевых пакетов

Прозрачно для приложений

Два уровня защиты

Обеспечение

целостности пакета

Authentication Header (AH)

Шифрование данных, передаваемых в пакете

Encapsulating Security Payload (ESP)

Возможность туннелирования

Защищенный канал между маршрутизаторами удаленных подсетей

Слайд 36Процессы IPSec

IKE

IPSec Driver

IPSec Filter

IPSecPolicy

IPSec Driver

IPSec Filter

IKE

Инициация переговоров

Переговоры и генерация SA

IPSecPolicy

Защищенные

пакеты

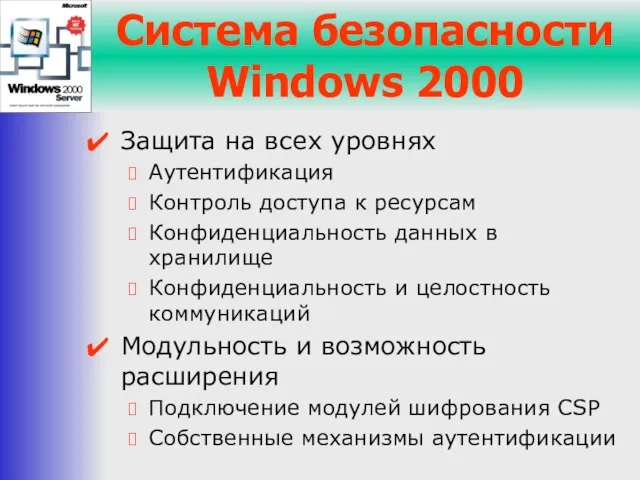

Слайд 37Система безопасности Windows 2000

Защита на всех уровнях

Аутентификация

Контроль доступа к ресурсам

Конфиденциальность данных в

хранилище

Конфиденциальность и целостность коммуникаций

Модульность и возможность расширения

Подключение модулей шифрования CSP

Собственные механизмы аутентификации

Студенческий научный кружок кафедры фармакогнозии с курсом ботаники

Студенческий научный кружок кафедры фармакогнозии с курсом ботаники Психология личности преступника

Психология личности преступника Презентация на тему: Последовательное и параллельное соединение проводников

Презентация на тему: Последовательное и параллельное соединение проводников Вальс

Вальс Jagermeister. Дегустация в Виталюр

Jagermeister. Дегустация в Виталюр Презентация на тему Радиационный фон школьных помещений

Презентация на тему Радиационный фон школьных помещений  КАК ЗАЩИТИТЬСЯ

КАК ЗАЩИТИТЬСЯ КТО? ЧТО? ГДЕ? КОГДА? КТО? ООО «Деловая Россия» и Интернет-компания «АПСЕЛФ» приглашает талантливых креативных людей к участию в отк

КТО? ЧТО? ГДЕ? КОГДА? КТО? ООО «Деловая Россия» и Интернет-компания «АПСЕЛФ» приглашает талантливых креативных людей к участию в отк Организация образовательного процесса в инклюзивном детском саду

Организация образовательного процесса в инклюзивном детском саду ABM Art-Business-Moda. Показ одежды

ABM Art-Business-Moda. Показ одежды Образ Санкт-Петербурга в произведениях Достоевского

Образ Санкт-Петербурга в произведениях Достоевского Конституция Республики Татарстан

Конституция Республики Татарстан Презентация на тему Мое педагогическое кредо

Презентация на тему Мое педагогическое кредо Теория оптимальной фильтрации и управления

Теория оптимальной фильтрации и управления Сочинение по роману в стихах «Евгений Онегин» А. С. Пушкина

Сочинение по роману в стихах «Евгений Онегин» А. С. Пушкина СОВРЕМЕННОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАНИЕДЛЯ РОССИЙСКОЙ ИННОВАЦИОННОЙ СИСТЕМЫВ ОБЛАСТИ ЭЛЕКТРОНИКИ

СОВРЕМЕННОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАНИЕДЛЯ РОССИЙСКОЙ ИННОВАЦИОННОЙ СИСТЕМЫВ ОБЛАСТИ ЭЛЕКТРОНИКИ ДИПЛОМНАЯ РАБОТАФерменты и механизмы регуляции ферментативной активности в организме

ДИПЛОМНАЯ РАБОТАФерменты и механизмы регуляции ферментативной активности в организме CIVIL LAW Tort Law

CIVIL LAW Tort Law ГОТОВИМСЯ К ЕГЭ

ГОТОВИМСЯ К ЕГЭ Простые числа

Простые числа Вкусные числа

Вкусные числа Северный Инвестиционный Банк:Финансирование энергосберегающих проектов в России

Северный Инвестиционный Банк:Финансирование энергосберегающих проектов в России Аквалія Термаль Річ. Насичений крем для глибокого зволоження шкіри обличчя

Аквалія Термаль Річ. Насичений крем для глибокого зволоження шкіри обличчя Звук и буква «Ш»

Звук и буква «Ш» Правовые основы финансов. Финансовое право. Бюджетный и налоговый кодексы

Правовые основы финансов. Финансовое право. Бюджетный и налоговый кодексы Нулевая декларация в Латвии

Нулевая декларация в Латвии Реализация требований закона №152-ФЗ при развертывании системы защиты персональных данныхв отдельно взятом муниципальном обра

Реализация требований закона №152-ФЗ при развертывании системы защиты персональных данныхв отдельно взятом муниципальном обра Продукты Gyproc

Продукты Gyproc