Содержание

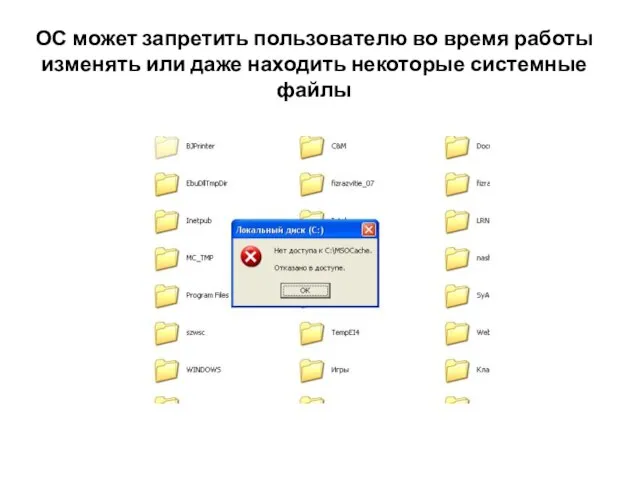

- 2. ОС может запретить пользователю во время работы изменять или даже находить некоторые системные файлы

- 4. Аутентификация —установление соответствия между пользователем и его учетной записью «логин» — от англ. «log in» —

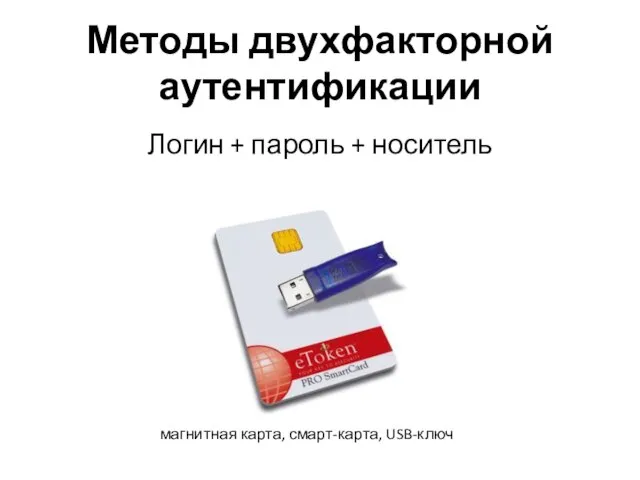

- 5. Методы двухфакторной аутентификации Логин + пароль + носитель магнитная карта, смарт-карта, USB-ключ

- 6. Биометрическая идентификация доступ предоставляется на основе анализа некоторых биологических показателей, уникальных для каждого человека (отпечатка его

- 7. Авторизация — проверка, имеет ли этот пользователь право выполнять такую операцию

- 8. Пароль по-прежнему наиболее часто используемое средство для выполнения аутентификации Подбор пароля руководствуясь имеющимися сведениями, злоумышленник начинает

- 9. Меры защиты никогда и нигде не разглашать пароль Не следует использовать простые пароли Нельзя использовать предсказуемые

- 10. Генераторы паролей — программы, которые порождают случайные пароли заданной длины.

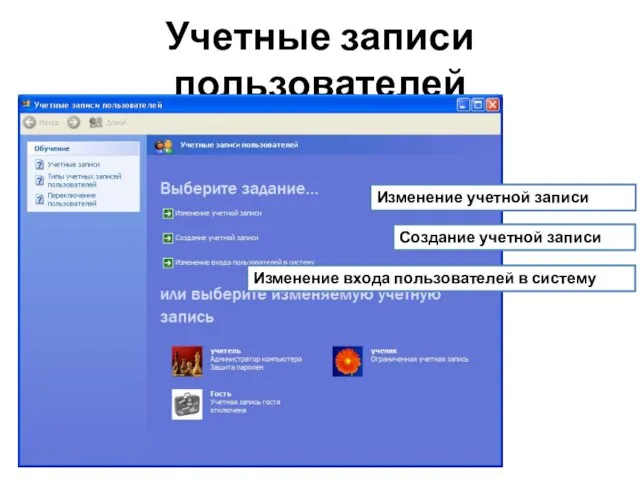

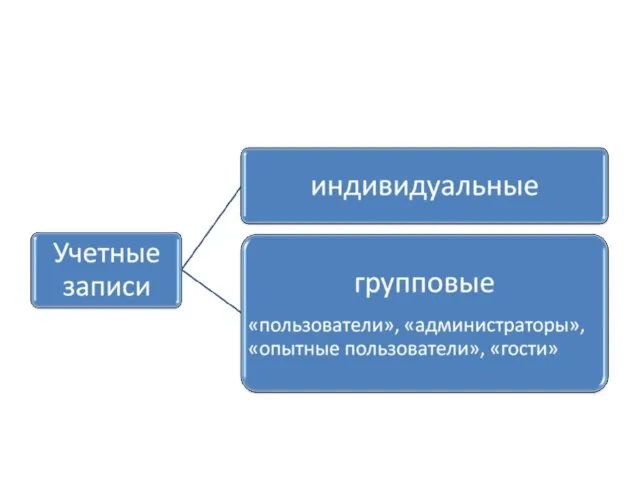

- 11. Учетные записи пользователей Изменение учетной записи Создание учетной записи Изменение входа пользователей в систему

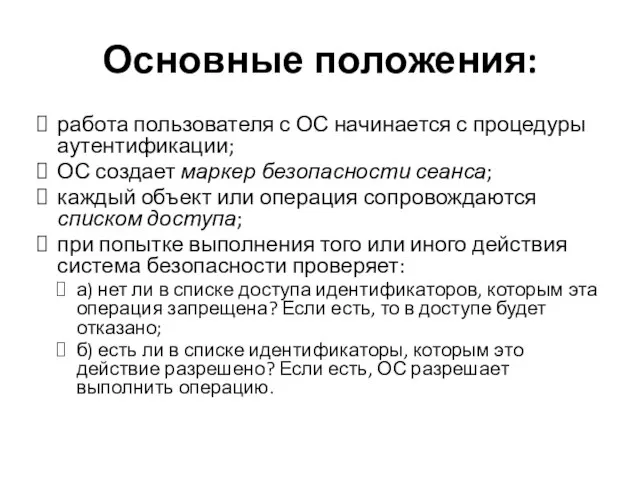

- 13. Основные положения: работа пользователя с ОС начинается с процедуры аутентификации; ОС создает маркер безопасности сеанса; каждый

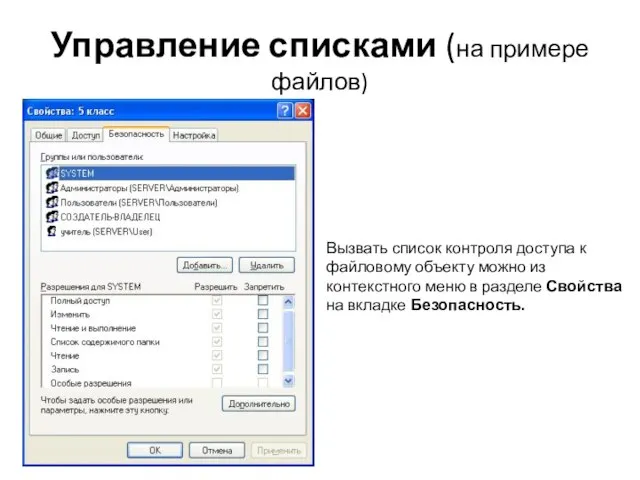

- 14. Управление списками (на примере файлов) Вызвать список контроля доступа к файловому объекту можно из контекстного меню

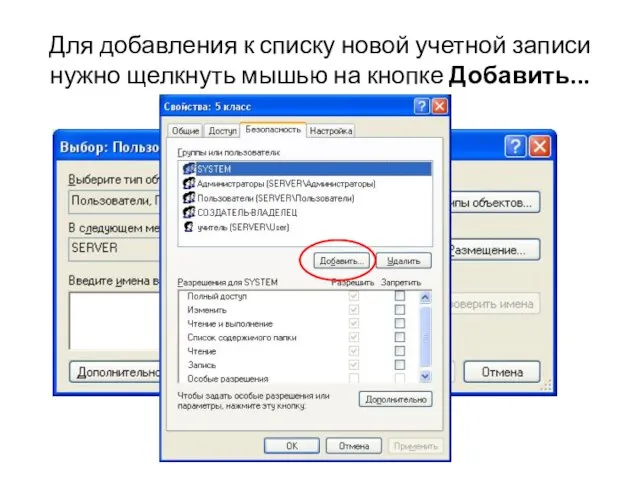

- 15. Для добавления к списку новой учетной записи нужно щелкнуть мышью на кнопке Добавить...

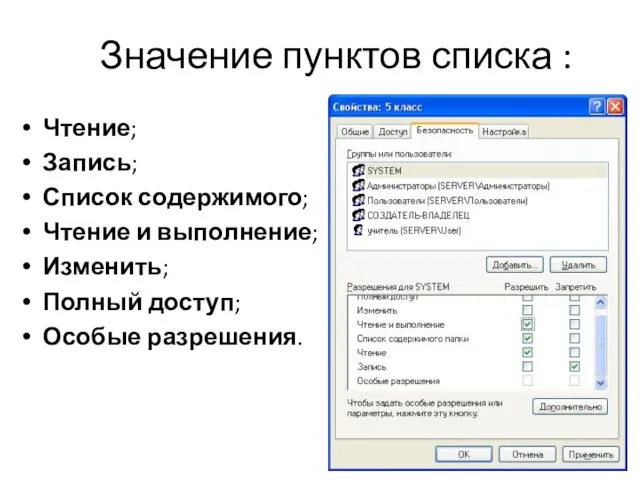

- 16. Значение пунктов списка : Чтение; Запись; Список содержимого; Чтение и выполнение; Изменить; Полный доступ; Особые разрешения.

- 18. Скачать презентацию

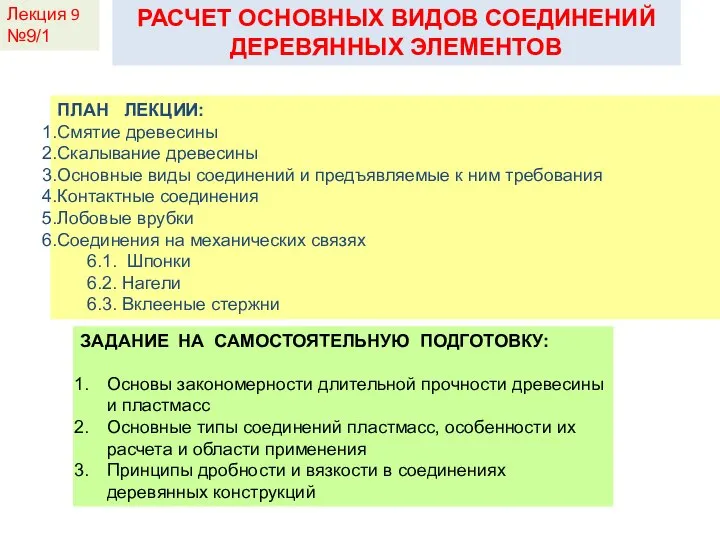

Расчет основных видов соединений деревянных элементов. Лекция 9

Расчет основных видов соединений деревянных элементов. Лекция 9 Методические аспекты использования ИКТ на уроках физики(на примере изучения механики)

Методические аспекты использования ИКТ на уроках физики(на примере изучения механики) Обжалование решений о приостановлении осуществления государственного кадастрового учета

Обжалование решений о приостановлении осуществления государственного кадастрового учета Развитие образования, культуры, медицины, спорта и молодежи

Развитие образования, культуры, медицины, спорта и молодежи Экологическое воспитание дошкольников

Экологическое воспитание дошкольников Магистерская диссертация

Магистерская диссертация Презентация на тему Горы мира

Презентация на тему Горы мира  СОВРЕМЕННЫЙ ОФИЦИАЛЬНЫЙ ПОРТАЛ ОРГАНОВ ГОСУДАРСТВЕННОЙ ВЛАСТИ СУБЪЕКТА РФ – УПРАВЛЕНЧЕСКИЕ ЗАДАЧИ И ТЕХНИЧЕСКИЕ АСПЕКТЫ РЕАЛИЗ

СОВРЕМЕННЫЙ ОФИЦИАЛЬНЫЙ ПОРТАЛ ОРГАНОВ ГОСУДАРСТВЕННОЙ ВЛАСТИ СУБЪЕКТА РФ – УПРАВЛЕНЧЕСКИЕ ЗАДАЧИ И ТЕХНИЧЕСКИЕ АСПЕКТЫ РЕАЛИЗ Анализ параметров работы пневмотранспорта в поршневом режиме

Анализ параметров работы пневмотранспорта в поршневом режиме Современное состояние и перспективы развития фиксированной связи

Современное состояние и перспективы развития фиксированной связи DANCE CLASS FREEDOM

DANCE CLASS FREEDOM Vegetables

Vegetables Информационные технологии в управлении персоналом

Информационные технологии в управлении персоналом Федеральные государственные требования к структуре основной общеобразовательной программы дошкольного образования (ФГТ)

Федеральные государственные требования к структуре основной общеобразовательной программы дошкольного образования (ФГТ) Воздушный змей ворон

Воздушный змей ворон Презентация на тему Интерференция света

Презентация на тему Интерференция света Bored. Заскучавший

Bored. Заскучавший Использование мультимедийного оборудования при обучении учащихся английскому языку

Использование мультимедийного оборудования при обучении учащихся английскому языку Гармонизация внешности с цветом костюма

Гармонизация внешности с цветом костюма Виды графики

Виды графики Коррекция отдельных недостатков лица прической

Коррекция отдельных недостатков лица прической Отчёт о деятельности общеобразовательного учреждения за 2010-2011 учебный год

Отчёт о деятельности общеобразовательного учреждения за 2010-2011 учебный год День 1, 4 поток

День 1, 4 поток Лабораторная работа «Знаки препинания»

Лабораторная работа «Знаки препинания» Япония (7 класс)

Япония (7 класс) Презентация на тему День Славянской письменности

Презентация на тему День Славянской письменности  Вопрос 2. Обнаружение, фиксация, изъятие и предварительное исследование металлов, сплавов и изделий из них

Вопрос 2. Обнаружение, фиксация, изъятие и предварительное исследование металлов, сплавов и изделий из них Александр Блок. Жизнь и творчество

Александр Блок. Жизнь и творчество