Содержание

- 2. Что такое ЦОД? ЦОД — специализированное здание для размещения (хостинга) серверного и коммуникационного оборудования и подключения

- 3. Предлагаемый метод Представляется возможным предложить решение вопроса конфиденциальности хранимой информации с помощью схемы разделения секрета, когда

- 4. Осуществление инверсии Для быстроты осуществления инверсии входящий файл представляется в виде HEX (шестнадцатеричного кода). На рисунке

- 5. Осуществление разбиения и перестановки частей файла Разбиение файла может осуществляться на две части различного размера (размер

- 6. Осуществление изъятия определённых частей из файла Для осуществления изъятия определённых частей из файла, пользователь указывает количество

- 7. Оценка эффективности и скорости Для оценки скорости преобразования будут использоваться файлы различной длины, персональные компьютеры различной

- 9. Скачать презентацию

Слайд 2Что такое ЦОД?

ЦОД — специализированное здание для размещения (хостинга) серверного и коммуникационного

Что такое ЦОД?

ЦОД — специализированное здание для размещения (хостинга) серверного и коммуникационного

оборудования и подключения к каналам сети Интернет.

Дата-центр исполняет функции обработки, хранения и распространения информации, как правило, в интересах корпоративных клиентов. ЦОД ориентирован в первую очередь, на решение бизнес-задач, путем предоставления услуг в виде информационных сервисов. Консолидация вычислительных ресурсов и средств хранения данных в ЦОД позволяет сократить совокупную стоимость владения IT-инфраструктурой за счет возможности эффективного использования технических средств, например, перераспределения нагрузок для оптимального решения бизнес-задач, а также за счет сокращения расходов на администрирование.

Дата-центр исполняет функции обработки, хранения и распространения информации, как правило, в интересах корпоративных клиентов. ЦОД ориентирован в первую очередь, на решение бизнес-задач, путем предоставления услуг в виде информационных сервисов. Консолидация вычислительных ресурсов и средств хранения данных в ЦОД позволяет сократить совокупную стоимость владения IT-инфраструктурой за счет возможности эффективного использования технических средств, например, перераспределения нагрузок для оптимального решения бизнес-задач, а также за счет сокращения расходов на администрирование.

Слайд 3Предлагаемый метод

Представляется возможным предложить решение вопроса конфиденциальности хранимой информации с помощью схемы

Предлагаемый метод

Представляется возможным предложить решение вопроса конфиденциальности хранимой информации с помощью схемы

разделения секрета, когда клиент центра обработки данных передает на хранение данные, но не информацию, как таковую. Простейшим примером такого рода может служить передача в ЦОД набора бит, зашифрованного однообразным ключом, длина которого больше или равна длине набора передаваемых бит.

В качестве основного алгоритма можно рассмотреть процедуру, её суть заключается в том, что на начальном этапе имеется объем информации, который необходимо хранить на серверах ЦОД, для этого объема формируется функция F, которая является набором определённых действий. Функция F может принимать следующие значения:

осуществление инверсии файла;

осуществление разбиения и перестановки (запоминается место разбиения и пропорции, в которых осуществляется разбиение).

осуществление выборки некоторой части информации (запоминается место, откуда осуществлялась выбора и часть информации, которую извлекли);

Эти действия могут выполняться как по отдельности, так и совместно.

После того, как сформирована функция F, осуществляется сохранение преобразованного файла на сервер ЦОД, а функция F хранится у пользователя.

При обращении к той или иной части информации, которая хранится на сервере ЦОД, осуществляется восстановление этой информации при помощи функции F-1.

В качестве основного алгоритма можно рассмотреть процедуру, её суть заключается в том, что на начальном этапе имеется объем информации, который необходимо хранить на серверах ЦОД, для этого объема формируется функция F, которая является набором определённых действий. Функция F может принимать следующие значения:

осуществление инверсии файла;

осуществление разбиения и перестановки (запоминается место разбиения и пропорции, в которых осуществляется разбиение).

осуществление выборки некоторой части информации (запоминается место, откуда осуществлялась выбора и часть информации, которую извлекли);

Эти действия могут выполняться как по отдельности, так и совместно.

После того, как сформирована функция F, осуществляется сохранение преобразованного файла на сервер ЦОД, а функция F хранится у пользователя.

При обращении к той или иной части информации, которая хранится на сервере ЦОД, осуществляется восстановление этой информации при помощи функции F-1.

Слайд 4Осуществление инверсии

Для быстроты осуществления инверсии входящий файл представляется в виде HEX (шестнадцатеричного

Осуществление инверсии

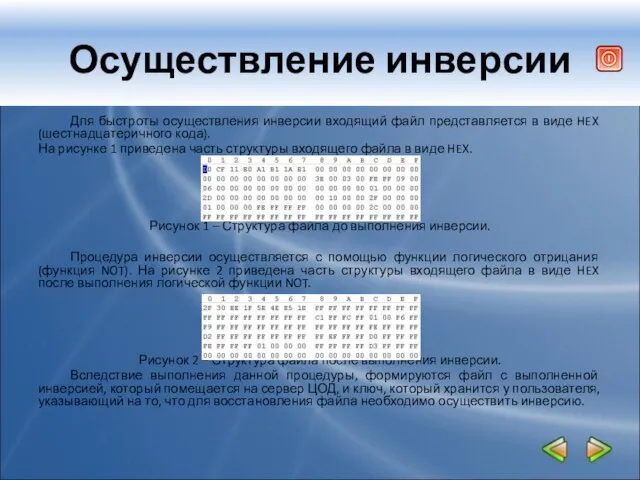

Для быстроты осуществления инверсии входящий файл представляется в виде HEX (шестнадцатеричного

кода).

На рисунке 1 приведена часть структуры входящего файла в виде HEX.

Рисунок 1 – Структура файла до выполнения инверсии.

Процедура инверсии осуществляется с помощью функции логического отрицания (функция NOT). На рисунке 2 приведена часть структуры входящего файла в виде HEX после выполнения логической функции NOT.

Рисунок 2 – Структура файла после выполнения инверсии.

Вследствие выполнения данной процедуры, формируются файл с выполненной инверсией, который помещается на сервер ЦОД, и ключ, который хранится у пользователя, указывающий на то, что для восстановления файла необходимо осуществить инверсию.

На рисунке 1 приведена часть структуры входящего файла в виде HEX.

Рисунок 1 – Структура файла до выполнения инверсии.

Процедура инверсии осуществляется с помощью функции логического отрицания (функция NOT). На рисунке 2 приведена часть структуры входящего файла в виде HEX после выполнения логической функции NOT.

Рисунок 2 – Структура файла после выполнения инверсии.

Вследствие выполнения данной процедуры, формируются файл с выполненной инверсией, который помещается на сервер ЦОД, и ключ, который хранится у пользователя, указывающий на то, что для восстановления файла необходимо осуществить инверсию.

Слайд 5Осуществление разбиения и перестановки частей файла

Разбиение файла может осуществляться на две части

Осуществление разбиения и перестановки частей файла

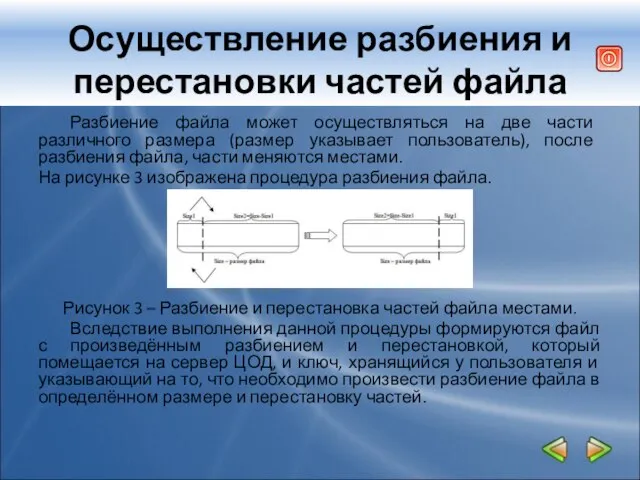

Разбиение файла может осуществляться на две части

различного размера (размер указывает пользователь), после разбиения файла, части меняются местами.

На рисунке 3 изображена процедура разбиения файла.

Рисунок 3 – Разбиение и перестановка частей файла местами.

Вследствие выполнения данной процедуры формируются файл с произведённым разбиением и перестановкой, который помещается на сервер ЦОД, и ключ, хранящийся у пользователя и указывающий на то, что необходимо произвести разбиение файла в определённом размере и перестановку частей.

На рисунке 3 изображена процедура разбиения файла.

Рисунок 3 – Разбиение и перестановка частей файла местами.

Вследствие выполнения данной процедуры формируются файл с произведённым разбиением и перестановкой, который помещается на сервер ЦОД, и ключ, хранящийся у пользователя и указывающий на то, что необходимо произвести разбиение файла в определённом размере и перестановку частей.

Слайд 6Осуществление изъятия определённых частей из файла

Для осуществления изъятия определённых частей из файла,

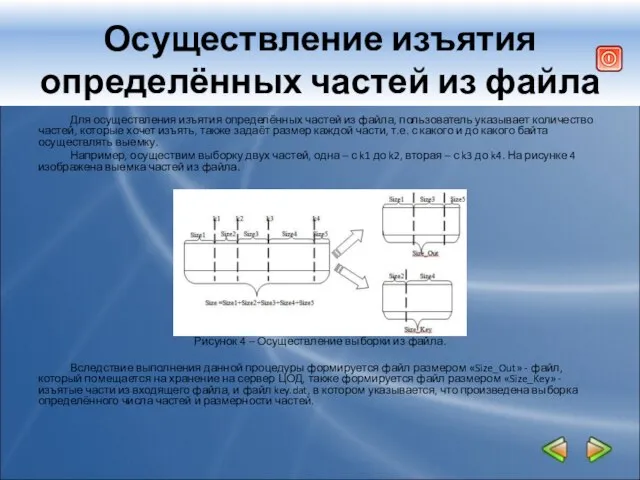

Осуществление изъятия определённых частей из файла

Для осуществления изъятия определённых частей из файла,

пользователь указывает количество частей, которые хочет изъять, также задаёт размер каждой части, т.е. с какого и до какого байта осуществлять выемку.

Например, осуществим выборку двух частей, одна – с k1 до k2, вторая – с k3 до k4. На рисунке 4 изображена выемка частей из файла.

Рисунок 4 – Осуществление выборки из файла.

Вследствие выполнения данной процедуры формируется файл размером «Size_Out» - файл, который помещается на хранение на сервер ЦОД, также формируется файл размером «Size_Key» - изъятые части из входящего файла, и файл key.dat, в котором указывается, что произведена выборка определённого числа частей и размерности частей.

Например, осуществим выборку двух частей, одна – с k1 до k2, вторая – с k3 до k4. На рисунке 4 изображена выемка частей из файла.

Рисунок 4 – Осуществление выборки из файла.

Вследствие выполнения данной процедуры формируется файл размером «Size_Out» - файл, который помещается на хранение на сервер ЦОД, также формируется файл размером «Size_Key» - изъятые части из входящего файла, и файл key.dat, в котором указывается, что произведена выборка определённого числа частей и размерности частей.

Слайд 7Оценка эффективности и скорости

Для оценки скорости преобразования будут использоваться файлы различной длины,

Оценка эффективности и скорости

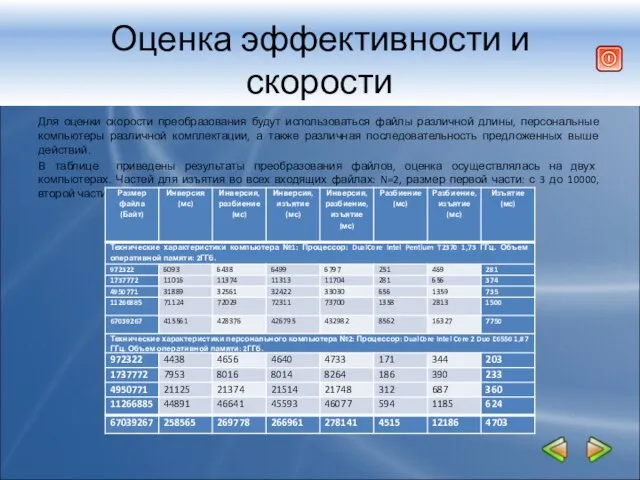

Для оценки скорости преобразования будут использоваться файлы различной длины,

персональные компьютеры различной комплектации, а также различная последовательность предложенных выше действий.

В таблице приведены результаты преобразования файлов, оценка осуществлялась на двух компьютерах. Частей для изъятия во всех входящих файлах: N=2, размер первой части: с 3 до 10000, второй части: c 20000 до 100000.

В таблице приведены результаты преобразования файлов, оценка осуществлялась на двух компьютерах. Частей для изъятия во всех входящих файлах: N=2, размер первой части: с 3 до 10000, второй части: c 20000 до 100000.

Размножение растений 8 класс

Размножение растений 8 класс Как сохранять эффективность, не забывать об ответственности и не терять связи с коллегами

Как сохранять эффективность, не забывать об ответственности и не терять связи с коллегами Критерии достижения образовательной цели

Критерии достижения образовательной цели Я - иллюстратор детских книг

Я - иллюстратор детских книг Презентация на тему Средневековая философия. Патристика

Презентация на тему Средневековая философия. Патристика Недопустимость вмешательства в осуществление прокурорского надзора

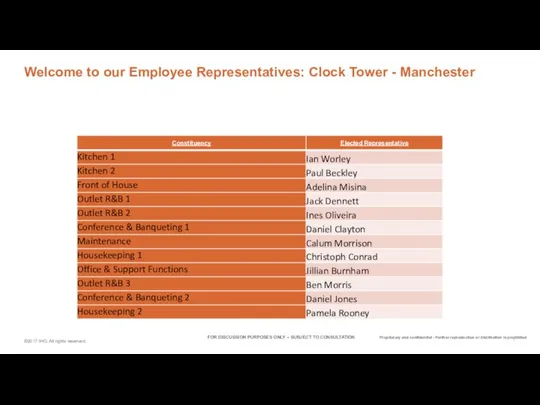

Недопустимость вмешательства в осуществление прокурорского надзора Welcome to our Employee Representatives: Clock Tower - Manchester

Welcome to our Employee Representatives: Clock Tower - Manchester Владимиро- Суздальская земля

Владимиро- Суздальская земля Droga krzyżowa. STACJA I. - Jezus na śmierć skazany

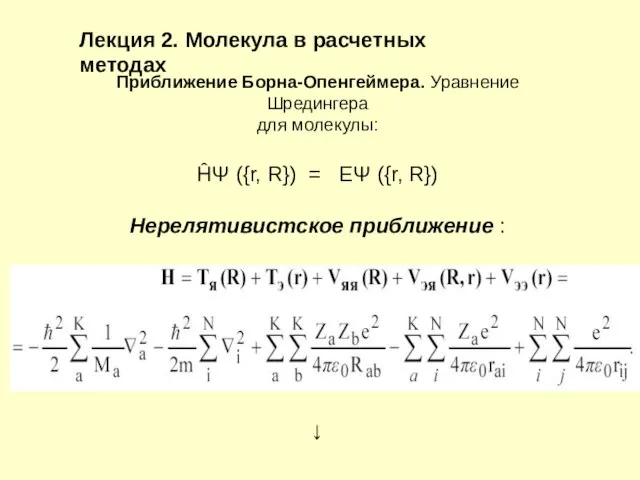

Droga krzyżowa. STACJA I. - Jezus na śmierć skazany Молекула в расчетных методах

Молекула в расчетных методах ОРГАНИЗАЦИЯ ПИТАНИЯ В МОУ ООШ 110 Контроль бракеражной комиссии.

ОРГАНИЗАЦИЯ ПИТАНИЯ В МОУ ООШ 110 Контроль бракеражной комиссии. Java Script Examples

Java Script Examples Кризис – «уроки» которых не было

Кризис – «уроки» которых не было Сколько информации может хранить лазерный диск

Сколько информации может хранить лазерный диск Дружины Твери

Дружины Твери Методы научного познания

Методы научного познания История фотографии

История фотографии Где живут белые медведи и пингвины

Где живут белые медведи и пингвины Демографический и трудовой потенциалы Беларуси Подготовила: Клеутина С.А. Группа МЭ-092

Демографический и трудовой потенциалы Беларуси Подготовила: Клеутина С.А. Группа МЭ-092 GS-Пинсеттер

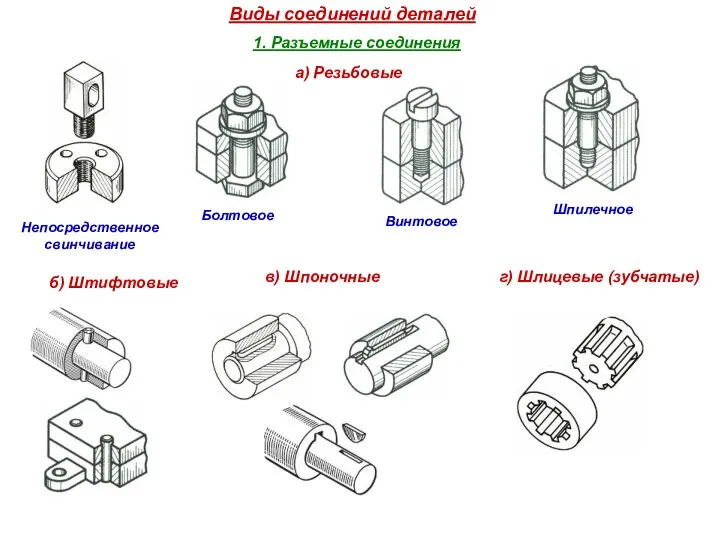

GS-Пинсеттер Виды соединений деталей

Виды соединений деталей Презентация на тему Таможенная процедура «Выпуск для внутреннего потребления»

Презентация на тему Таможенная процедура «Выпуск для внутреннего потребления»  Влюбленные. Чувство самоотверженной и глубокой привязанности

Влюбленные. Чувство самоотверженной и глубокой привязанности Квартирный портал ГК Первый Строительный Фонд,

Квартирный портал ГК Первый Строительный Фонд, slide8

slide8 ПАРОВАЯ ВИНТОВАЯ МАШИНА (ПВМ): ОПЫТ ЭКСПЛУАТАЦИИ И ПЕРСПЕКТИВЫ ПРИМЕНЕНИЯ

ПАРОВАЯ ВИНТОВАЯ МАШИНА (ПВМ): ОПЫТ ЭКСПЛУАТАЦИИ И ПЕРСПЕКТИВЫ ПРИМЕНЕНИЯ Метаболизм

Метаболизм  Учёт и анализ операций на счетах в банке

Учёт и анализ операций на счетах в банке