Содержание

- 2. Основная литература 1 Грибунин, В. Г. Комплексная система защиты информации на пред-приятии : учеб. пособие для

- 3. Дополнительная литература 1 Бернет, С. Криптография. Официальное руководство RSA Security = RSA Security's Official Guide to

- 4. Интернет-ресурсы 1 Журнал «САПР и графика». – Режим доступа: http://www.sapr.ru. 2 САПР CAD/CAM/CAE - Системы Черчение

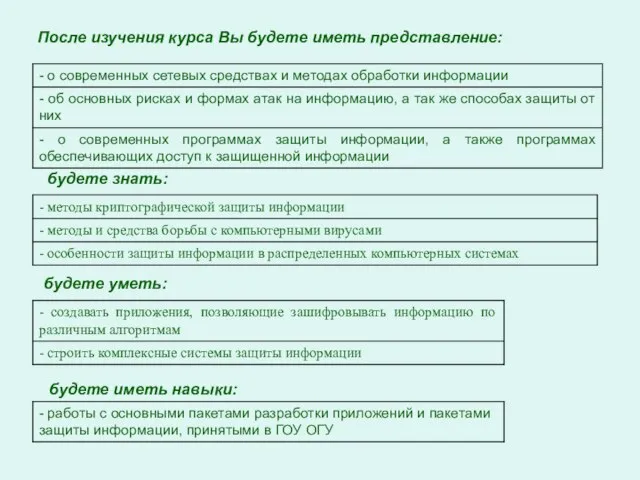

- 5. После изучения курса Вы будете иметь представление: будете знать: будете уметь: будете иметь навыки:

- 6. Лекция 1 – Введение в информационную безопасность при работе в автоматизированных системах Рассматриваемые вопросы: современная ситуация

- 7. Вопрос 1 - Современная ситуация в области информационной безопасности В современном обществе именно информация становится важнейшим

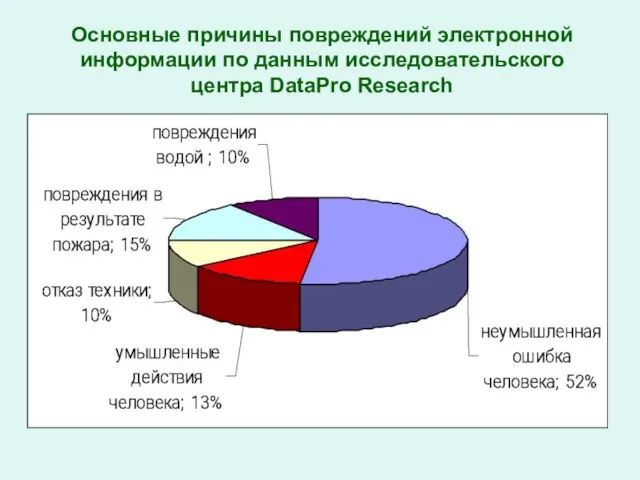

- 8. Основные причины повреждений электронной информации по данным исследовательского центра DataPro Research

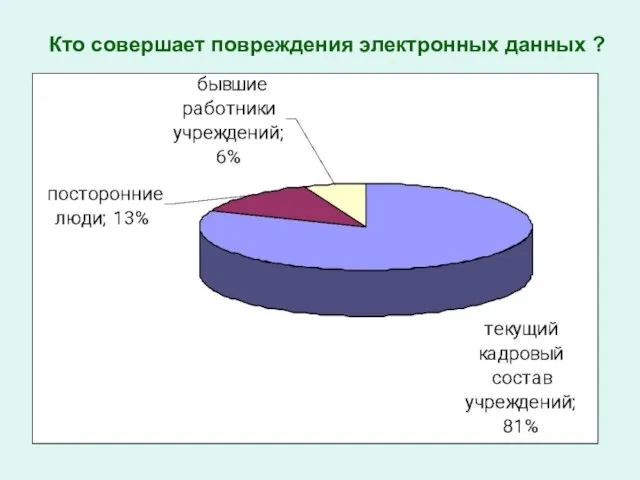

- 9. Кто совершает повреждения электронных данных ?

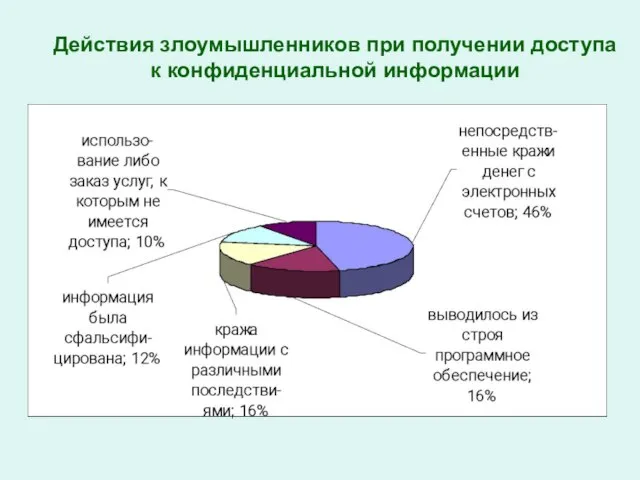

- 10. Действия злоумышленников при получении доступа к конфиденциальной информации

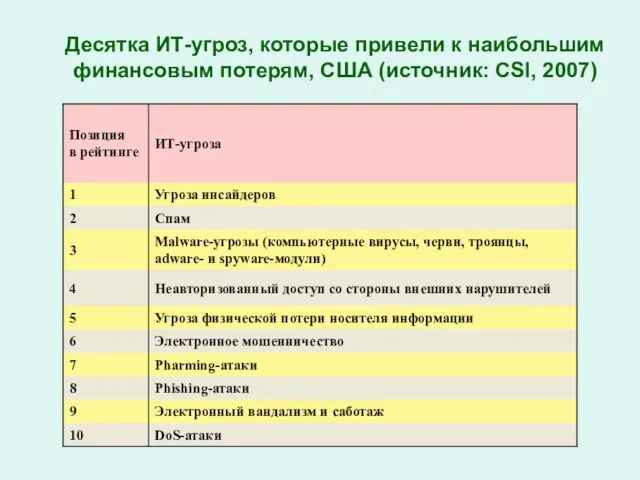

- 11. Десятка ИТ-угроз, которые привели к наибольшим финансовым потерям, США (источник: CSI, 2007)

- 12. Десятка ИТ-угроз, которые привели к наибольшим финансовым потерям, США (источник: CSI, 2007)

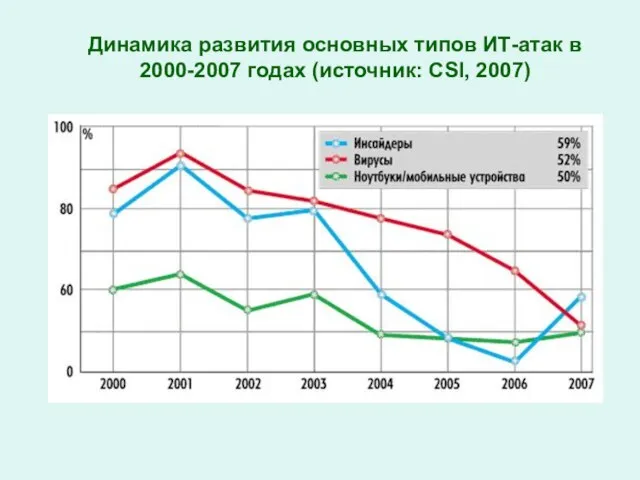

- 13. Динамика развития основных типов ИТ-атак в 2000-2007 годах (источник: CSI, 2007)

- 14. Число новых вредоносных программ, добавляемых в коллекцию «Лаборатории Касперского»

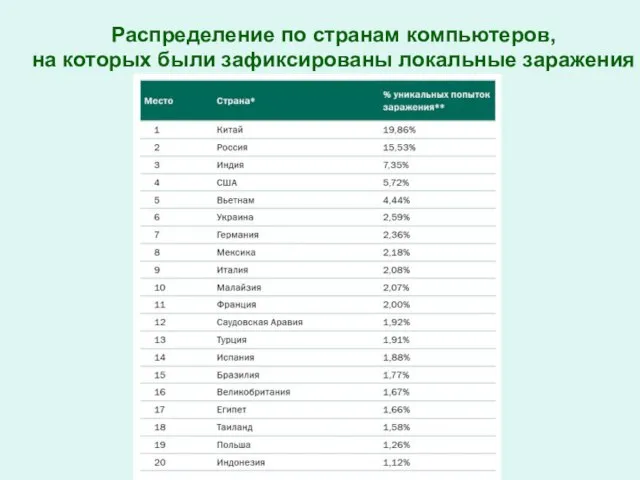

- 15. Распределение по странам компьютеров, на которых были зафиксированы локальные заражения

- 16. Затраты, связанные с наиболее распространенными инсайдерскими преступлениями в России (источник: PricewaterhouseCoopers, 2007)

- 17. Текущее и идеальное распределение времени специалистов по приватности данных

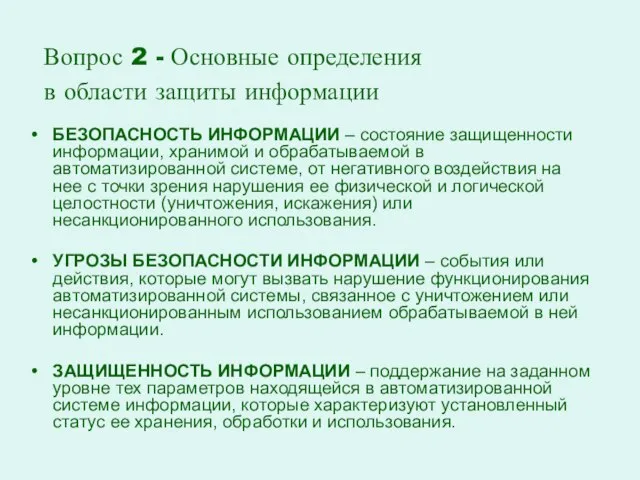

- 18. БЕЗОПАСНОСТЬ ИНФОРМАЦИИ – состояние защищенности информации, хранимой и обрабатываемой в автоматизированной системе, от негативного воздействия на

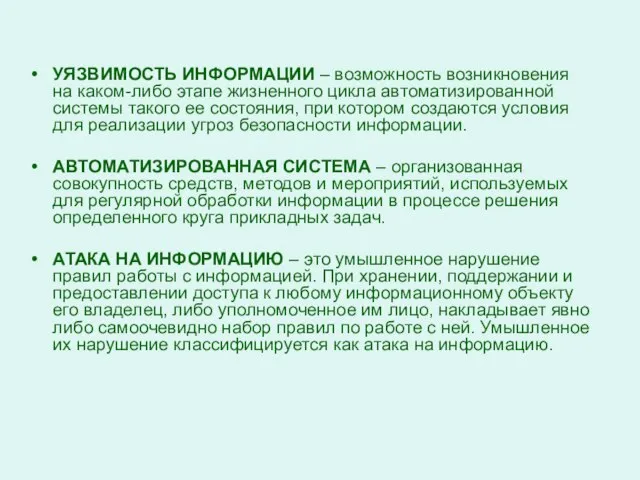

- 20. УЯЗВИМОСТЬ ИНФОРМАЦИИ – возможность возникновения на каком-либо этапе жизненного цикла автоматизированной системы такого ее состояния, при

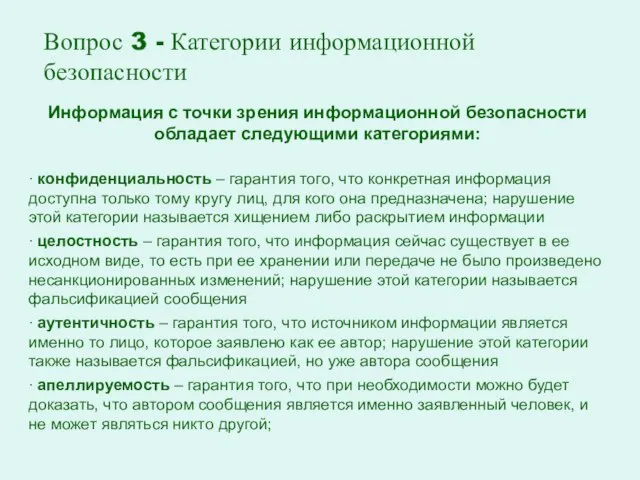

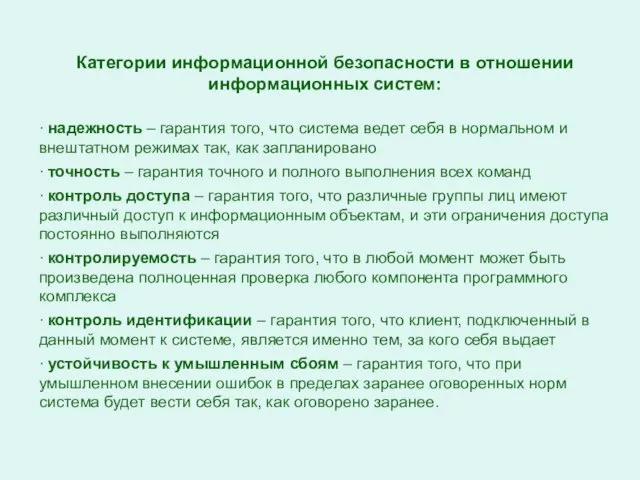

- 21. Информация с точки зрения информационной безопасности обладает следующими категориями: ∙ конфиденциальность – гарантия того, что конкретная

- 22. Категории информационной безопасности в отношении информационных систем: ∙ надежность – гарантия того, что система ведет себя

- 24. Скачать презентацию

Золотарь. Повышение уровня работоспособности

Золотарь. Повышение уровня работоспособности Формирование гендерной принадлежности детей дошкольного возраста

Формирование гендерной принадлежности детей дошкольного возраста Склонение имен существительных в упражнениях

Склонение имен существительных в упражнениях Обработка фрезерованием

Обработка фрезерованием Презентация на тему Финансы и кредит Денежная система

Презентация на тему Финансы и кредит Денежная система  Система применения минеральных удобрений под посев озимой пшеницы урожая 2013 года

Система применения минеральных удобрений под посев озимой пшеницы урожая 2013 года Презентация на тему Слово о полку Игореве

Презентация на тему Слово о полку Игореве  ПРОВОДЯЩИЕ ПОЛИМЕРЫ

ПРОВОДЯЩИЕ ПОЛИМЕРЫ Die vier Kerzen

Die vier Kerzen Презентация на тему Саранча

Презентация на тему Саранча  Толықтауыш

Толықтауыш Особенности радиоактивного заражения при авариях на АЭС

Особенности радиоактивного заражения при авариях на АЭС Транспортно-экспедиционная деятельность на автомобильном транспорте. Контейнерные перевозки

Транспортно-экспедиционная деятельность на автомобильном транспорте. Контейнерные перевозки Проведение ГИА-9 в 2012 году

Проведение ГИА-9 в 2012 году Презентация на тему Преподавание истории и обществознания в условиях открытой информационно-образовательной среды

Презентация на тему Преподавание истории и обществознания в условиях открытой информационно-образовательной среды Русский язык будет жить. Язык в эпоху Интернета

Русский язык будет жить. Язык в эпоху Интернета Веселые моменты школьной жизни

Веселые моменты школьной жизни С днём рождения!

С днём рождения! Урок-соревнование в 3 классе Тема: «Wir kennen Deutsch super – ich kenne Deutsch am besten!»

Урок-соревнование в 3 классе Тема: «Wir kennen Deutsch super – ich kenne Deutsch am besten!» Презентация на тему Города воинской славы

Презентация на тему Города воинской славы  Бизнес-планирование. Бассейн

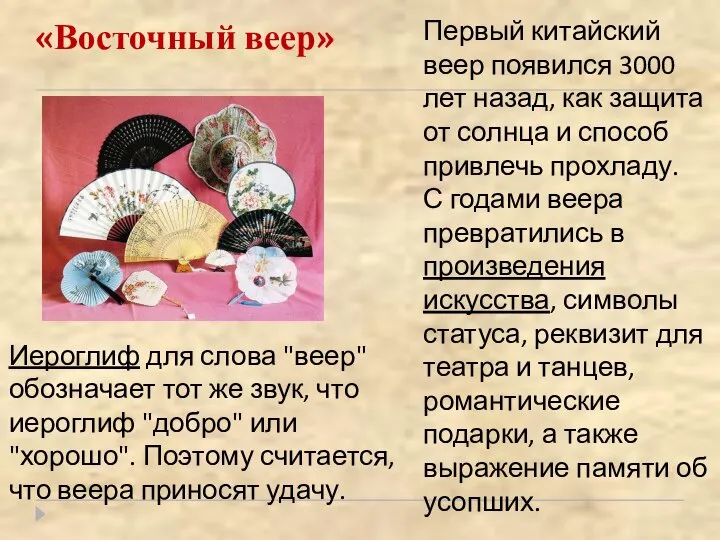

Бизнес-планирование. Бассейн Восточный веер

Восточный веер Lection2

Lection2 Сохранение психологического здоровья учащихся

Сохранение психологического здоровья учащихся Social network

Social network Роль ШМО естественно – математического цикла в работе со слабоуспевающими учащимися

Роль ШМО естественно – математического цикла в работе со слабоуспевающими учащимися Урок литературы в 11 классе Учитель русского языка и литературы Бокова Лидия Александровна

Урок литературы в 11 классе Учитель русского языка и литературы Бокова Лидия Александровна Прыжки в высоту с разбега способом перешагивание. 5 класс

Прыжки в высоту с разбега способом перешагивание. 5 класс