Слайд 3Cache coherency protocol

Write through

Промах чтения (загрузка строки)

Попадание чтения (-)

Промах записи (запись в

память)

Попадание записи(обновление кэша, зпись в память)

Слайд 4MESI

Invalid

Shared

Exclusive

Modified

Слайд 5Нужна коммутация

Перекрестная коммутация с n процессорами и k блоками памяти

Слайд 7Мультикомпьютеры

Плохая масштабируемость

Конкуренция за доступ к памяти

Send & recieve

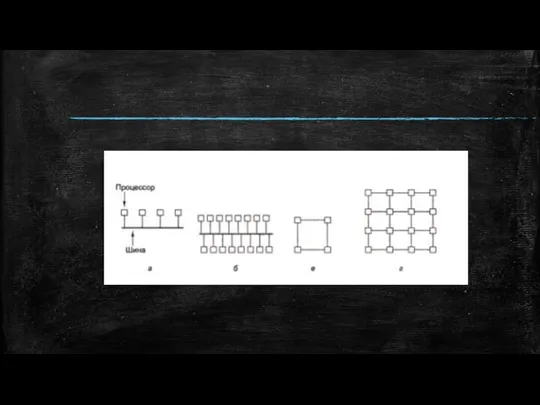

Слайд 8Коммуникационные сети

Топология КС –схема рзмещений линий связи и коммутаторов. Часто – неорграф

(V,E), V – линии связи, E – коммутаторы.

У каждого узла степень, влияющая на отказоустойчивость

Диаметр – большую задержку при передаче пакетов

Пропускная способность- объем данных в секунду

Размерность – количество вариантов перехода.

Слайд 10MPP

Обычные процессоры с дорогим ПО

Огромные объемы IO

Отказоустойчивость

Слайд 11Кластерные компьютеры

Несколько ПК или р\с

Централизованный и децентрализованные

Слайд 12Message Parsing Interface

Пользователь создает процессы.

Коммуникаторы

Тип данных

Операции отправки и получения

Виртуальные топологии

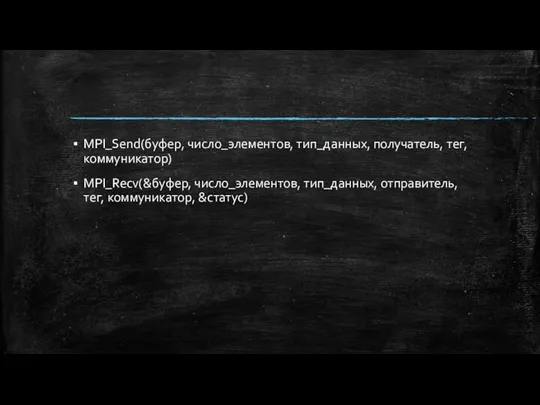

Слайд 13MPI_Send(буфер, число_элементов, тип_данных, получатель, тег, коммуникатор)

MPI_Recv(&буфер, число_элементов, тип_данных, отправитель, тег, коммуникатор,

&статус)

Слайд 14Коммуникационные режимы

Синхронный

Буферизация

Стандарт

Готовность

Слайд 15MPI-2

ДП

Удаленный доступ

Масштабируемый IO

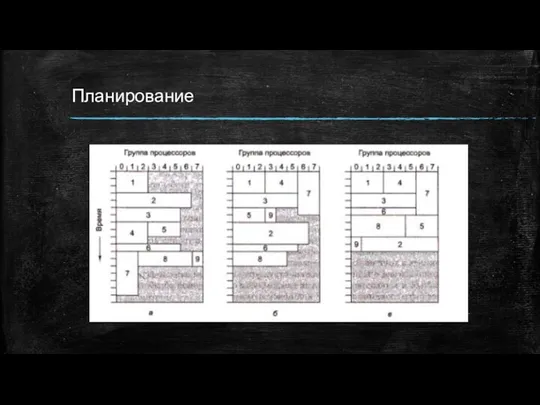

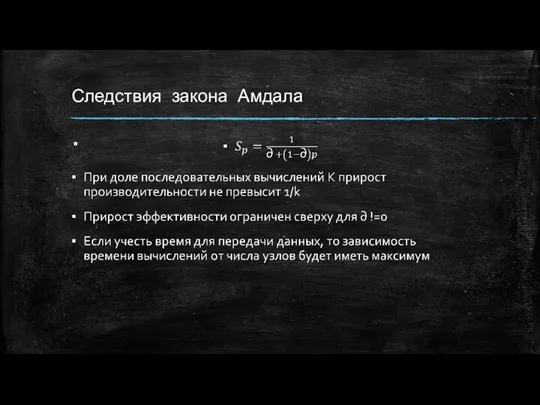

Слайд 17Производительность

Добавить процессоры, но умно. Нужно соблюдать масштабируемость.

Решетка – хорошо.

Слайд 19Пропускная способность растет, время запаздывания – тоже.

В идеале все должно быть

неизменно

По факту – как есть.

Слайд 20Как сократить или замаскировать время запаздывания?

Репликация

Упреждающая выборка

Многопоточность

Неблокирующие записи

Слайд 21Disturbed computing

Очень большой, интернациональный слабо связанный гетерогенный кластер

Цель – создать инфраструктуру,

которая бы из нескольких организаций сделала бы единую виртуальную организацию.

Многомерная система с одноранговыми узлами.

Куча ресурсов и организаций

Слайд 22Моделирование Системы распределенных вычислений

Уровень инфраструктуры – физ ресурсы, из которых построена система

Слайд 23Моделирование Системы распределенных вычислений

Уровень инфраструктуры – физ. ресурсы, из которых построена система

Уровень

ресурсов – управление отдельными ресурсами

Слайд 24Моделирование Системы распределенных вычислений

Уровень инфраструктуры – физ. ресурсы, из которых построена система

Уровень

ресурсов – управление отдельными ресурсами

Уровень коллективов – исследование, посредничество, управление ресурсами.

Слайд 25Моделирование Системы распределенных вычислений

Уровень инфраструктуры – физ. ресурсы, из которых построена система

Уровень

ресурсов – управление отдельными ресурсами

Уровень коллективов – исследование, посредничество, управление ресурсами.

Уровень приложений – приложения, которые совместно используют ресурсы

Слайд 26Безопасность

Однократная регистрация в системе

Нужны стандарты

Global Grid Forum, OGSA

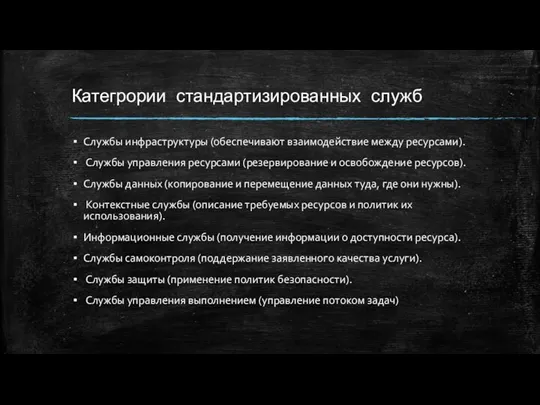

Слайд 27Категрории стандартизированных служб

Службы инфраструктуры (обеспечивают взаимодействие между ресурсами).

Службы управления ресурсами (резервирование

и освобождение ресурсов).

Службы данных (копирование и перемещение данных туда, где они нужны).

Контекстные службы (описание требуемых ресурсов и политик их использования).

Информационные службы (получение информации о доступности ресурса).

Службы самоконтроля (поддержание заявленного качества услуги).

Службы защиты (применение политик безопасности).

Службы управления выполнением (управление потоком задач)

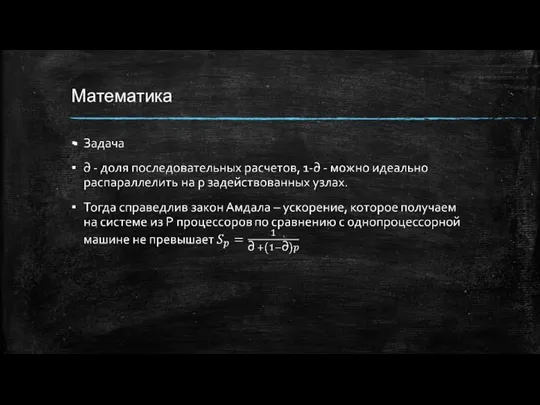

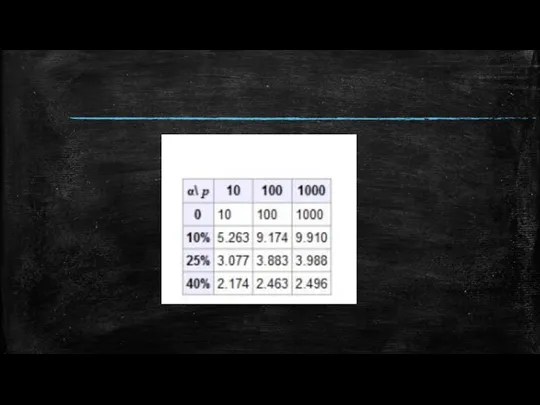

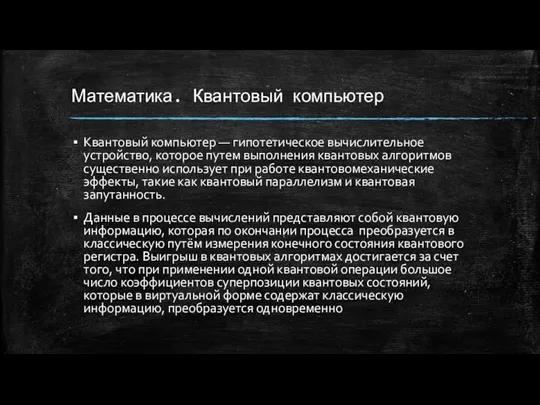

Слайд 31Математика. Квантовый компьютер

Квантовый компьютер — гипотетическое вычислительное устройство, которое путем выполнения квантовых

алгоритмов существенно использует при работе квантовомеханические эффекты, такие как квантовый параллелизм и квантовая запутанность.

Данные в процессе вычислений представляют собой квантовую информацию, которая по окончании процесса преобразуется в классическую путём измерения конечного состояния квантового регистра. Выигрыш в квантовых алгоритмах достигается за счет того, что при применении одной квантовой операции большое число коэффициентов суперпозиции квантовых состояний, которые в виртуальной форме содержат классическую информацию, преобразуется одновременно

Слайд 32Квантовый компьютер

Квантовая запутанность иногда называют квантовой суперпозицией.

Цифровое устройство с аналоговой природой

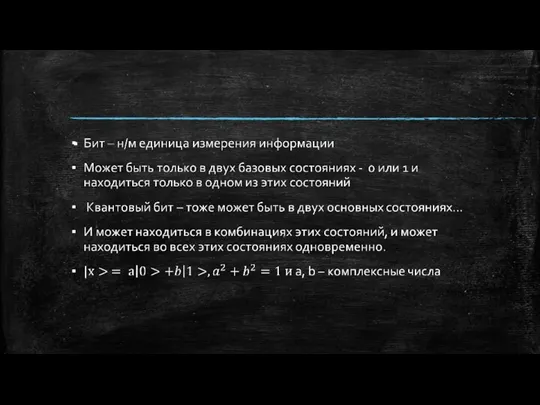

Слайд 33Бит – н/м единица измерения информации

Может быть только в двух базовых состояниях

- 0 или 1 и находиться только в одном из этих состояний

Слайд 34Бит – н/м единица измерения информации

Может быть только в двух базовых состояниях

- 0 или 1 и находиться только в одном из этих состояний

Квантовый бит – тоже может быть в двух основных состояниях…

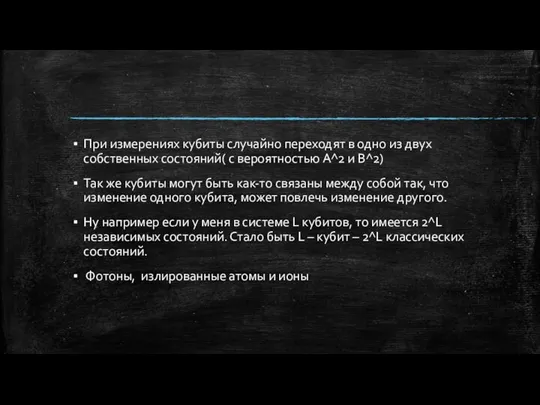

Слайд 37При измерениях кубиты случайно переходят в одно из двух собственных состояний( с

вероятностью A^2 и B^2)

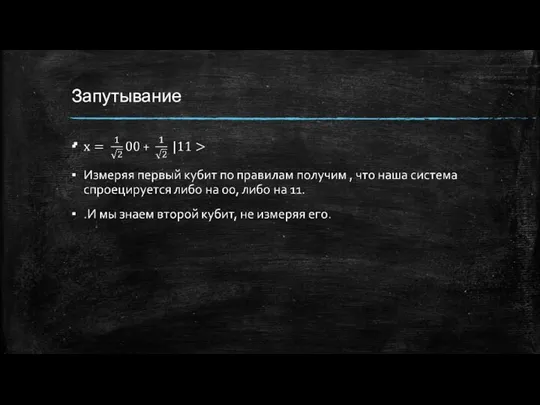

Так же кубиты могут быть как-то связаны между собой так, что изменение одного кубита, может повлечь изменение другого.

Ну например если у меня в системе L кубитов, то имеется 2^L независимых состояний. Стало быть L – кубит – 2^L классических состояний.

Фотоны, излированные атомы и ионы

Слайд 40Почему гипотетическое?

необходимо обеспечить высокую точность измерений;

внешние воздействия могут разрушить квантовую систему или

внести в неё искажения

Слайд 41RSA

Назовем функцию F односторонней, если:

При известном х мы сможем посчитать F(x)

При известном

y=F(x) мы не сможем посчитать эффективно F(x)

В основе лежит задача факторизации произведения двух больших простых чисел

Шифрование – возведение в степень по модулю большого числа x

Дешифрование – подсчет φ(x) – функции Эйлера

Слайд 42Функция Эйлера

φ(x) = количество чисел от 1 до х-1, взаимно простых с

х

φ(6) =2, φ(25) = 20, φ(11) = 10

Слайд 43Участник Боб и Алиса располагает как открытым ключом так и закрытым ключом

Ключ – пара целых чисел

Каждый создает ключ сам.

Закрытый хранится при себе, открытый – в открытом доступе

Для каждого участника открытый и закрытый ключ образуют взаимно-обратные функции.

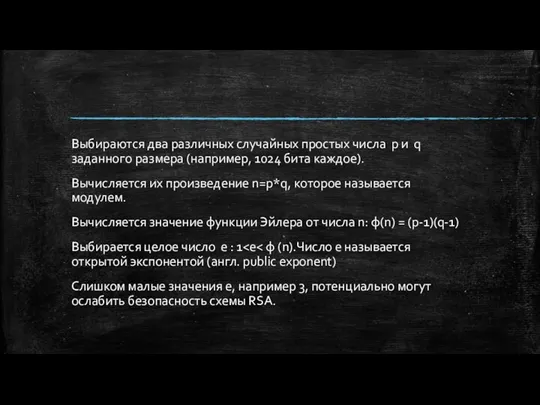

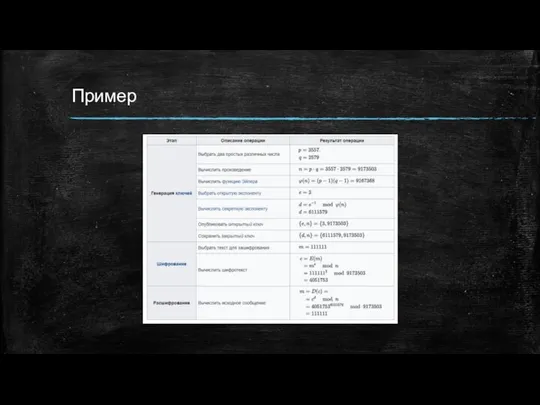

Слайд 44Выбираются два различных случайных простых числа p и q заданного размера (например,

1024 бита каждое).

Вычисляется их произведение n=p*q, которое называется модулем.

Вычисляется значение функции Эйлера от числа n: φ(n) = (p-1)(q-1)

Выбирается целое число e : 1Слишком малые значения e, например 3, потенциально могут ослабить безопасность схемы RSA.

Слайд 45RSA

Вычисляется число d, мультипликативно обратное к числу e по модулю то есть

число, которое бы делилось в произведении на e на φ(n) то есть d*e делится на φ(n)

Число d называется секретной экспонентой. Обычно, оно вычисляется при помощи расширенного алгоритма Евклида.

Пара (e,n) публикуется в качестве открытого ключа RSA (англ. RSA public key).

Пара (d,n) играет роль закрытого ключа RSA (англ. RSA private key) и держится в секрете.

Слайд 46Шлем m

Берем (e,n) у Алисы

Берем m, возводим в e и находим остаток

при делении на n\

Отправляем ответ C

Как приняли – берем свой закрытый ключ (d,n)

Возводим ответ C в Степень d и ищем остаток при делении на n

Вуаля.

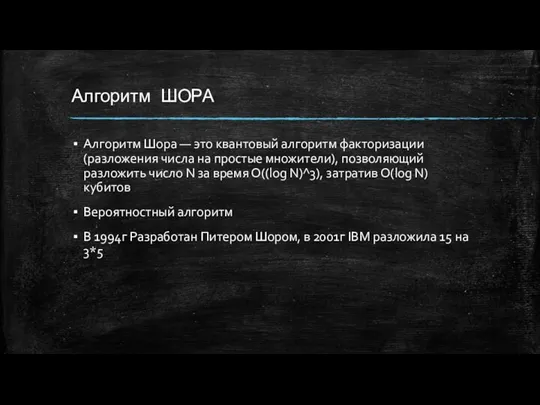

Слайд 50Алгоритм ШОРА

Алгоритм Шора — это квантовый алгоритм факторизации (разложения числа на простые

множители), позволяющий разложить число N за время O((log N)^3), затратив O(log N) кубитов

Вероятностный алгоритм

В 1994г Разработан Питером Шором, в 2001г IBM разложила 15 на 3*5

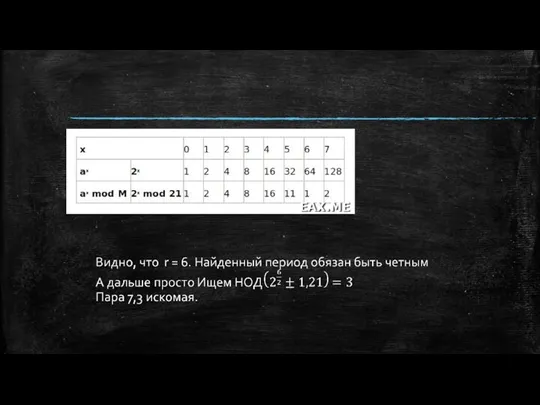

Слайд 51Принцип алгоритма Шора

Пусть M- число , которое хотим взять и разложить на

множители

поиск периода f(x) = p^x (mod M), a = random (Допустим M = 21, а в качестве p выберем 2

Слайд 54Недавний факт про алгоритм Шора

Число 15 разложили с помощью 5 кубитов с

вероятностью получения правильного ответа в 50%. И говорят, что

Слайд 55Некоторые другие алгоритмы

Алгоритм Донча-Йожи

Пусть f(a, b…k)- переключательная функция, которая может быть либо

константой, либо сбалансированной функцией

Нужно определить F – сбалансирована или константа

Нужно 2^(n-1) +1 классических вычислений.

Проектирование полуботинок с настрочными берцами

Проектирование полуботинок с настрочными берцами Бюджет для граждан на 2022 год

Бюджет для граждан на 2022 год Ластоногие и Китообразные, Парнокопытные и Непарнокопытные, Хоботные

Ластоногие и Китообразные, Парнокопытные и Непарнокопытные, Хоботные РЕЗУЛЬТАТЫ РАБОТЫПОДСИСТЕМЫ «ВЕДЕНИЯ»

РЕЗУЛЬТАТЫ РАБОТЫПОДСИСТЕМЫ «ВЕДЕНИЯ» Переход к предоставлению услуги «Социальная поддержка ветеранов труда, лиц, проработавших в тылу в период Великой Отечественной в

Переход к предоставлению услуги «Социальная поддержка ветеранов труда, лиц, проработавших в тылу в период Великой Отечественной в Ивановское сельское поселение. Исполнение бюджета

Ивановское сельское поселение. Исполнение бюджета О компании Jura Elektroapparate AG

О компании Jura Elektroapparate AG The flag of the uk

The flag of the uk Желаем Вам приятного просмотра! Для смены слайдов нажимайте клавишу ПРОБЕЛ.

Желаем Вам приятного просмотра! Для смены слайдов нажимайте клавишу ПРОБЕЛ. На пути к Библиотеке 2.0: освоение перспективных интернет-технологий

На пути к Библиотеке 2.0: освоение перспективных интернет-технологий Расчёт на прочность при изгибе

Расчёт на прочность при изгибе Видеонаблюдение при проведении выборов депутатов Государственной Думы

Видеонаблюдение при проведении выборов депутатов Государственной Думы В царстве грибов

В царстве грибов Бизнес планирование предприятий

Бизнес планирование предприятий План мероприятий на каникулы

План мероприятий на каникулы Н. В. Гоголь в разделе «Что такое слово и словесность» пишет: "Говорится все, записывается немногое, и только то, что нужно. Отсюда зн

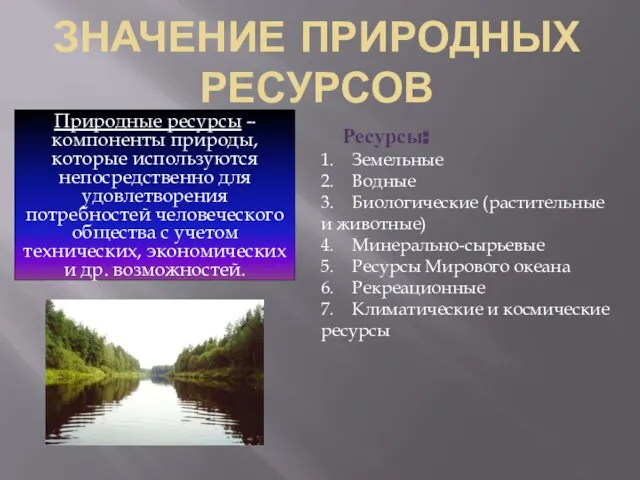

Н. В. Гоголь в разделе «Что такое слово и словесность» пишет: "Говорится все, записывается немногое, и только то, что нужно. Отсюда зн Значение природных ресурсов

Значение природных ресурсов Презентация 6-7 СРО Шевченко Д.В

Презентация 6-7 СРО Шевченко Д.В Как выполняли арифметические действия в Древнем Риме?

Как выполняли арифметические действия в Древнем Риме? Мастер-класс

Мастер-класс Презентация на тему: Проблемы подросткового возраста и его особенности

Презентация на тему: Проблемы подросткового возраста и его особенности Телекоммуникации

Телекоммуникации Сварные соединения и швы

Сварные соединения и швы Цапина Елена Михайловна Классный руководитель6 «а» класса Школа №9 г.Можга

Цапина Елена Михайловна Классный руководитель6 «а» класса Школа №9 г.Можга Презентация на тему Обучение грамоте и развитие речи

Презентация на тему Обучение грамоте и развитие речи Les meilleures montres dans le monde

Les meilleures montres dans le monde Презентация на тему Открытия Ломоносова в области физики

Презентация на тему Открытия Ломоносова в области физики  Маньяки… кто есть кто

Маньяки… кто есть кто