Способы хищения информации в банках и методы борьбы с этим явлением Е.В. Лола Заместитель Председателя Правления - Руководитель Сл

Содержание

- 2. 1. Риски хищения информации в банках 2. Основные каналы распространения конфиденциальной информации 3. Стратегия борьбы с

- 3. В наше время информация – товар на рынке. Владение ценной информацией порождает риски ее хищения: Финансовые

- 4. Инсайдерские Копирование на внешние носители - магнитные, оптические, флэш (в т.ч. мобильные телефоны, плееры, фотоаппараты) Интернет

- 5. Инсайдерские (продолжение) Фото-, видеосъёмка (бумажных документов, содержимого мониторов, вводимых паролей для доступа к закрытой информации –

- 6. Внешние угрозы Кража переносных компьютеров и внешних носителей Вредоносное ПО (шпионское ПО, троянский конь) Социальная инженерия

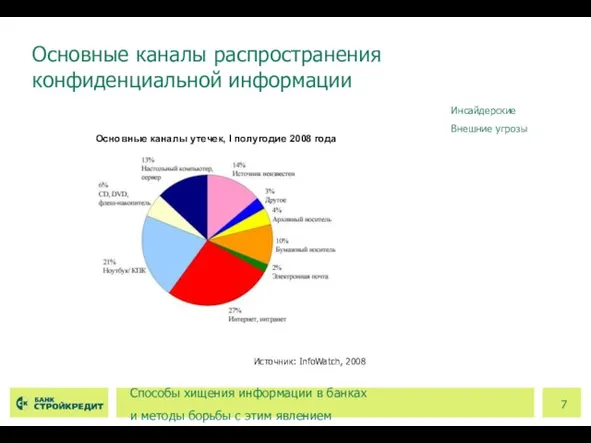

- 7. Основные каналы утечек, I полугодие 2008 года Основные каналы распространения конфиденциальной информации Способы хищения информации в

- 8. Организационные меры - ввод в действие (с ознакомлением всех сотрудников под роспись) актуальной Политики информационной безопасности

- 9. Организационные меры (продолжение) Запрет/контроль использования фото- и видеотехники, личных мобильных телефонов, переносных компьютеров; контроль помещений (например,

- 10. Организационные меры (продолжение) Строгий контроль оборота конфиденциальных документов с помощью введения режима «коммерческой тайны» в соответствии

- 11. Технические меры – в соответствии с утвержденной Политикой ИБ внедрение соответствующих технических ограничений: Внешние носители –

- 12. Технические меры (продолжение) Контроль проноса личных устройств в организацию (металлодетекторы, контроль багажа), хранение личных мобильных телефонов,

- 13. Снижение рисков внешних угроз – использование специальных технических средств, а также уже упомянутых методов: Регламентация использования

- 14. Снижение рисков внешних угроз (продолжение) Правильная расстановка СВТ, мебели, использование защитных экранов, тонированных стёкол Регламентация жизненного

- 15. Внедрение системы менеджмента информационной безопасности на базе международных (или локальных) стандартов (ISO 27001, СТО БР ИББС

- 16. 3 модели организации работы информационных систем: Самостоятельное существование ИТ-Службы (отсутствие Службы ИБ, либо подчиненность Службы ИБ

- 17. Предпочтительно создание в составе СВК Отдела информационного аудита (ОИА). Независимый подход и отсутствие заинтересованности (в отличие

- 18. ИТ-аудитор должен иметь техническое образование, опыт работы в ИТ-службах и/или Службах ИБ. Как преимущество должны расцениваться

- 19. В случае отсутствия возможности создания ОИА (обычно по финансовым причинам, либо из-за недостаточного уровня зрелости организации)

- 21. Скачать презентацию

Политические режимы

Политические режимы Тройникова Софья автор.

Тройникова Софья автор. Приостановление полномочий судьи и отставки судьи

Приостановление полномочий судьи и отставки судьи Административные правоотношения

Административные правоотношения Экология и культура -будущее России

Экология и культура -будущее России Рынок труда и заработная плата

Рынок труда и заработная плата КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ

КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ Саба районы Шынар авылы

Саба районы Шынар авылы Презентация на тему Уголовное право. Уголовный процесс

Презентация на тему Уголовное право. Уголовный процесс Новые технологии при тестоведении

Новые технологии при тестоведении ЮГОРСКИЙ ГОСУДАРСТВЕННЫЙУНИВЕРСИТЕТ

ЮГОРСКИЙ ГОСУДАРСТВЕННЫЙУНИВЕРСИТЕТ «Музыка и движение»

«Музыка и движение» ОЦЕНКА КАЧЕСТВА АНАЛЬГЕТИКОВ НЕКОТОРЫХ ПРОИЗВОДИТЕЛЕЙ

ОЦЕНКА КАЧЕСТВА АНАЛЬГЕТИКОВ НЕКОТОРЫХ ПРОИЗВОДИТЕЛЕЙ ДОБРОКАЧЕСТВЕННЫЕ ОПУХОЛИ ЖЕНСКИХ ПОЛОВЫХ ОРГАНОВ (лекция)

ДОБРОКАЧЕСТВЕННЫЕ ОПУХОЛИ ЖЕНСКИХ ПОЛОВЫХ ОРГАНОВ (лекция) Программа курса Семейная фотография

Программа курса Семейная фотография Охрана здоровья и безопасностьИТОГИ 2008 годаОАО «АрселорМиттал Кривой Рог», Украина

Охрана здоровья и безопасностьИТОГИ 2008 годаОАО «АрселорМиттал Кривой Рог», Украина Что такое вредные привычки и каковы причины их возникновения и последствия?

Что такое вредные привычки и каковы причины их возникновения и последствия? Кома

Кома  Презентация на тему Биография и творчество Чингиза Айтматова (1928 – 2008)

Презентация на тему Биография и творчество Чингиза Айтматова (1928 – 2008) Презентация на тему Периметр и площадь прямоугольника

Презентация на тему Периметр и площадь прямоугольника увтро

увтро Economic and Political unification

Economic and Political unification  Авторитет государственной власти

Авторитет государственной власти Провешивание прямой на местности

Провешивание прямой на местности Использование УМК в современной начальной школе. Федеральный перечень учебников

Использование УМК в современной начальной школе. Федеральный перечень учебников proekt_TTU (1)

proekt_TTU (1) Проект.pptx презентация ШЭПР

Проект.pptx презентация ШЭПР Беспроводное устройство управления элементами системы “Умный дом”

Беспроводное устройство управления элементами системы “Умный дом”