Слайд 2План доклада

Что это такое

Зачем оно надо

Примеры

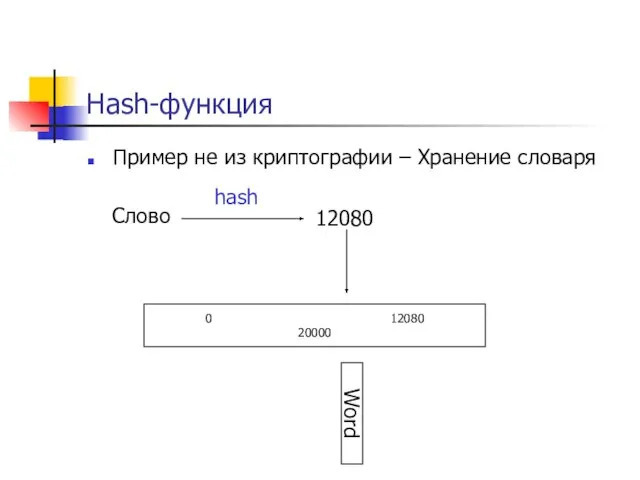

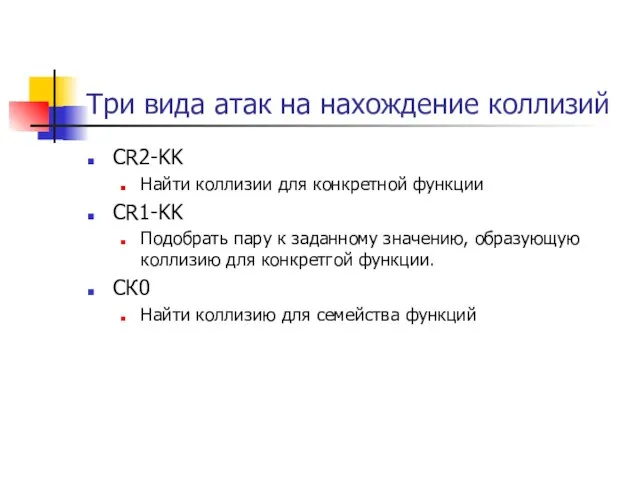

Слайд 3Hash-функция

Пример не из криптографии – Хранение словаря

Слово

0 12080 20000

hash

12080

Word

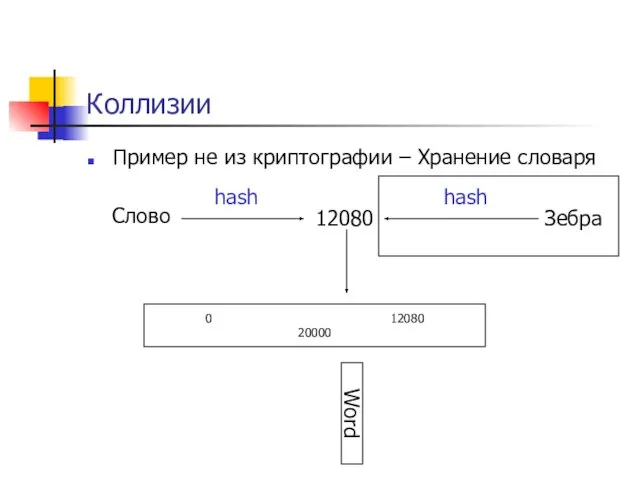

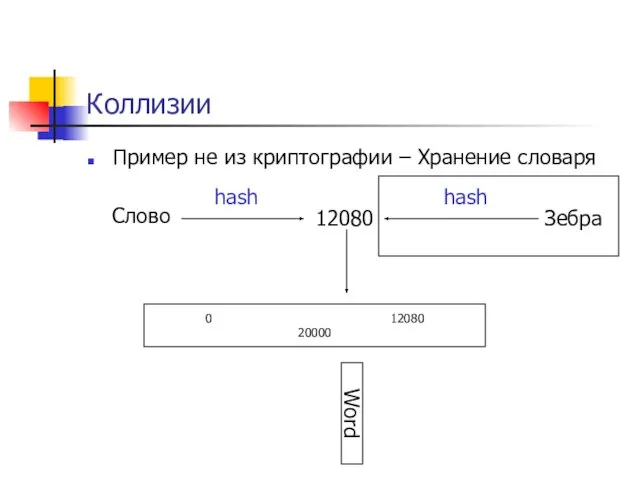

Слайд 4Коллизии

Пример не из криптографии – Хранение словаря

Слово

0 12080 20000

hash

12080

Word

Зебра

hash

Слайд 5Практическое использование

Банкомат

Цифровая подпись

Быстро вычислимые

Не обратимые

Зная M сложно вычислить N такое, что

H(M)=H(N)

Кроме того, сложно найти такие P и Q, что H(P)=H(Q)

Авторизация клиент-сервер

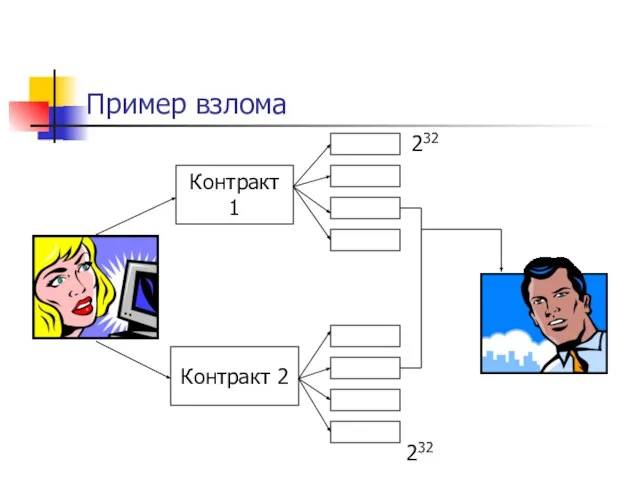

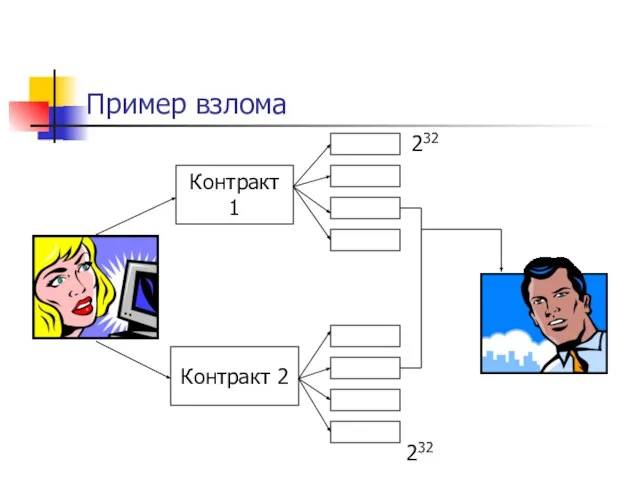

Слайд 6Пример взлома

Контракт 1

Контракт 2

232

232

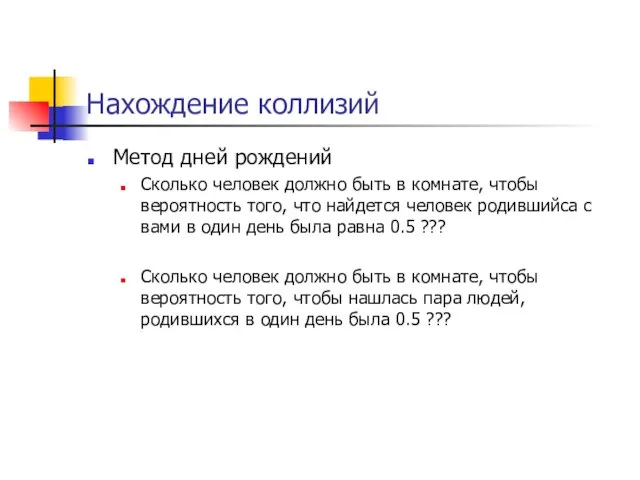

Слайд 7Нахождение коллизий

Метод дней рождений

Сколько человек должно быть в комнате, чтобы вероятность того,

что найдется человек родившийса с вами в один день была равна 0.5 ???

Сколько человек должно быть в комнате, чтобы вероятность того, чтобы нашлась пара людей, родившихся в один день была 0.5 ???

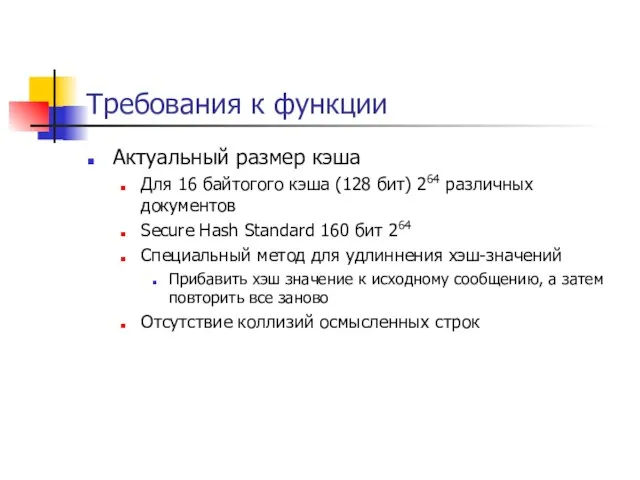

Слайд 8Требования к функции

Актуальный размер кэша

Для 16 байтогого кэша (128 бит) 264 различных

документов

Secure Hash Standard 160 бит 264

Специальный метод для удлиннения хэш-значений

Прибавить хэш значение к исходному сообщению, а затем повторить все заново

Отсутствие коллизий осмысленных строк

Слайд 9Немного примеров из истории

Snefru Ральф Меркл

N-hash 1990

MD4, MD5 Рон Ривест

SHA

RIPE-MD

HAVAL

ГОСТ Р 34.11.94

Использование

блочных шифров

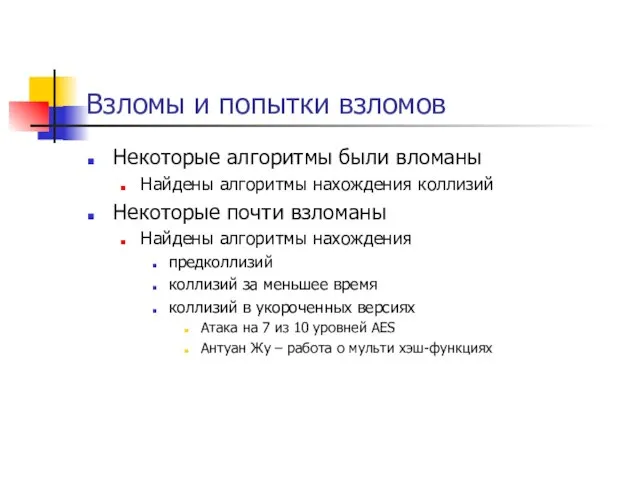

Слайд 11Взломы и попытки взломов

Некоторые алгоритмы были вломаны

Найдены алгоритмы нахождения коллизий

Некоторые почти взломаны

Найдены

алгоритмы нахождения

предколлизий

коллизий за меньшее время

коллизий в укороченных версиях

Атака на 7 из 10 уровней AES

Антуан Жу – работа о мульти хэш-функциях

Слайд 12MAC

Message authentication code

Хэш функция зависит от ключа

Можно менять ключ для дополнительной проверки

В

качестве МАС можно использовать обычный хэш

H(K,H(K,M))

H(K,p,H,M)

Сложно подобрать ключ

Вычислить значение хэша для другого ключа

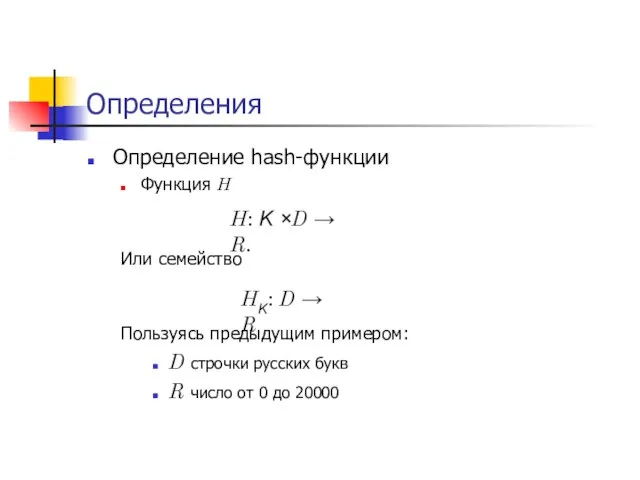

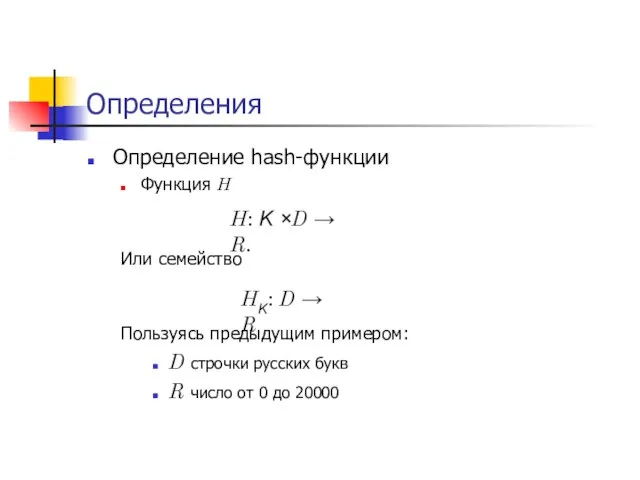

Слайд 13Определения

Определение hash-функции

Функция H

Или семейство

Пользуясь предыдущим примером:

D строчки русских букв

R число от 0

до 20000

H: K ×D → R.

HK: D → R

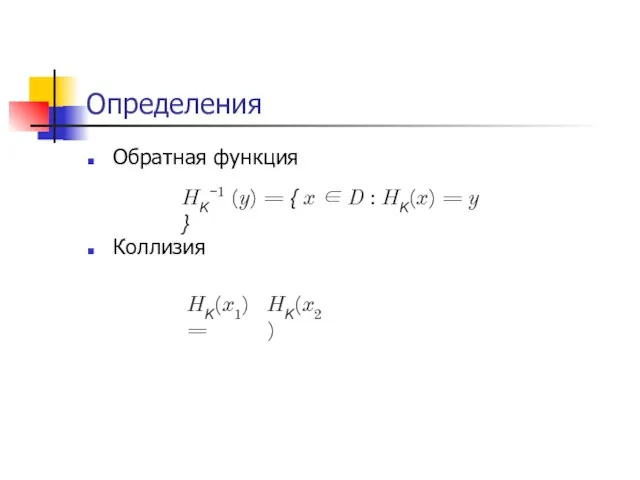

Слайд 14Определения

Обратная функция

Коллизия

HK−1 (y) = { x ∈ D : HK(x) = y

Слайд 15Нахождение коллизий

Три типа устойчивости

CR2-KK

Collision free, collision resistant

CR1-KK

Universal one-way

CR0

Universal

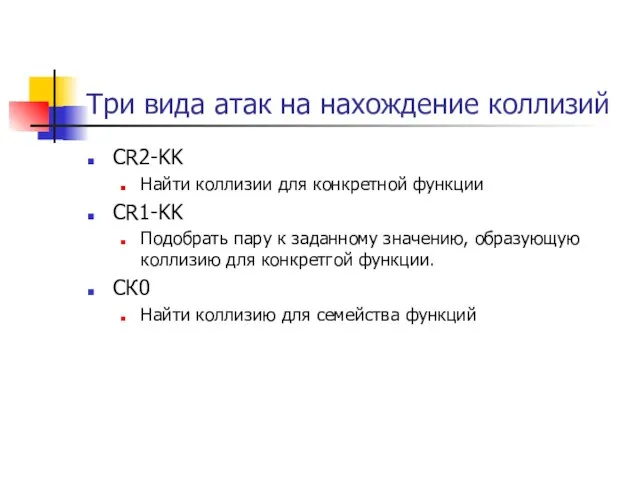

Слайд 16Три вида атак на нахождение коллизий

CR2-KK

Найти коллизии для конкретной функции

CR1-KK

Подобрать пару к

заданному значению, образующую коллизию для конкретгой функции.

СК0

Найти коллизию для семейства функций

Стандарт cXML в корпоративных приложениях электронной коммерции

Стандарт cXML в корпоративных приложениях электронной коммерции Целл-у-лосс - новинка от Herbalife. Деликатное выведение лишней жидкости из организма

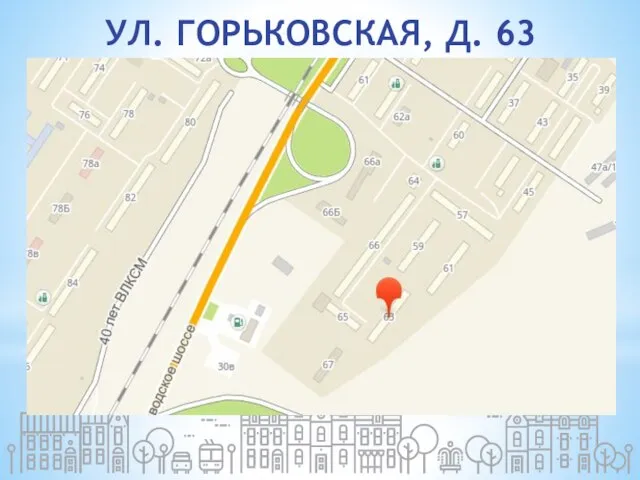

Целл-у-лосс - новинка от Herbalife. Деликатное выведение лишней жидкости из организма Улица Горьковская д. 63. Планируемые мероприятия

Улица Горьковская д. 63. Планируемые мероприятия Организация аварийно-спасательных работ

Организация аварийно-спасательных работ Знаток правил дорожного движения Знаток правил дорожного движения Юсупова Ирина Равиловна МОУ «СОШ 60», г. Набережные Челны.

Знаток правил дорожного движения Знаток правил дорожного движения Юсупова Ирина Равиловна МОУ «СОШ 60», г. Набережные Челны. Контроль якості металів і зварних з'єднань

Контроль якості металів і зварних з'єднань C новым учебным годом!!! 2012/13

C новым учебным годом!!! 2012/13 Презентация на тему Физика твердого тела Кристаллофизика

Презентация на тему Физика твердого тела Кристаллофизика

посвящение в читатели

посвящение в читатели Строим домик из спичек

Строим домик из спичек Дню Защитника Отечества посвящается

Дню Защитника Отечества посвящается Изобразительность в музыке

Изобразительность в музыке SWOT-анализ

SWOT-анализ Народное прикладное искусство

Народное прикладное искусство Творчы праэкт Humanities Blues

Творчы праэкт Humanities Blues Рудольф Арнхейм

Рудольф Арнхейм Пэчворк

Пэчворк Особенности психологического сопровождения детей с ограниченными возможностями здоровья в условиях ДОУ

Особенности психологического сопровождения детей с ограниченными возможностями здоровья в условиях ДОУ Золотое сечение на Новгородчине

Золотое сечение на Новгородчине 家人

家人 Внешняя политика СССР в 1985-1991 гг

Внешняя политика СССР в 1985-1991 гг Жилищное право

Жилищное право Презентация на тему Социальная сфера презентация

Презентация на тему Социальная сфера презентация Экслибрис. Задание по прикладной композиции

Экслибрис. Задание по прикладной композиции Итоги интернет-урока«LEARNING MORE ABOUT LONDON / УЗНАЕМ БОЛЬШЕ О ЛОНДОНЕ»

Итоги интернет-урока«LEARNING MORE ABOUT LONDON / УЗНАЕМ БОЛЬШЕ О ЛОНДОНЕ» Хить Александр АнатольевичГенеральный директор ООО "Ассистанская компания"Украинская служба помощи" тел. 8 067 630 70 88 e-mail:

Хить Александр АнатольевичГенеральный директор ООО "Ассистанская компания"Украинская служба помощи" тел. 8 067 630 70 88 e-mail:  Олимпийское движение в России

Олимпийское движение в России Мышление. Тест Какой у вас тип мышления

Мышление. Тест Какой у вас тип мышления