Содержание

- 2. Информационной безопасностью называют комплекс организационных, технических и технологических мер по защите информации от неавторизованного доступа, разрушения,

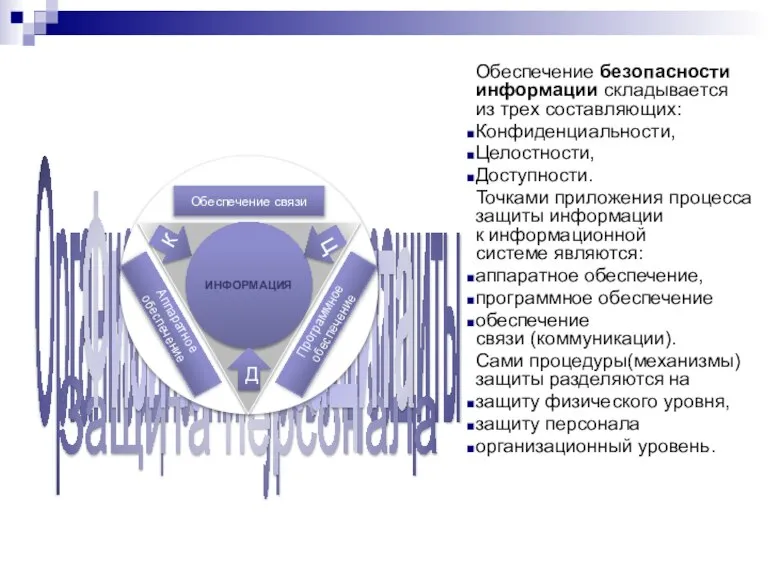

- 3. Организационный уровень защиты Защита персонала Физическая защита Обеспечение безопасности информации складывается из трех составляющих: Конфиденциальности, Целостности,

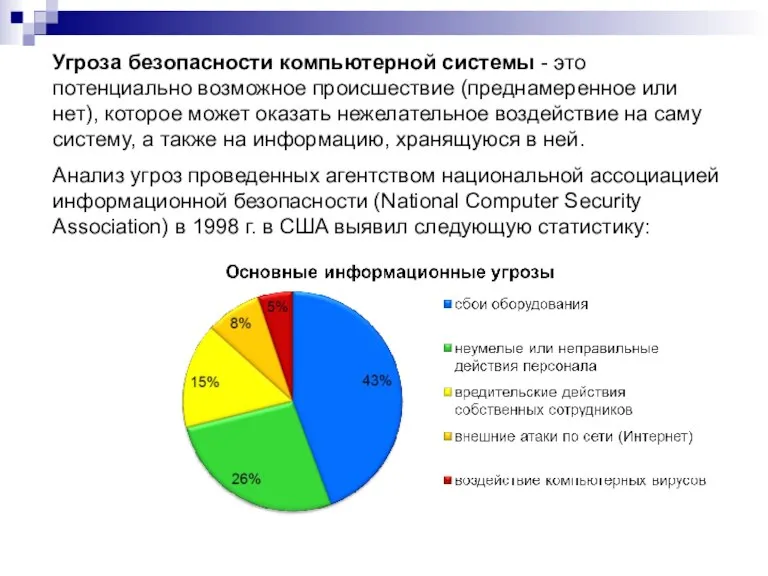

- 4. Угроза безопасности компьютерной системы - это потенциально возможное происшествие (преднамеренное или нет), которое может оказать нежелательное

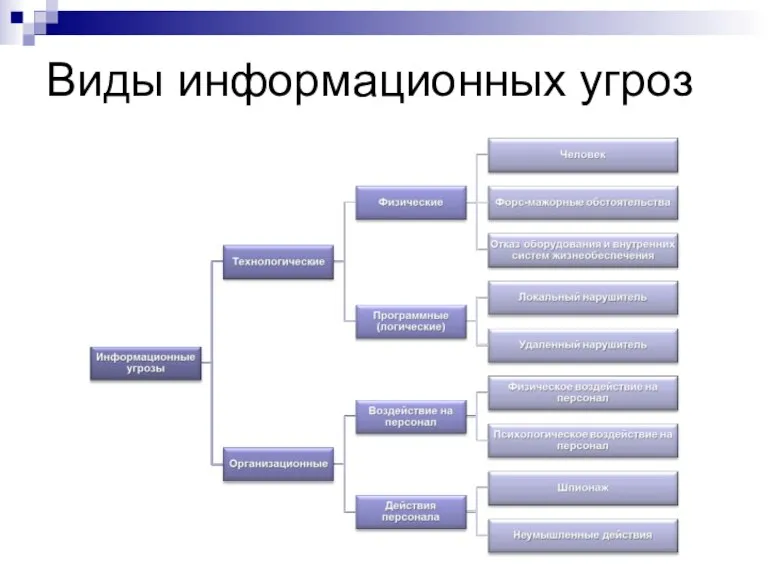

- 5. Виды информационных угроз

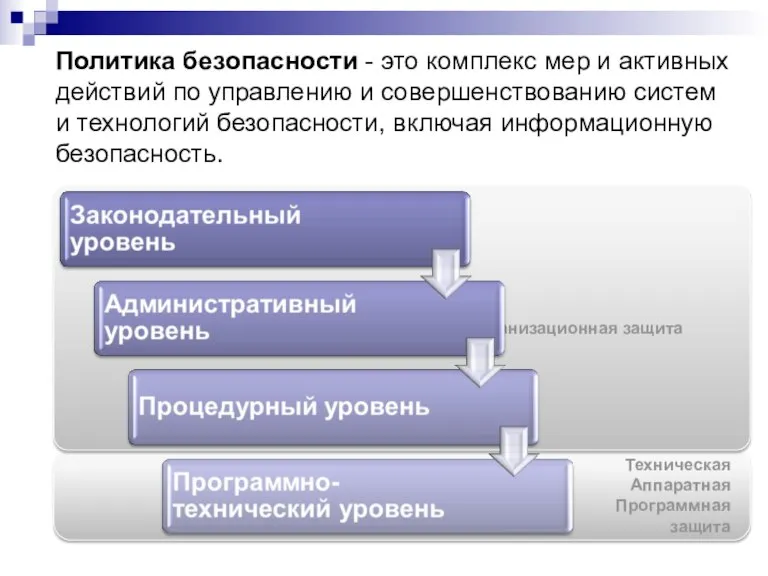

- 6. Техническая Аппаратная Программная защита Организационная защита Политика безопасности - это комплекс мер и активных действий по

- 7. Организационная защита организация режима и охраны. организация работы с сотрудниками (подбор и расстановка персонала, включая ознакомление

- 8. Технические средства защиты информации Для защиты периметра информационной системы создаются: системы охранной и пожарной сигнализации; системы

- 9. Аппаратные средства защиты информации Специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней

- 10. Программные средства защиты информации Средства защиты от несанкционированного доступа (НСД): Средства авторизации; Мандатное управление доступом; Избирательное

- 11. Программные средства защиты информации Межсетевые экраны. Криптографические средства: Шифрование; Цифровая подпись. Системы резервного копирования. Системы аутентификации:

- 12. ВИДЫ АНТИВИРУСНЫХ ПРОГРАММ Детекторы позволяют обнаруживать файлы, заражённые одним из нескольких известных вирусов. Некоторые программы-детекторы также

- 13. Недостатки антивирусных программ Ни одна из существующих антивирусных технологий не может обеспечить полной защиты от вирусов.

- 14. Понятие компьютерного вируса Компьютерный вирус – это специальная программа, наносящая заведомый вред компьютеру, на котором она

- 15. Классификация компьютерных вирусов по среде обитания; по операционным системам; по алгоритму работы; по деструктивным возможностям.

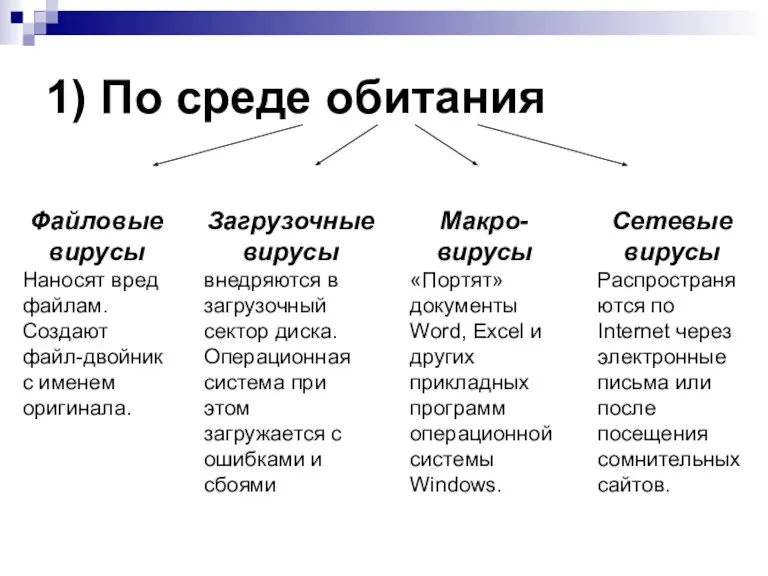

- 16. 1) По среде обитания

- 17. 2) По операционным системам Для каждой операционной системы создаются свои вирусы, которые будут «работать» только в

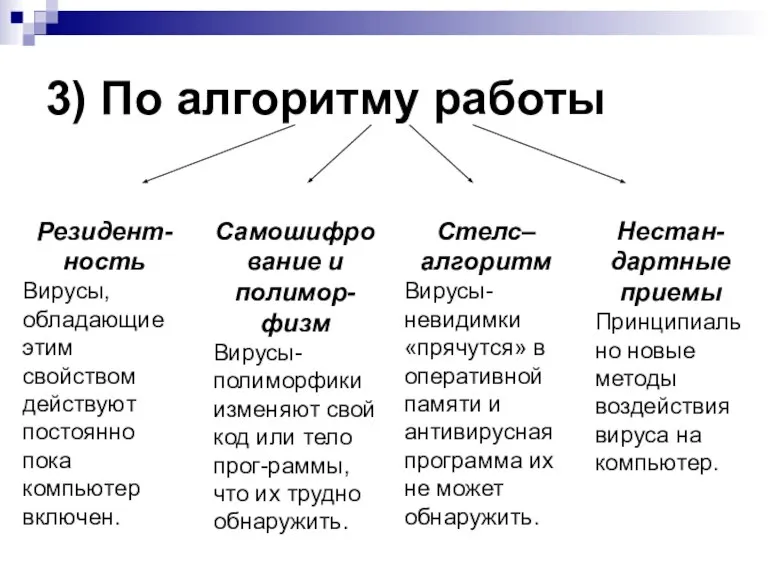

- 18. 3) По алгоритму работы

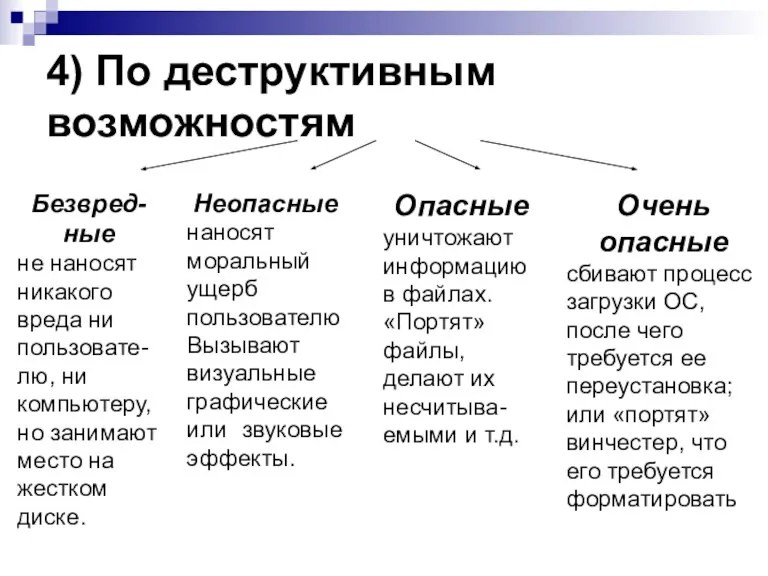

- 19. 4) По деструктивным возможностям

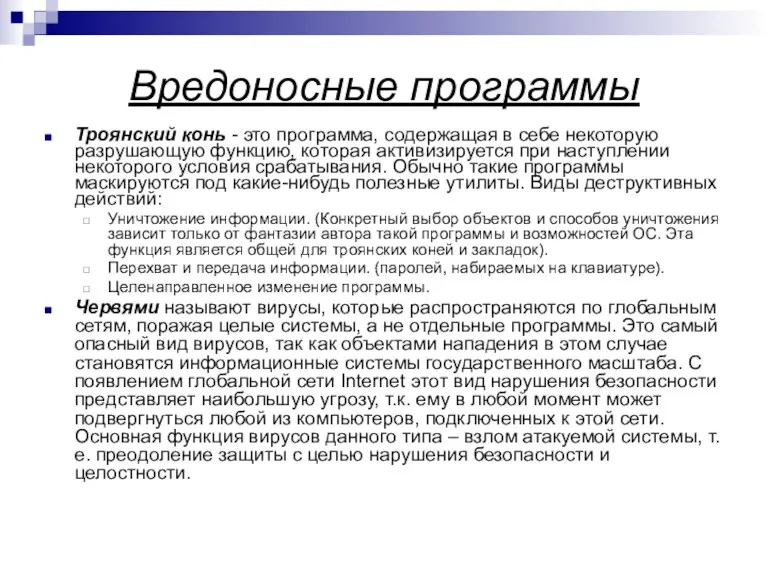

- 20. Вредоносные программы Троянский конь - это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при

- 22. Скачать презентацию

Анимация в GIMPг

Анимация в GIMPг Электронная почта

Электронная почта Списки. Ссылки. Редактирование текста

Списки. Ссылки. Редактирование текста Внедрение системы управления офисным пространством

Внедрение системы управления офисным пространством Маршрутизация сетями между локальными виртуальными

Маршрутизация сетями между локальными виртуальными Электронные таблицы

Электронные таблицы React Native. Основной код приложения. Тестирование и отладка

React Native. Основной код приложения. Тестирование и отладка ВКР: Обзор возможностей текстового редактора Microsoft Word 2016

ВКР: Обзор возможностей текстового редактора Microsoft Word 2016 Стандарт Blu-ray Disc

Стандарт Blu-ray Disc Программирование на языке Python. Уровень 2

Программирование на языке Python. Уровень 2 Презентация на тему Кодирование графической информации

Презентация на тему Кодирование графической информации  Одномерные массивы целых чисел

Одномерные массивы целых чисел Кладовка smm-щика

Кладовка smm-щика Интернет – да; интернет – нет

Интернет – да; интернет – нет Методика решения заданий типа Робот в лабиринте

Методика решения заданий типа Робот в лабиринте АРМ следователя (дознавателя)

АРМ следователя (дознавателя) Razrabotka_testov_i_testovykh_stsenariev_Q1_AT_2020 (1)

Razrabotka_testov_i_testovykh_stsenariev_Q1_AT_2020 (1) 10u-8_Python-I

10u-8_Python-I Реализация алгоритмов в компьютере. Язык С++. Лекция 2

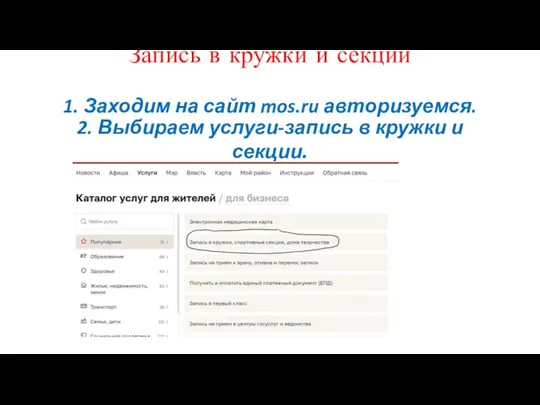

Реализация алгоритмов в компьютере. Язык С++. Лекция 2 запись в кружки 1 часть (1)

запись в кружки 1 часть (1) Восьмеричная система счисления

Восьмеричная система счисления Понятие Алгоритма

Понятие Алгоритма Компьютерная сеть

Компьютерная сеть Технические средства и комплексное обеспечение безопасности

Технические средства и комплексное обеспечение безопасности Продвижение видео

Продвижение видео Интерактивная платформа многомерного анализа данных

Интерактивная платформа многомерного анализа данных Компьютерная графика. Урок 18

Компьютерная графика. Урок 18 История создания сети интернет. Резервное копирование и восстановление данных

История создания сети интернет. Резервное копирование и восстановление данных