Содержание

- 2. План 1. Понятие графа атак. 2. Достижимость в графах. 3. Алгоритмы построения матриц достижимости

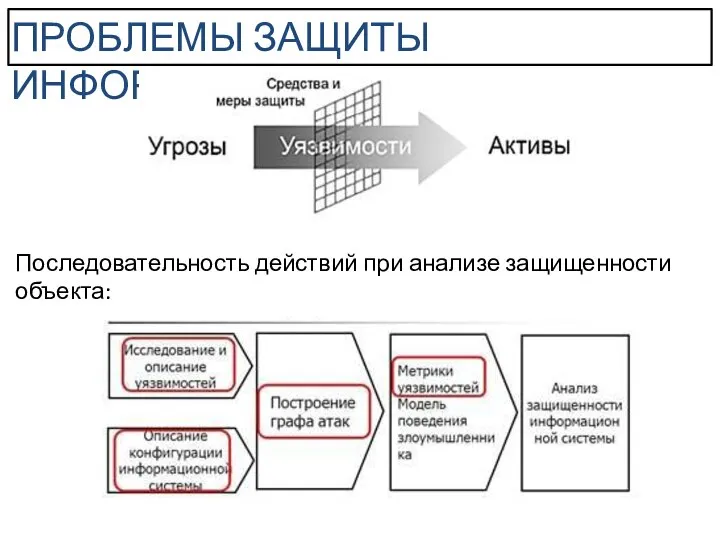

- 3. ПРОБЛЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ Последовательность действий при анализе защищенности объекта:

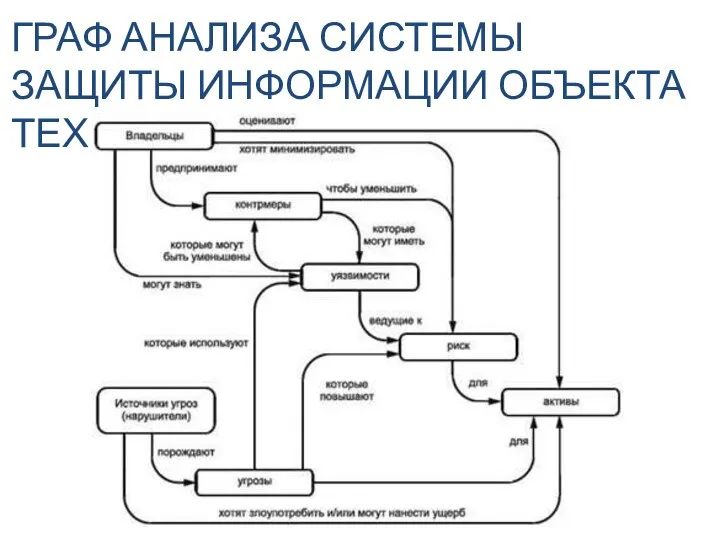

- 4. ГРАФ АНАЛИЗА СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ОБЪЕКТА ТЕХНИКИ

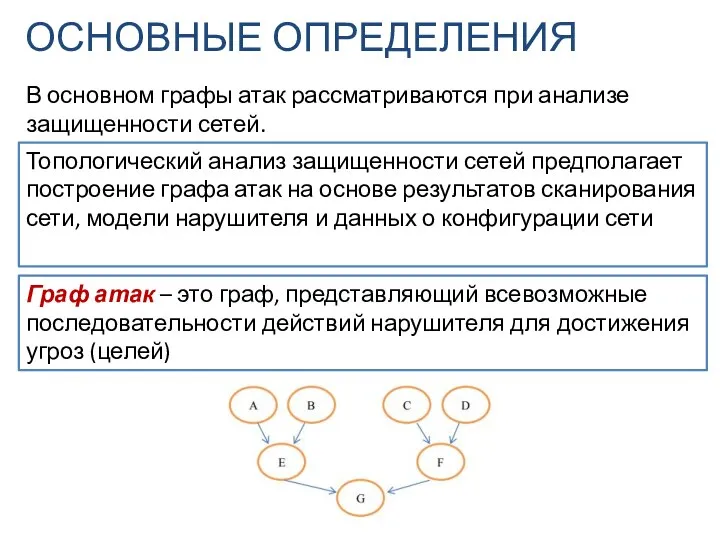

- 5. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ Граф атак – это граф, представляющий всевозможные последовательности действий нарушителя для достижения угроз (целей)

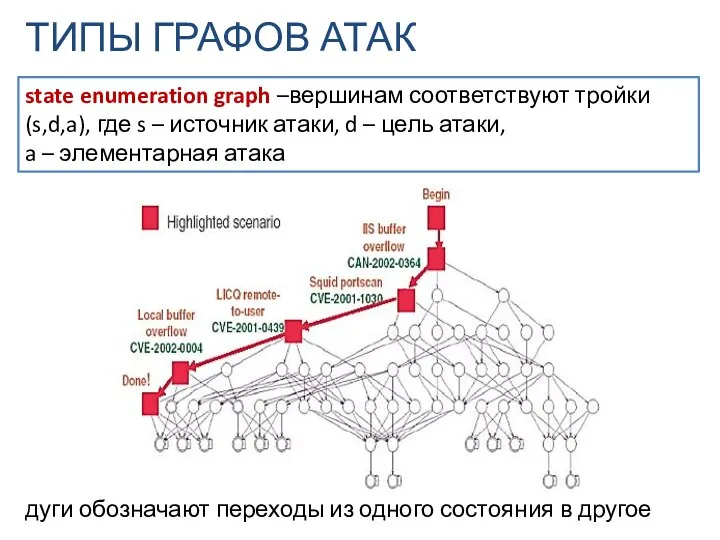

- 6. ТИПЫ ГРАФОВ АТАК дуги обозначают переходы из одного состояния в другое state enumeration graph –вершинам соответствуют

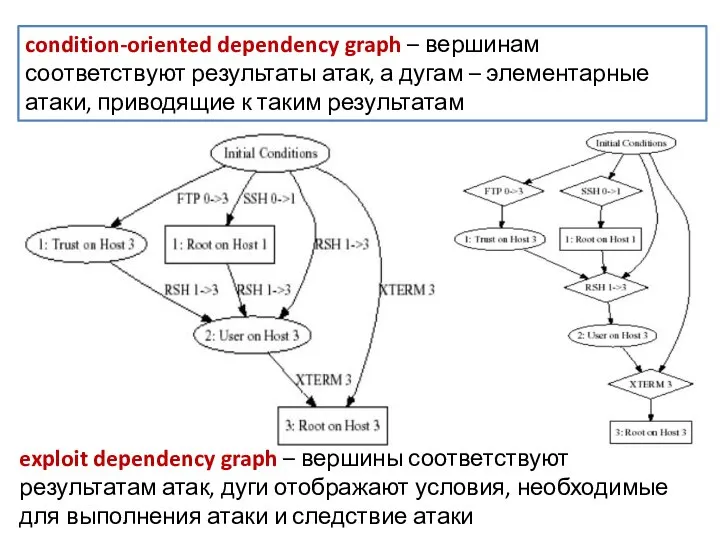

- 7. condition-oriented dependency graph – вершинам соответствуют результаты атак, а дугам – элементарные атаки, приводящие к таким

- 8. Под элементарной атакой (atomic attack) понимают использование нарушителем уязвимости. Граф может быть моделью организации, в которой

- 9. Перед построением графа атак необходимо построить матрицу достижимости Матрица достижимости может рассчитываться между объектами сети, или

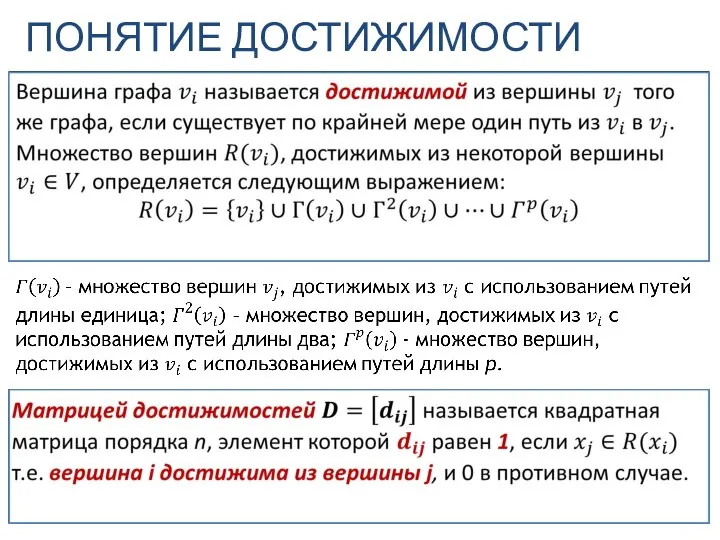

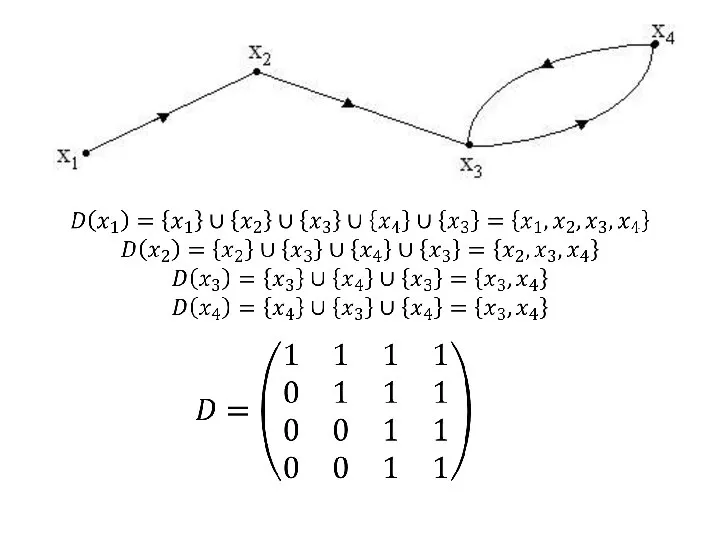

- 10. ПОНЯТИЕ ДОСТИЖИМОСТИ

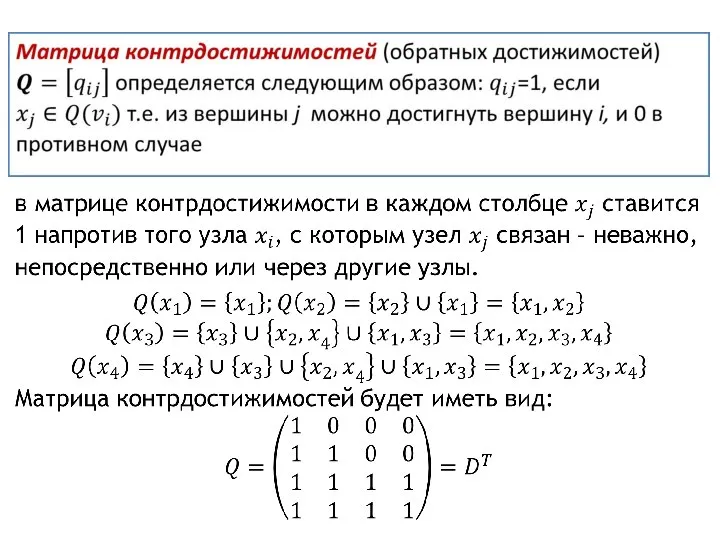

- 13. СПОСОБЫ ПОСТРОЕНИЯ МАТРИЦЫ ДОСТИЖИМОСТИ

- 15. const m=5; p=5; n=5; var e: array [1..m,1..p] of real; b: array [1..p,1..n] of real; c:

- 16. const m=5; p=5; n=5; var e: array [1..m,1..m] of integer; // b: array [1..p,1..n] of integer;

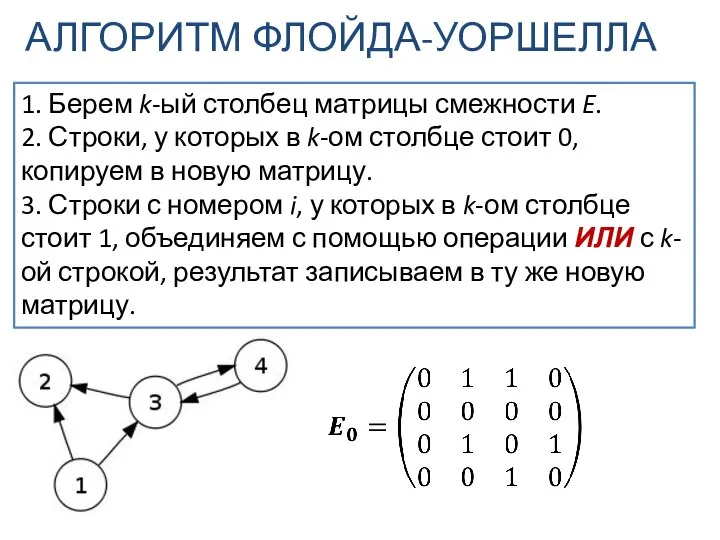

- 18. АЛГОРИТМ ФЛОЙДА-УОРШЕЛЛА 1. Берем k-ый столбец матрицы смежности E. 2. Строки, у которых в k-ом столбце

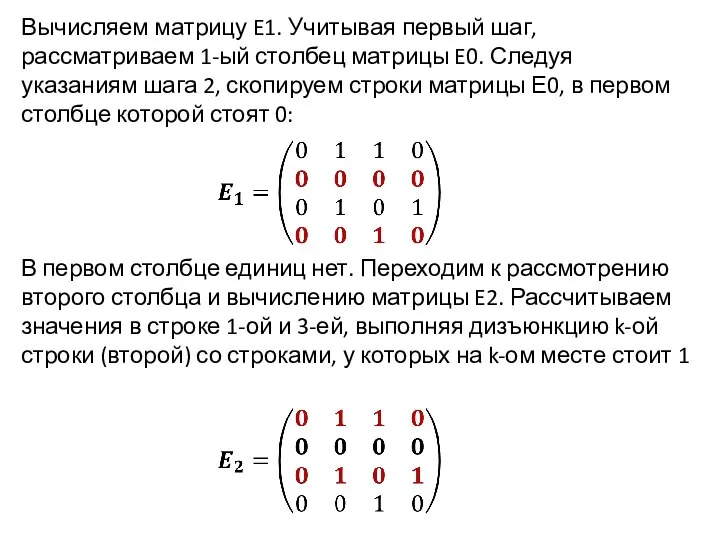

- 19. Вычисляем матрицу E1. Учитывая первый шаг, рассматриваем 1-ый столбец матрицы E0. Следуя указаниям шага 2, скопируем

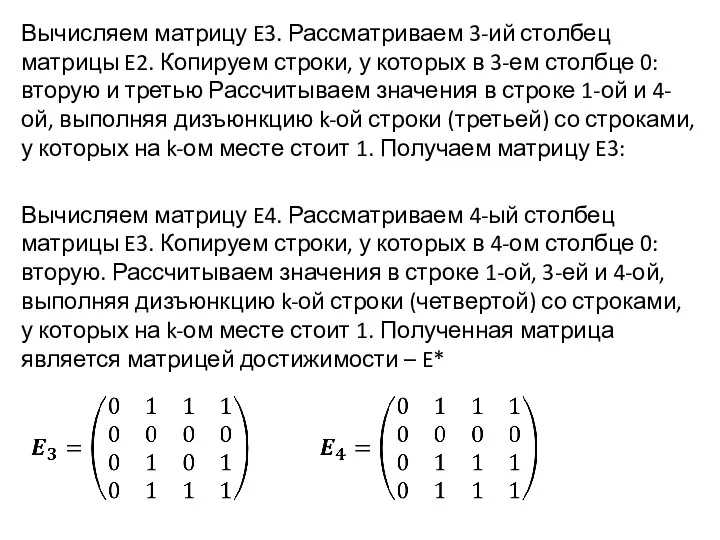

- 20. Вычисляем матрицу E3. Рассматриваем 3-ий столбец матрицы E2. Копируем строки, у которых в 3-ем столбце 0:

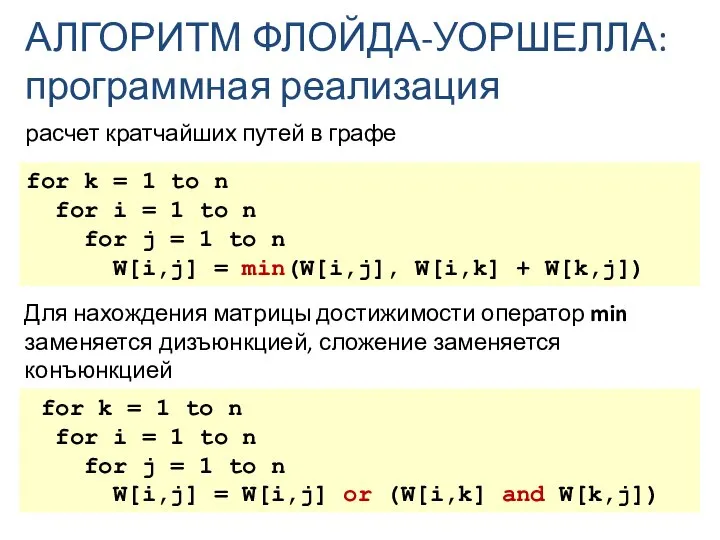

- 21. АЛГОРИТМ ФЛОЙДА-УОРШЕЛЛА: программная реализация расчет кратчайших путей в графе for k = 1 to n for

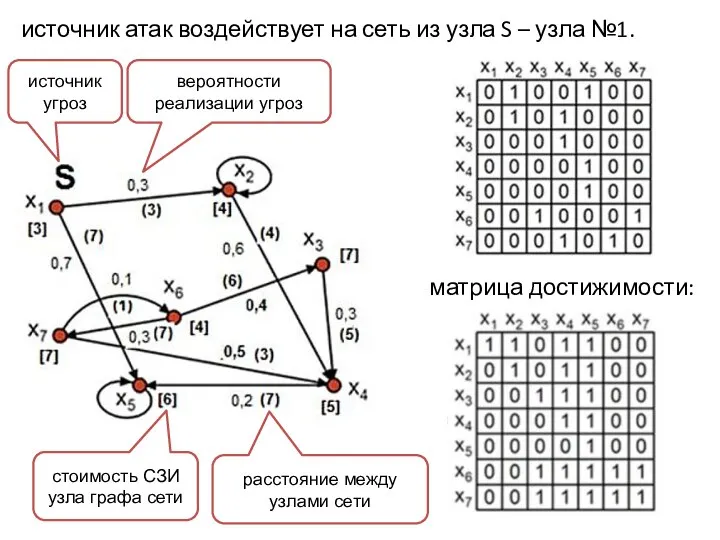

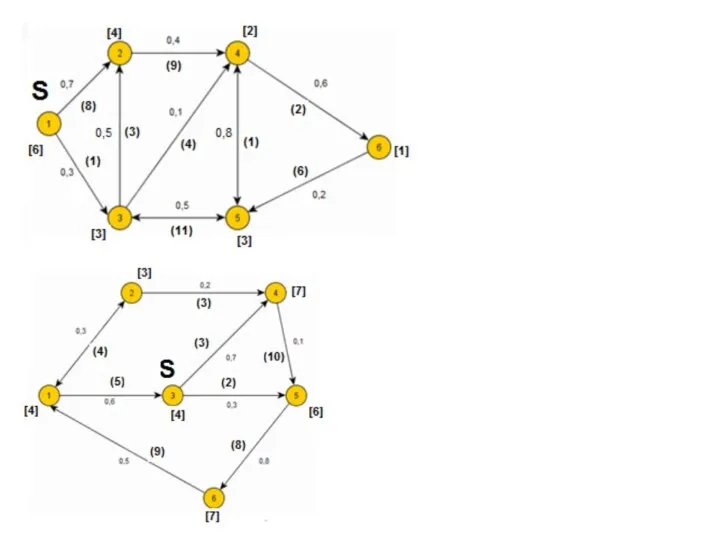

- 23. источник атак воздействует на сеть из узла S – узла №1. источник угроз вероятности реализации угроз

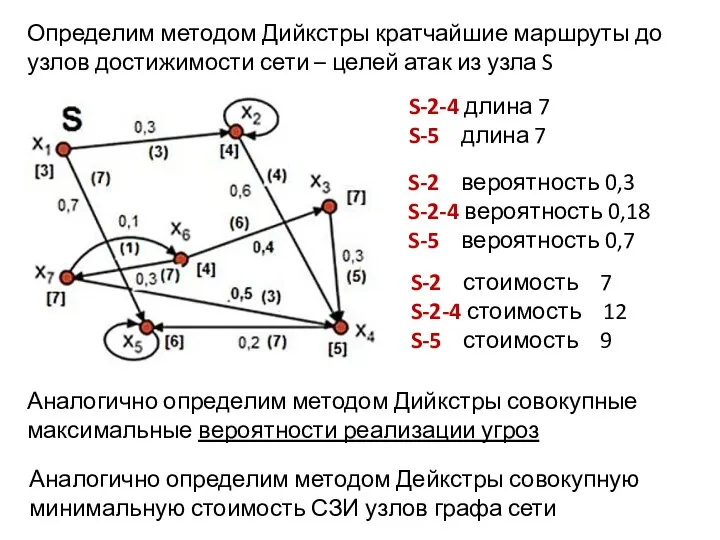

- 24. Определим методом Дийкстры кратчайшие маршруты до узлов достижимости сети – целей атак из узла S S-2-4

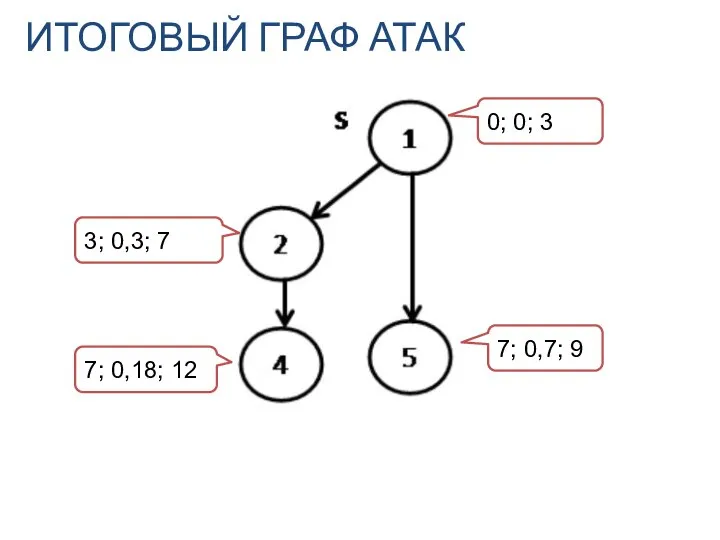

- 25. 0; 0; 3 7; 0,18; 12 3; 0,3; 7 7; 0,7; 9 ИТОГОВЫЙ ГРАФ АТАК

- 26. Вопросы 1. Опишите последовательность действий при анализе защищенности объекта. 2. Дайте определение графа атак. 3. Какие

- 28. Источники информации Программирование, компьютеры и сети https://progr-system.ru/

- 30. Скачать презентацию

![const m=5; p=5; n=5; var e: array [1..m,1..p] of real; b: array](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/945146/slide-14.jpg)

![const m=5; p=5; n=5; var e: array [1..m,1..m] of integer; // b:](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/945146/slide-15.jpg)

Лекция 8. LCA, RMQ

Лекция 8. LCA, RMQ Планирование разработки программного обеспечения (лекция 3)

Планирование разработки программного обеспечения (лекция 3) Разновидности поисковых систем

Разновидности поисковых систем Daniel Jurafsky & James H. Martin. Speech and Language Processing

Daniel Jurafsky & James H. Martin. Speech and Language Processing Оператор безусловного перехода GOTO

Оператор безусловного перехода GOTO Запуск Linux c флэш-накопителя

Запуск Linux c флэш-накопителя Уменьшение веса технологических машин, деталей и оборудования посредством трехмерного моделирования

Уменьшение веса технологических машин, деталей и оборудования посредством трехмерного моделирования Научный видео-контент для современных библиотек

Научный видео-контент для современных библиотек Понятие электронной формы учебника. Возможности ЭФУ в организации и проведении урока изобразительного искусства

Понятие электронной формы учебника. Возможности ЭФУ в организации и проведении урока изобразительного искусства Технологии построения расчетных моделей кирпичных зданий в системе SCAD

Технологии построения расчетных моделей кирпичных зданий в системе SCAD Количество информации по Шеннону

Количество информации по Шеннону Презентация на тему Создание презентаций

Презентация на тему Создание презентаций  Цифровая этнография и дьявольский значок уведомлений

Цифровая этнография и дьявольский значок уведомлений Что такое искусственный интеллект

Что такое искусственный интеллект Флагман телеком. Базовое знание технологий и сетей

Флагман телеком. Базовое знание технологий и сетей Анимация игрового персонажа

Анимация игрового персонажа Занятия по журналистике

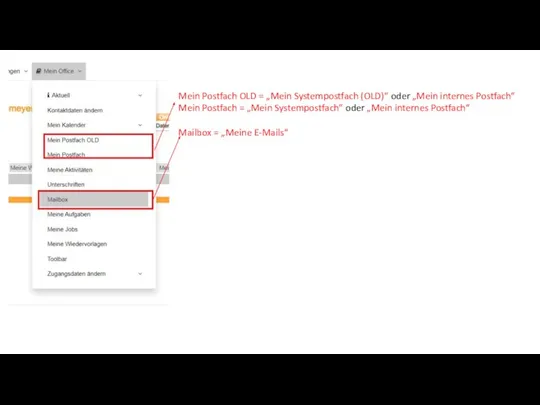

Занятия по журналистике Corrections Email Client (1)

Corrections Email Client (1) Функции активации

Функции активации Интернет

Интернет Презентация Параметры оптических волокон (v3)

Презентация Параметры оптических волокон (v3) Адресация в сети Интернет

Адресация в сети Интернет Работа над проектными заданиями

Работа над проектными заданиями Последняя версия 18-11

Последняя версия 18-11 FS_ITStart_urok_08_2020_v2_1583325277

FS_ITStart_urok_08_2020_v2_1583325277 Географические базы данных. Географическая информационная система (ГИС)

Географические базы данных. Географическая информационная система (ГИС) Презентация на тему Системы счисления

Презентация на тему Системы счисления  Как создать обложку для книги в InDesign

Как создать обложку для книги в InDesign