Содержание

- 2. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Функции сжатия Общие сведения

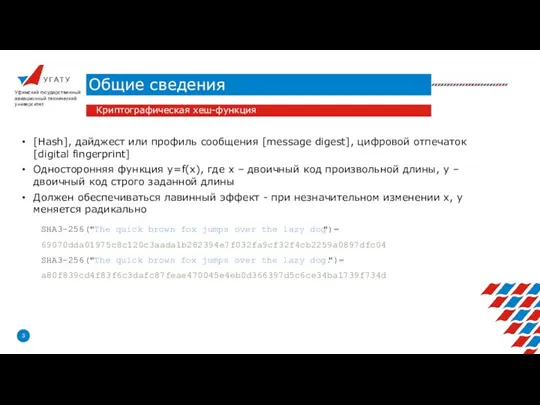

- 3. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая хеш-функция [Hash], дайджест

- 4. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая хеш-функция «Сильная» хэш-функция

- 5. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая хеш-функция Под взломом

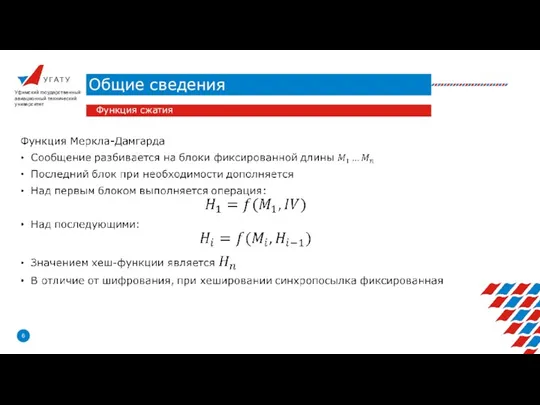

- 6. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Функция сжатия

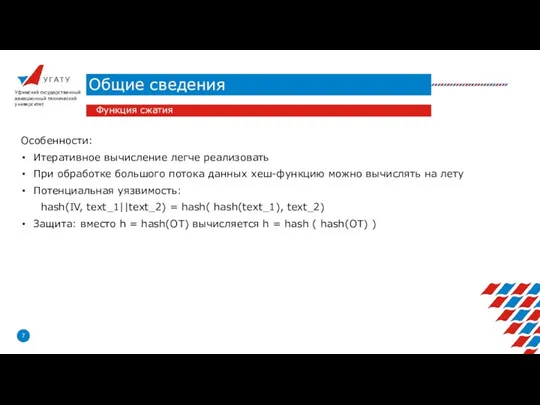

- 7. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Функция сжатия Особенности: Итеративное

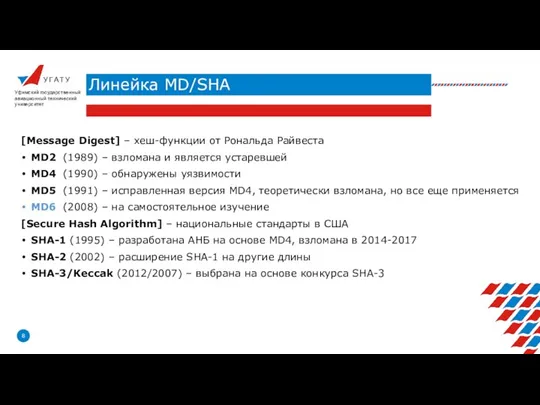

- 8. У Г А Т У Линейка MD/SHA Уфимский государственный авиационный технический университет [Message Digest] – хеш-функции

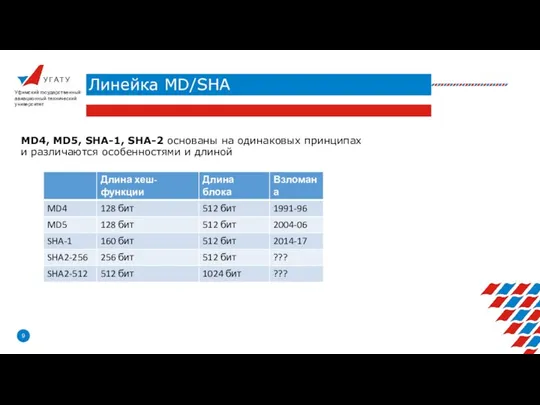

- 9. У Г А Т У Линейка MD/SHA Уфимский государственный авиационный технический университет MD4, MD5, SHA-1, SHA-2

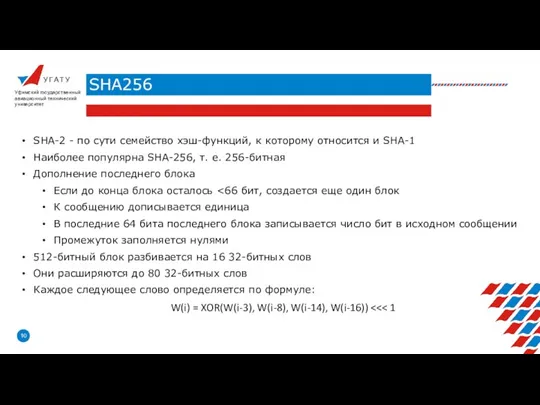

- 10. У Г А Т У SHA256 Уфимский государственный авиационный технический университет SHA-2 - по сути семейство

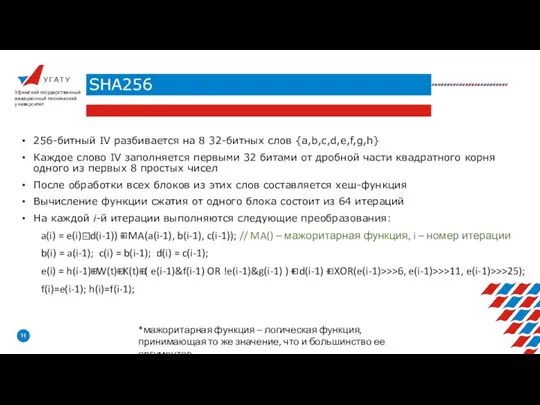

- 11. У Г А Т У SHA256 Уфимский государственный авиационный технический университет 256-битный IV разбивается на 8

- 12. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Функции сжатия Криптографическая губка

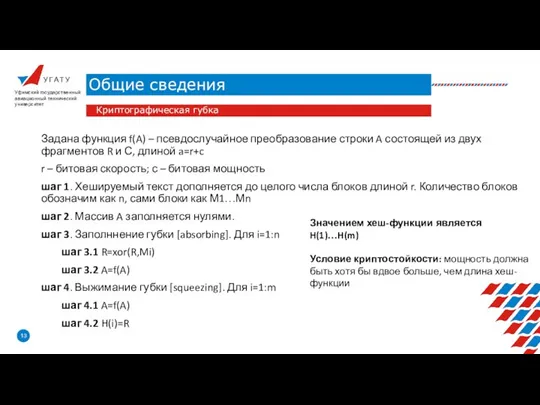

- 13. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая губка Задана функция

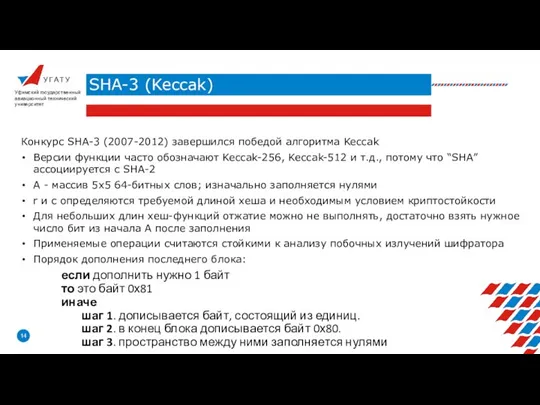

- 14. У Г А Т У SHA-3 (Keccak) Уфимский государственный авиационный технический университет Конкурс SHA-3 (2007-2012) завершился

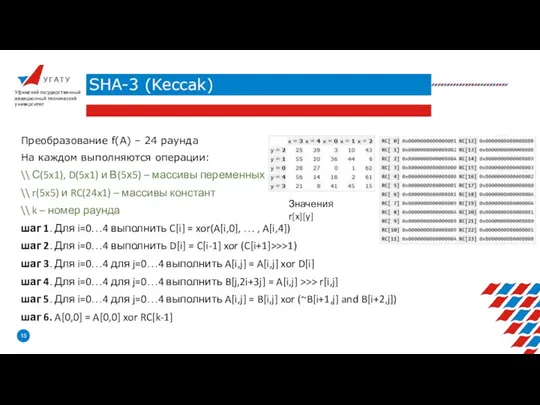

- 15. У Г А Т У SHA-3 (Keccak) Уфимский государственный авиационный технический университет Преобразование f(A) – 24

- 16. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Функции сжатия Криптографическая губка

- 17. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Имитовставки Имитовставка – хеш-функция,

- 18. У Г А Т У Имитовставки на основе шифров Уфимский государственный авиационный технический университет

- 19. У Г А Т У Имитовставки на основе шифров Уфимский государственный авиационный технический университет CBC-MAC: Если

- 20. У Г А Т У Имитовставки на основе шифров Уфимский государственный авиационный технический университет C-MAC -

- 21. У Г А Т У Имитовставки на основе хеш-функций Уфимский государственный авиационный технический университет H-MAC: HMAC(M)=Hash(

- 22. У Г А Т У Имитовставки Уфимский государственный авиационный технический университет Особенности применения (задаются конкретным протоколом)

- 24. Скачать презентацию

Громкоговоритель в школе

Громкоговоритель в школе Презентация на тему Координаты в жизни человека

Презентация на тему Координаты в жизни человека  Сетевое планирование (практическое занятие)

Сетевое планирование (практическое занятие) Локальная сеть

Локальная сеть Сату сабағы

Сату сабағы Атаки системы снаружи. Антивирусные программы и анти-антивирусные технологии

Атаки системы снаружи. Антивирусные программы и анти-антивирусные технологии Весь гардероб в одном приложении. Wardrobe

Весь гардероб в одном приложении. Wardrobe Электронно-библиотечная система Банк ВКР (vkr.bmstu.ru). Итоги и перспективы

Электронно-библиотечная система Банк ВКР (vkr.bmstu.ru). Итоги и перспективы Примененные технологии и языки программирования в проекте

Примененные технологии и языки программирования в проекте Практикум: Составление блок-схем алгоритмов линейной структуры

Практикум: Составление блок-схем алгоритмов линейной структуры Информационная безопасность в юриспруденции

Информационная безопасность в юриспруденции Шкідливі програми

Шкідливі програми Арифметические операции в 2-й системе счисления

Арифметические операции в 2-й системе счисления Транспортный протокол. Проект .v17. Интернет+

Транспортный протокол. Проект .v17. Интернет+ Выбор и регистрация домена

Выбор и регистрация домена Вход в АПС Личный кабинет

Вход в АПС Личный кабинет Заполнение заявления на выгодоприобретателя в Личном Кабинете

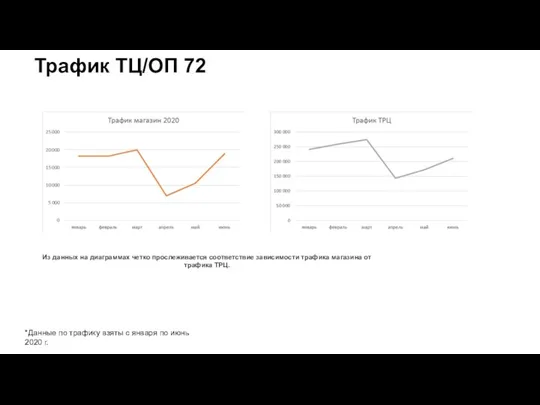

Заполнение заявления на выгодоприобретателя в Личном Кабинете Трафик ТЦ/ОП 72

Трафик ТЦ/ОП 72 Блокированный жилой дом

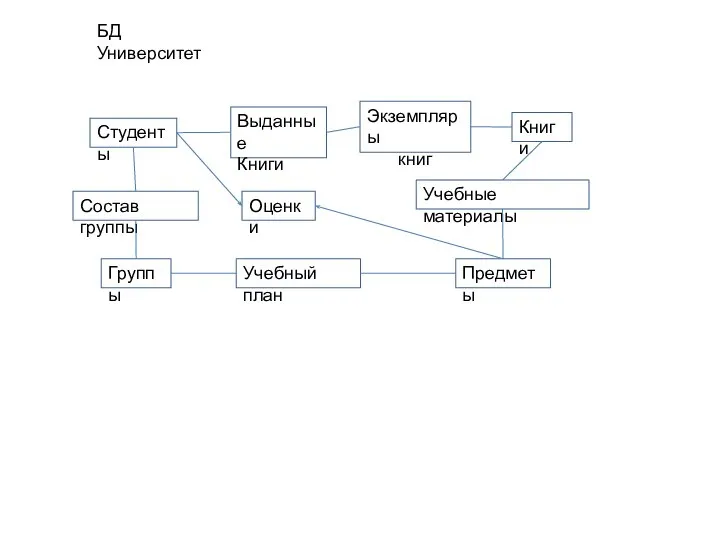

Блокированный жилой дом Базы данных. Лекция 2

Базы данных. Лекция 2 Корп презентация с подстрочниками_2405

Корп презентация с подстрочниками_2405 Дерево Фенвика

Дерево Фенвика Подсистема Регистр финансовой информации. Региональная система управления здравоохранением ООО ЦИТ Южный Парус

Подсистема Регистр финансовой информации. Региональная система управления здравоохранением ООО ЦИТ Южный Парус Школа::Кода Основы программирования на языке Python. 5 занятие

Школа::Кода Основы программирования на языке Python. 5 занятие Классы String, Fstream. Тема 9

Классы String, Fstream. Тема 9 Правильный путь в smm

Правильный путь в smm Предупредительное ТОРО

Предупредительное ТОРО Компьютерная графика. 7 класс

Компьютерная графика. 7 класс