Слайд 2Вопросы по теме

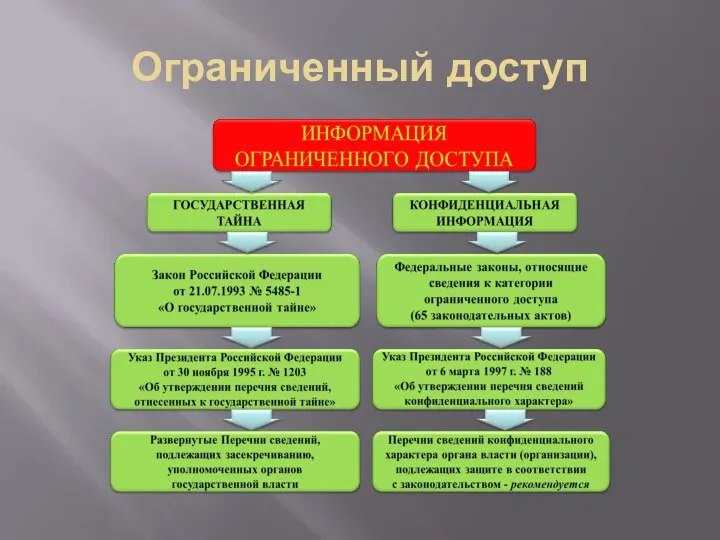

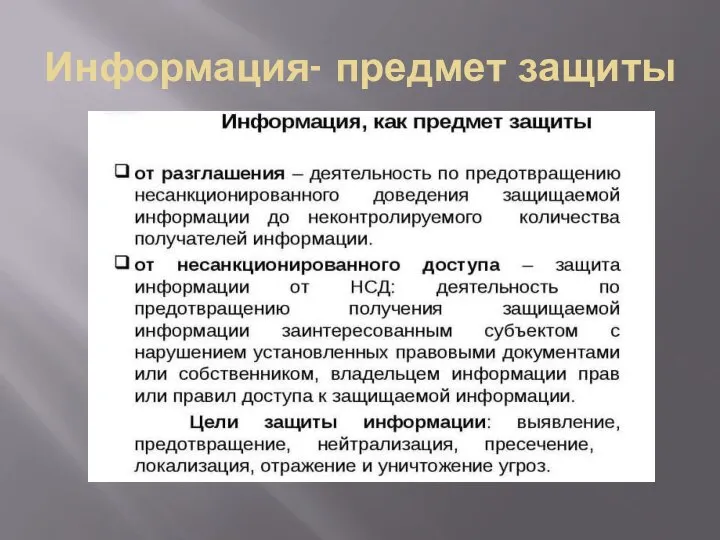

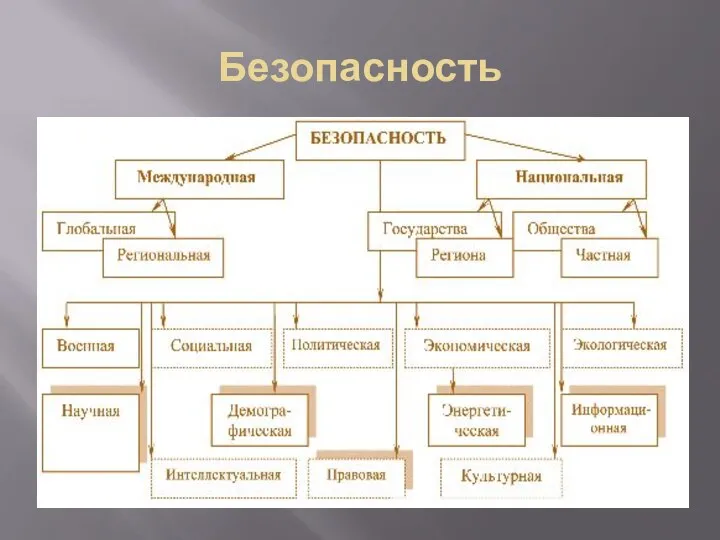

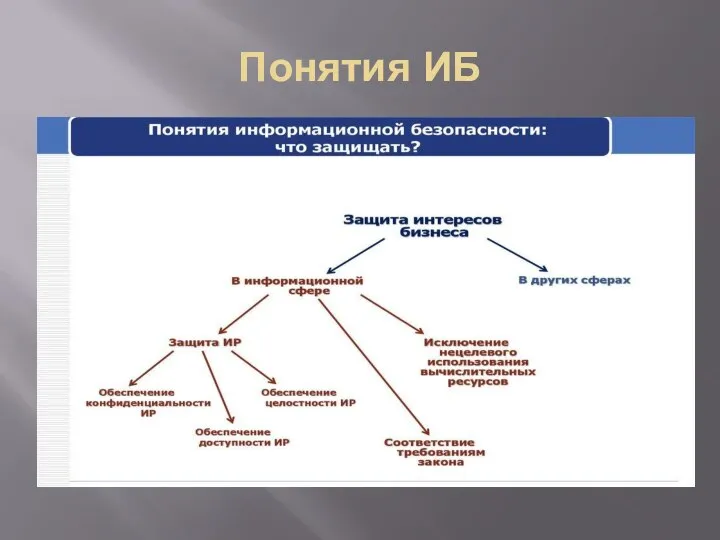

Сущность и основные вопросы информационной безопасности

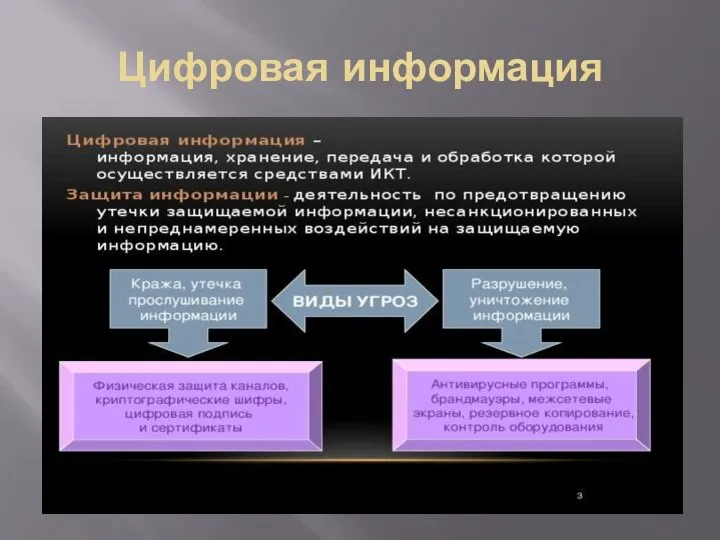

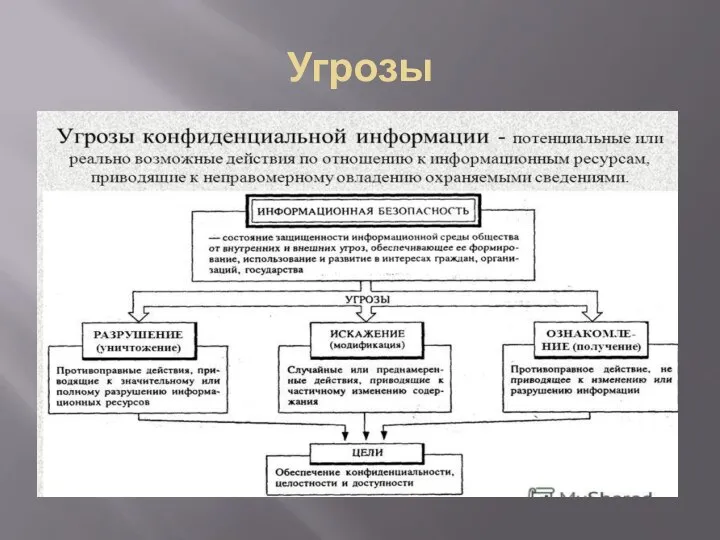

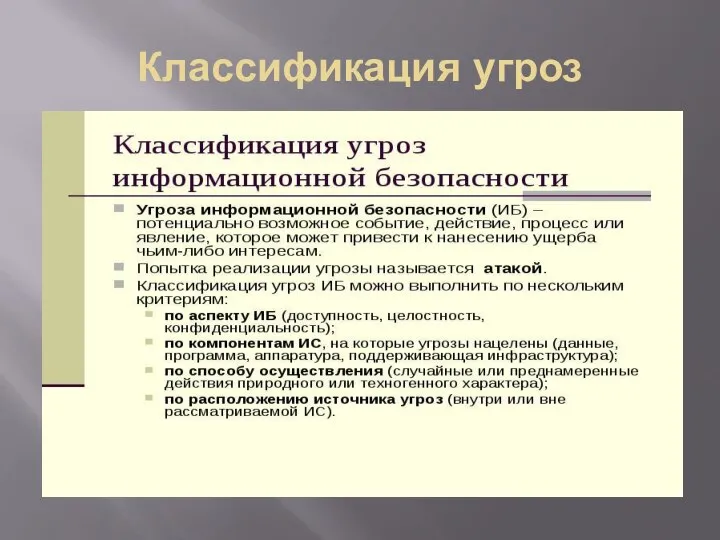

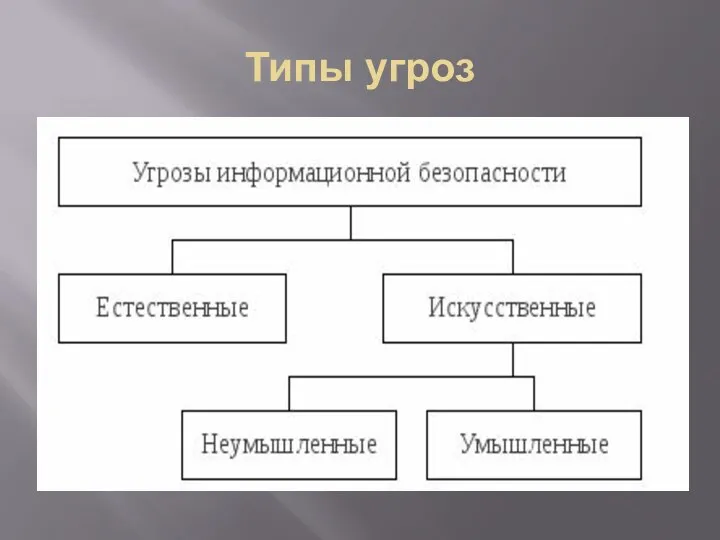

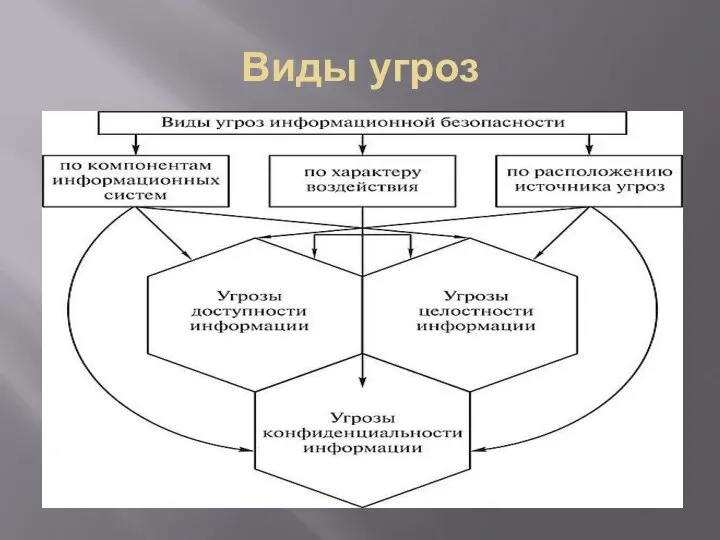

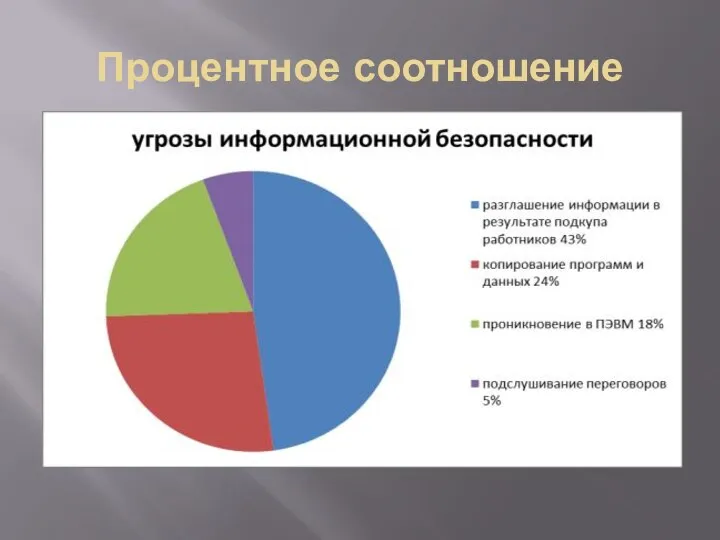

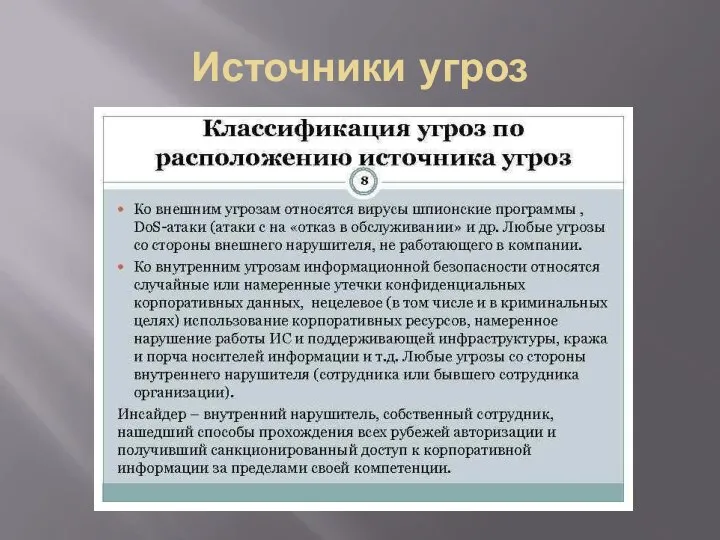

Виды угроз информационной безопасности

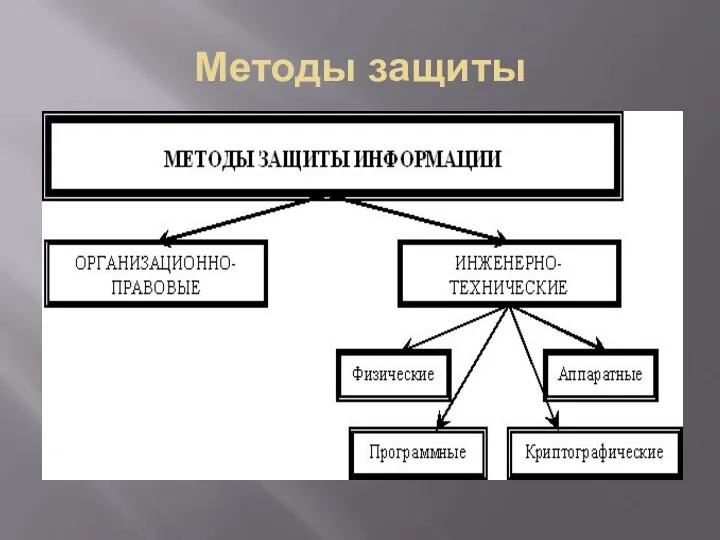

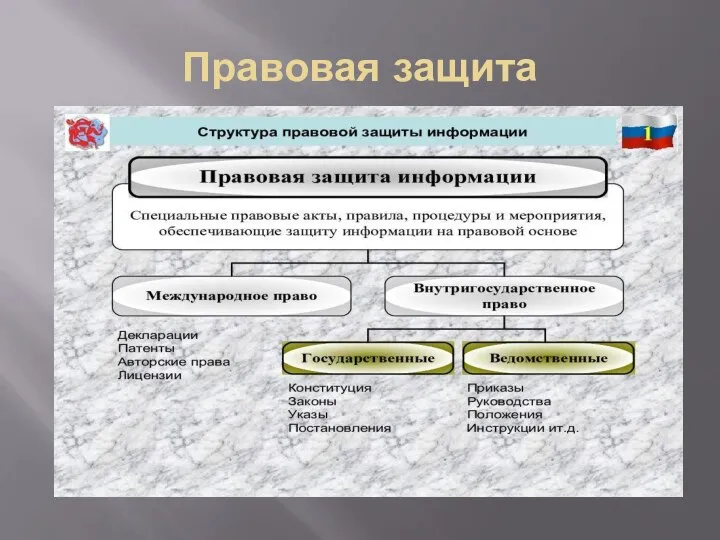

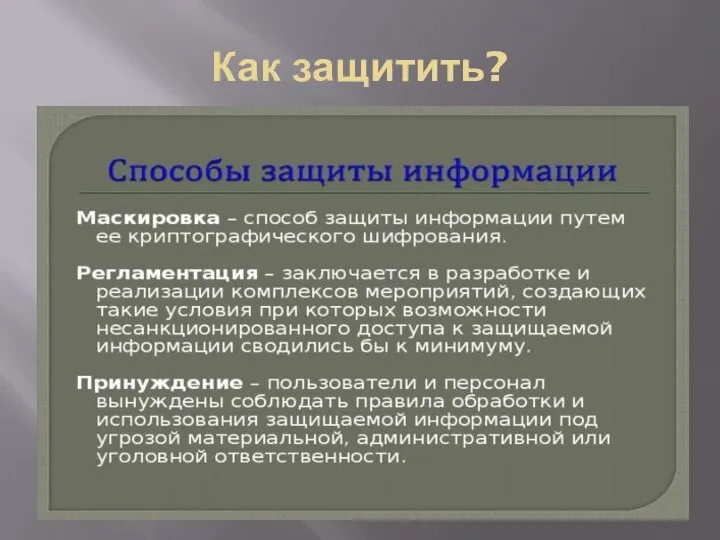

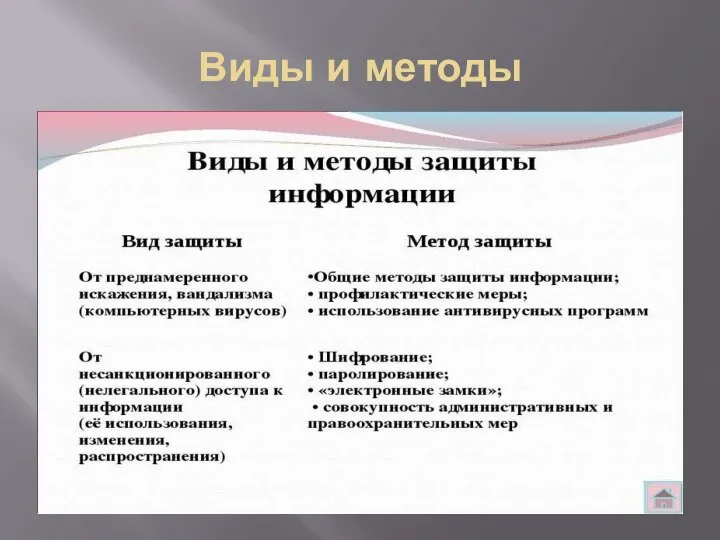

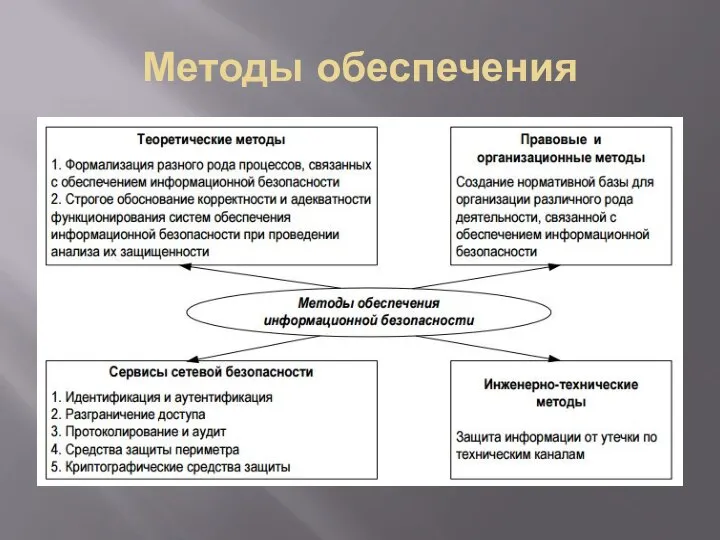

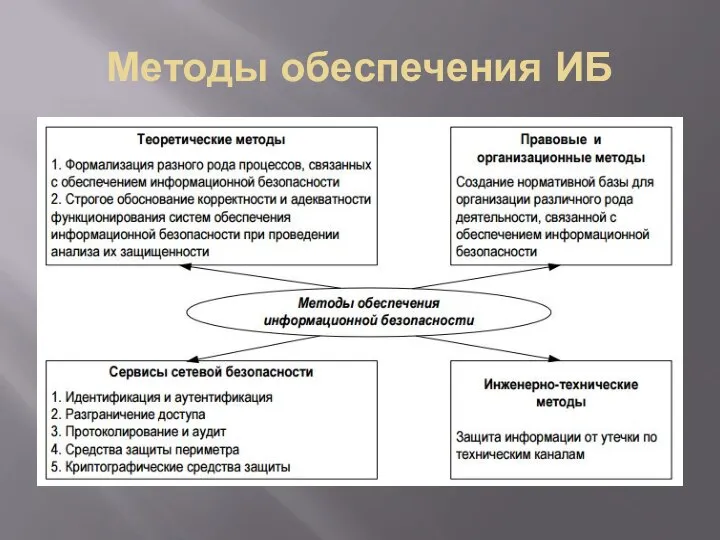

Методы и

средства защиты информации

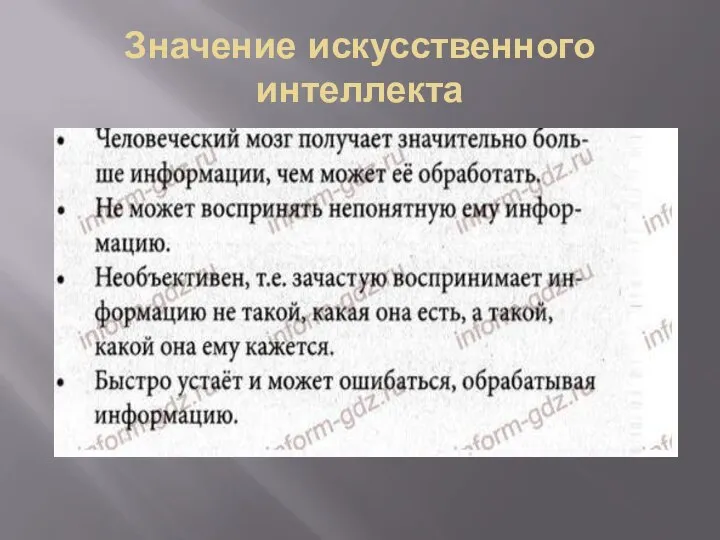

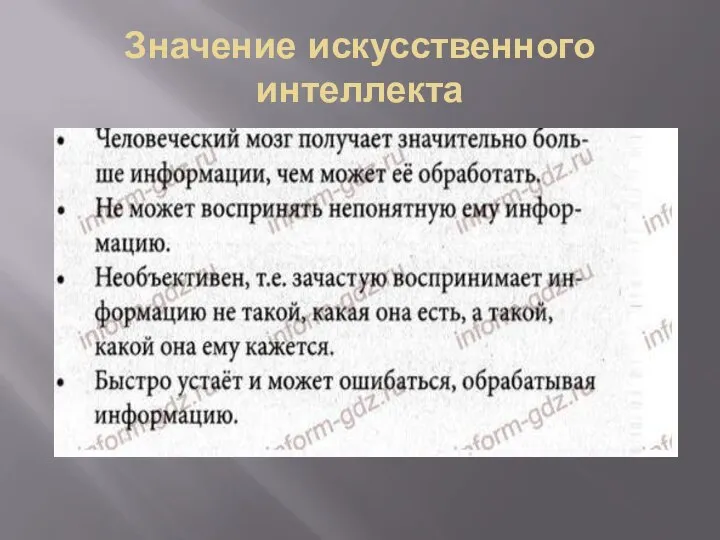

Слайд 13Значение искусственного интеллекта

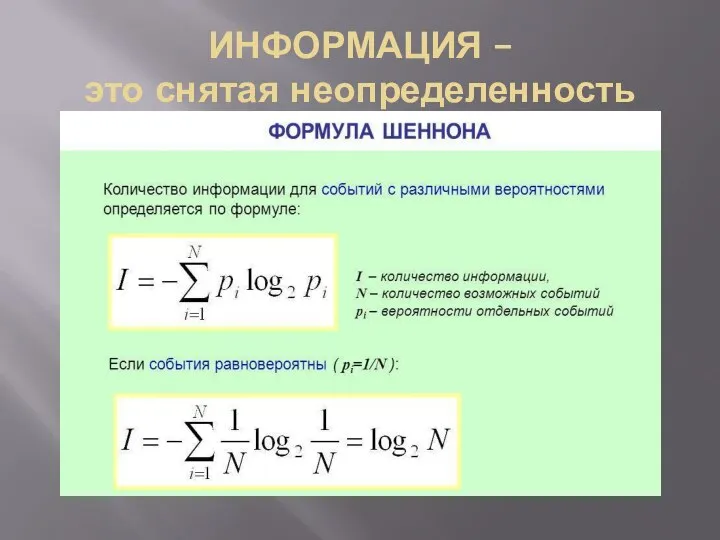

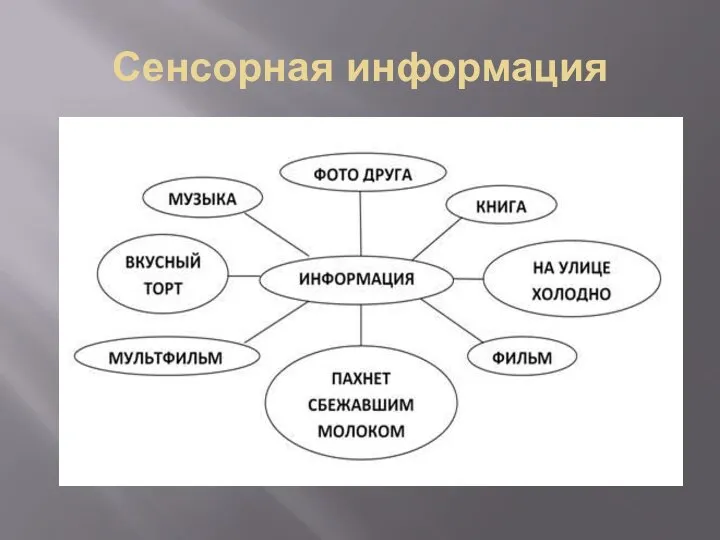

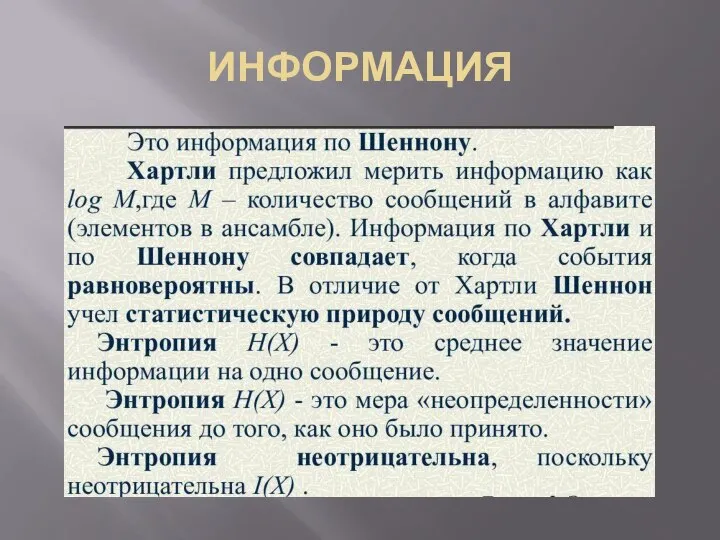

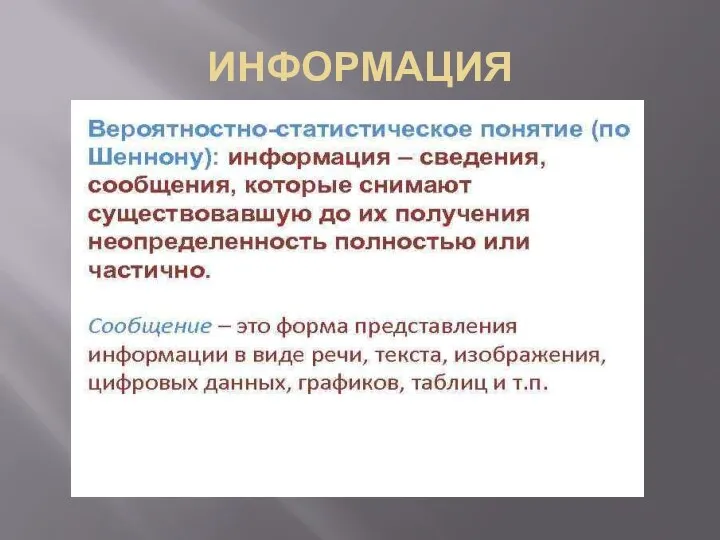

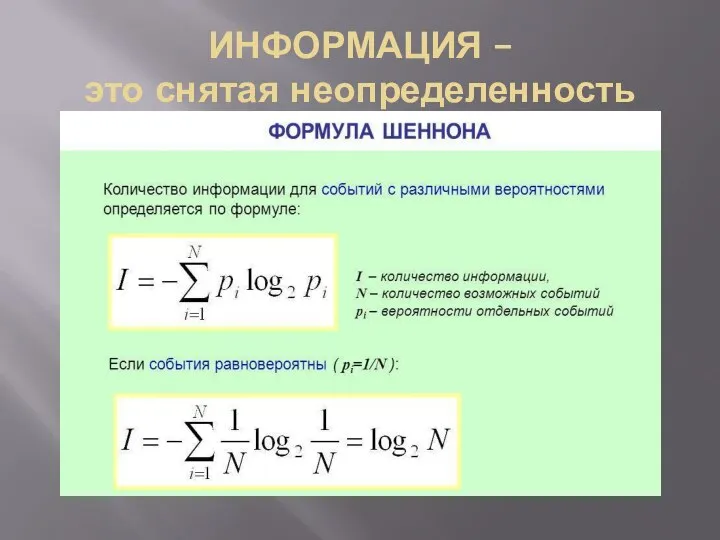

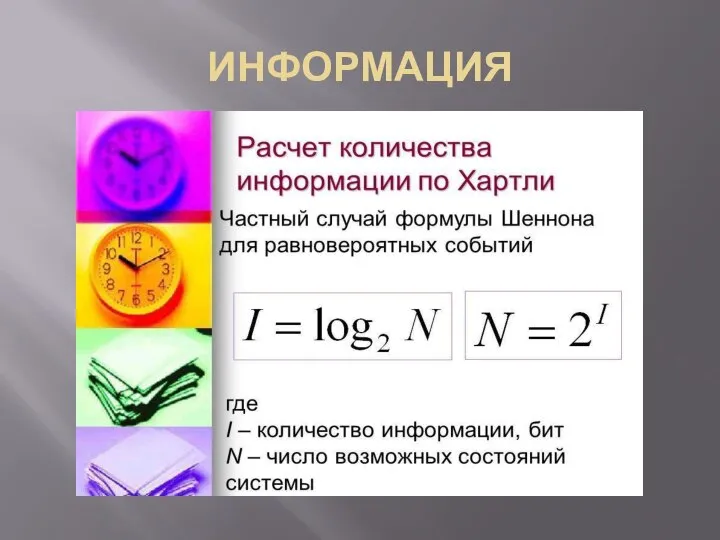

Слайд 16ИНФОРМАЦИЯ –

это снятая неопределенность

Слайд 21Модель информационной безопасности

Слайд 23Определение информационной безопасности

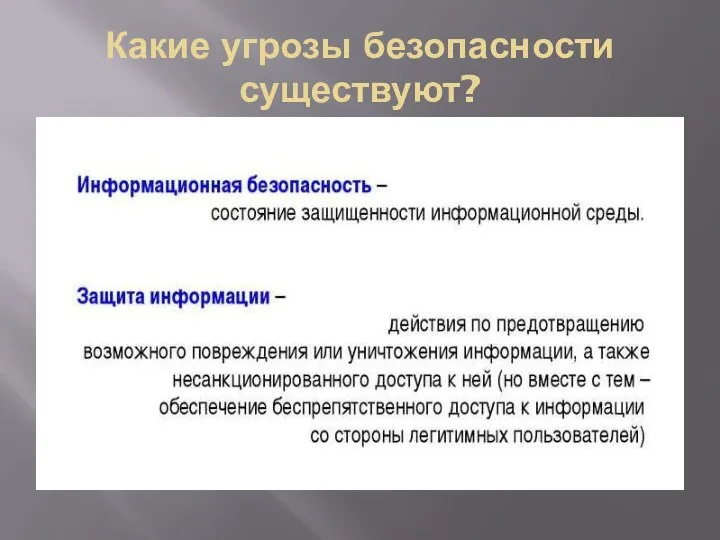

Слайд 26Какие угрозы безопасности существуют?

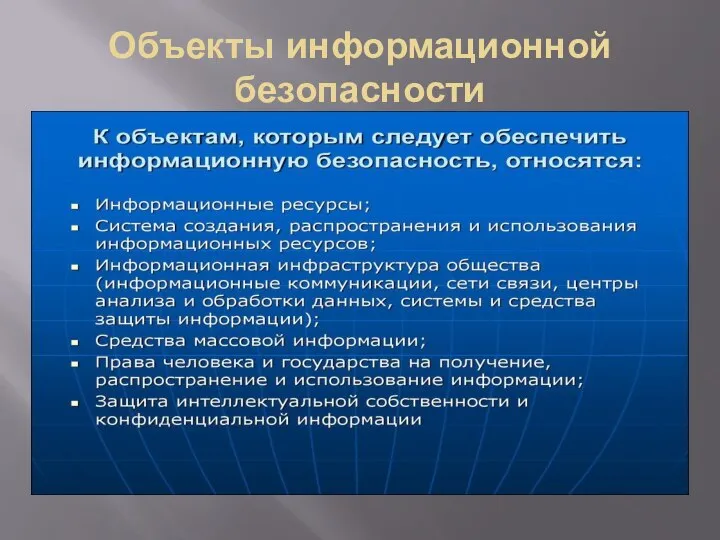

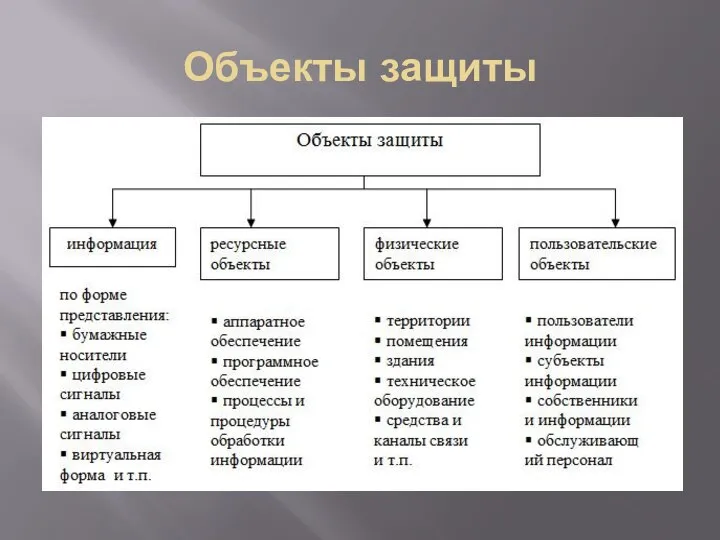

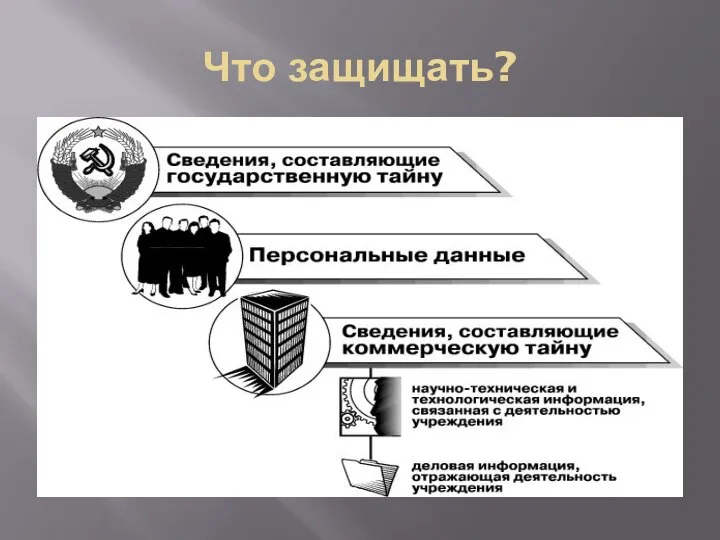

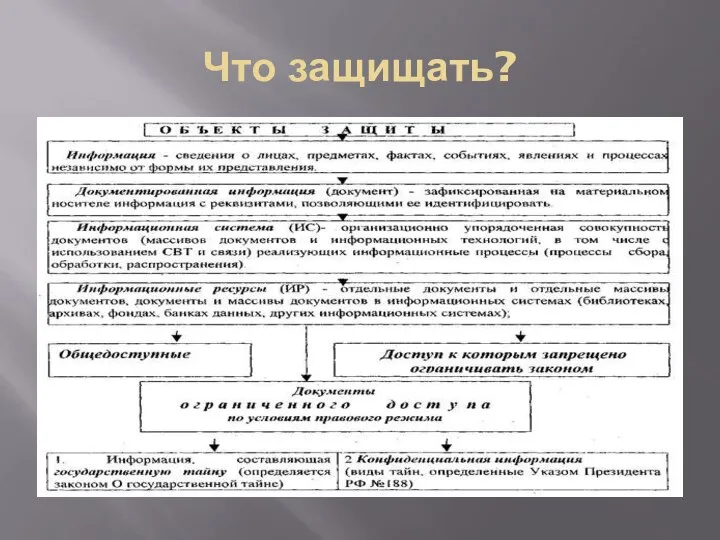

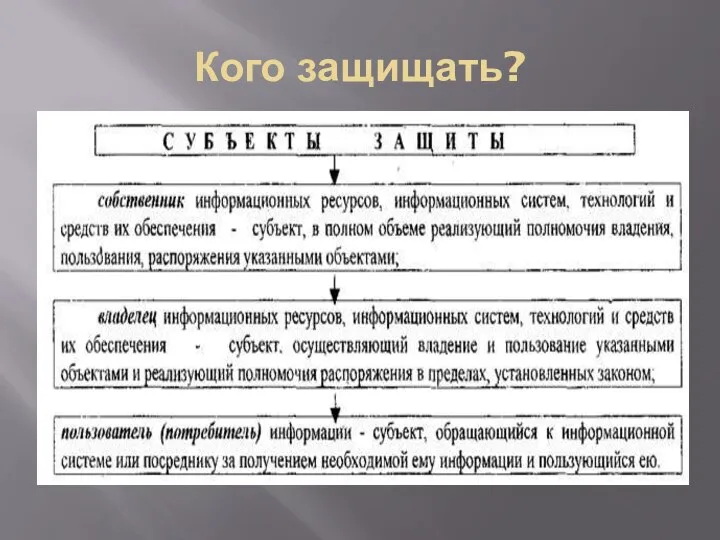

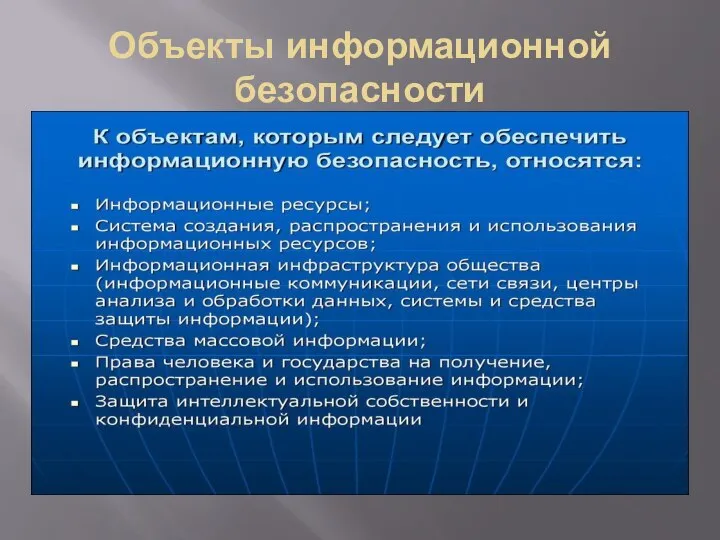

Слайд 42Объекты информационной безопасности

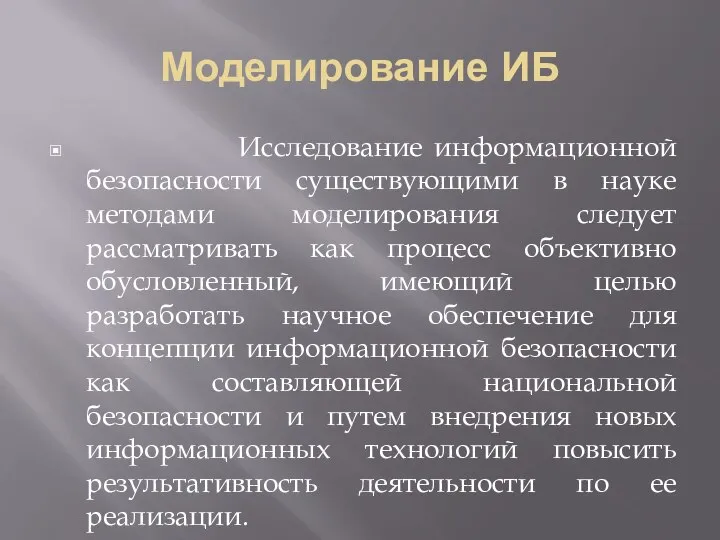

Слайд 46Моделирование ИБ

Исследование информационной безопасности существующими в науке методами моделирования следует рассматривать

как процесс объективно обусловленный, имеющий целью разработать научное обеспечение для концепции информационной безопасности как составляющей национальной безопасности и путем внедрения новых информационных технологий повысить результативность деятельности по ее реализации.

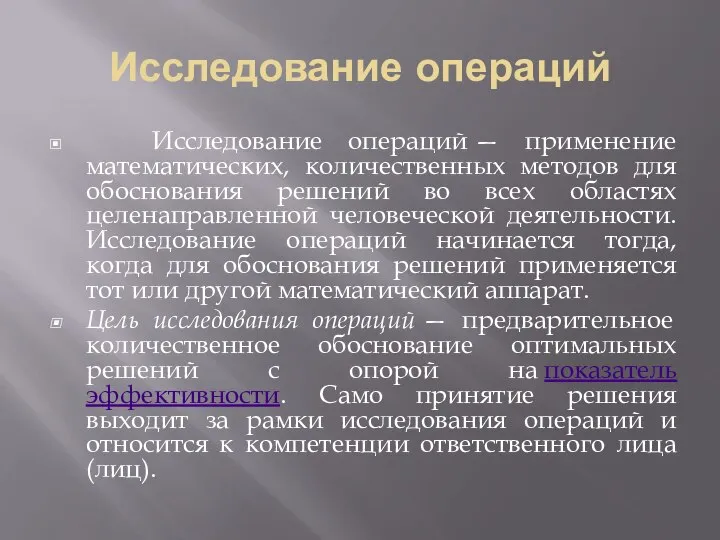

Слайд 47Исследование операций

Исследование операций — применение математических, количественных методов для обоснования решений во

всех областях целенаправленной человеческой деятельности. Исследование операций начинается тогда, когда для обоснования решений применяется тот или другой математический аппарат.

Цель исследования операций — предварительное количественное обоснование оптимальных решений с опорой на показатель эффективности. Само принятие решения выходит за рамки исследования операций и относится к компетенции ответственного лица (лиц).

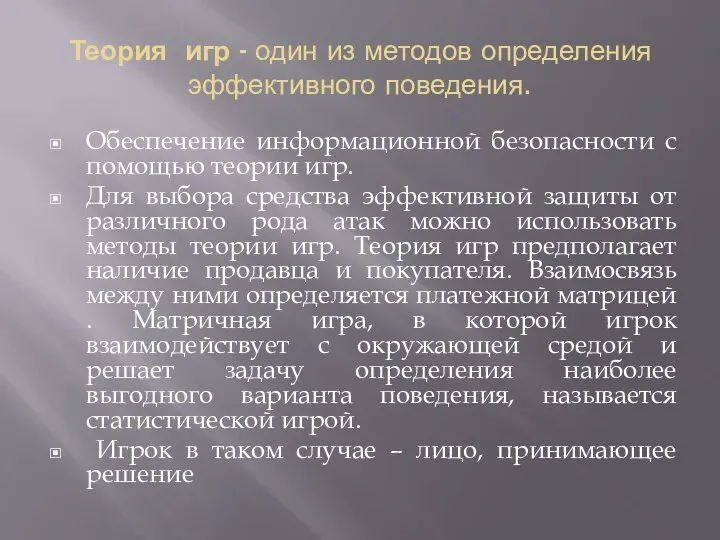

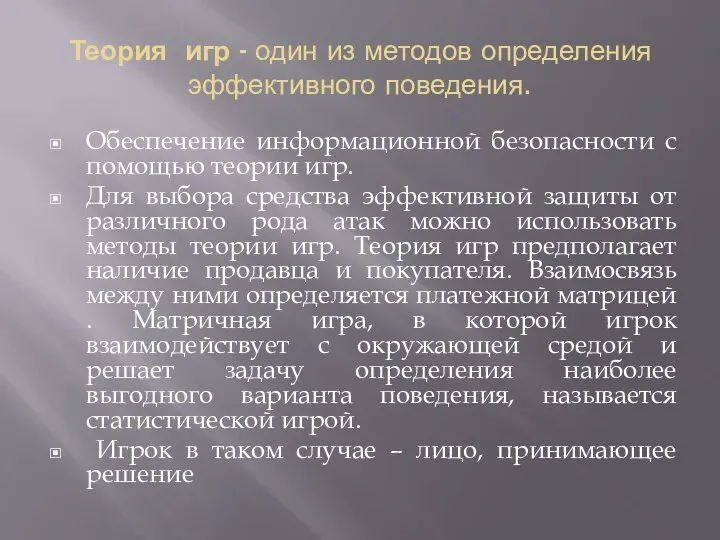

Слайд 49Теория игр - один из методов определения эффективного поведения.

Обеспечение информационной безопасности с

помощью теории игр.

Для выбора средства эффективной защиты от различного рода атак можно использовать методы теории игр. Теория игр предполагает наличие продавца и покупателя. Взаимосвязь между ними определяется платежной матрицей . Матричная игра, в которой игрок взаимодействует с окружающей средой и решает задачу определения наиболее выгодного варианта поведения, называется статистической игрой.

Игрок в таком случае – лицо, принимающее решение

Аутентификация и авторизация

Аутентификация и авторизация Новейшие источники информации как средство обучения детей дошкольного возраста

Новейшие источники информации как средство обучения детей дошкольного возраста Программирование на языке Python

Программирование на языке Python JavaScript. Обзор

JavaScript. Обзор Требования к оформлению индивидуального проекта

Требования к оформлению индивидуального проекта Figma

Figma Создание сайта

Создание сайта Нужен ли в школе Wi-Fi?

Нужен ли в школе Wi-Fi? 9-1-6

9-1-6 Дуга. Окружность Эллипс. Сплайн в AutoCAD

Дуга. Окружность Эллипс. Сплайн в AutoCAD Итоги лиги 1С: ИТС

Итоги лиги 1С: ИТС Курс школы Upskill для тренеров платформы Upskill,

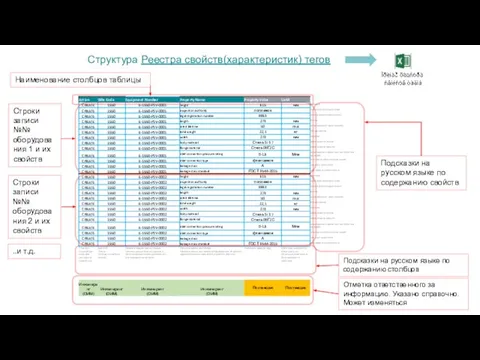

Курс школы Upskill для тренеров платформы Upskill, Реестры свойств тегов

Реестры свойств тегов Пионеры Гродненщины. PROДвижение по материалам педагоговорганизаторов, участников интернет-проекта

Пионеры Гродненщины. PROДвижение по материалам педагоговорганизаторов, участников интернет-проекта Алгоритм Ветвление. Трассировка

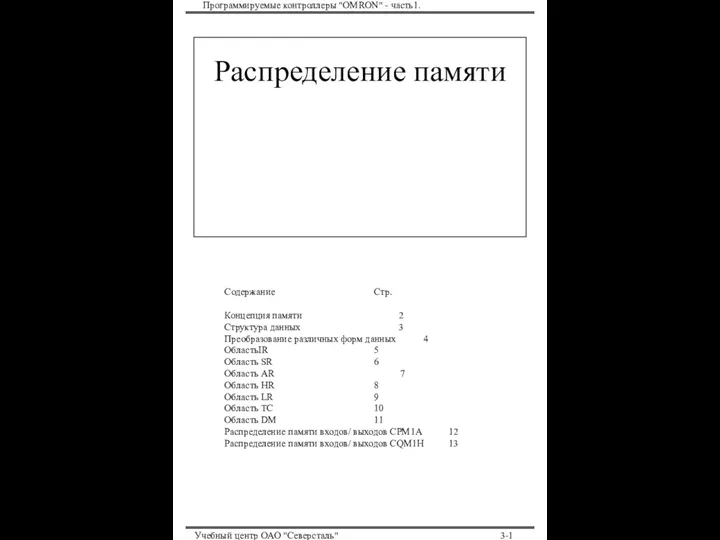

Алгоритм Ветвление. Трассировка Программируемые контроллеры Omron. Распределение памяти

Программируемые контроллеры Omron. Распределение памяти Синтаксис

Синтаксис Разработка модуля для работы с журналом изменений документов

Разработка модуля для работы с журналом изменений документов Восприятие картографической информации

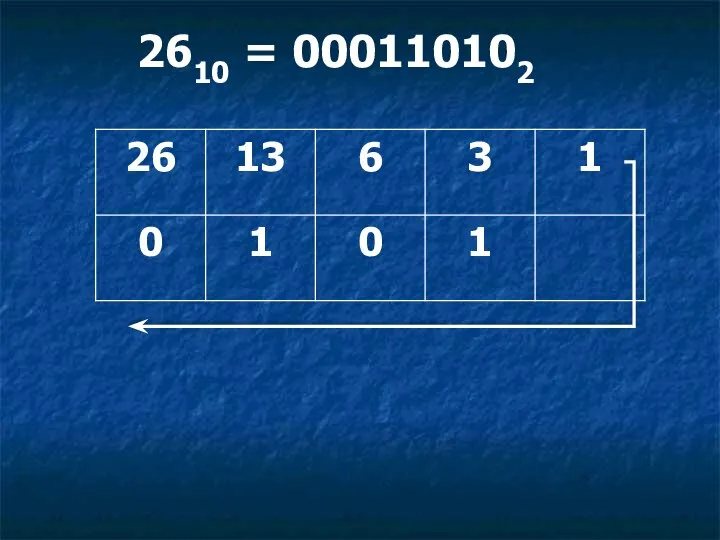

Восприятие картографической информации Кодирование графической информации. Флажковая азбука

Кодирование графической информации. Флажковая азбука Линейное программирование. Краски

Линейное программирование. Краски Разработка тематического проекта Web-сайта различными инструментами

Разработка тематического проекта Web-сайта различными инструментами E-Invoicing и PayByClick – удобный способ принимать оплату в интернете

E-Invoicing и PayByClick – удобный способ принимать оплату в интернете Первый канал. Портрет СМИ

Первый канал. Портрет СМИ Роль книги и библиотеки в жизни человека

Роль книги и библиотеки в жизни человека Компьютерные энциклопедии и справочники

Компьютерные энциклопедии и справочники Tensor flow. Smooth dive

Tensor flow. Smooth dive Форматы графических файлов

Форматы графических файлов