Содержание

- 2. 24.04.2013 Традиционный суверенитет В независимом государстве должны быть: правительство законодательство вооружённые силы полиция деньги, банки границы

- 3. Составляющие суверенитета Традиционные составляющие: Военный Дипломатический Экономический Политический Культурный/идеологический В последние годы появился новый ключевой компонент

- 4. Мы живём в эпоху слома суверенитетов Экономическая глобализация Идеологическая глобализация Военная и политическая глобализация Слом Вестфальской

- 5. 17.05.2010 Новый, цифровой суверенитет Право и возможность национального правительства: самостоятельно и независимо определять и внутренние и

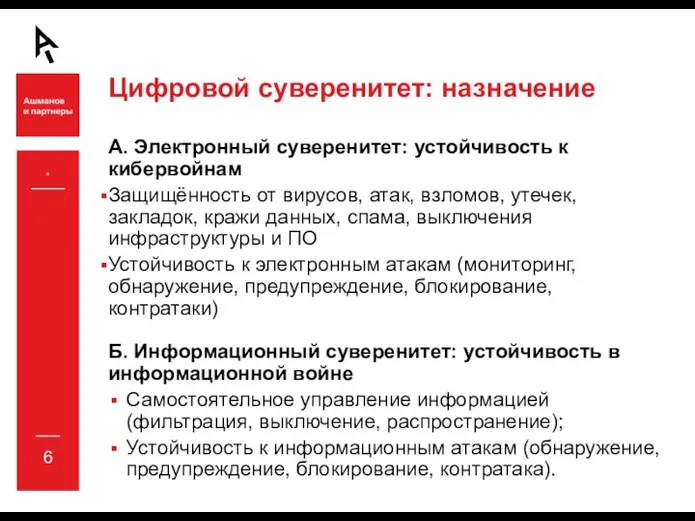

- 6. Цифровой суверенитет: назначение А. Электронный суверенитет: устойчивость к кибервойнам Защищённость от вирусов, атак, взломов, утечек, закладок,

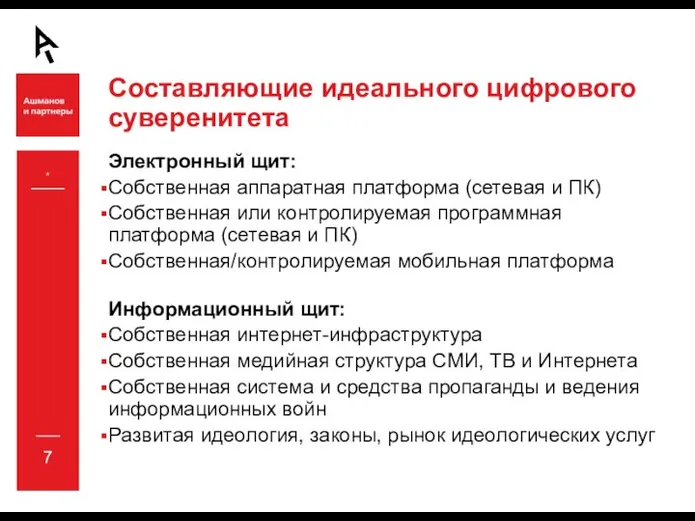

- 7. Составляющие идеального цифрового суверенитета Электронный щит: Собственная аппаратная платформа (сетевая и ПК) Собственная или контролируемая программная

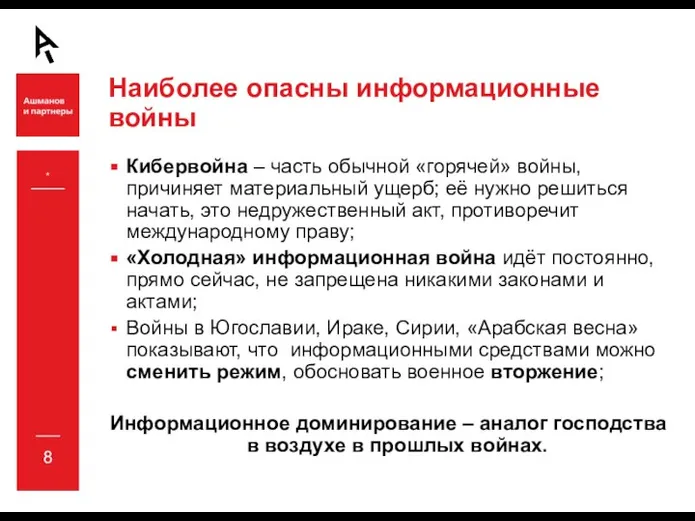

- 8. Наиболее опасны информационные войны Кибервойна – часть обычной «горячей» войны, причиняет материальный ущерб; её нужно решиться

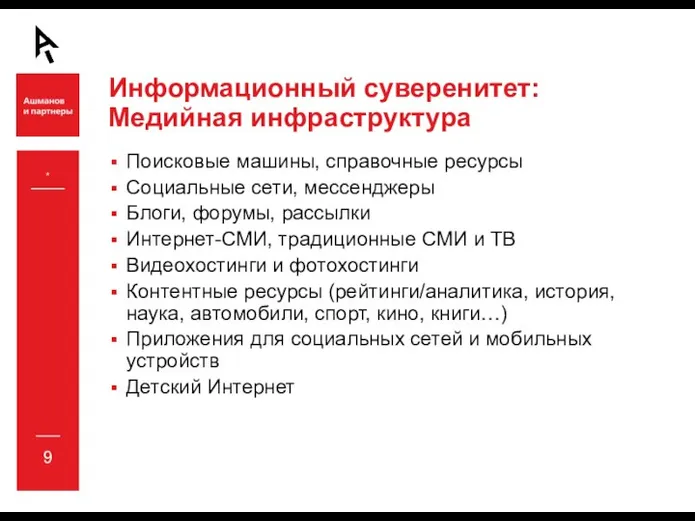

- 9. Информационный суверенитет: Медийная инфраструктура Поисковые машины, справочные ресурсы Социальные сети, мессенджеры Блоги, форумы, рассылки Интернет-СМИ, традиционные

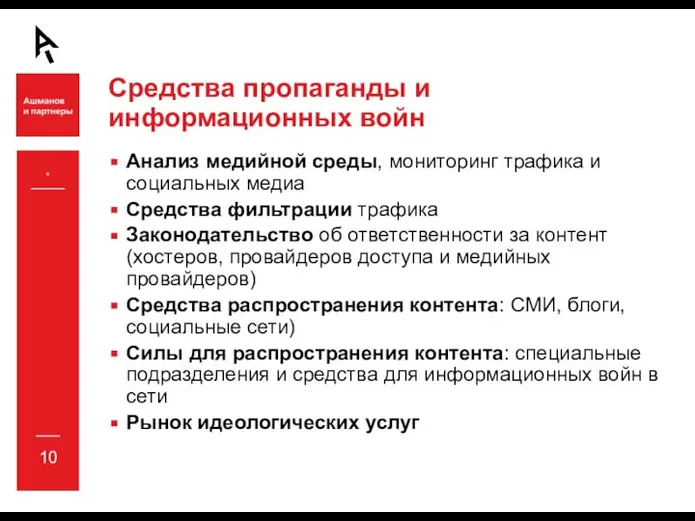

- 10. Средства пропаганды и информационных войн Анализ медийной среды, мониторинг трафика и социальных медиа Средства фильтрации трафика

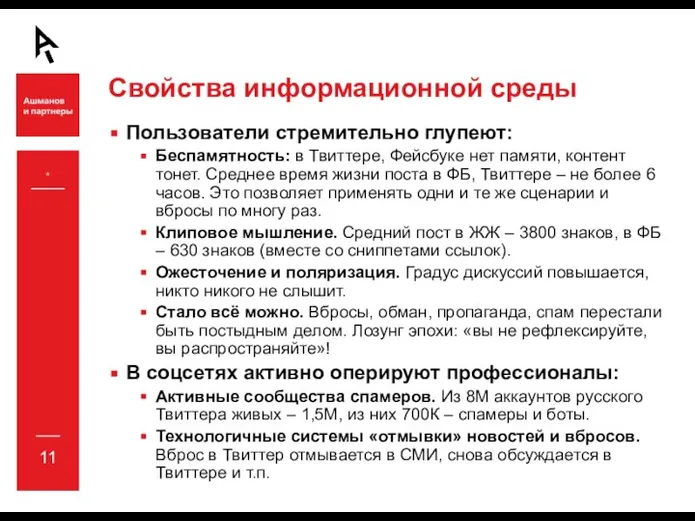

- 11. Свойства информационной среды Пользователи стремительно глупеют: Беспамятность: в Твиттере, Фейсбуке нет памяти, контент тонет. Среднее время

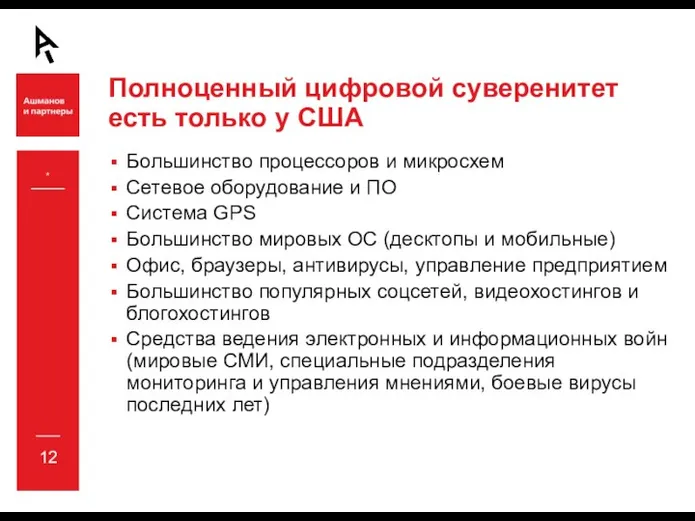

- 12. Полноценный цифровой суверенитет есть только у США Большинство процессоров и микросхем Сетевое оборудование и ПО Система

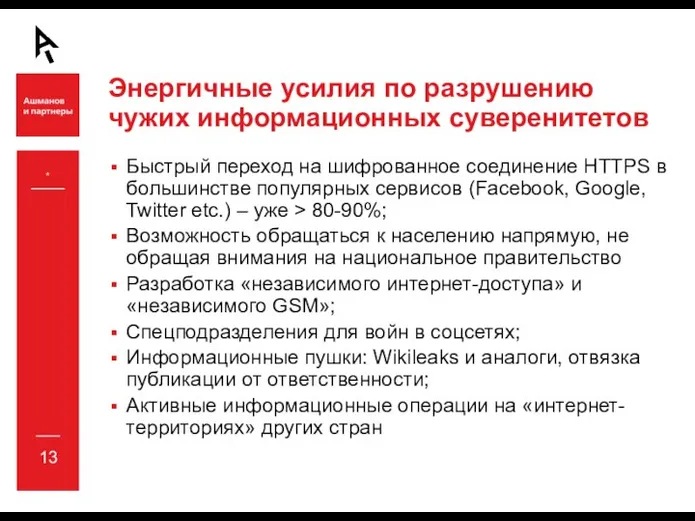

- 13. Энергичные усилия по разрушению чужих информационных суверенитетов Быстрый переход на шифрованное соединение HTTPS в большинстве популярных

- 14. Остальные догоняют или смирились Китай энергично строит цифровой суверенитет (свои ОС, процессор, поисковики, почта, мессенджеры, социальные

- 15. Свобода слова тут ни при чём, это вопрос суверенитета Во всех развитых странах Интернет уже контролируется.

- 16. Что делать? Региональный игрок не сможет сам построить полный периметр информационного суверенитета. Становиться в кильватер США

- 17. Строить как минимум «малый щит» 1. Средства контроля: Мониторинг информационного пространства Законодательство об ответственности за контент

- 18. Малый информационный щит 2. Средства влияния: Рынок идеологических услуг и технологий, работа над собственной идеологией Система

- 20. Скачать презентацию

Python programming language

Python programming language Создание фильма в Google Фото

Создание фильма в Google Фото ПО и его классификация

ПО и его классификация Программирование циклов с заданным условием окончания работы

Программирование циклов с заданным условием окончания работы Компьютерное моделирование свободного падения

Компьютерное моделирование свободного падения Язык UML. Диаграммы компонентов

Язык UML. Диаграммы компонентов TOP 5 MS Excel FEATURES

TOP 5 MS Excel FEATURES Через тернии к информатике

Через тернии к информатике Кейс-технологии на уроках информатики

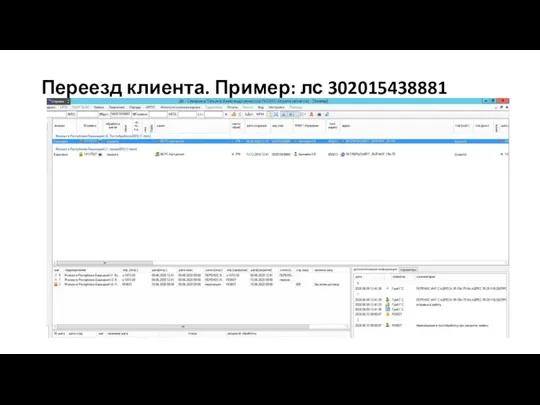

Кейс-технологии на уроках информатики Разбор кейса переезд клиента

Разбор кейса переезд клиента Требования к оформлению индивидуального проекта

Требования к оформлению индивидуального проекта Презентация

Презентация Словесные информационные модели

Словесные информационные модели Алгоритм выполнения заданий

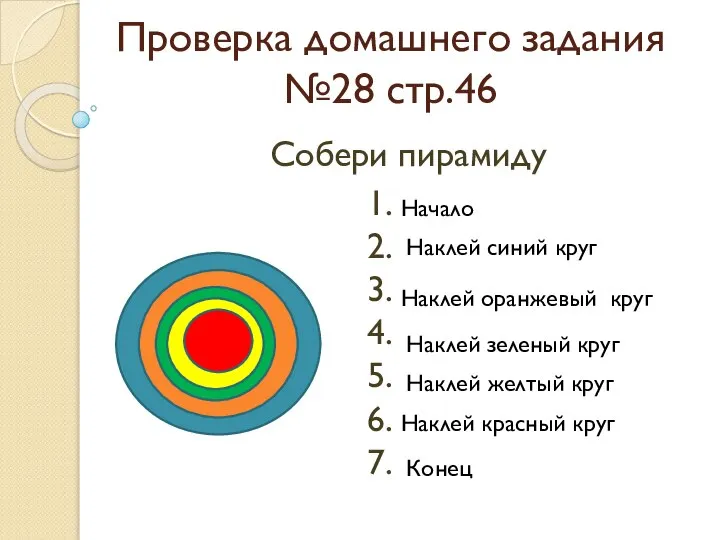

Алгоритм выполнения заданий Одномерные массивы

Одномерные массивы Технологии обработки информации

Технологии обработки информации Исследование звукосимволизма с помощью Word Embedding

Исследование звукосимволизма с помощью Word Embedding Инструкция к RadiON Baseband Tool

Инструкция к RadiON Baseband Tool Кодирование с открытым ключом

Кодирование с открытым ключом Зверский взгляд на Java

Зверский взгляд на Java Основы программирования

Основы программирования Тренинг Решение задач ЕГЭ с использованием графов

Тренинг Решение задач ЕГЭ с использованием графов Freelance. Звіт з курсового проекту

Freelance. Звіт з курсового проекту Циклические алгоритмы

Циклические алгоритмы Информационные технологии

Информационные технологии Ozon (остатки)

Ozon (остатки) Облака и византийские генералы

Облака и византийские генералы Язык программирования СИ

Язык программирования СИ