Содержание

- 2. Лекция № 8 Особенности организации анализа рисков информационной безопасности Цель занятия: рассмотреть особенности информационных рисков организации

- 3. Введение Лекция № 8 Особенности организации анализа рисков информационной безопасности

- 4. Введение Оценка уровня безопасности корпоративной информационной системы влечет за собой определение по какими критериями и показателями

- 5. Введение Основными целями разработки и внедрения корпоративных программ и методик управления информационными рисками являются: — заполнение

- 6. Введение Ключевыми терминами в упомянутой области являются: — риск (risk) - сочетание вероятности события и его

- 7. Введение Оценивание рисков может производиться с помощью: — экспертных оценок (непосредственно (явно) или косвенно - с

- 8. Введение Меры, направленные на парирование рисков, могут включать в себя: — пассивные действия: — принятие риска

- 9. Введение Постановка задачи обеспечения информационной безопасности может варьироваться в широких пределах. Соответственно, варьируются и постановки задач

- 10. ВОПРОС 1. Модель зрелости Cartner Group Лекция № 8 Особенности организации анализа рисков информационной безопасности

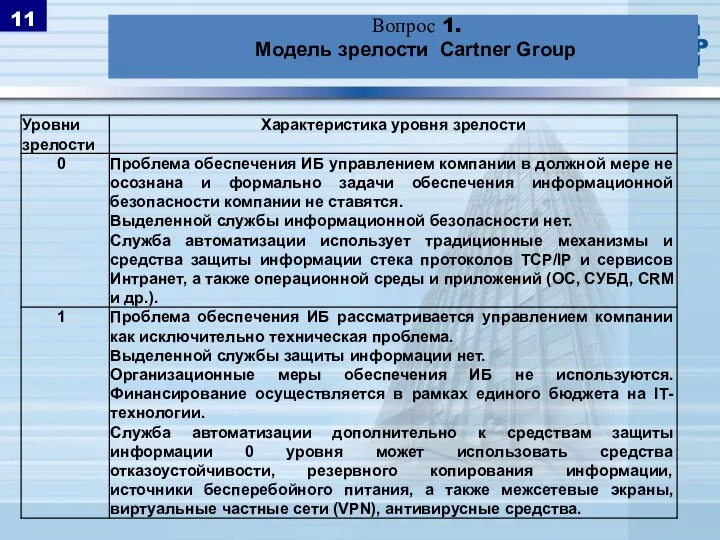

- 11. Вопрос 1. Модель зрелости Cartner Group

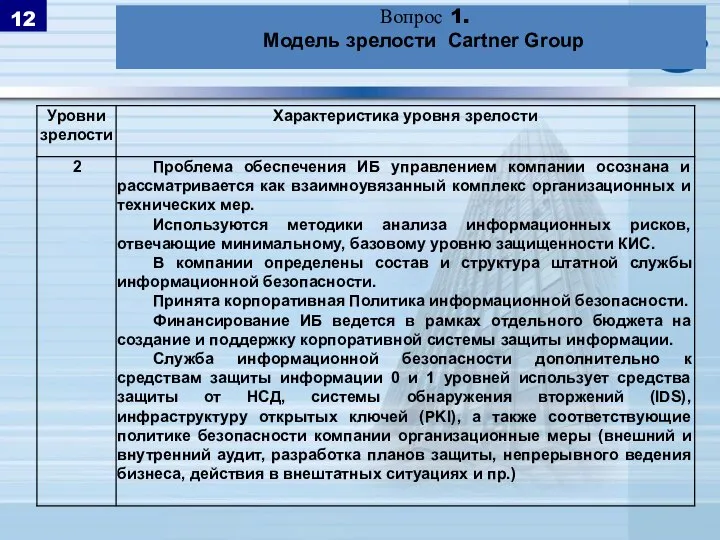

- 12. Вопрос 1. Модель зрелости Cartner Group

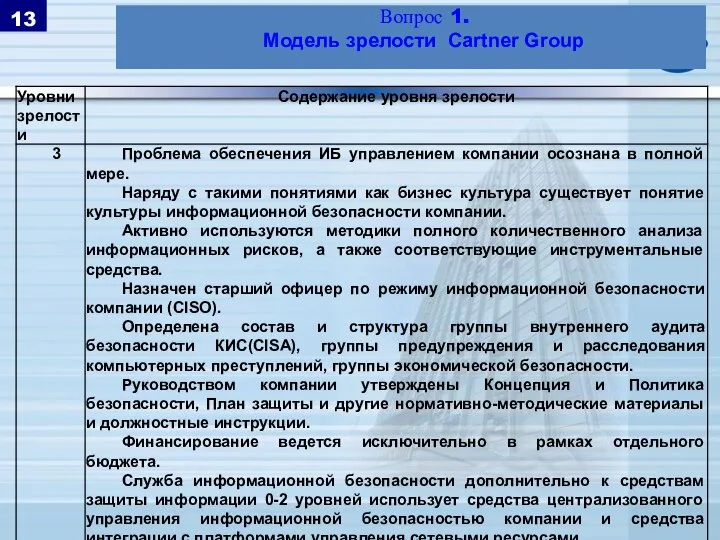

- 13. Вопрос 1. Модель зрелости Cartner Group

- 14. ВОПРОС 2. Модель Carnegie Mellon University Лекция № 8 Особенности организации анализа рисков информационной безопасности

- 15. ВОПРОС 2. Модель Carnegie Mellon University Уровень 1. «Анархия» Уровень 2. «Фольклор» Уровень 3. «Стандарты» Уровень

- 16. ВОПРОС 2. Модель Carnegie Mellon University Уровень 1. «Анархия» Признаки: - сотрудники сами определяют, что хорошо,

- 17. ВОПРОС 2. Модель Carnegie Mellon University Уровень 2. «Фольклор» Признаки: - выявлена определенная повторяемость организационных процессов;

- 18. ВОПРОС 2. Модель Carnegie Mellon University На уровне руководства существует определенное понимание задач обеспечения информационной безопасности.

- 19. ВОПРОС 2. Модель Carnegie Mellon University Уровень 3. «Стандарты» Признаки: - корпоративная мифология записана на бумаге;

- 20. ВОПРОС 2. Модель Carnegie Mellon University Руководство осознает задачи в области информационной безопасности. В организации имеется

- 21. ВОПРОС 2. Модель Carnegie Mellon University Уровень 4. «Измеряемый» Признаки: - процессы измеряемы и стандартизованы Имеется

- 22. ВОПРОС 2. Модель Carnegie Mellon University Уровень 5 «Оптимизируемый» Признаки: - основное внимание уделяется повторяемости, измерении

- 23. ВОПРОС 3. Подготовка системы управления информационной безопасностью организации к сертификации в соответствии с ГОСТ Р ИСО/МЭК

- 24. ВОПРОС 3. Подготовка системы управления информационной безопасностью организации к сертификации в соответствии с ГОСТ Р ИСО/МЭК

- 25. Этап 1. Оценка текущего состояния СУИБ ВОПРОС 3. Подготовка системы управления информационной безопасностью организации к сертификации

- 26. На данном этапе проводятся все необходимые мероприятия для идентификации и документирования целей и мер контроля в

- 27. Проверяется имеющаяся в компании документация по системе управления информационной безопасностью на основе критериев, определенных стандартом ГОСТ

- 28. Компания должна определять и реализовывать процедуры контроля всей требуемой документации, чтобы выполнить следующие требования в отношении

- 29. Документация должна быть удобной в обращении, содержать даты подготовки (включая даты внесения изменений) и быть легко

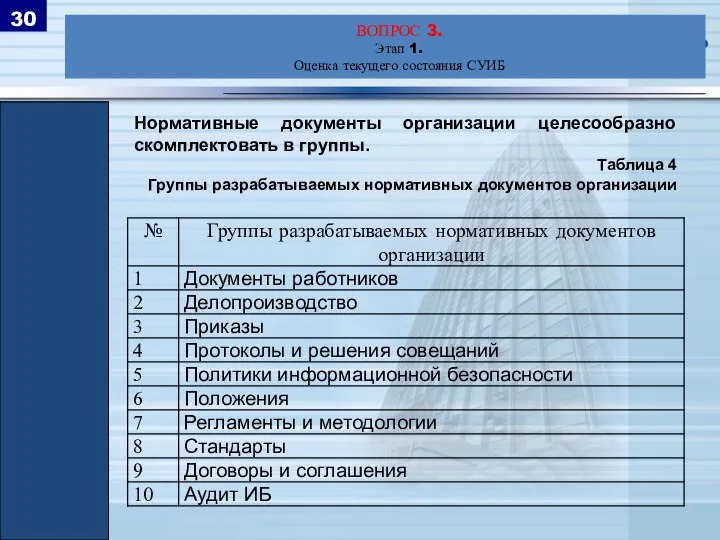

- 30. ВОПРОС 3. Этап 1. Оценка текущего состояния СУИБ Нормативные документы организации целесообразно скомплектовать в группы. Таблица

- 31. Компания должна самостоятельно определить и выполнять процедуры по выявлению, учету, хранению и использованию данных, свидетельствующих о

- 32. Этап 2. Оценка эффективности внедрения СУИБ ВОПРОС 3. Подготовка системы управления информационной безопасностью организации к сертификации

- 33. На данном этапе работ, согласно требованиям стандарта ГОСТ Р ИСО/МЭК 27001-2006, проводится оценка, подтверждающая эффективность внедрения

- 34. Этап 3. Инспекции СУИБ ВОПРОС 3. Подготовка системы управления информационной безопасностью организации к сертификации в соответствии

- 35. В соответствии с правилами сертификации необходимо проводить регулярную оценку объекта на соответствие требованиям международного стандарта ISO

- 36. Предусматривается, что на третьем этапе инспекционные визиты будут проводиться один раз в шесть месяцев представителями, например,

- 37. Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы

- 38. Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27001-2006 Настоящий стандарт подготовлен в качестве модели для разработки,

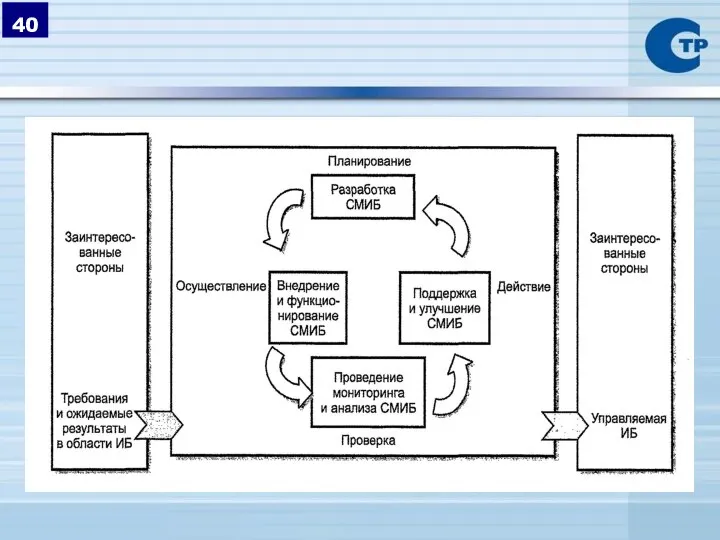

- 39. В настоящем стандарте представлена модель "Планирование (Plan) - Осуществление (Do) - Проверка (Check) - Действие (Act)"

- 41. Совместимость с другими системами менеджмента Стандарт 27001-2006 согласован со стандартами ИСО 9001:2000 "Системы менеджмента качества. Требования"

- 43. Скачать презентацию

Введение в C++. Философия C++

Введение в C++. Философия C++ Практика в СМЦ

Практика в СМЦ ETE2AE+ETZ09E – Operating systems and Computer Networks (Lecture 1)

ETE2AE+ETZ09E – Operating systems and Computer Networks (Lecture 1) Организация ввода и вывода данных

Организация ввода и вывода данных Форум ITZone

Форум ITZone Lektsia_dlya_VK_textovy_protsessor (1)

Lektsia_dlya_VK_textovy_protsessor (1) Системы счисления. Лекция №3

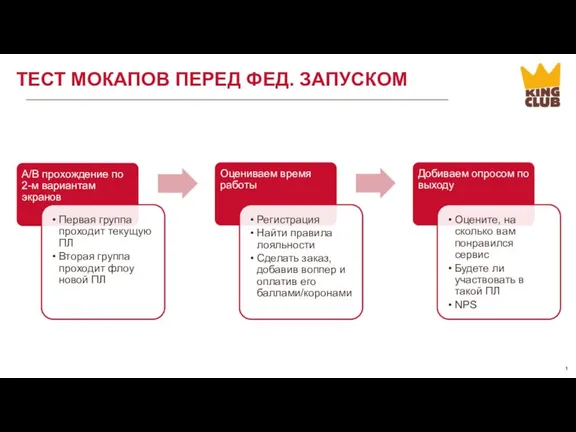

Системы счисления. Лекция №3 Тест ФЛОУ Мокапов перед фед. запуском

Тест ФЛОУ Мокапов перед фед. запуском Организация вычислений. Относительные, абсолютные и смешанные ссылки

Организация вычислений. Относительные, абсолютные и смешанные ссылки Графические операторы среды программирования QBasic

Графические операторы среды программирования QBasic ПрезентацияПитон

ПрезентацияПитон Массивы. Тип элемента массива. Тип индекса

Массивы. Тип элемента массива. Тип индекса Сортировка пузырьком

Сортировка пузырьком Dzień dobry, proszę o wykonanie polecenia z opisu, na tej podstawie otrzymają

Dzień dobry, proszę o wykonanie polecenia z opisu, na tej podstawie otrzymają Рациональные приемы работы с информацией. Конспектирование лекций

Рациональные приемы работы с информацией. Конспектирование лекций Херсонський РЦОЯО. Реєстрація ПЗНО-2021

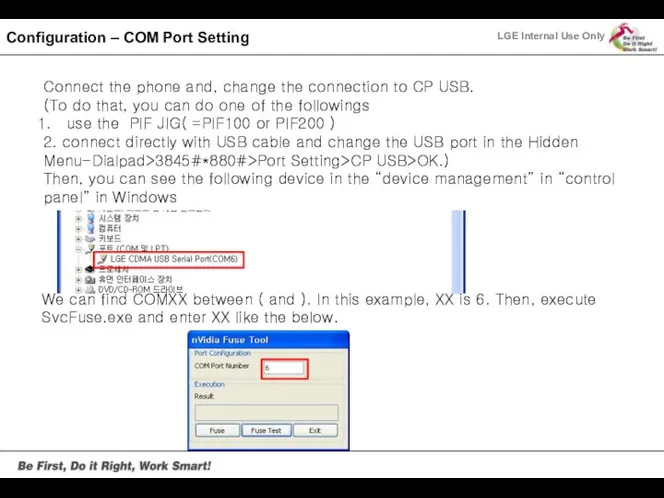

Херсонський РЦОЯО. Реєстрація ПЗНО-2021 Configuration – COM Port Setting

Configuration – COM Port Setting Продвижение образовательных услуг Инстаграм

Продвижение образовательных услуг Инстаграм Языки программирования и их создатели

Языки программирования и их создатели Атаки на алгоритмы шифрования

Атаки на алгоритмы шифрования Обработка графической информации

Обработка графической информации Киберспорт

Киберспорт Интернет-маркетинговое агентство Smartnet 24. Внедрение Битрикс24.CRM

Интернет-маркетинговое агентство Smartnet 24. Внедрение Битрикс24.CRM Виды анимации Flesh

Виды анимации Flesh Примеры использования инноваций в подготовке специалистов по техническим специальностям

Примеры использования инноваций в подготовке специалистов по техническим специальностям Дед Мороз. Рисуем в Paint

Дед Мороз. Рисуем в Paint РћРњРћР__Лекция 2_Дискретные Рё непрерывные РјРѕРґРµРРё

РћРњРћР__Лекция 2_Дискретные Рё непрерывные РјРѕРґРµРРё Информация и её свойства. Информация и информационные процессы

Информация и её свойства. Информация и информационные процессы