Содержание

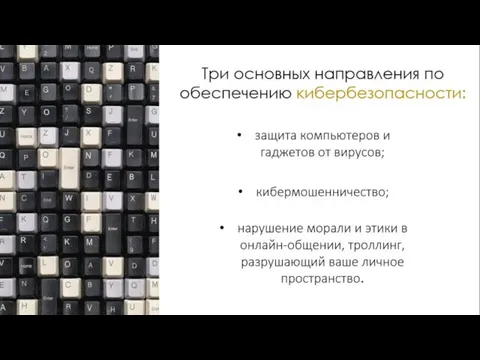

- 2. защита компьютеров и гаджетов от вирусов; Три основных направления по обеспечению кибербезопасности: кибермошенничество; нарушение морали и

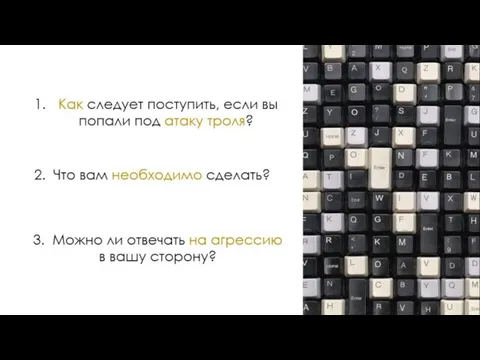

- 3. Как следует поступить, если вы попали под атаку троля? 2. Что вам необходимо сделать? 3. Можно

- 4. Правило 1. Пароли

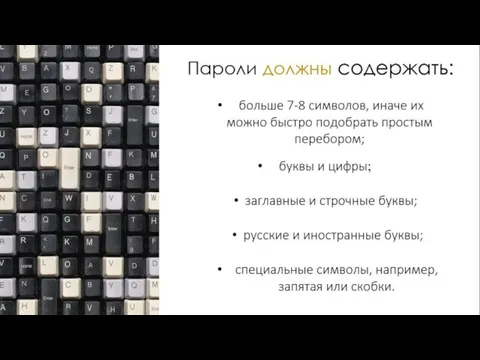

- 5. Пароли должны содержать: больше 7-8 символов, иначе их можно быстро подобрать простым перебором; буквы и цифры;

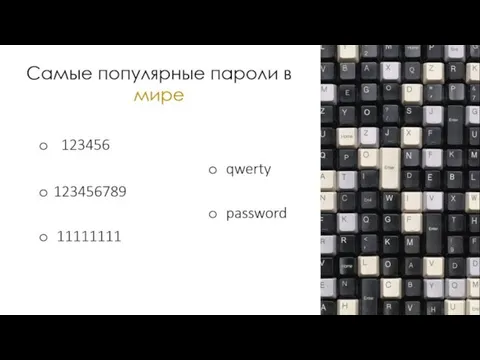

- 6. Самые популярные пароли в мире 123456 123456789 qwerty password 11111111

- 7. Правило 2. ВИРУСЫ и АНТИВИРУСЫ

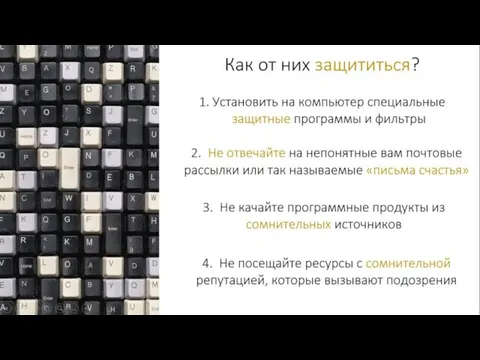

- 8. Как от них защититься? Установить на компьютер специальные защитные программы и фильтры 2. Не отвечайте на

- 9. Правило 3. ПЕРСОНАЛЬНЫЕ ДАННЫЕ

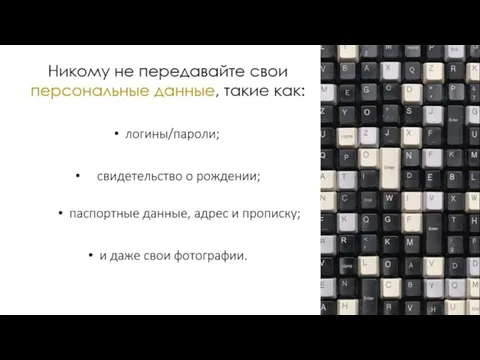

- 10. Никому не передавайте свои персональные данные, такие как: логины/пароли; свидетельство о рождении; паспортные данные, адрес и

- 12. Скачать презентацию

Классификация сетевого оборудования инфокоммуникационных систем и сетей

Классификация сетевого оборудования инфокоммуникационных систем и сетей Алгоритмизация и программирование

Алгоритмизация и программирование Антивирусная защита. Тема 3.3

Антивирусная защита. Тема 3.3 Алгоритмическая система Кумир

Алгоритмическая система Кумир Программный модуль для регулирования Пуассоновских потоков в информационных системах

Программный модуль для регулирования Пуассоновских потоков в информационных системах Правовые организационные основы защиты информации ограниченного доступа

Правовые организационные основы защиты информации ограниченного доступа Практика в РедЛайн PR

Практика в РедЛайн PR Python. Введение

Python. Введение Глобальные вызовы сетевого пространства: мотивы экстремистского речевого поведения

Глобальные вызовы сетевого пространства: мотивы экстремистского речевого поведения Программирование в Minecraft: Big Data

Программирование в Minecraft: Big Data Основные виды

Основные виды Презентация "Поняття про програму. Запуск програми на виконання" - скачать презентации по Информатике

Презентация "Поняття про програму. Запуск програми на виконання" - скачать презентации по Информатике Понятие бит

Понятие бит База данных как модель предметной области моделирование и формализация

База данных как модель предметной области моделирование и формализация Основные информационные процессы и их реализация с помощью компьютера. Лекция 4

Основные информационные процессы и их реализация с помощью компьютера. Лекция 4 Множества

Множества Рейтинг медиаактивности глав поселений Зленодольского мунципального района. Итоги 2020 года

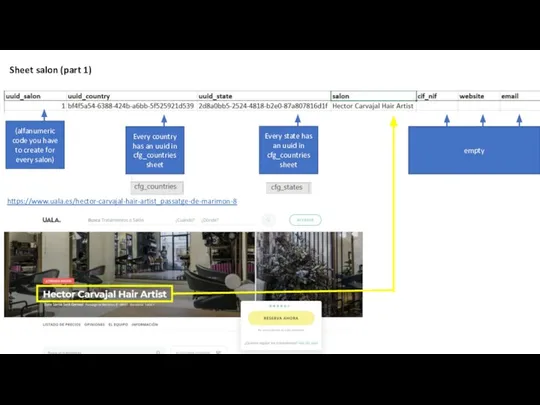

Рейтинг медиаактивности глав поселений Зленодольского мунципального района. Итоги 2020 года Sheet salon

Sheet salon Одномерные массивы целых чисел. Алгоритмизация и программирование

Одномерные массивы целых чисел. Алгоритмизация и программирование Контрольная работа

Контрольная работа Address Resolution Protocol. Работа ARP

Address Resolution Protocol. Работа ARP Услуги и службы инфокоммуникаций

Услуги и службы инфокоммуникаций 3D-проектирование в AutoCAD: создание 3D-модели объекта и её проекций

3D-проектирование в AutoCAD: создание 3D-модели объекта и её проекций Помощь в удалении сертификатов

Помощь в удалении сертификатов Диаграммы Use Case

Диаграммы Use Case Система проверки знаний учащихся на основе мобильной платформы

Система проверки знаний учащихся на основе мобильной платформы Практическая работа

Практическая работа Политика информационной безопасности персональных данных в организации. (Лекция 9)

Политика информационной безопасности персональных данных в организации. (Лекция 9)